Imaginez que votre équipe de sécurité soit capable d'identifier facilement les collaborateurs les plus ciblés de votre entreprise, ainsi que les contrôles de sécurité à implémenter pour renforcer votre niveau de sécurité.

Proofpoint fait de ce rêve une réalité grâce à des « informations exploitables », qui vont au-delà des indicateurs basés sur le volume pour vous permettre de comprendre de quelle manière vos collaborateurs sont attaqués, afin que votre équipe puisse réagir plus rapidement et appliquer de façon plus précise des contrôles de prévention des risques.

Dans cette série d'articles de blog, nous nous intéressons de plus près aux données de la plate-forme Proofpoint Threat Protection. Ces informations exploitables, qui consistent en des indicateurs et des renseignements, reposent sur nos données combinées, nos détections et nos recherches. Elles vous offrent le contexte et les détails supplémentaires nécessaires pour comprendre les menaces auxquelles vous êtes exposé et les mesures spécifiques que vous pouvez prendre pour vous en protéger.

Transformez votre approche de la cybersécurité

Des recherches montrent que 82 % des compromissions impliquent une forme de contact avec vos collaborateurs. Il est donc indispensable d'évaluer le risque posé par votre personnel dans le cadre d'une approche moderne de la cybersécurité.

Aujourd'hui, les équipes de sécurité doivent également répondre à un nombre croissant de demandes avec moins de ressources. Il leur est donc encore plus difficile de consacrer du temps aux tâches les plus importantes.

Avec Proofpoint, vous pouvez prendre les mesures prescriptives et personnalisées qui s'imposent pour assurer une protection complète de vos collaborateurs. L'accès à des informations exploitables peut aider votre équipe à gagner en proactivité en se concentrant sur les contrôles ciblés qui offriront la plus grande valeur ajoutée à votre entreprise.

Voici quelques questions essentielles sur vos risques de cybersécurité auxquelles les informations exploitables de Proofpoint peuvent vous aider à répondre :

Qui présente le risque le plus élevé dans notre entreprise ?

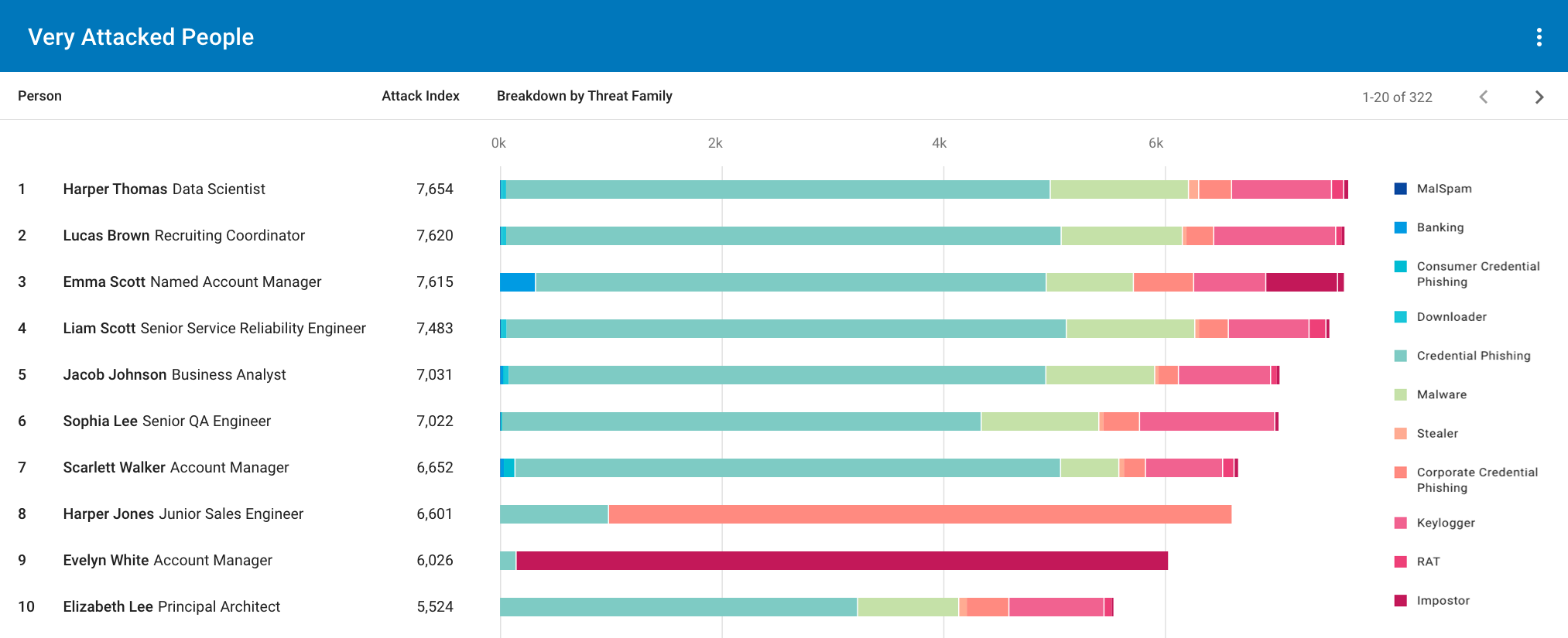

Le rapport Very Attacked People™ (VAP, ou personnes très attaquées) de Proofpoint classe tous les collaborateurs de votre entreprise selon la fréquence à laquelle ils sont attaqués. Contrairement aux autres indices d'attaque, ce classement est déterminé non seulement par le volume d'attaques, mais aussi par la sophistication et la spécificité des attaques grâce à notre score Attack Index.

Figure 1. Exemple de rapport VAP

Le rapport VAP montre la répartition des types de menaces — comme le phishing d'identifiants de connexion et les malwares — pour chaque VAP et met en évidence les personnes que vous avez définies comme VIP. Vous pouvez vous appuyer sur ce rapport pour analyser l'activité de ces utilisateurs afin de comprendre pourquoi ils sont ciblés par des types de menaces spécifiques.

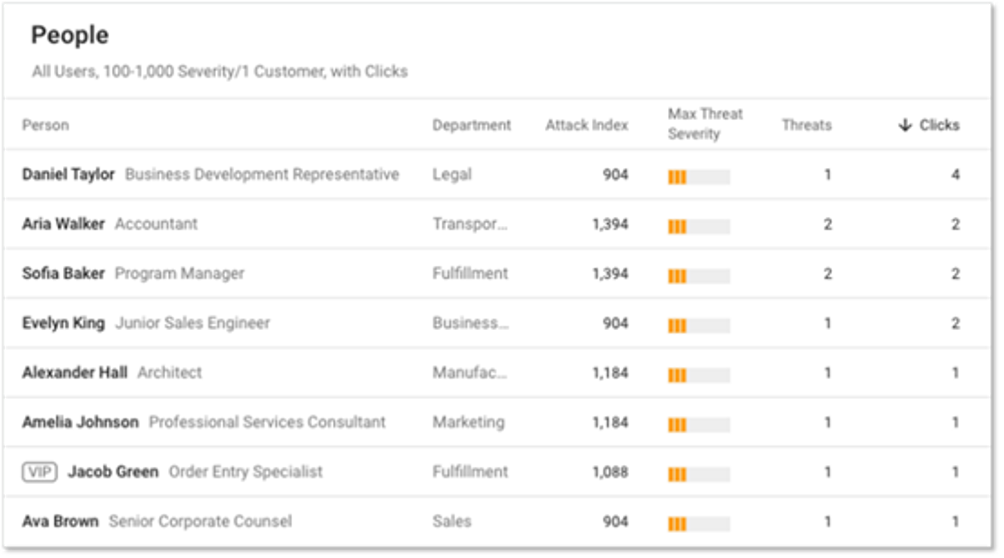

Le rapport People vous donne une idée plus précise de l'activité des menaces ciblant l'ensemble de vos utilisateurs. L'exemple ci-dessous montre un rapport People filtré de façon à n'afficher que les menaces qui ciblent spécifiquement notre entreprise.

Figure 2. Rapport People

Nous avons trié le rapport People en fonction des clics afin d'identifier les collaborateurs qui se laissent le plus piéger. Le rapport indique également le score Attack Index global et la gravité de la menace pour chaque collaborateur. Nous pouvons également voir quels utilisateurs sont définis en tant que VIP, ce qui nous permet de mieux comprendre pourquoi ils sont ciblés et comment ils sont susceptibles d'interagir avec les menaces.

Implémentation de contrôles ciblés grâce aux informations fournies

Les informations exploitables concernant les collaborateurs de votre entreprise sont précieuses, car elles vous permettent d'identifier les contrôles en aval à implémenter pour renforcer votre niveau de sécurité. Voici quelques exemples de ces mesures :

1. Attribution de formations de sensibilisation et de simulations ciblées

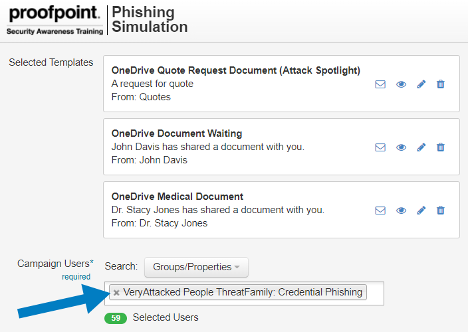

Nombreux sont les clients qui attribuent davantage de formations et de simulations d'attaques de phishing ciblées à leurs VAP et aux collaborateurs qui se laissent le plus piéger qu'aux autres utilisateurs.

Figure 3. Exemple de simulation d'attaque de phishing

Par exemple, votre entreprise peut regrouper les VAP qui sont les plus ciblés par des attaques par piratage de la messagerie en entreprise (BEC, Business Email Compromise) et utiliser les formations guidées Proofpoint Targeted Attack Protection (TAP) pour leur attribuer des formations pertinentes. Vous pouvez aussi leur envoyer des simulations d'attaques BEC pour évaluer leurs progrès.

2. Renforcement des règles de sécurité

L'isolation de la navigation pour les VAP, les VIP et les collaborateurs qui se laissent le plus piéger offre une ligne de défense robuste contre les menaces URL ciblées qui peuvent atteindre ces utilisateurs. Vous pouvez également appliquer un sandboxing automatique des URL ou des règles d'authentification multifacteur (MFA) plus strictes.

Une autre stratégie consiste à placer les utilisateurs que vous avez identifiés comme étant ceux qui se laissent le plus piéger dans des groupes d'isolation plus restrictifs.

3. Partage de rapports en interne

Le partage de rapports avec les principales parties prenantes, comme votre RSSI et le conseil d'administration, permet de sensibiliser vos dirigeants aux menaces et d'orienter la discussion sur les risques centrés sur les personnes. Cela aide également les décideurs à comprendre la nécessité d'implémenter des contrôles adaptatifs ou d'investir dans des programmes de formation et de sensibilisation à la sécurité informatique spécialement destinés aux VAP et aux collaborateurs qui se laissent le plus piéger.

Vous pouvez également utiliser les informations exploitables de nos rapports pour alimenter la discussion et obtenir l'adhésion des collaborateurs, services ou départements à haut risque concernant les contrôles et règles de sécurité.

4. Implémentation de règles plus strictes d'authentification et de gestion des identités et des accès (IAM)

Bon nombre de nos partenaires utilisent des listes de VAP pour prendre des mesures supplémentaires éclairées. Ces intégrations vous permettent d'automatiser des contrôles supplémentaires pour votre entreprise, comme limiter la récupération de mots de passe ou ajouter des règles MFA renforcées. Par exemple, vous pouvez créer des règles d'authentification plus strictes pour les VAP qui sont ciblés par des attaques de phishing d'identifiants de connexion.

Les informations exploitables sont précieuses

Les informations exploitables vous permettent de renforcer la sécurité de votre entreprise et, ce faisant, favorisent l'instauration d'une culture de la sécurité informatique. Vous bénéficiez également des avantages suivants :

- Amélioration de votre efficacité opérationnelle. En protégeant avant tout vos collaborateurs, vos équipes de sécurité peuvent consacrer leurs ressources limitées aux mesures qui auront le plus d'impact. Vous pouvez également réduire le risque d'attaque réussie grâce à des règles de sécurité automatisées fournies par les intégrations de fournisseurs.

- Réduction de votre exposition aux risques. Les formations ciblées de sensibilisation à la sécurité informatique permettent de diminuer les clics et d'améliorer le signalement d'emails malveillants — pour une protection renforcée et moins d'attaques réussies. Qui plus est, en renforçant les mesures de sécurité applicables à vos utilisateurs les plus à risque, vous pouvez réduire le risque d'attaque réussie.

Pour en savoir plus sur les informations exploitables de Proofpoint, consultez cette page.