Microsoft, le terrain de jeu des cybercriminels – Série d'articles de blog

Cette publication s'inscrit dans le cadre d'une série d'articles de blog traitant de différents types d'attaques par email centrées sur les personnes que Microsoft ne parvient pas à détecter. Ces attaques coûtent aux entreprises des millions de dollars chaque année et provoquent la frustration tant des utilisateurs que des équipes chargées de la sécurité informatique, à cause des limites inhérentes et des technologies de détection obsolètes associées à la sécurité de la messagerie Microsoft.

Cette série vous expliquera en détail, avec des exemples récents pour illustrer notre propos, comment Microsoft passe à côté de différents types d'attaques :

- Microsoft passe à côté des attaques par piratage de la messagerie en entreprise (fraude par email)

- Ces attaques de ransomwares qui échappent à Microsoft

- Ces fraudes aux fournisseurs qui échappent à Microsoft

- Ces compromissions de comptes qui échappent à Microsoft

Abonnez-vous à notre blog (au bas de cette page) pour rester informé des échecs de détection susceptibles de mettre en danger votre entreprise. Utilisez également notre évaluation rapide des risques pour mieux cerner les risques qui pèsent sur votre entreprise.

Attaques par partage de fichiers piégés non détectées par Microsoft

Les attaques par partage de fichiers piégés constituent l'une des techniques d'attaque recourant à des URL les plus répandues. Nos propres données internes sur les menaces, qui couvrent 49 milliards d'URL par jour, montrent que des URL de partage de fichiers sont utilisées dans plus de la moitié des attaques basées sur des URL. Étant donné que les utilisateurs font naturellement confiance à ces services, comme Microsoft OneDrive et Microsoft SharePoint, ils sont devenus des cibles privilégiées des cybercriminels.

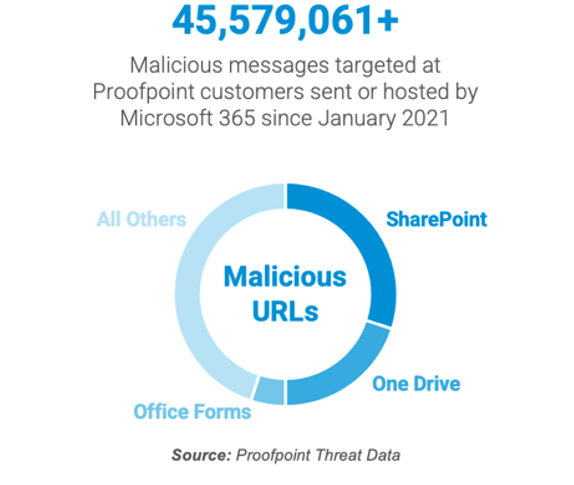

Microsoft se trouve dans une situation particulière : non seulement il héberge des fichiers malveillants, mais il leur permet également d'échapper à la détection de sa solution de protection de la messagerie. En 2021, plus de 45 millions de menaces impliquant du contenu malveillant hébergé par Microsoft ont été envoyées à des clients Proofpoint, comme illustré ci-dessous.

Figure 1. Microsoft héberge la plupart des URL malveillantes envoyées à nos clients. Depuis janvier 2021, Microsoft 365 a envoyé ou hébergé plus de 45 millions de menaces ciblant des clients Proofpoint.

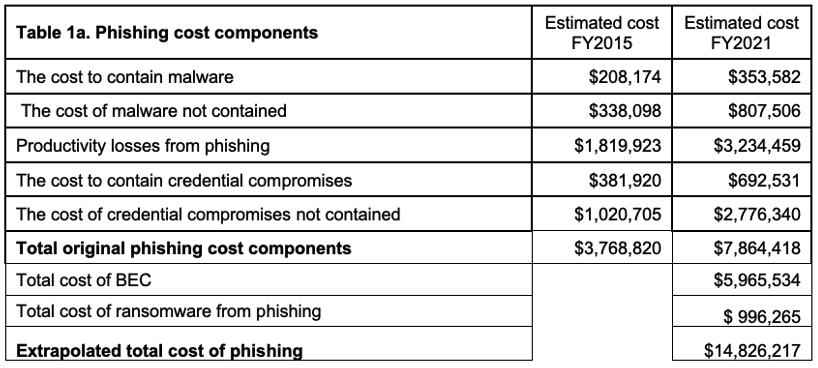

Ces attaques, qui compromettent des comptes, peuvent coûter très cher aux entreprises. Par exemple, selon l'étude du Ponemon Institute sur le coût du phishing en 2021, les menaces de phishing coûtent chaque année aux grandes entreprises comptant 10 000 collaborateurs des millions de dollars en termes de prévention, de correction et de temps d'arrêt subis par les utilisateurs. Sachant que plus de la moitié des menaces recourant à des URL proviennent de contenus malveillants hébergés sur des sites de partage de fichiers, leur neutralisation est onéreuse.

Figure 2. Aperçu des coûts liés au phishing pour une entreprise comptant 10 000 collaborateurs. (Source : Ponemon Institute, The 2021 Cost of Phishing Study (Étude sur le coût du phishing en 2021))

En un mois seulement et dans un ensemble limité de données issues d'évaluations rapides des risques, Proofpoint a détecté plus de 13 000 menaces recourant à des URL provenant de sites de partage de fichiers et d'autres sites Web légitimes qui ont éludé les défenses périmétriques de la messagerie Microsoft. Mais la solution de protection de la messagerie Microsoft ne passe pas seulement à côté des menaces — elle ne détecte pas non plus les cybercriminels qui exploitent les services et l'infrastructure de Microsoft pour lancer des attaques, dont beaucoup ne sont signalées que plusieurs jours ou semaines plus tard. Bien souvent, Microsoft joue donc à la fois le rôle des pompiers et de l'incendiaire.

Confiez à Proofpoint le rôle de détecteur de fumée afin de tenir ces menaces à l'écart. En un mois seulement, Proofpoint a détecté plus de 3,8 millions de messages malveillants envoyés à l'aide des serveurs de messagerie Microsoft et environ 370 000 menaces hébergées par des services tels que Microsoft 365 OneDrive, SharePoint et Azure.

Vous trouverez ci-dessous un échantillon des types d'attaques par partage de fichiers qui exploitent Microsoft et lui échappent, d'après de récentes évaluations rapides des risques réalisées par Proofpoint.

Vol d'identifiants de connexion exploitant Microsoft et non détecté par ce dernier :

Dans le cadre des recherches menées pour les besoins de son rapport Le facteur humain, Proofpoint a découvert que l'utilisation des CAPTCHA par les cybercriminels avait été multipliée par 50 en un an. Dans le cadre de cette attaque, qui exploitait Microsoft et qui n'a pas été détectée lors d'une validation de concept (PoC), un cybercriminel a utilisé OneDrive et un CAPTCHA pour tenter d'inciter les utilisateurs d'une boîte email partagée à divulguer leurs identifiants de connexion et obtenir un accès à un document de requête.

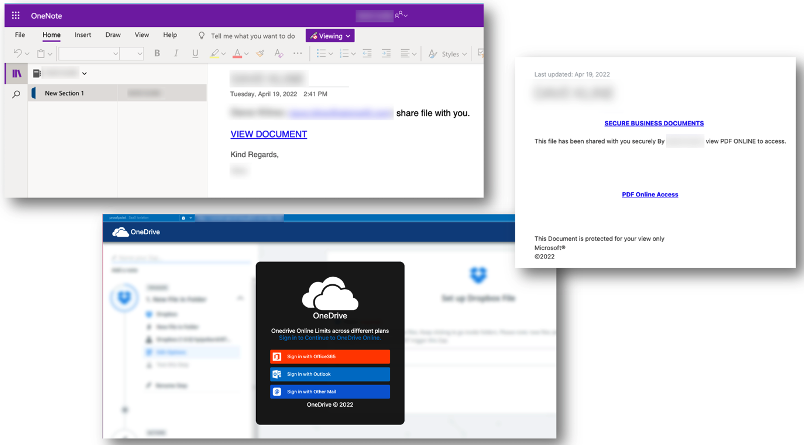

Voici un exemple d'attaque non détectée par Microsoft :

- Environnement : Microsoft 365

- Catégorie de menace : URL vers un site de partage de fichiers

- Type d'attaque : vol d'identifiants de connexion

- Cible : boîte email partagée

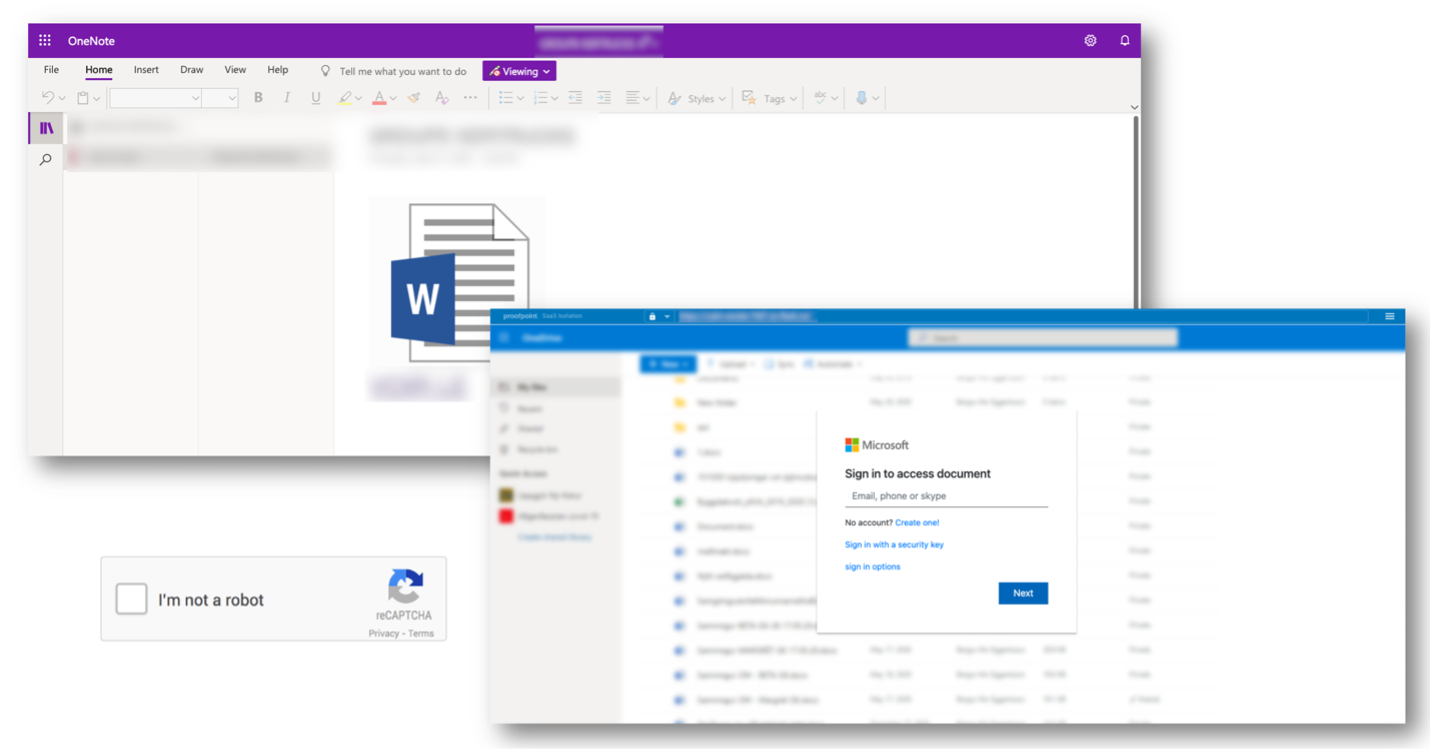

Figure 3. Les utilisateurs sont dirigés vers une page OneNote contenant un lien vers un faux document Word. Lorsqu'ils cliquent sur le lien, un CAPTCHA s'affiche. Une fois la case cochée, ils sont dirigés vers une fausse page Microsoft qui tente de leur soutirer leurs identifiants de connexion.

Anatomie de l'attaque :

Le cybercriminel s'est fait passer pour un fournisseur tiers envoyant une requête à la boîte email partagée d'un opérateur de télécommunications pour dérober des identifiants de connexion. Lors de notre évaluation des risques avec ce client, nous l'avons protégé de l'attaque après que la menace a échappé à la détection de la solution de protection de la messagerie Microsoft.

Non seulement ce vol d'identifiants de connexion a contourné les contrôles natifs de protection de la messagerie Microsoft, mais plus d'un mois après que nous avons signalé l'attaque, la page OneDrive est toujours en ligne et héberge activement du contenu malveillant usurpant l'identité de la marque Microsoft en vue de dérober des identifiants de connexion. Ce n'est qu'une des millions de pages de partage de fichiers frauduleuses sur lesquelles Microsoft héberge chaque mois du contenu malveillant.

Vol d'identifiants de connexion Microsoft non détecté par ce dernier via un site de partage de fichiers légitime :

Le vol d'identifiants de connexion Microsoft 365 est une tactique courante que les cybercriminels utilisent pour tenter de compromettre des comptes d'utilisateurs. Ces attaques sont extrêmement dangereuses, car le cybercriminel usurpe l'identité professionnelle de sa victime, ce qui peut entraîner un préjudice incalculable et le vol de données ou d'argent.

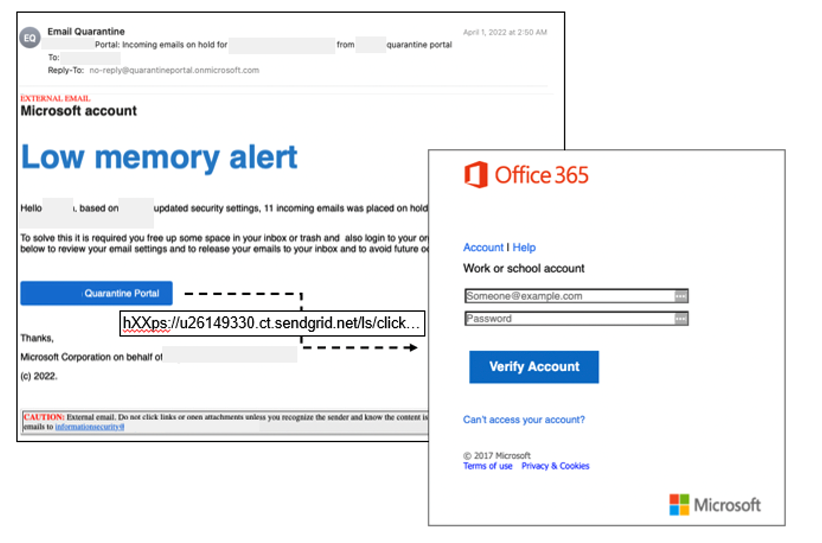

Figure 4. Microsoft passe à côté d'un vol d'identifiants de connexion usurpant l'identité de sa marque par le biais d'un site de partage de fichiers légitime.

Voici un exemple d'attaque non détectée par Microsoft :

- Environnement : Microsoft 365

- Catégorie de menace : URL vers un site de partage de fichiers

- Type d'attaque : phishing d'identifiants de connexion

Anatomie de l'attaque :

Ces thèmes d'attaque (problèmes informatiques ou de messagerie) sont assez répandus. Dans cet exemple, le cybercriminel a exploité un site Web légitime, SendGrid, pour voler des identifiants de connexion. Le cybercriminel a lancé son attaque à partir d'un domaine Microsoft usurpé (onmicrosoft.com) afin que son message paraisse légitime et a même inclus Microsoft Corporation dans la signature.

Dans le cadre de cette attaque, l'analyse de la réputation effectuée par Microsoft n'est pas parvenue à détecter l'exploitation de services cloud légitimes. En effet, la fonction Liens fiables de Microsoft n'effectue pas de sandboxing prédictif au moment du clic. Elle s'appuie uniquement sur la réputation, laquelle n'est pas capable de détecter les menaces inédites émanant de services de partage de fichiers. Malgré l'usurpation d'identité évidente de la marque et les mots-clés, Microsoft est passé à côté de ce faux email de mise en quarantaine.

Le sandboxing des URL au moment du clic proposé par Proofpoint a utilisé des classificateurs d'apprentissage automatique pour identifier le vol d'identifiants de connexion et a empêché le déclenchement de cette attaque lors de notre évaluation rapide des risques liés à la messagerie.

Vol d'identifiants de connexion exploitant Microsoft et non détecté par ce dernier :

Pourquoi les fonctionnalités de sécurité par défaut ne sont-elles pas suffisantes ? Comme le démontre la prochaine attaque, les cybercriminels ne cessent de redoubler de créativité. Dans le cadre de cette attaque, le cybercriminel n'a pas exploité un mais deux sites de partage de fichiers, en lançant une attaque de phishing Microsoft sous le couvert d'un compte légitime mais compromis. Cette attaque a été signalée et bloquée par Proofpoint. Elle a en revanche échappé à la détection de Microsoft, mais aussi d'une solution de protection de la messagerie basée sur des API spécifiquement conçue pour détecter ces types de menaces.

Voici les détails de cette attaque passée inaperçue :

- Environnement : Microsoft 365

- Catégorie de menace : URL vers un site de partage de fichiers

- Type d'attaque : phishing d'identifiants de connexion

- Cible : agent de crédit

Figure 5. Les cybercriminels ont utilisé deux services de partage de fichiers pour échapper aux contrôles de sécurité de Microsoft.

Anatomie de l'attaque :

À l'aide du compte compromis d'un agent immobilier local, le cybercriminel a envoyé à un agent de crédit un message transféré contenant des fichiers, concernant vraisemblablement une transaction. Le service de partage de fichiers Microsoft OneDrive hébergeait un lien vers un autre site de partage de fichiers, Evernote. Si un utilisateur clique sur le lien dans le document Evernote, il est dirigé vers une fausse page de connexion à OneDrive, où les cybercriminels peuvent dérober ses identifiants de connexion Microsoft.

En date d'aujourd'hui, soit plus d'un mois après que cette attaque a été détectée et signalée par Proofpoint, toutes les pages contenant des liens vers du contenu malveillant sont toujours en ligne. Comme nous l'avons mentionné précédemment, cette menace a échappé à la détection de Microsoft et d'une solution de protection de la messagerie basée sur des API. Cette attaque illustre parfaitement la façon dont les cybercriminels dissimulent leurs attaques et échappent ainsi à la détection des solutions de sécurité par défaut et des applications de protection de la messagerie basées sur des API. Ces types de menaces recourant à des URL sont de plus en plus courants.

Comment Proofpoint bloque les attaques par partage de fichiers

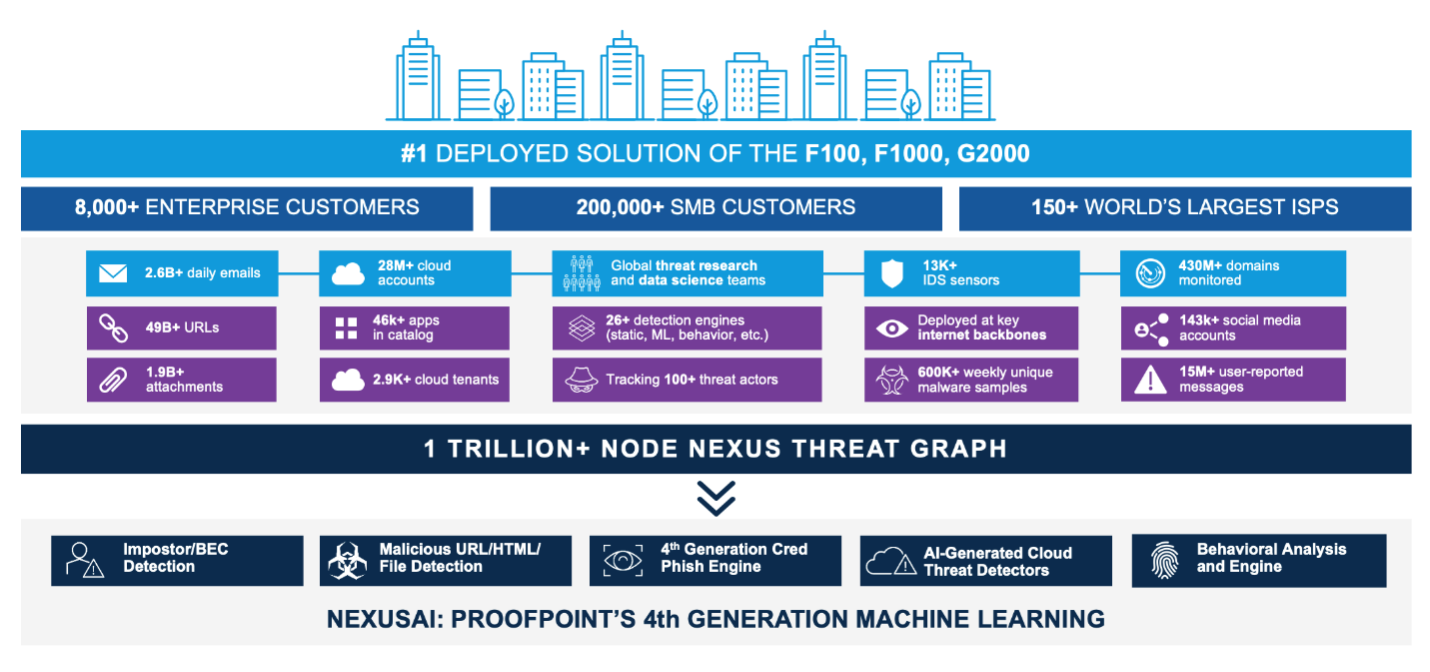

Figure 6. L'intelligence artificielle et l'apprentissage automatique sont moins efficaces si les modèles ne sont pas alimentés par un important corpus de données. Le graphique des menaces Nexus de Proofpoint inclut des informations sur la protection contre les menaces provenant de plus de 75 entreprises du classement Fortune 100, de plus de 60 % des entreprises du classement Fortune 1000 et de plus de 200 000 PME. Il renforce ainsi la protection des informations et la défense contre les menaces cloud.

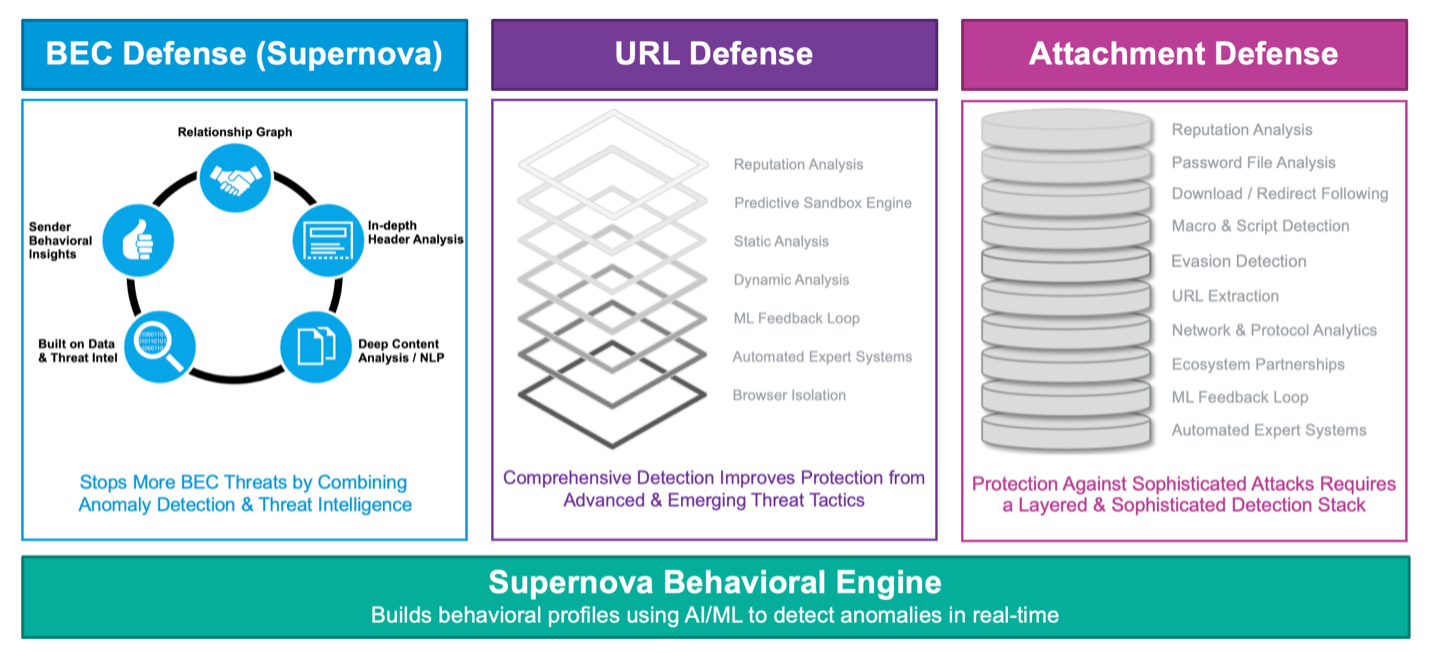

Proofpoint offre une solution intégrée de bout en bout de protection contre les menaces avancées avec plusieurs couches de protection permettant de détecter les attaques par partage de fichiers. Nous nous appuyons sur des fonctionnalités de détection offrant plus de 26 couches de protection contre les menaces véhiculées par la messagerie pour détecter les techniques avancées, telles que les attaques dissimulées, les CAPTCHA ou les fichiers et URL protégés par un mot de passe, employées par les cybercriminels qui cherchent à échapper aux contrôles de sécurité.

Nos modèles d'apprentissage automatique et d'intelligence artificielle sont alimentés par 2,6 milliards d'emails, 1,9 milliard de pièces jointes et plus de 49 milliards d'URL par jour. Par ailleurs, notre solution de protection des informations en constante évolution inclut des informations sur les menaces ciblant plus de 28,2 millions de comptes cloud actifs, ce qui nous fournit des détails sur la façon dont les cybercriminels tentent de piéger des applications cloud telles que les comptes de partage de fichiers.

Figure 7. Pour améliorer la détection de l'ensemble des menaces, les fonctionnalités de détection de Proofpoint comprennent plus de 26 couches, y compris des piles de détection avancées pour les URL, notamment la défense contre le partage de fichiers piégés, les pièces jointes malveillantes et les attaques BEC, ainsi que notre moteur comportemental.

Il convient de noter que Proofpoint aurait détecté tous les messages présentés dans les exemples ci-dessus et empêché leur distribution.

Recommandations pour le blocage des compromissions de comptes

Proofpoint adopte une approche de protection multicouche contre les attaques par partage de fichiers avec ses plates-formes Proofpoint Threat Protection et Proofpoint Information Protection, et offre dès lors un nombre accru de couches de protection aux entreprises. Parmi les couches de la plate-forme Proofpoint Threat Protection, citons nos fonctions de pointe de détection, d'isolation, d'authentification, de formation et de correction automatisée.

Il n'existe pas de solution miracle pour bloquer ces menaces. C'est pour cette raison qu'une solution de protection multicouche et intégrée est indispensable. Pour en savoir plus sur la façon dont Proofpoint peut bloquer ces menaces et bien d'autres dans votre environnement grâce à la plate-forme Proofpoint Threat Protection, effectuez une évaluation rapide et gratuite des risques liés à la messagerie.