Si vous êtes un lecteur assidu du rapport State of the Phish de Proofpoint, sachez que nous allons adopter une approche différente cette année. Plutôt que de publier un seul rapport annuel, nous allons vous proposer une série de rapports plus opportuns et plus fréquents axés sur les tendances en matière de menaces. Nous partagerons régulièrement des informations tirées de ces rapports sur notre blog.

Dans le paysage actuel des menaces, les cybercriminels ciblent les personnes plutôt que les infrastructures. Le phishing demeure par ailleurs l’une des méthodes de cyberattaque les plus efficaces, non pas parce qu’il repose sur une technologie sophistiquée, mais parce qu’il exploite le facteur humain : notre confiance, notre curiosité et notre réaction face à un sentiment d’urgence.

Les opportunités d’attaques de phishing se sont multipliées avec l’élargissement des environnements de travail numériques au-delà des emails. Les cybercriminels peuvent désormais atteindre les utilisateurs dans presque tous les outils de collaboration et toutes les applications de messagerie. Leur objectif est de les inciter à cliquer sur des liens malveillants ou à divulguer leurs identifiants de connexion. Les simulations d’attaques de phishing constituent un moyen d’évaluer la capacité des utilisateurs à reconnaître ces menaces et à y répondre.

Nos clients du monde entier utilisent Proofpoint ZenGuide, notre solution de sensibilisation à la cybersécurité et de modification des comportements, pour mener leurs campagnes de simulations d’attaques de phishing. Nous avons recueilli des données concernant ces campagnes sur une période de 12 mois afin d’offrir à nos clients un éclairage sur les tendances clés et de leur fournir des références sectorielles. Cet article reprend quelques-unes de nos observations.

Les tendances en matière de menaces révélées par les modèles de phishing populaires

Le contenu de nos simulations d’attaques de phishing est basé sur notre threat intelligence Proofpoint Nexus. Il reflète donc des attaques de phishing réelles qui ont été bloquées par nos soins. Nos clients ont accès à une bibliothèque de modèles mise à jour presque quotidiennement.

Qui plus est, nous publions chaque semaine de nouveaux modèles issus de nos recherches sur les menaces. Les entreprises peuvent ainsi tester leurs collaborateurs sur un large éventail de thèmes, sujets et tactiques. Ces modèles s’inspirent des dernières menaces observées en circulation par nos chercheurs.

Les modèles de phishing les plus utilisés mettent en lumière plusieurs tendances clés dans le paysage des attaques et de l’ingénierie sociale en constante évolution. Examinons les modèles privilégiés par les clients de Proofpoint afin de déterminer ce que l’on peut en déduire au sujet des tendances en matière de menaces.

Principales tendances

- 30 % des simulations se concentrent sur la compromission de comptes et le contournement de la MFA. Cela suggère que les cybercriminels ciblent de plus en plus les systèmes d’authentification.

- 25 % exploitent des plates-formes de collaboration et de partage de fichiers, telles que Microsoft Teams, SharePoint et Dropbox, ce qui prouve que les cyberpirates ciblent désormais des vecteurs autres que la messagerie électronique.

- 20 % utilisent des marques grand public, ce qui montre que les cybercriminels abusent de plus en plus de la confiance que les utilisateurs placent dans des entreprises connues pour les inciter à cliquer sur des liens malveillants.

L’essor des simulations d’attaques de phishing

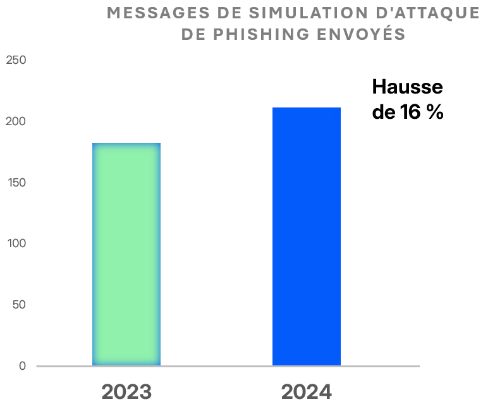

Les clients de Proofpoint ont été extrêmement prolifiques en 2024. Ils ont envoyé plus de 55 000 campagnes à leurs utilisateurs, soit plus de 212 millions de messages au total, ce qui représente une hausse de 16 % par rapport aux 183 millions de messages envoyés en 2023 (figure 1). Cela laisse entendre que les entreprises ont de plus en plus conscience de l’importance des tests et des formations de sensibilisation au phishing.

Figure 1. Nombre de messages de simulation d’attaque de phishing envoyés, en milliers

Les types de campagnes les plus populaires — et les résultats obtenus

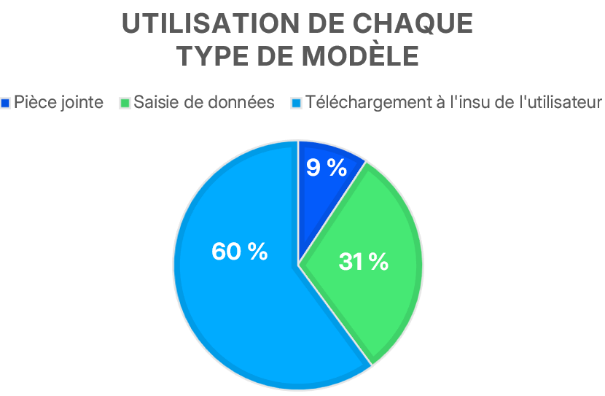

L’analyse de la fréquence à laquelle différents types de simulations sont utilisés et des résultats obtenus permet de mieux comprendre le paysage des simulations d’attaques de phishing (figure 2).

- 60 % des campagnes utilisent le modèle lié aux téléchargements à l’insu de l’utilisateur (drive-by).

- 30 % utilisent des modèles portant sur la saisie de données.

- 9 % utilisent des modèles relatifs aux pièces jointes.

Figure 2. Fréquence d’utilisation par type de modèle

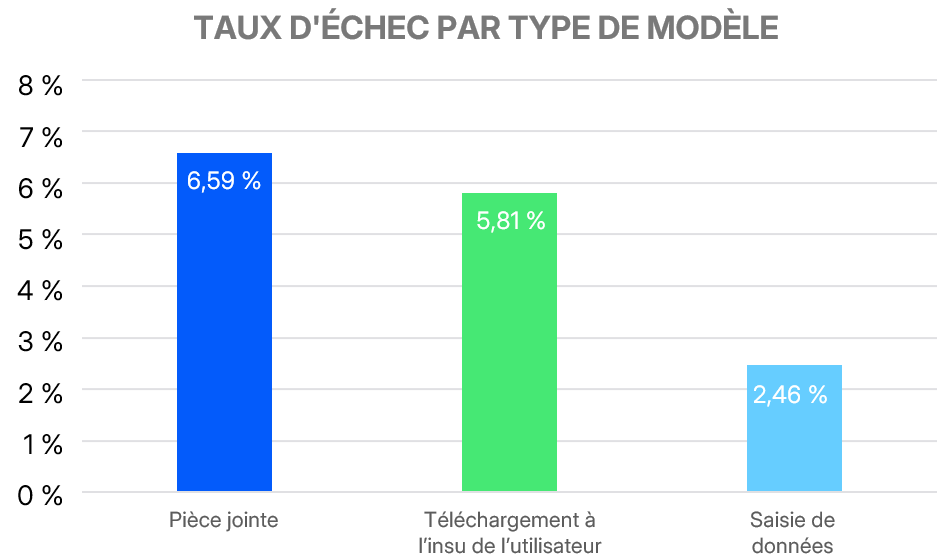

Que nous disent les taux d’échec, les taux de signalement et les coefficients de résilience moyens pour les trois types de modèles ?

Les modèles portant sur la saisie de données présentent le taux d’échec le plus faible (2,46 %). Ce résultat donne une idée des cas de partage d’identifiants de connexion par rapport à d’autres types de simulations d’attaques de phishing. En revanche, les campagnes portant sur les pièces jointes sont celles qui sont les moins utilisées, mais qui présentent le taux d’échec le plus élevé (6,59 %). Autrement dit, bien qu’un nombre moindre de tentatives de phishing utilisent des pièces jointes comme méthode de distribution, celles qui y ont recours restent relativement efficaces par rapport aux autres méthodes.

Figure 3. Taux d’échec moyen pour chaque type de simulation

Sensibilisation, engagement et culture de la cybersécurité

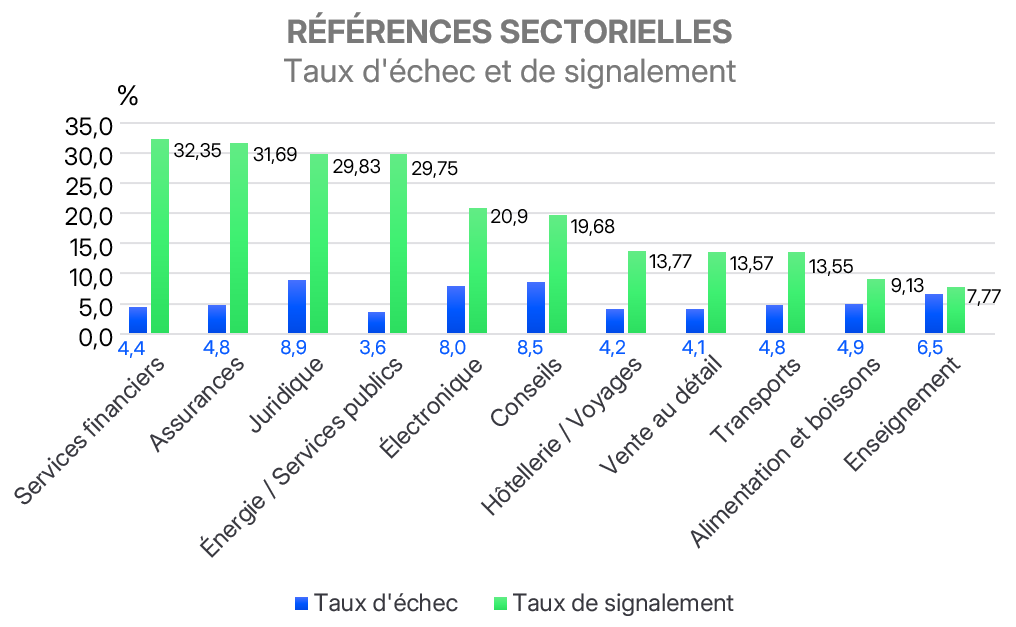

Voici un aperçu des taux d’échec, des taux de signalement et des coefficients de résilience pour l’ensemble des campagnes. La comparaison des résultats à ceux d’autres entreprises du secteur permet d’évaluer l’efficacité d’un programme. À des fins de comparaison, nous nous appuyons sur un sous-ensemble de références dans 29 secteurs.

Sensibilisation

Les taux d’échec reflètent le niveau de sensibilisation des utilisateurs et leur capacité à identifier le phishing. Toutes entreprises et campagnes confondues, le taux d’échec moyen s’élève à 4,93 %. Ce chiffre démontre l’efficacité avec laquelle les utilisateurs reconnaissent les simulations d’attaques de phishing. Ouvrent-ils le message ? Cliquent-ils sur des liens intégrés ou répondent-ils au message ?

Il convient de noter que le secteur de l’énergie et des services publics présente le taux d’échec global le plus faible (3,6 %), tandis que le secteur juridique enregistre le taux le plus élevé (8,9 %).

Engagement

Les taux de signalement sont un indicateur clé de l’engagement des utilisateurs. Toutes entreprises et campagnes confondues, le taux moyen de signalement des messages de simulation d’attaque de phishing par les utilisateurs s’élève à 18,65 %. Un taux élevé montre que les utilisateurs sont capables de reconnaître et de signaler les messages suspects. Il reflète leur participation active au maintien d’un certain niveau de sécurité.

Le secteur des services financiers présente le taux de signalement moyen le plus élevé (32,35 %), tandis que le secteur de l’enseignement enregistre le taux le plus faible (7,71 %).

Un tel écart peut s’expliquer par des différences dans les pratiques sectorielles et la fréquence des formations. Dans le secteur des services financiers, les collaborateurs traitent souvent des données sensibles. En outre, les exigences de conformité concernant le traitement de ces données requièrent une plus grande sensibilisation aux menaces de phishing. Les collaborateurs du secteur de l’enseignement peuvent ne pas être soumis à des exigences similaires. Par ailleurs, ils ne sont probablement pas sensibilisés aussi fréquemment aux cybermenaces.

Figure 4. Taux d’échec et de signalement moyens par secteur

Culture de la cybersécurité

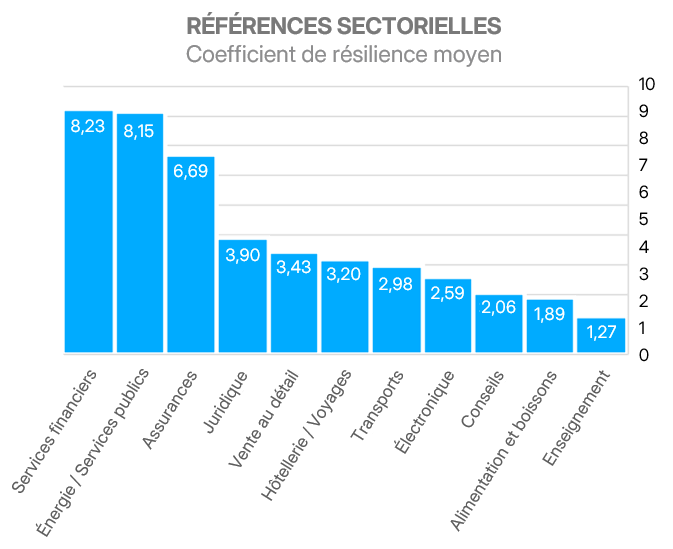

Les coefficients de résilience évaluent la proactivité des utilisateurs en matière de menaces. Les signalent-ils à leur équipe informatique ou de sécurité ? Ou se contentent-ils de les ignorer ou de les supprimer ? Un coefficient plus élevé signifie que la culture de la cybersécurité d’une entreprise est solide, ce qui la rend plus résiliente.

Le taux de signalement moyen global toutes entreprises et campagnes confondues s’élève à 18,65 %, soit un coefficient de résilience de 3,78. Parmi tous les secteurs observés (29 au total), ce sont les services financiers qui présentent le coefficient de résilience le plus élevé (8,23) et l’enseignement qui enregistre le plus faible (1,27).

Figure 5. Coefficient de résilience moyen par secteur

Précision des signalements dans le monde réel

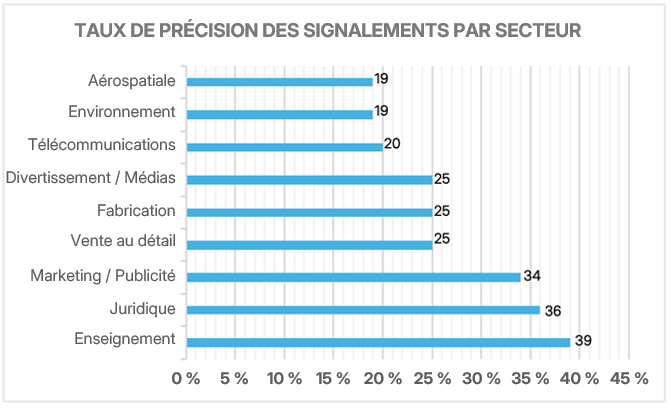

Tous les emails signalés ne sont pas malveillants. Nous avons comparé la précision des signalements de nos clients qui utilisent le bouton de signalement d’emails PhishAlarm (figure 6). Cet indicateur est essentiel, car il mesure la précision des signalements d’emails de phishing effectués par les utilisateurs.

Pour évaluer la capacité des collaborateurs à faire la distinction entre emails légitimes et malveillants, il est important de comprendre la précision des signalements. Lorsque les signalements sont précis, les faux positifs sont réduits et les menaces de phishing sont détectées à un stade précoce sans augmenter la charge de travail des équipes de sécurité.

À l’échelle des 29 secteurs, ce sont les secteurs de l’enseignement, des services juridiques et du marketing/de la publicité qui arrivent en tête.

Figure 6. Taux de précision des signalements moyen par secteur

Identification des modèles de simulation les plus difficiles à déjouer

Les entreprises demandent de plus en plus à réaliser des simulations d’attaques de phishing présentant des taux d’échec élevés ainsi que des modèles avancés, ce qui suggère qu’elles sont préoccupées par la sophistication croissante des attaques et qu’elles souhaitent renforcer leurs programmes de phishing.

Parmi les thèmes des modèles de phishing de l’an dernier, quels ont été les plus difficiles à déjouer ? Tout dépend de ce que l’on entend par « difficiles à déjouer ».

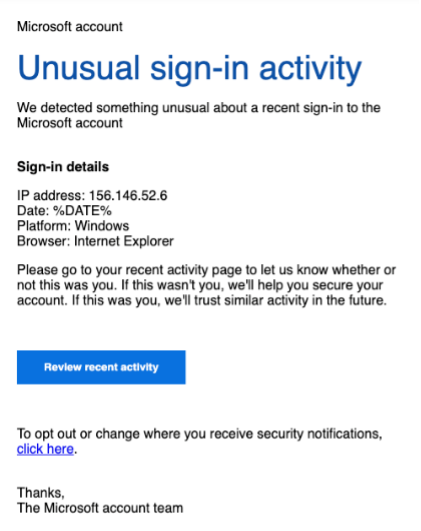

Si vous mesurez la difficulté en fonction du taux d’échec, les modèles sur les thèmes Activité de connexion inhabituelle, Renouvellement automatique et Expédition d’articles ont été les plus difficiles à déjouer. En revanche, si vous considérez que la difficulté se traduit par des taux de signalement faibles, le modèle Activité de connexion inhabituelle a été le plus difficile à déjouer.

Il convient de noter que le thème de modèle « le plus difficile à déjouer », dans le sens où il présentait le taux d’échec le plus élevé (40,37 %), affichait également le taux de signalement le plus faible (4,81 %). Vous trouverez un exemple ci-dessous.

Activité de connexion inhabituelle

Figure 7. Capture d’écran du modèle de phishing présentant le taux d’échec le plus élevé et le taux de signalement le plus faible

Au-delà des simulations : élaboration d’un programme complet de sécurité centrée sur les personnes

Les simulations d’attaques de phishing permettent d’évaluer le comportement et les vulnérabilités des utilisateurs. D’après nos observations, les professionnels de la sécurité sont conscient de l’importance de sensibiliser les collaborateurs aux menaces émergentes. C’est la raison pour laquelle ils basent leurs campagnes de simulations d’attaques de phishing sur les tendances réelles en matière de menaces.

De toute évidence, la sensibilisation à la cybersécurité est fondamentale pour préparer les collaborateurs à faire face aux menaces ciblées. Toutefois, vous ne pouvez pas vous contenter de proposer des formations ou de réaliser des simulations d’attaques de phishing pour réduire les risques liés aux utilisateurs.

Avec l’élargissement des environnements de travail numériques, les équipes de sécurité doivent accompagner les collaborateurs afin qu’ils fassent des choix plus sûrs et qu’ils restent vigilants sur toutes les plates-formes (email, applications de messagerie, outils de collaboration, etc.).

Si vous souhaitez former et protéger efficacement vos collaborateurs dans le monde numérique actuel, vous devez également élaborer une stratégie de gestion des risques liés aux utilisateurs. Une protection complète doit allier technologies et formations. C’est là que Proofpoint peut s’avérer utile.

Proofpoint offre une solution complète de défense contre les menaces existantes et émergentes centrées sur les personnes. Il combine un large éventail de protections pour vous aider à optimiser la prévention des menaces.

Pour en savoir plus, consultez notre page Web consacrée à Proofpoint Prime Threat Protection. Vous pouvez également télécharger notre fiche solution Proofpoint Prime Threat Protection.

Remarque : si vous utilisez Proofpoint ZenGuide, vous pouvez retrouver les bonnes pratiques pour la planification d’un programme de simulations d’attaques de phishing et l’évaluation des capacités des utilisateurs dans la bibliothèque de contenus ZenGuide.