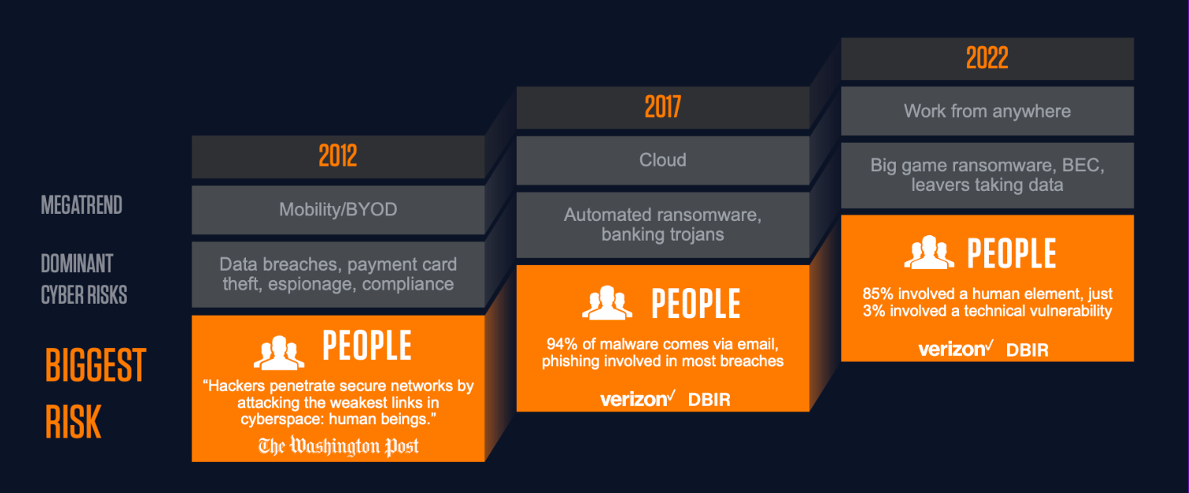

Ces dix dernières années, le secteur de la cybersécurité a connu de nombreux bouleversements : mobilité, migration vers le cloud et adoption massive du télétravail. Face à ces évolutions, les cybercriminels n'ont pas manqué d'adapter leurs techniques aux nouvelles tendances et cibles. Malgré tout, les collaborateurs demeurent le principal risque pour les entreprises.

Dans cette série de deux articles, nous vous donnerons un aperçu de l'évolution du paysage des menaces et vous expliquerons comment protéger vos collaborateurs.

Figure 1. Tout au long de l'évolution du secteur de la cybersécurité, les cybermenaces n'ont cessé de cibler les collaborateurs. Découvrez les autres nouveautés de 2022 dans notre webinaire sur le paysage des menaces.

Aujourd'hui, les principaux risques de cybersécurité sont centrés sur les personnes. Vous trouverez ci-dessous les trois principaux types d'attaques :

- Les attaques de ransomwares commencent généralement par un email comprenant une pièce jointe ou un lien qui télécharge un fichier malveillant. En s'infiltrant dans votre entreprise, les cybercriminels espèrent collecter des données et comprendre l'infrastructure avant de lancer leurs attaques de ransomwares.

Pour en savoir plus sur les ransomwares, regardez cette courte vidéo.

- Le piratage de la messagerie en entreprise (BEC, Business Email Compromise) inclut les tactiques de phishing, de fraude par email et d'ingénierie sociale. Les cybercriminels usurpent l'identité de personnes et de fournisseurs de confiance pour envoyer des emails contenant des liens malveillants et faisant appel à des techniques d'ingénierie sociale, l'objectif étant d'inciter vos collaborateurs à transférer des fonds ou à envoyer des données sensibles.

Pour en savoir plus sur les attaques BEC et l'usurpation d'identité, regardez cette courte vidéo.

- Les compromissions de données sont généralement le fait de l'un des trois types d'utilisateurs suivants :

- Utilisateur malintentionné partageant volontairement des données

- Utilisateur négligent inconscient des risques du partage de données

- Utilisateur compromis victime d'une attaque et incité à partager des données

Comprendre l'impact de l'ingénierie sociale sur vos collaborateurs

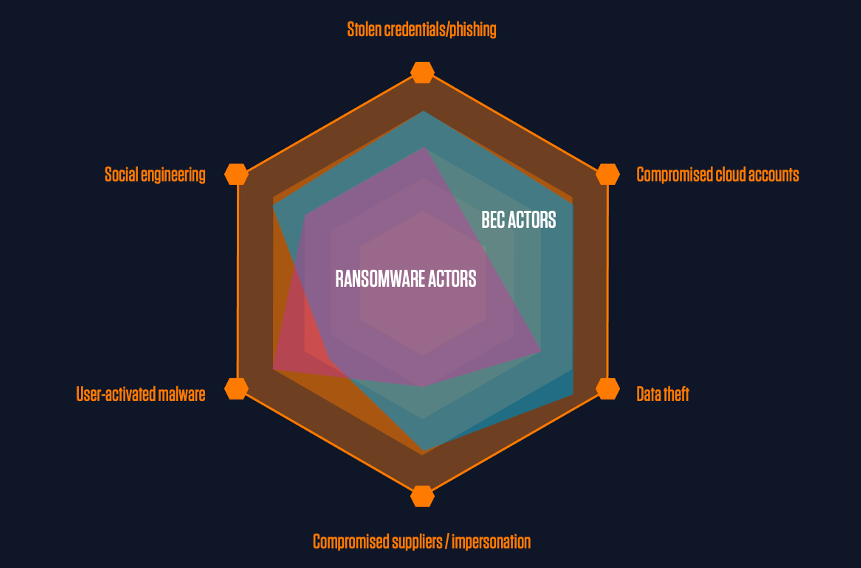

Les cybercriminels combinent plusieurs techniques pour s'introduire dans votre entreprise, notamment l'usurpation de l'identité de vos collaborateurs et fournisseurs. Leur objectif est de voler des identifiants de connexion pour accéder à des comptes afin de gagner la confiance de votre personnel.

Les opérateurs de ransomwares utilisent également l'ingénierie sociale pour pirater des applications de confiance et voler des données.

C'est pourquoi il est indispensable de comprendre l'impact de l'ingénierie sociale sur vos collaborateurs.

Les cybercriminels s'emploient à amener vos collaborateurs à exécuter leur code, à communiquer leurs identifiants de connexion et, dans le cas d'une attaque BEC, à leur transférer des fonds ou des données. Ils piègent vos collaborateurs pour qu'ils effectuent toutes ces opérations à leur place, sans qu'ils n'aient à pirater les systèmes.

Pour bénéficier d'une visibilité complète sur le niveau de sécurité de votre infrastructure de messagerie, effectuez une évaluation rapide et gratuite des risques liés à la messagerie.

Figure 2. Les attaques combinent plusieurs techniques.

Protection de vos collaborateurs : priorité à la messagerie

Aujourd'hui, la plupart des cyberattaques commencent par un email de phishing, et la plupart des campagnes de ransomwares par un simple email. Par exemple :

- Un collaborateur reçoit un email en apparence inoffensif usurpant l'identité d'une personne de confiance, comme un collègue ou un fournisseur.

- Ce collaborateur clique sur le lien dans l'email ou ouvre une pièce jointe qui exécute du code malveillant.

- Les cybercriminels peuvent alors accéder à l'infrastructure, aux systèmes, aux identifiants de connexion des utilisateurs et à des données importantes de l'entreprise.

- Deux mois plus tard, ces cybercriminels déploient une campagne de ransomwares et causent des dommages considérables à l'entreprise.

Il est temps que les entreprises adoptent une approche « Shift Left » et assurent la protection de messagerie dès les premières étapes de la chaîne d'attaque afin d'empêcher les pièces jointes malveillantes d'atteindre les boîtes de réception du personnel.

Apprenez-en davantage sur la protection du principal vecteur de menaces : la messagerie.

Regardez le webinaire Proofpoint « Protecting People: The New Perimeter » (Protection des collaborateurs, le nouveau périmètre de sécurité) pour prendre la mesure de l'importance d'une approche de la cybersécurité centrée sur les personnes. N'oubliez pas de vous abonner à notre blog pour ne pas manquer la deuxième partie de cette série qui vous aidera à mieux comprendre l'importance d'une approche de la cybersécurité centrée sur les personnes.