Sommaire

- Définition du phishing (hameçonnage)

- Comment fonctionne le phishing ?

- Que faire en cas d’attaque de phishing ?

- Les 3 principaux mécanismes des e-mails de phishing (hameçonnage)

- Lignes d’objet d’hameçonnage courantes

- Comment reconnaître un email de phishing - checklist

- Types d'attaques de phishing

- Exemples d’e-mails de phishing

- Histoire du phishing

- Pourquoi l’hameçonnage est-il un problème ?

- Qu'est-ce qu'un kit de phishing ?

- Où le phishing peut-il survenir ?

- Phishing et travail à distance

- Les secteurs les plus ciblés par l’hameçonnage

- Les marques les plus usurpées par hameçonnage

- Prévention contre le phishing

- Formations anti-phishing

- Comment se protéger contre le phishing

- FAQ sur le phishing

Définition du phishing (hameçonnage)

Le phishing, ou hameçonnage en français, consiste à envoyer des emails malveillants conçus pour tromper et escroquer les utilisateurs. L’objectif est souvent d’amener les utilisateurs à révéler des informations financières, des informations d’identification du système ou d’autres données sensibles.

Le phishing est un exemple d’ingénierie sociale : un ensemble de techniques que les escrocs utilisent pour manipuler la psychologie humaine. Les techniques d’ingénierie sociale comprennent la falsification, la mauvaise orientation et le mensonge, qui peuvent tous jouer un rôle dans les attaques de phishing.

À la base, les emails de phishing ou d’hameçonnage utilisent l’ingénierie sociale pour encourager les utilisateurs à agir sans réfléchir.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu’ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

Comment fonctionne le phishing ?

Toute campagne de phishing (hameçonnage), qu’elle soit ciblée à une personne ou envoyée à un maximum de victimes, commence par un message électronique malveillant. L’attaque est déguisée en message provenant soi-disant d’une entreprise légitime. Plus le message comporte d’aspects imitant l’entreprise réelle, plus l’attaquant a de chances de réussir.

Les objectifs de l’attaquant varient, mais il s’agit généralement de voler des informations personnelles ou des informations d’identification. L’attaque est facilitée par la communication d’un sentiment d’urgence dans le message, qui peut menacer la suspension du compte, la perte d’argent ou la perte de l’emploi de l’utilisateur ciblé.

Les utilisateurs trompés par les demandes d’un attaquant ne prennent pas le temps de s’arrêter et de réfléchir si les demandes semblent raisonnables. Ce n’est que plus tard qu’ils reconnaissent les signes d’alerte et les demandes déraisonnables.

Le phishing évolue continuellement pour contourner la sécurité et la détection humaine. Les organisations doivent donc former en permanence leur personnel à reconnaître les dernières stratégies de phishing.

Il suffit qu’une seule personne tombe dans le piège du phishing pour provoquer une grave violation de données. C’est pourquoi il s’agit de l’une des menaces les plus critiques à atténuer et la plus difficile, car elle nécessite des défenses humaines.

Que faire en cas d’attaque de phishing ?

Si vous avez le moindre doute sur l’origine d’un message électronique, le meilleur réflexe est de contacter l’organisme ou la personne qui vous a soi-disant envoyé un email afin de confirmer la validité de ce dernier.

S’il s’avère que l’email est effectivement frauduleux, prévenez vos collègues, vos supérieurs et le service informatique de votre compagnie. S’il est trop tard et que vous avez déjà communiqué des données personnelles, alors, attendez-vous à ce qu’elles soient divulguées à d’autres escrocs.

Vous recevrez probablement des messages de vishing et de smishing, de nouveaux e-mails de phishing et des appels vocaux. Restez toujours à l’affût des messages suspects vous demandant des informations ou des détails financiers.

Afin d’éviter des prélèvements indésirés sur vos comptes bancaires, contactez immédiatement votre organisme financier et faites opposition.

Si vous avez cliqué sur un lien ou ouvert une pièce jointe suspecte, il se peut qu’un logiciel malveillant soit installé sur votre ordinateur. Pour détecter et supprimer le logiciel malveillant, assurez-vous que votre logiciel antivirus est à jour et que les derniers correctifs sont installés. En entreprise, le service informatique se chargera de votre ordinateur.

Si l’escroquerie porte atteinte à votre identité, vie privée ou menace vos comptes bancaires, déposez plainte au commissariat de police de votre région. Conservez bien les preuves de phishing, en particulier l’email frauduleux.

N’oubliez pas qu’en tant que victime, vous pouvez être accompagné gratuitement dans cette démarche par l’association France Victimes en appelant le numéro 116 006 (appel et service gratuits), 7 jours sur 7 de 9h à 19h.

Vous pouvez également contacter Info Escroqueries au 0 805 805 817 du lundi au vendredi de 9h à 18h (prix d’un appel local depuis un poste fixe ; ajouter 0.06 euros/minute depuis un téléphone mobile).

Autres ressources gouvernementales utiles en cas de fraude par phishing:

- Le site www.internet-signalement.gouv.fr pour signaler les mails de phishing et autres escroqueries.

- La plateforme cybermalveillance.gouv.fr pour trouver des conseils et être guidé afin d’identifier la nature exacte de l’escroquerie ou cyber incident dont vous êtes victime.

Les 3 principaux mécanismes des e-mails de phishing (hameçonnage)

Les cybercriminels utilisent trois principaux mécanismes dans les emails de phishing pour voler des informations : les liens web malveillants, les pièces jointes malveillantes et les formulaires de saisie de données frauduleux.

Liens web malveillants

Les liens, également connus sous le nom d’URL, sont courants dans les emails en général et dans les emails de phishing. Les liens malveillants conduisent les utilisateurs vers des sites web frauduleux ou vers des sites infectés par des logiciels malveillants, également connus sous le nom de malwares.

Les liens malveillants peuvent être déguisés pour ressembler à des liens de confiance et sont intégrés dans les logos et autres images d’un courriel.

Voici un exemple de courrier électronique reçu par les utilisateurs de l’université américaine de Cornell. Il s’agit d’un simple message qui indiquait “Help Desk” comme nom de l’expéditeur (bien que le courriel ne provienne pas du service d’assistance de l’université, mais plutôt du domaine @connect.ust.hk).

Selon l’équipe informatique de Cornell, le lien intégré dans le courriel a conduit les internautes à une page qui ressemblait à la page de connexion d’Office 365. Ce courriel de phishing a tenté de voler les identifiants des utilisateurs.

Pièces jointes malveillantes

Ces fichiers ressemblent à des pièces jointes légitimes, mais sont en fait infectés par des logiciels malveillants qui peuvent compromettre les ordinateurs et les fichiers qui s’y trouvent. Dans le cas d’un ransomware - un type de logiciel malveillant - tous les fichiers d’un PC peuvent devenir verrouillés et inaccessibles.

Un enregistreur de frappe (keylogger) peut également être installé pour suivre tout ce qu’un utilisateur tape, y compris les mots de passe.

Il est important de comprendre que les infections par les ransomwares et les malwares peuvent se propager d’un PC à d’autres périphériques en réseau, tels que les disques durs externes, les serveurs et même les systèmes cloud.

Voici un exemple de texte d’email de phishing partagé par l’expéditeur international FedEx sur son site web. Ce courriel encourageait les destinataires à imprimer une copie d’un reçu postal joint et à l’apporter dans un centre FedEx pour récupérer un colis qui ne pouvait pas être livré.

Malheureusement, la pièce jointe contenait un virus qui a infecté les ordinateurs des destinataires. Les variations de ce type d’escroquerie à l’expédition sont particulièrement fréquentes pendant la période des achats de Noël.

Formulaires malveillants

Ces courriers électroniques invitent les utilisateurs à fournir des informations sensibles, telles que leurs identifiants, mots de passe, données de carte de crédit et numéros de téléphone. Une fois que les utilisateurs ont fourni ces informations, elles peuvent être utilisées par les cybercriminels pour leur profit personnel.

Voici un exemple de fausse page d’accueil partagée sur le site web gov.uk. Après avoir cliqué sur un lien dans un email de phishing, les utilisateurs sont dirigés vers cette page frauduleuse qui semble faire partie de l’agence de recouvrement des impôts HMRC.

Les utilisateurs sont informés qu’ils ont droit à un remboursement, mais doivent remplir le formulaire.

Ce type d’informations personnelles peut être utilisé par les cybercriminels pour un certain nombre d’activités frauduleuses, y compris l’usurpation d’identité.

Étude du Ponemon Institute sur le coût du phishing en 2021

Découvrir l'étudeLignes d’objet d’hameçonnage courantes

L’objet d’un e-mail détermine si un utilisateur va ouvrir le message. Dans une attaque de phishing, l’objet joue sur les peurs de l’utilisateur et sur son sentiment d’urgence.

Il est courant que les attaquants utilisent des messages impliquant des problèmes de comptes, d’expéditions, de coordonnées bancaires et de transactions financières.

Les messages d’expédition sont courants pendant les vacances, car la plupart des gens attendent une livraison.

Si un utilisateur ne remarque pas que le domaine figurant dans l’adresse de l’expéditeur n’est pas légitime, il peut être amené à cliquer sur le lien et à divulguer des données sensibles.

Comment reconnaître un email de phishing - checklist

Pour reconnaître un email de phishing, posez-vous les questions suivantes :

- Ai-je reçu un avertissement de ma boite mail ou de mon antivirus ?

- Suis-je client de la compagnie qui m’envoie ce mail ? Leur ai-je personnellement communiqué mon adresse mail ?

- Connais-je l’expéditeur ? Suis-je au courant de ce dont il me parle ?

- Est-ce que le contenu du mail est personnalisé, ou s’agit-il d’un message qui pourrait être envoyé à des centaines de personnes ?

- L’adresse email de l’expéditeur est-elle correcte ? Ne contient-elle pas de fautes d’orthographe ou de typographie ?

- L’apparence du mail est-elle douteuse ? Le design est-il aussi soigné que celui d’un message officiel ?

- L’objet du mail n’est-il pas trop alarmiste ? Ne joue-t-il pas sur un sentiment d’urgence ?

- La demande contenue dans le mail, me parait-elle raisonnable ?

- Me demande-t-on mes données personnelles/bancaires ?

- Est-ce que le message du mail joue sur mes sentiments et émotions ?

- Est-ce qu’on essaye de me convaincre de cliquer sur un lien ou une pièce jointe ?

Si un ou plusieurs éléments vous alarment, prenez des précautions. Il vaut mieux être trop prudent, que de causer une perte de données ou la propagation d’un virus.

Types d'attaques de phishing

Le phishing est devenu plus qu’un simple vol de données et d’identifiants. La manière dont un attaquant organise sa campagne dépend du type de phishing utilisé. Les types de phishing sont les suivants :

- Spear phishing : ces messages électroniques sont envoyés à des personnes spécifiques au sein d’une organisation, généralement des titulaires de comptes à haut privilège.

- La manipulation de liens : les messages contiennent un lien vers un site malveillant qui ressemble à l’entreprise officielle.

- Fraude du PDG : ces messages sont envoyés principalement à des personnes du secteur financier pour leur faire croire que le PDG ou un autre dirigeant leur demande de transférer de l’argent.

- Injection de contenu : un attaquant capable d’injecter du contenu malveillant dans un site officiel trompera les utilisateurs en les incitant à accéder au site pour leur montrer un popup malveillant ou les rediriger vers un site de phishing.

- Logiciel malveillant : les utilisateurs incités à cliquer sur un lien ou à ouvrir une pièce jointe peuvent télécharger un logiciel malveillant sur leur appareil.

- Smishing : à l’aide de messages SMS, les attaquants incitent les utilisateurs à accéder à des sites malveillants depuis leur smartphone.

- Vishing : les attaquants utilisent un logiciel de changement de voix pour laisser un message disant aux victimes ciblées qu’elles doivent appeler un numéro où elles peuvent être escroquées.

- Wi-Fi “jumeau maléfique” : en usurpant le Wi-Fi gratuit, les attaquants incitent les utilisateurs à se connecter à un hotspot malveillant afin de réaliser des exploits de type “man-in-the-middle”.

Exemples d’e-mails de phishing

Les attaquants exploitent la peur et le sentiment d’urgence. Il est courant que les attaquants disent aux utilisateurs que leur compte est restreint ou sera suspendu si l’utilisateur ciblé ne répond pas au mail.

La peur incite les utilisateurs ciblés à ignorer les signes d’alerte courants et à oublier leur formation au phishing. Même les administrateurs et les experts en sécurité tombent parfois dans le piège du phishing.

En général, un e-mail de phishing est envoyé au plus grand nombre de personnes possible, et la salutation est donc générique.

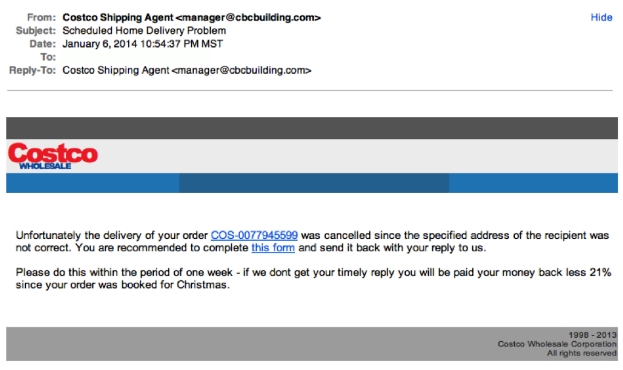

Dans le message ci-dessus, le nom de l’utilisateur n’est pas mentionné et le sentiment d’urgence vise à susciter la peur afin d’inciter les utilisateurs à ouvrir la pièce jointe.

La pièce jointe peut être une page Web, un script shell (PowerShell, par exemple) ou un document Microsoft Office contenant une macro malveillante.

La macro et les scripts peuvent être utilisés pour télécharger des logiciels malveillants ou inciter les utilisateurs à divulguer les informations d’identification de leur compte.

Les attaquants enregistrent des domaines qui ressemblent aux domaines officiels ou utilisent occasionnellement des fournisseurs génériques tels que Gmail.

Les expéditeurs usurpés sont possibles avec les protocoles de messagerie, mais la plupart des serveurs destinataires utilisent une sécurité de messagerie qui détecte les en-têtes d’e-mails usurpés.

Lorsque les utilisateurs reçoivent des e-mails, les messages peuvent utiliser le logo officiel de l’entreprise, mais l’adresse de l’expéditeur ne comprend pas le domaine officiel de l’entreprise. L’adresse de l’expéditeur n’est qu’un signe d’alerte, mais elle ne doit pas être le seul élément utilisé pour déterminer la légitimité d’un message.

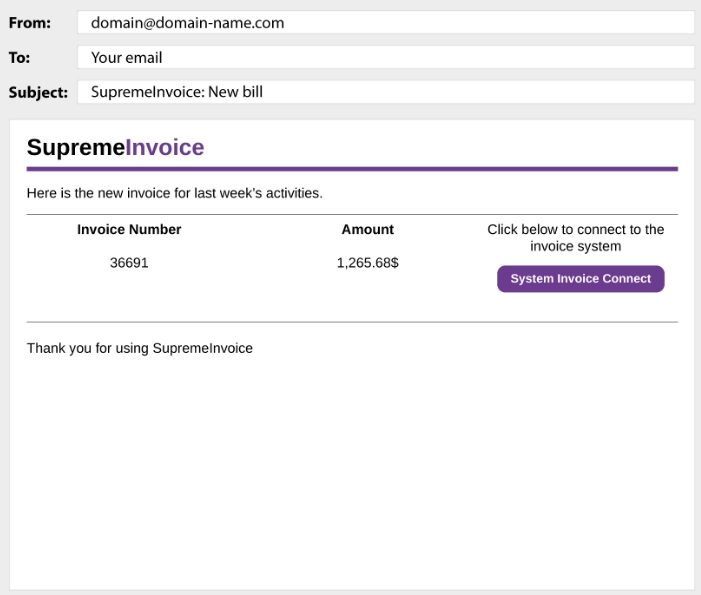

La manière dont un attaquant mène une campagne de phishing dépend de ses objectifs. Pour les entreprises, il est courant que les attaquants utilisent de fausses factures pour inciter le service des comptes fournisseurs à envoyer de l’argent.

Dans cette attaque, l’expéditeur n’est pas important. De nombreux vendeurs utilisent des comptes de messagerie personnels pour faire des affaires.

Le bouton de cet exemple ouvre une page Web contenant un formulaire d’authentification Google frauduleux. La page tente d’escroquer les victimes ciblées pour qu’elles saisissent leurs informations d’identification Google afin que les attaquants puissent voler des comptes.

Une autre méthode utilisée par les attaquants consiste à se faire passer pour un support technique interne. L’e-mail d’assistance technique demande aux utilisateurs d’installer un système de messagerie, une application contenant des logiciels malveillants cachés ou d’exécuter un script qui téléchargera un ransomware.

Les utilisateurs doivent être à l’affût de ce type d’e-mails et les signaler aux administrateurs.

Histoire du phishing

Le terme “phishing” ou “hameçonnage” est apparu au milieu des années 90, lorsque des pirates ont commencé à utiliser des courriers électroniques frauduleux pour “pêcher” des informations auprès d’utilisateurs peu méfiants.

Comme ces premiers pirates étaient souvent appelés “phreaks”, le terme est devenu “phishing”, avec un “ph”. Les emails de phishing tentent d’attirer les gens et de les faire mordre à l’hameçon. Et, une fois qu’ils ont mordu à l’hameçon, l’utilisateur et l’organisation sont en difficulté.

Comme beaucoup de menaces courantes, l’histoire du phishing commence dans les années 1990. Lorsqu’AOL était un système de contenu populaire pour l’accès à l’Internet, les attaquants utilisaient le phishing et la messagerie instantanée pour se faire passer pour des employés d’AOL afin d’inciter les utilisateurs à divulguer leurs informations d’identification pour détourner des comptes.

Dans les années 2000, les attaquants se sont tournés vers les comptes bancaires. Des emails d’hameçonnage ont été utilisés pour inciter les utilisateurs à divulguer les informations d’identification de leurs comptes bancaires.

Les e-mails contenaient un lien vers un site malveillant qui ressemblait au site bancaire officiel, mais le domaine était une variation similaire du nom de domaine officiel (par exemple, paypai.com au lieu de paypal.com).

Par la suite, les attaquants se sont attaqués à d’autres comptes tels qu’eBay et Google afin d’utiliser les informations d’identification détournées pour voler de l’argent, commettre des fraudes ou spammer d’autres utilisateurs.

Pourquoi l’hameçonnage est-il un problème ?

Les cybercriminels utilisent les emails d’hameçonnage parce que c’est facile, bon marché et efficace. Les adresses électroniques sont faciles à obtenir, et l’envoi de courriers électroniques est pratiquement gratuit.

Avec peu d’efforts et à peu de frais, les attaquants peuvent rapidement accéder à des données précieuses. Ceux qui tombent dans le piège du phishing peuvent se retrouver avec des infections par des logiciels malveillants (y compris des ransomwares), des vols d’identité et des pertes de données.

Les données que les cybercriminels recherchent comprennent des informations personnelles - comme les données des comptes bancaires, les numéros de cartes de crédit et les dossiers fiscaux et médicaux - ainsi que des données commerciales sensibles, comme les noms et les coordonnées des clients, les secrets de fabrication et les communications confidentielles.

Les cybercriminels utilisent également des attaques de phishing pour accéder directement à des comptes de courrier électronique, de médias sociaux et autres ou pour obtenir l’autorisation de modifier et de compromettre des systèmes connectés, comme les terminaux de point de vente et les systèmes de traitement des commandes.

La plupart des fuites de données les plus importantes, comme celle qui a fait la une des journaux en 2013, commencent par un courriel de phishing. En utilisant un courriel apparemment innocent, les cybercriminels peuvent prendre pied et s’en servir comme tremplin.

Qu'est-ce qu'un kit de phishing ?

Parce que le phishing est efficace, les attaquants utilisent des kits de phishing pour simplifier la mise en place de leur attaque. Il s’agit des composants de base d’une campagne de phishing. Le kit comprend le serveur Web, les éléments du site Web (par exemple, les images et la mise en page du site officiel) et le stockage utilisé pour recueillir les informations d’identification des utilisateurs.

Les domaines enregistrés constituent un autre composant. Les criminels enregistrent des dizaines de domaines qu’ils utilisent avec des messages électroniques d’hameçonnage afin de changer rapidement d’adresse lorsque les filtres anti-spam les détectent comme étant malveillants.

En disposant de dizaines de domaines, les criminels peuvent changer le domaine dans l’URL de phishing et renvoyer les messages à d’autres cibles.

Un kit de phishing est également conçu pour éviter la détection. Les scripts dorsaux bloquent de grands blocs d’adresses IP appartenant à des chercheurs en sécurité et à des organisations antivirus telles que McAfee, Google, Symantec et Kaspersky, afin qu’ils ne puissent pas trouver les domaines de phishing.

Les domaines utilisés pour le phishing auront l’apparence d’un site légitime et inoffensif pour les chercheurs en sécurité, mais ils afficheront un contenu de phishing pour l’utilisateur ciblé.

Où le phishing peut-il survenir ?

Il est important de reconnaître les conséquences d'une attaque de phishing, que ce soit à la maison ou au travail. Voici quelques-uns des problèmes qui peuvent survenir lorsqu'on se laisse prendre par un e-mail de phishing :

Dans votre vie personnelle

- Vol d’argent sur des comptes bancaires.

- Frais frauduleux sur des cartes de crédit.

- Déclarations d’impôts déposées au nom d’une personne.

- Prêts et hypothèques ouverts au nom d’une personne.

- Perte d’accès à des photos, vidéos, fichiers et autres documents importants.

- Faux messages sur les médias sociaux publiés sur les comptes d’une personne.

Au travail

- Perte de fonds de l’entreprise.

- Exposition d’informations personnelles de clients et de collègues de travail.

- Des personnes extérieures peuvent accéder à des communications, des fichiers et des systèmes confidentiels.

- Les fichiers deviennent verrouillés et inaccessibles.

- Atteinte à la réputation de l’employeur.

- Amendes financières dues à des violations de la conformité.

- Perte de valeur de l’entreprise.

- Diminution de la confiance des investisseurs.

- Interruption des revenus — impact sur la productivité.

Phishing Awareness Kit

Éveillez l'attention de vos utilisateurs et formez-les grâce à notre kit gratuit de sensibilisation au phishing

Phishing et travail à distance

La pandémie a modifié la façon dont la plupart des organisations et des employés travaillent. Le travail à distance est devenu la norme, de sorte que les appareils de l’entreprise et les appareils personnels coexistent sur le lieu de travail de l’utilisateur.

Ce changement d’environnement de travail a donné un avantage aux attaquants. Les utilisateurs ne disposent pas d’une cybersécurité de niveau entreprise à leur domicile, de sorte que la sécurité des e-mails est moins efficace, ce qui donne aux attaquants plus de chances de réussir une campagne de phishing.

Comme les employés travaillent désormais à domicile, il est devenu plus important pour les organisations de les sensibiliser au phishing.

L’usurpation de l’identité des dirigeants et des fournisseurs officiels a augmenté après la pandémie. Comme les employés ont toujours besoin d’accéder aux systèmes de l’entreprise, un attaquant peut cibler n’importe quel employé à domicile pour obtenir un accès à distance à l’environnement.

Les administrateurs ont été contraints de mettre rapidement en place un accès à distance, de sorte que la cybersécurité de l’environnement a été mise de côté au profit de la commodité. Cette urgence forcée a offert aux attaquants des vulnérabilités exploitables, dont beaucoup d’erreurs humaines.

Si l’on combine une cybersécurité médiocre et le fait que les utilisateurs se connectent avec leurs propres appareils, les attaquants disposent de nombreux avantages.

Le phishing a augmenté dans le monde entier. Google a signalé une hausse de 350 % des sites de phishing au début de 2020, après les verrouillages liés à la pandémie.

Les secteurs les plus ciblés par l’hameçonnage

L’objectif de la plupart des attaques de phishing étant le gain financier, les attaquants ciblent principalement des industries spécifiques. La cible peut être l’organisation entière ou ses utilisateurs individuels.

Les secteurs les plus ciblés sont les suivants :

- Les magasins en ligne (ecommerce).

- Les médias sociaux.

- Les banques et autres instituts financiers.

- Les systèmes de paiement (processeurs de cartes marchandes).

- Les sociétés informatiques.

- Les sociétés de télécommunication.

- Les sociétés de livraison.

Les marques les plus usurpées par hameçonnage

Pour tromper le plus grand nombre de personnes possible, les attaquants utilisent des marques connues. Les marques connues inspirent confiance aux destinataires, ce qui augmente les chances de réussite de l’attaque.

N'importe quelle marque courante peut être utilisée pour le phishing, en voici quelques-unes :

- Microsoft

- Amazon

- Chase

- Wells Fargo

- Banque d'Amérique

- Apple

- FedEx

- DHL

Prévention contre le phishing

La prévention des attaques de phishing nécessite une combinaison de formation des utilisateurs pour reconnaître les signes d’alerte et de systèmes de cybersécurité robustes pour arrêter les charges utiles.

Les filtres de courrier électronique sont utiles en cas de phishing, mais la prévention humaine reste nécessaire en cas de faux négatifs.

Voici quelques moyens pour votre organisation d’éviter d’être victime de phishing :

- Formez les utilisateurs à détecter un courriel de phishing : un sentiment d’urgence et des demandes de données personnelles, notamment des mots de passe, des liens intégrés et des pièces jointes, sont autant de signes d’alerte. Les utilisateurs doivent être capables d’identifier ces signes d’alerte pour se défendre contre le phishing.

- Évitez de cliquer sur les liens : au lieu de cliquer sur un lien et de vous authentifier sur une page web directement à partir d’un lien intégré, tapez le domaine officiel dans un navigateur et authentifiez-vous directement à partir du site tapé manuellement.

- Utilisez un système de sécurité anti-phishing pour les e-mails : l’intelligence artificielle analyse les messages entrants, détecte les messages suspects et les met en quarantaine sans permettre aux messages de phishing d’atteindre la boîte de réception du destinataire.

- Changez régulièrement les mots de passe : les utilisateurs devraient être obligés de changer leurs mots de passe tous les 30 à 45 jours afin de réduire la fenêtre d’opportunité d’un attaquant. Laisser les mots de passe actifs trop longtemps donne à un attaquant un accès illimité à un compte compromis.

- Maintenez les logiciels et les micrologiciels à jour : les développeurs de logiciels et de micrologiciels publient des mises à jour pour corriger les bugs et les problèmes de sécurité. Installez toujours ces mises à jour pour vous assurer que les vulnérabilités connues ne sont plus présentes dans votre infrastructure.

- Installez des pare-feu : les pare-feu contrôlent le trafic entrant et sortant. Les logiciels malveillants installés à partir d’un email de phishing écoutent silencieusement et envoient des données privées à un attaquant, tandis qu’un pare-feu bloque les demandes sortantes malveillantes et les enregistre pour un examen plus approfondi.

- Évitez de cliquer sur les fenêtres pop-up : les attaquants modifient l’emplacement du bouton X sur une fenêtre pop-up pour inciter les utilisateurs à ouvrir un site malveillant ou à télécharger un logiciel malveillant. Les bloqueurs de fenêtres pop-up arrêtent de nombreuses fenêtres pop-up, mais les faux négatifs sont toujours possibles.

- Soyez prudent lorsque vous communiquez les données de votre carte de crédit : à moins que vous ne sachiez que le site est totalement digne de confiance, ne communiquez jamais les données de votre carte de crédit à un site web que vous ne reconnaissez pas. Tout site promettant des cadeaux ou un remboursement doit être utilisé avec prudence.

Formations anti-phishing

La formation des employés à la détection du phishing est un élément essentiel de la sensibilisation et de l’éducation au phishing pour que votre organisation ne devienne pas la prochaine victime d’une attaque.

Il suffit qu’un seul employé se laisse prendre au piège d’une campagne de phishing pour que celle-ci devienne la prochaine violation de données signalée.

La simulation de phishing est la formation des employés dernier cri en matière de cybersécurité.

L’application pratique d’une attaque de phishing active permet aux employés d’acquérir de l’expérience sur la manière dont une attaque est menée. La plupart des simulations impliquent également l’ingénierie sociale, car les attaquants combinent souvent les deux pour une campagne plus efficace.

Les simulations se déroulent de la même manière qu’un scénario de phishing réel, mais l’activité des employés est surveillée et suivie.

Les rapports et les analyses indiquent aux administrateurs les points que l’organisation peut améliorer en découvrant quelles attaques de phishing trompent les employés. Les simulations qui incluent des liens sont liées à la création de rapports, car elles permettent de savoir qui clique sur un lien malveillant, quels employés saisissent leurs informations d’identification sur un site malveillant et quels sont les messages électroniques qui déclenchent automatiquement les filtres anti-spam.

Les résultats peuvent être utilisés pour configurer les filtres anti-spam et renforcer la formation et l’éducation au sein de l’organisation.

Les clients de Proofpoint ont utilisé la suite de formation Anti-Phishing et la méthodologie de formation continue pour réduire jusqu’à 90 % les attaques de phishing réussies et les infections de logiciels malveillants.

Cette approche unique en quatre étapes - Évaluer, Éduquer, Renforcer et Mesurer - peut constituer la base du programme de formation de sensibilisation au phishing de toute organisation.

Comment se protéger contre le phishing

La protection contre le phishing est une mesure de sécurité importante que les entreprises peuvent prendre pour prévenir les attaques de phishing contre leurs employés et leur organisation.

La sensibilisation à la sécurité et l’éducation sur les signes à rechercher lorsqu’un e-mail semble suspect contribuent certainement à réduire les compromissions réussies. Cependant, comme le comportement des utilisateurs n’est pas prévisible, la détection du phishing par une solution de sécurité typique est nécessaire.

Une formation étoffée par des exemples et des exercices concrets aidera les utilisateurs à identifier le phishing. Il est courant pour les organisations de travailler avec des experts pour envoyer des e-mails de phishing simulés aux employés et de suivre ceux qui ouvrent l’e-mail et cliquent sur le lien.

Ces employés peuvent être formés davantage afin qu’ils ne commettent pas la même erreur lors de futures attaques.

Certaines solutions basées sur la réputation des passerelles de messagerie ont la capacité d’attraper et de classer les courriels de phishing en fonction de la mauvaise réputation connue des URL intégrées.

Ce qui échappe à ces solutions, ce sont souvent des messages de phishing bien conçus contenant des URL de sites Web légitimes compromis qui n’ont pas une mauvaise réputation au moment de l’envoi de l’e-mail.

Les systèmes les plus efficaces identifient les e-mails suspects en se basant sur l’analyse des anomalies, qui recherche des modèles inhabituels dans le trafic pour identifier les e-mails suspects, puis réécrit l’URL intégrée et maintient une surveillance constante de l’URL pour les exploits et les téléchargements dans la page.

Ces outils de surveillance mettent en quarantaine les messages électroniques suspects afin que les administrateurs puissent effectuer des recherches sur les attaques de phishing en cours. Si un nombre élevé d’e-mails de phishing est détecté, les administrateurs peuvent alerter les employés et réduire les chances de réussite d’une campagne de phishing ciblée.

Le paysage de la cybersécurité évolue en permanence, notamment dans le monde du phishing. Il est essentiel que les entreprises communiquent en permanence avec leurs employés et les informent des dernières techniques de phishing et d’ingénierie sociale.

En tenant les employés au courant des dernières menaces, on réduit les risques et on crée une culture de la cybersécurité au sein de l’entreprise.

FAQ sur le phishing

Comment signaler les e-mails de phishing ?

Si vous pensez être la cible d’une campagne de phishing, la première étape consiste à la signaler aux bonnes personnes. Sur un réseau d’entreprise, il est préférable de le signaler au personnel informatique afin qu’il puisse examiner le message et déterminer s’il s’agit d’une campagne ciblée. Pour les particuliers, vous pouvez signaler les cas de fraude et de phishing au PHAROS.

Qu'est-ce que le trap phishing ?

Le phishing peut prendre de nombreuses formes, mais un moyen efficace de tromper les gens et de les faire tomber dans le piège de la fraude est de prétendre être l’expéditeur d’une organisation légitime. Un piège de phishing attire les utilisateurs vers un site Web malveillant en utilisant des références commerciales familières et en utilisant le design d’un site qui a le même logo, les mêmes designs et la même interface qu’une banque, un commerce électronique ou une autre marque populaire qu’un utilisateur ciblé reconnaîtrait. Ce type d’attaque est également connu sous le nom de “Watering Hole”.

Qu'est-ce que le barrel phishing ?

Pour éviter les filtres, un attaquant peut envoyer un premier courriel d'apparence bénigne pour établir la confiance, puis envoyer un deuxième courriel contenant un lien ou une demande d'informations sensibles. Le “Barrel Phishing” demande plus d'efforts de la part de l'attaquant, mais l'effet peut être plus dommageable car les utilisateurs ciblés ont l'impression qu'ils peuvent faire confiance à l'expéditeur du courriel.

Comment repérer un e-mail de phishing ?

L'objectif principal du phishing est de voler des informations d'identification (credential phishing), des informations sensibles ou d'inciter des personnes à envoyer de l'argent. Méfiez-vous toujours des messages qui vous demandent des informations sensibles ou qui fournissent un lien où vous devez immédiatement vous authentifier.