Réfléchissez-vous souvent avant de donner votre numéro de téléphone ? Selon la personne qui vous le demande, vous ne vous rendez peut-être pas compte que, en lui communiquant, vous lui donnez également accès à une foule d'informations vous concernant, qui pourraient s'avérer dangereuses entre de mauvaises mains.

Cet article se penche sur les nombreux types d'informations personnelles accessibles avec un simple numéro de téléphone mobile. Il explique également comment ces données permettent de lancer des attaques de « spear SMiShing » (phishing hautement ciblé par SMS plutôt que par email) en un temps record.

Votre monde dans votre poche

Nos téléphones sont des terminaux personnels par nature. Ils offrent un instantané détaillé de nos vies, de nos relations à nos finances, en passant par des informations sur nos goûts. Cet aperçu exhaustif de qui nous sommes et de ce qui compte pour nous fait des téléphones une cible de choix pour les cybercriminels. Pour être efficaces, les techniques d'ingénierie sociale nécessitent de comprendre les émotions, les motivations et les biais cognitifs qui régissent notre comportement. Autrement dit, plus un cybercriminel en sait sur vous, plus il est simple pour lui de vous inciter à télécharger un fichier malveillant, à divulguer des informations sensibles ou même à transférer des fonds vers le mauvais compte.

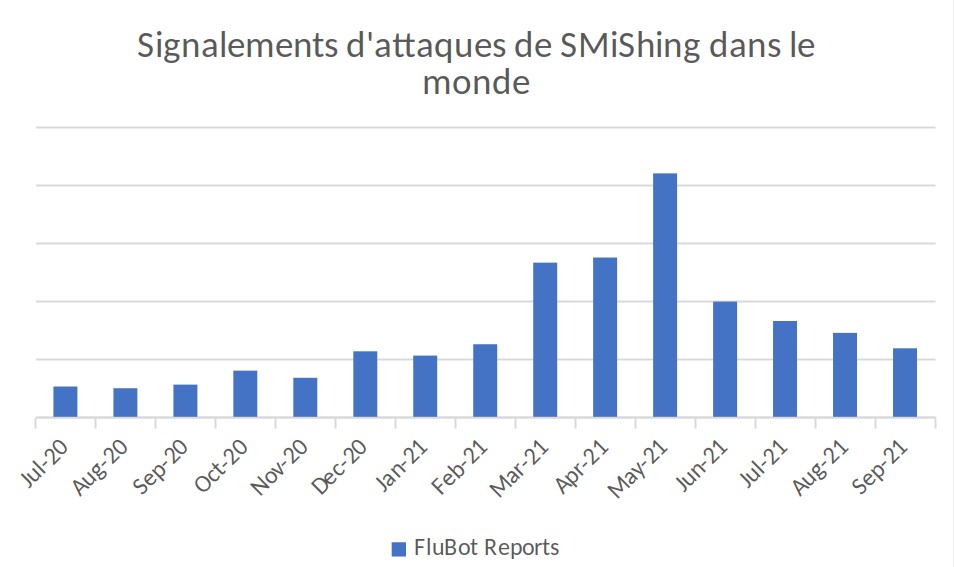

Figure 1. Les signalements d'attaques de SMiShing ont connu une forte progression en 2021.

Les SMS sont souvent lus à la hâte

La plupart d'entre nous lisent leurs SMS dans les trois minutes suivant leur réception. En effet, le rapport signal sur bruit des SMS est généralement très élevé. Si le spam et les malwares nous ont appris à faire preuve de vigilance avec les emails et autres types de messages informatiques, nous n'avons pas été habitués à nous méfier des SMS. Les messages reçus sur mobile abattent nos barrières mentales bien plus vite que ceux que nous recevons sur d'autres terminaux.

Les fournisseurs de systèmes d'exploitation mobiles en ont conscience et ont mis en place différentes mesures de sécurité afin d'empêcher l'installation d'applications malveillantes. Ces précautions au niveau du système bloquent une grande partie de l'activité des applications illicites, même si de nombreuses personnes continuent à ignorer les avertissements ou se laissent guider tout au long du processus de désactivation des mesures de sécurité.

Et si les applications n'étaient pas le seul facteur de risque ?

Ce que votre numéro de téléphone dit de vous

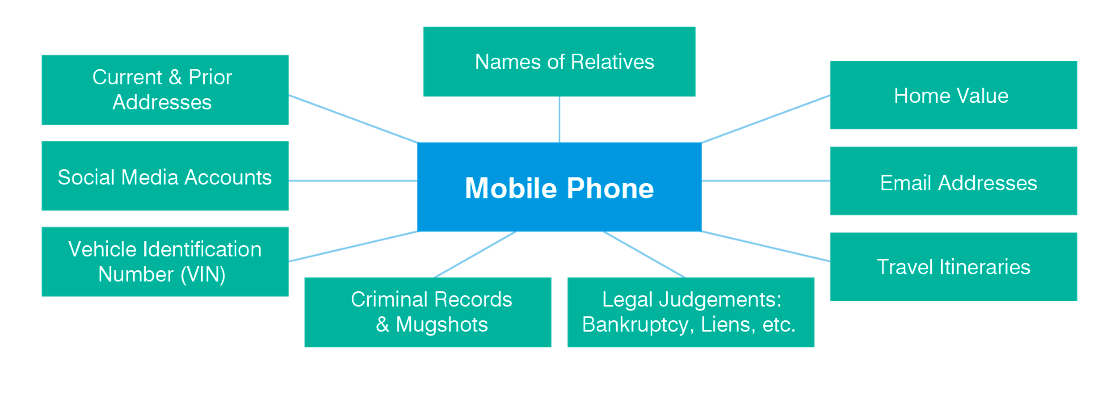

En tant que principal point de convergence entre les différents réseaux, services et relations avec lesquels nous interagissons au quotidien, nos numéros de téléphone sont associés à une grande quantité d'informations personnelles. Ce sont justement ces informations que les cybercriminels utilisent pour élaborer des campagnes traditionnelles de spear phishing (harponnage). Auparavant, la création de ces campagnes était un processus chronophage.

Grâce à votre numéro et à un moteur de recherche de personnes courant, un cybercriminel peut potentiellement accéder aux informations suivantes :

- Adresses actuelles et antérieures

- Identification de votre statut socio-économique et de votre emplacement physique

- Noms de vos proches

- Dont l'identité peut être usurpée afin de distribuer des messages malveillants

- Valeur de votre domicile

- Informations supplémentaires sur votre statut socio-économique

- Comptes de réseaux sociaux

- Aperçu de vos voyages et centres d'intérêt, et noms de vos amis dont l'identité peut être usurpée

- Adresses email

- Cibles pour la distribution d'emails malveillants

- Numéro d'identification de votre véhicule

- Informations supplémentaires sur votre statut socio-économique et éventuels duplicatas de titres de propriété

- Antécédents judiciaires, y compris photos anthropométriques

- Informations pouvant être utilisées à des fins de chantage et de contrainte

- Itinéraires et informations sur les voyages

- Informations supplémentaires sur votre statut socio-économique et votre emplacement physique

- Décisions judiciaires (faillites, droits de gage, affaires fiscales, etc.)

Toute information collectée à partir de ces sources publiques peut renforcer considérablement la crédibilité d'une attaque de SMiShing ayant recours à l'ingénierie sociale, ce qui augmente la probabilité que vous tombiez dans le piège.

Figure 2. Liens entre les numéros de téléphone mobile et les informations personnelles consultables

Les téléphones mobiles facilitent la tâche des cybercriminels

Bien entendu, comme ces informations proviennent de sources publiques, elles seraient disponibles même dans un monde sans téléphones mobiles. En revanche, elles seraient beaucoup moins facilement accessibles. Votre numéro de téléphone mobile fait office de clé principale. Il connecte ces bases de données et ensembles d'informations disparates en un index d'identité unique et consultable. Le temps et les efforts que les cybercriminels doivent consacrer aux recherches s'en trouvent considérablement réduits. Ils disposent également d'un choix plus vaste de victimes et de plus de temps pour préparer leurs attaques.

L'écosystème cybercriminel reflète souvent l'économie légitime. Tout comme de nombreux courtiers en données aident les entreprises à comprendre leur clientèle, des cybercriminels vendent sur le Dark Web des informations encore plus personnelles obtenues lors de compromissions de données de grande envergure, telles que celles dont ont été victimes LinkedIn, Yahoo! et Facebook. Entre les informations issues de leurs recherches sur les personnes et ces fuites via des sites Web, les cybercriminels peuvent créer les profils dont ils ont besoin pour manipuler leurs victimes.

Élaboration d'une campagne

La création d'une campagne traditionnelle de spear phishing requiert trois étapes distinctes :

- Collecte : obtention d'informations par le biais d'investigations ou de missions de reconnaissance

- Création : création de messages avec de faux identifiants de connexion, des photos et autres signaux rassurants

- Contact : prise de contact avec les cibles par email, chat ou SMS

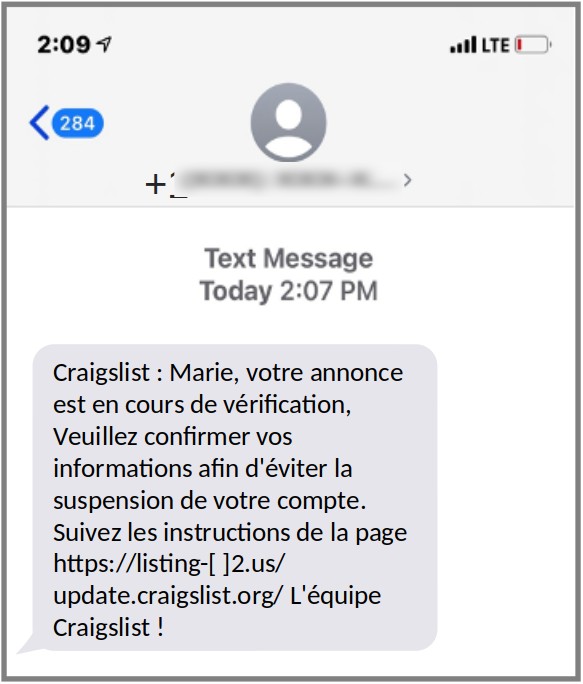

Grâce à votre numéro de téléphone mobile, un cybercriminel peut accélérer la phase de collecte. Ensuite, pendant la phase de contact, il distribue ses messages non pas par email mais par SMS, étant donné que les victimes se méfient beaucoup moins. Il bénéficie ainsi d'un angle d'attaque plus rapide, précis et invasif qu'avec le spear phishing traditionnel par email.

Figure 3. Exemple de message de spear SMiShing personnalisé

Depuis l'essor du modèle BYOD pour les communications d'entreprise, bon nombre de collaborateurs ont accès à leurs comptes professionnels sur leur téléphone mobile. Outre les pertes financières et les fuites d'informations personnelles, l'entreprise peut être exposée à des menaces.

L'omniprésence et l'utilité des téléphones mobiles leur ont conféré une place centrale dans nos vies. Personne ne vous demande sérieusement d'arrêter de donner votre numéro de téléphone mobile à qui que ce soit. Mais alors, que pouvez-vous faire pour éviter que votre numéro ne vous rende vulnérable aux attaques ?

Comme c'est souvent le cas en matière de cybersécurité, la sensibilisation compte pour au moins la moitié du travail. Si vous avez conscience de la quantité d'informations vous concernant sur laquelle un cybercriminel tenace peut mettre la main, vous saurez à quel point vous devez vous méfier des SMS ou des messages de chat sur mobile inattendus, y compris les plus convaincants.

Il ne vous faudra pas plus de trois minutes pour lire le prochain SMS que vous recevrez sur votre téléphone. Prenez-en quelques-unes de plus pour vous assurer que l'expéditeur est bien celui qu'il prétend être.