Microsoft, le terrain de jeu des cybercriminels – Série d'articles de blog

Cette publication s'inscrit dans le cadre d'une série d'articles de blog sur les attaques par email centrées sur les personnes que Microsoft ne parvient pas à détecter à cause des limites inhérentes et des technologies de détection obsolètes associées à la sécurité de la messagerie Microsoft. Ces attaques coûtent aux entreprises des millions de dollars chaque année et provoquent la frustration tant des utilisateurs que des équipes chargées de la sécurité informatique.

Cette série vous en apprendra davantage sur les attaques que Microsoft ne parvient pas à détecter et vous expliquera pourquoi ces types de menaces échappent aux dispositifs de sécurité de la messagerie mis en œuvre par Microsoft. Ces menaces sont les suivantes :

- Piratage de la messagerie en entreprise (BEC, Business Email Compromise)

- Ransomwares

- Fraude aux fournisseurs

- Compromission de comptes

- Partage de fichiers malveillants

Abonnez-vous à notre blog (au bas de cette page) pour rester informé des échecs de détection susceptibles de mettre en danger votre entreprise. Utilisez également notre évaluation des menaces pour mieux cerner les risques qui pèsent sur votre entreprise.

Présentation de la fraude aux fournisseurs

Les escroqueries aux fournisseurs sont des tactiques sophistiquées et complexes visant à dérober de l'argent. Elles peuvent avoir recours au vol d'identifiants de connexion et à des malwares, mais il s'agit la plupart du temps de menaces BEC. D'après le rapport 2020 sur la cybercriminalité de l'Internet Crime Complaint Center du FBI, les attaques BEC ont entraîné la perte d'1,9 milliard de dollars l'année dernière, soit le montant le plus élevé toutes cybermenaces confondues.

La présentation d'une facture frauduleuse comme légitime et le détournement d'un paiement vers un compte bancaire contrôlé par un cybercriminel font partie des stratégies d'attaque BEC les plus répandues.

D'après les recherches menées par Proofpoint, 98 % des 3 000 entreprises suivies ont reçu une menace provenant d'un domaine d'un fournisseur sur une période de sept jours. Près des trois quarts (74 %) de ces menaces étaient des attaques de phishing ou d'imposteurs. Moins de 30 % des menaces envoyées depuis les domaines de fournisseurs concernaient des malwares, ce qui montre que les cybercriminels s'appuient dans une large mesure sur des techniques d'ingénierie sociale de type BEC.

Figure 1. Statistiques sur les fraudes aux fournisseurs

Des millions d'attaques BEC sont détectées chaque mois

Proofpoint détecte, en moyenne, plusieurs millions d'attaques BEC par mois. Toutes ces attaques n'impliquent pas la compromission de fournisseurs. Toutefois, les campagnes de fraude aux fournisseurs peuvent avoir un impact considérable, car elles ciblent le secteur B2B, dans lequel les fournisseurs ont l'habitude de recevoir d'importants paiements pour leurs biens et services.

Rien que le mois dernier, et dans un ensemble limité de données d'évaluations des menaces, Proofpoint a détecté plus de 4 800 menaces BEC, 84 000 pièces jointes malveillantes et 168 000 URL dangereuses qui ont éludé les défenses périmétriques de Microsoft. Nous avons notamment observé les faits suivants :

- Une banque internationale comptant plus de 20 000 collaborateurs a essuyé plus de 1 800 attaques BEC.

- Une entreprise de produits de consommation comptant environ 9 000 collaborateurs a reçu plus de 8 000 URL et pièces jointes malveillantes.

- Un groupe de médias européen comptant aux alentours de 2 000 collaborateurs a reçu plus de 650 menaces BEC ayant échappé à la sécurité de Microsoft.

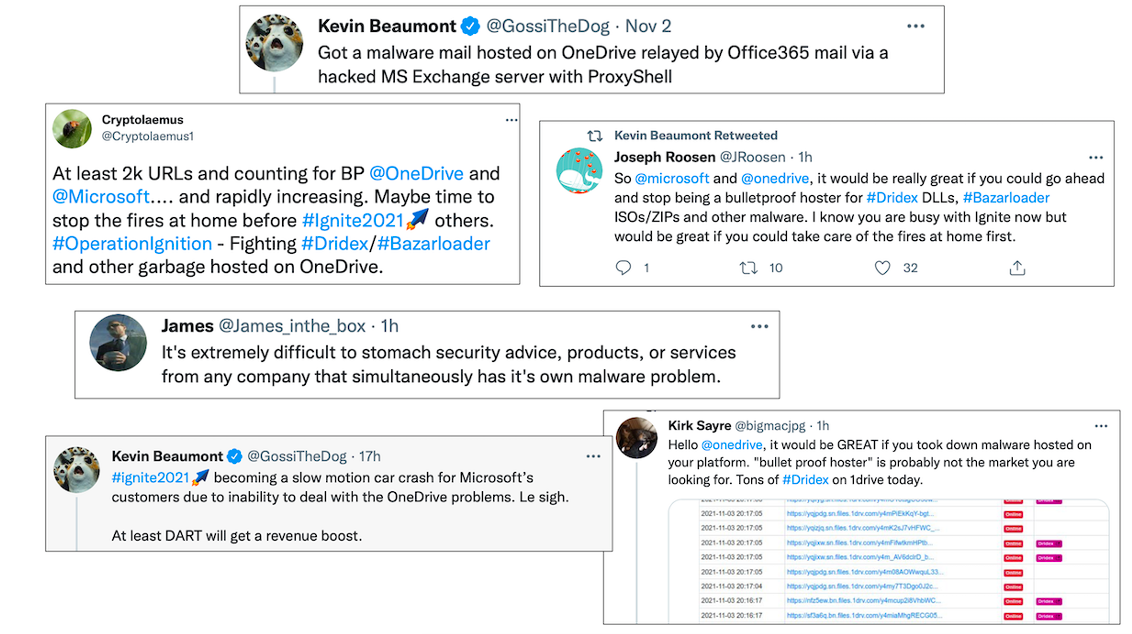

À de nombreuses occasions, il a été dévoilé publiquement que les propres services de Microsoft, comme OneDrive, hébergeaient des malwares de type ransomware (voir l'image ci-dessous).

Figure 2. Tweets faisant référence à l'hébergement de malwares de type ransomware par des services Microsoft comme OneDrive

Examinons plus en détail certains types de fraudes aux fournisseurs non détectées par Microsoft qui ont été mises au jour par de récentes évaluations des menaces réalisées par Proofpoint.

Fraudes aux fournisseurs non détectées par Microsoft – Exemple 1

Les fraudes aux factures fournisseurs sont des menaces très courantes ciblant le secteur B2B. Bien que les tactiques ciblant les consommateurs (fraude aux cartes cadeaux et leurres tels que les escroqueries en lien avec la COVID-19, par exemple) représentent un nombre conséquent de menaces BEC, la nature ciblée ou opportuniste des fraudes aux fournisseurs se traduit par des pertes potentiellement considérables pour ces attaques de faible envergure.

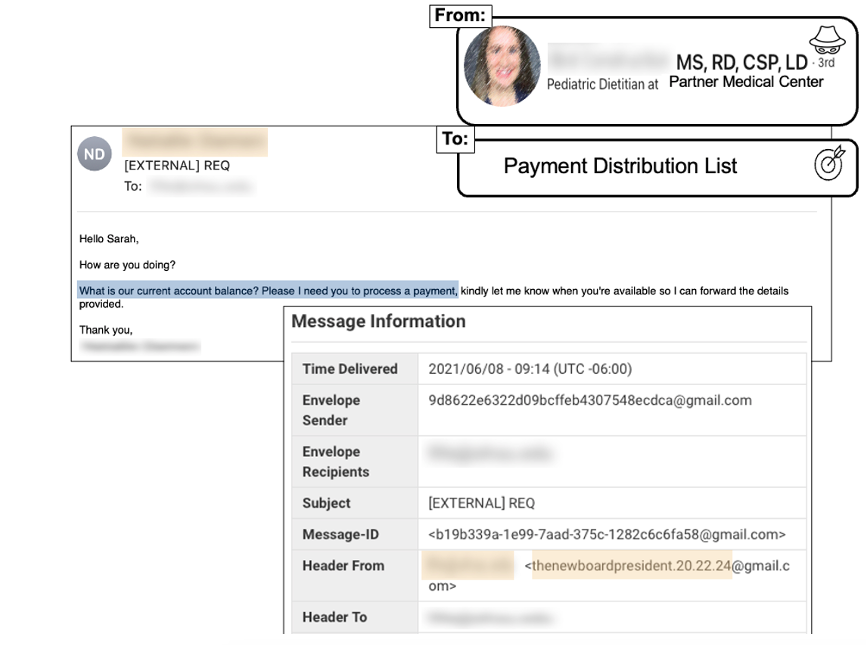

Aperçu d'une fraude aux factures fournisseurs :

- Environnement : Microsoft 365

- Catégorie de menace : BEC

- Type d'attaque : fraude aux factures fournisseurs

- Cible : distribution des paiements

Figure 3. Exemple de fraude aux fournisseurs non détectée par Microsoft

Anatomie de l'attaque :

Cette fraude aux factures fournisseurs a contourné les contrôles natifs de protection de la messagerie de Microsoft. L'imposteur, se faisant passer pour un ancien collaborateur ayant rejoint une entreprise partenaire, s'est servi d'un compte Gmail pour demander des informations bancaires et tenter de commettre une fraude financière.

L'usurpation de nom, accompagnée d'un message envoyé depuis Gmail ou un autre service de messagerie gratuit, est une tactique couramment employée par les cybercriminels pour contourner les vérifications d'authentification des emails avec des technologies telles que SPF (Sender Policy Framework) et DKIM (DomainKeys Identified Mail). Les fraudes aux fournisseurs peuvent également avoir recours à des URL ou pièces jointes malveillantes via des comptes compromis pour accéder à des informations financières ou autres données de grande valeur.

Fraudes aux fournisseurs non détectées par Microsoft – Exemple 2

Les attaques usurpant l'identité de fournisseurs sont certes dangereuses, mais les comptes compromis peuvent causer encore plus de dégâts. Les utilisateurs peuvent se sentir plus enclins à interagir avec ces menaces. En effet, même après une inspection plus approfondie, ces messages semblent légitimes, car ils sont envoyés depuis un domaine qui l'est.

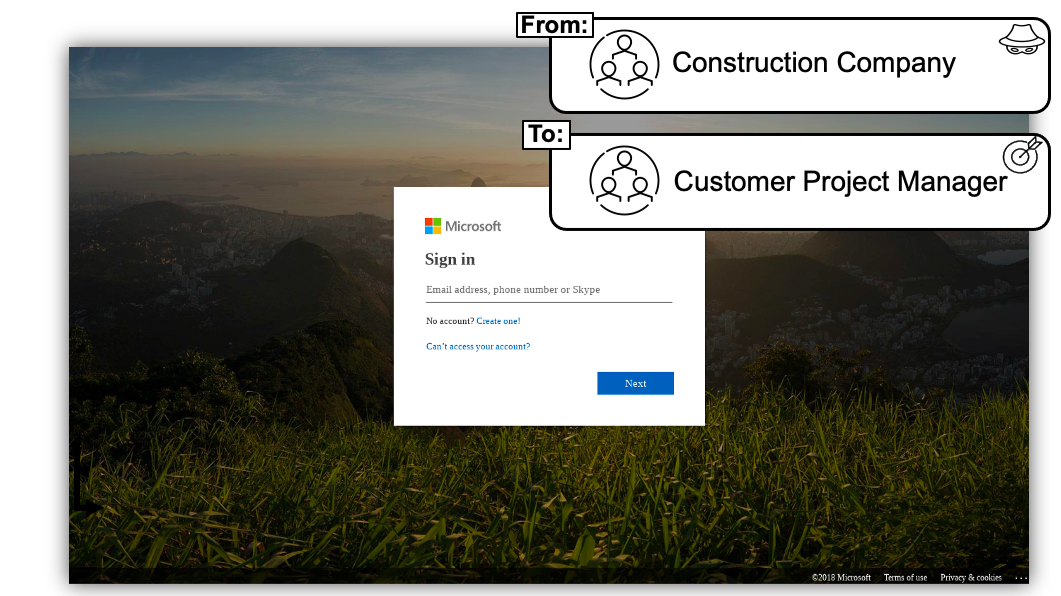

Aperçu d'une attaque utilisant les identifiants de connexion d'un compte fournisseur compromis :

- Environnement : Microsoft 365

- Catégorie de menace : vol d'identifiants de connexion

- Type d'attaque : phishing via un fournisseur compromis

- Cible : chef de projet client

Figure 4. La page de saisie d'identifiants de connexion ci-dessus imite la page de connexion à Microsoft 365, mais Microsoft n'est pas parvenu à détecter et à bloquer cette attaque avant qu'elle n'atteigne un utilisateur.

Anatomie de l'attaque :

Cette attaque de collecte d'identifiants de connexion a été envoyée à partir d'un compte légitime compromis appartenant à une entreprise de construction avec laquelle le client communique régulièrement. Comme le montre la figure 3, la page usurpe l'identité de la marque Microsoft. Le cybercriminel tente par ce moyen de collecter des identifiants de connexion à Microsoft 365.

Microsoft n'est pas parvenu à bloquer cette attaque pour plusieurs raisons :

- L'analyse de la réputation réalisée par Microsoft n'a pas détecté l'URL. Cette fonctionnalité peine souvent à détecter les nouvelles URL malveillantes, notamment celle-ci, qui usurpait l'identité de la marque Microsoft.

- Ce message a été envoyé à partir d'un domaine légitime, de sorte que l'analyse statique de la réputation n'a pas identifié l'expéditeur comme malveillant.

- L'enveloppe n'a pas déclenché de cas d'utilisation d'usurpation d'identité évidents.

Fraudes aux fournisseurs non détectées par Microsoft – Exemple 3

Voici un autre exemple de fraude récente aux fournisseurs ayant échappé aux dispositifs de sécurité de Microsoft. Il s'agit d'une menace prenant la forme d'une pièce jointe envoyée par un compte fournisseur compromis.

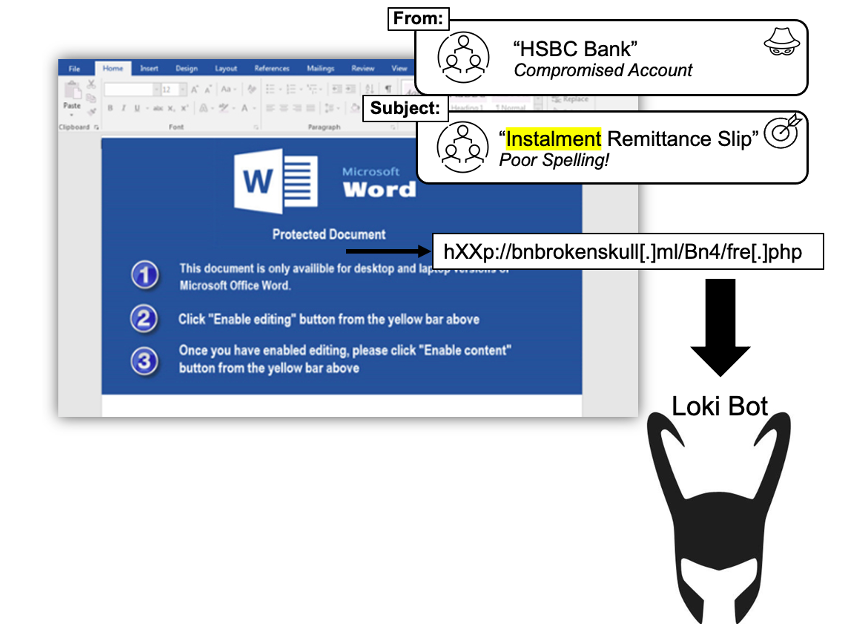

Aperçu d'une pièce jointe malveillante envoyée par un compte fournisseur compromis :

- Environnement : Microsoft 365

- Catégorie de menace : collecte d'identifiants de connexion

- Type d'attaque : pièce jointe malveillante

- Cible : dissimulée en copie cachée (CCI) de l'email

Figure 5. Exemple d'attaque Loki Bot non détectée par Microsoft

Anatomie de l'attaque :

Dans le cadre de cette attaque lancée à partir d'un client compromis, le message contenait des documents Word exploitant différentes vulnérabilités de l'Éditeur d'équations pour télécharger Loki Bot. Ce robot est capable de dérober des mots de passe via des navigateurs, des applications FTP/SSH et des comptes de messagerie.

Microsoft n'a pas détecté cette attaque pour plusieurs raisons :

- Étant donné que le message provenait d'un domaine légitime, l'analyse statique de la réputation ne l'a pas identifié comme malveillant.

- Le message est passé outre les vérifications d'authentification SPF.

- La charge virale utilisait des techniques de contournement de l'environnement sandbox et d'obfuscation de fichiers.

La solution de sécurité avancée de la messagerie de Proofpoint aurait détecté et bloqué cette menace. En fait, Proofpoint aurait détecté et bloqué les messages dans tous les exemples de fraudes aux fournisseurs ci-dessus ayant échappé à Microsoft.

Comment Proofpoint bloque les fraudes aux fournisseurs

Proofpoint est le seul fournisseur à proposer une solution intégrée de bout en bout pour lutter contre les fraudes aux fournisseurs. Nous avons intégré des techniques de détection multicouches, dont une nouvelle plate-forme de détection des menaces BEC baptisée Supernova, afin de vous protéger contre les menaces en constante évolution. Supernova utilise un contrôle télémétrique au niveau de la passerelle à l'entrée et en sortie, une analyse des risques pour la chaîne logistique et des données d'API issues de plates-formes de productivité cloud pour détecter les fraudes par email les plus sophistiquées.

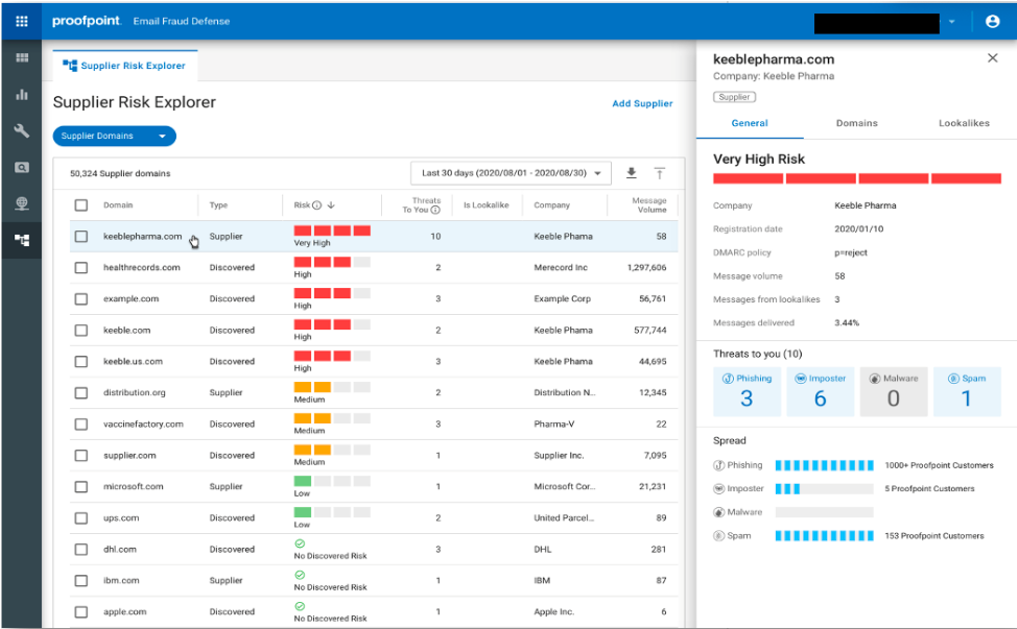

La fonction Nexus Supplier Risk Explorer, intégrée à la solution Proofpoint Email Fraud Defense, aide également les entreprises à détecter et à prévenir les risques de fraude aux fournisseurs, y compris les attaques contenant une charge virale, de manière plus proactive. Les composants d'apprentissage automatique conçus pour protéger les URL et les pièces jointes intégrés à Nexus Supplier Risk Explorer sont entraînés par nos ensembles de données exceptionnels, issus de sources mondiales et du déploiement de nos solutions de protection contre le premier vecteur de menaces dans un nombre d'entreprises figurant aux classements Fortune 100, Fortune 1000 et Global 2000 supérieur à celui de tout autre fournisseur de solutions de sécurité.

Figure 6. Nexus Supplier Risk Explorer de Proofpoint identifie les domaines de fournisseurs et offre une visibilité sur les fournisseurs qui présentent un risque pour votre entreprise.

Recommandations pour le blocage des fraudes aux fournisseurs

Proofpoint adopte une approche multicouche pour bloquer les fraudes aux fournisseurs à l'aide de sa plate-forme Proofpoint Threat Protection. Parmi ces couches, citons nos fonctions de pointe de détection, d'isolation, d'authentification, de formation et de correction automatisée. Nous tirons également parti de l'apprentissage automatique et de technologies avancées de sandboxing pour bloquer les attaques BEC, les ransomwares, le phishing, la prise de contrôle de comptes et bien d'autres menaces.

Pour découvrir comment la plate-forme Proofpoint Threat Protection peut bloquer les fraudes aux fournisseurs et d'autres menaces ciblant votre environnement, contactez-nous pour bénéficier d'une évaluation gratuite des menaces.