Bien souvent, les menaces provenant de l'intérieur d'une entreprise ne sont détectées qu'une fois qu'il est trop tard. En effet, les utilisateurs internes ne doivent pas faire preuve d'une prudence particulière pour persister sur le réseau. Ils prennent rarement des mesures pour contourner les défenses, et n'ont pas besoin de pirater les systèmes pour obtenir des identifiants de connexion. En travaillant au sein de l'entreprise, ils ont déjà accès au quotidien aux données sensibles et aux systèmes critiques.

C'est pourquoi les entreprises doivent investir dans des solutions de sécurité qui déclenchent des alertes précoces dès lors que des utilisateurs internes adoptent un comportement à risque ou contraire aux règles. Il s'agit là du seul moyen pour les équipes de sécurité d'identifier les menaces internes potentielles avant que le mal ne soit fait.

En point de mire : la protection des données dès la conception

Aujourd'hui, toute équipe de sécurité compétente a conscience qu'il est impératif d'intégrer la protection de la vie privée à ses plans de détection et de neutralisation des menaces internes. En effet, s'il est important d'être averti en cas de signe précoce de risque de menaces internes, il est hors de question de violer la vie privée de vos utilisateurs, en particulier si votre entreprise est soumise à des lois sur la protection de la vie privée telles que le RGPD.

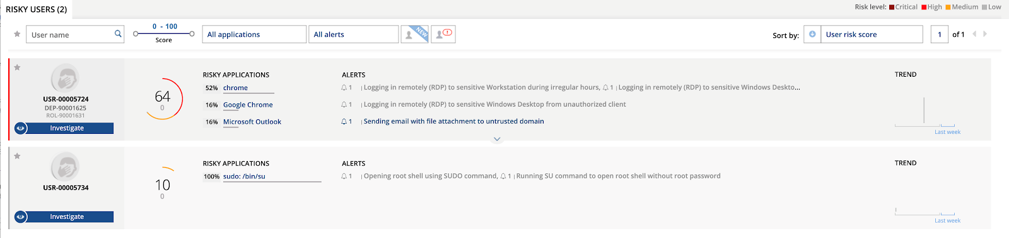

C'est la raison pour laquelle il est essentiel de réfléchir à la manière dont les entreprises peuvent protéger la vie privée de leurs utilisateurs tout en étant averties des indicateurs précoces de risque de menaces internes. Selon nous, l'anonymisation des identités des utilisateurs constitue le meilleur compromis entre sécurité et protection de la vie privée. Les activités à risque doivent déclencher des alertes comme celles figurant sur la capture d'écran ci-dessous, sans toutefois violer la vie privée des utilisateurs, sauf s'il existe un danger réel (et même dans ce cas, des protocoles stricts de confidentialité définissant qui peut accéder à quelles données et quand doivent être intégrés au plan de gestion des menaces internes de toute entreprise).

Ainsi, l'équipe de sécurité dispose d'indicateurs précoces et d'une visibilité sur les facteurs de risque, tout en préservant la vie privée des utilisateurs. En outre, la plate-forme ObserveIT permet aux entreprises de définir des règles extrêmement flexibles, et de nombreux administrateurs font le choix d'exclure certaines données personnelles de la visibilité (p. ex. les informations bancaires, de santé ou de sécurité sociale, les sites Web et les applications de réseaux sociaux). Toutes les entreprises sont différentes, mais le climat réglementaire et médiatique actuel exige qu'elles intègrent la protection de la vie privée à leur stratégie de sécurité. C'est pourquoi ObserveIT met en œuvre la protection des données dès la conception et permet à ses clients de faire de même.

Examinons quelques exemples d'indicateurs précoces courants liés aux menaces internes et découvrons comment les entreprises peuvent les utiliser pour réduire leur exposition globale aux risques.

Indicateurs précoces : création d'un nouveau vocabulaire pour les menaces internes

Dans le secteur de la sécurité, un nouveau vocabulaire doit être créé pour les indicateurs précoces de menaces internes.

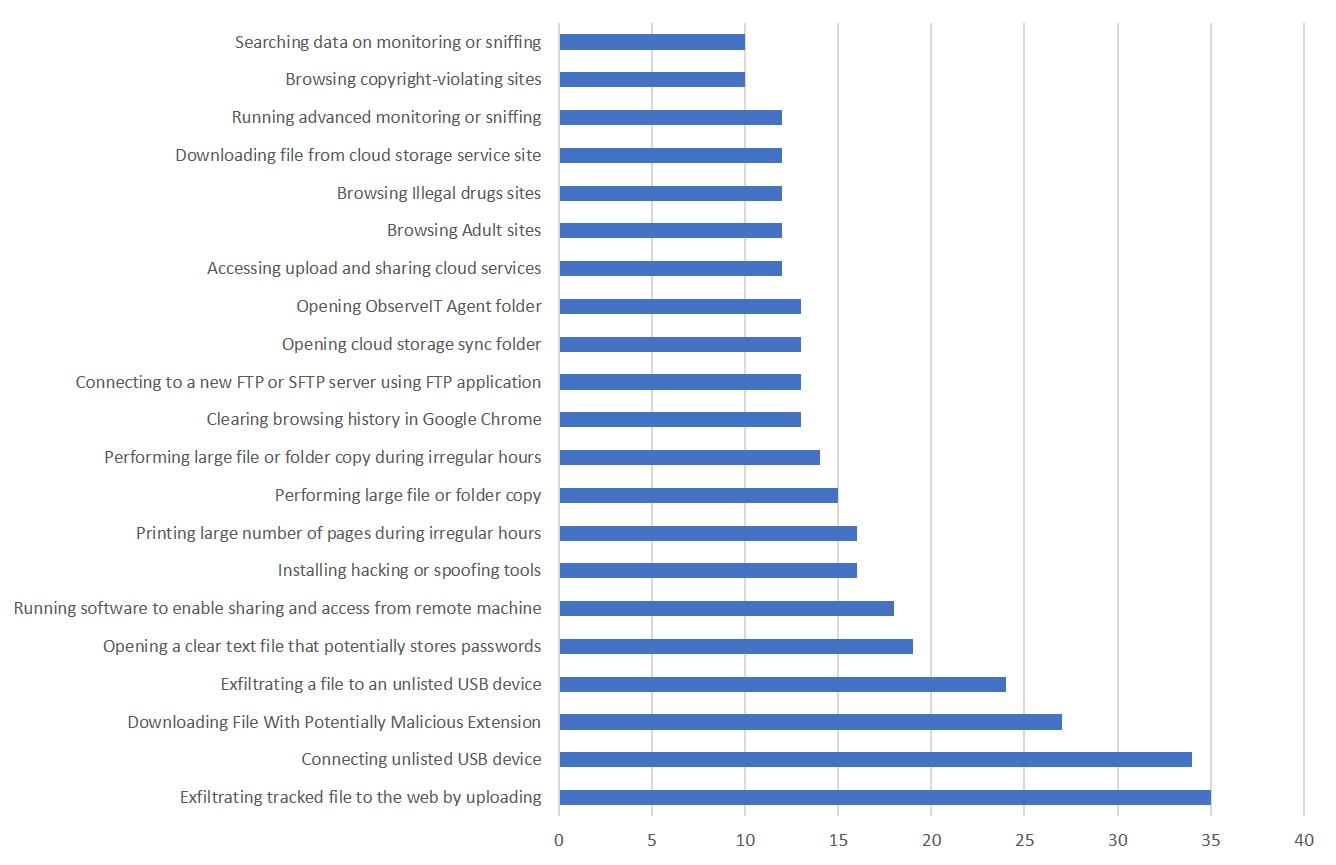

D'après les tendances que nous avons observées au sein de notre vaste clientèle de plus de 1 200 entreprises, voici les principaux indicateurs de risque de menaces internes (avant la pandémie). (Ceux-ci sont appelés « alertes » sur la plate-forme ObserveIT.)

Principaux indicateurs de risque de menaces internes

Comme vous pouvez le constater, il existe de nombreux indicateurs différents, et leur pertinence pour votre entreprise varie en fonction des cas d'utilisation métier et d'autres facteurs. Ces alertes constituent un excellent point de départ pour créer un programme de gestion des menaces internes plus robuste, car elles permettent aux entreprises de passer d'une sécurité réactive à une réduction proactive du risque de menaces internes.

Voyons à présent comment les entreprises utilisent certains de ces indicateurs précoces. Ces risques peuvent être classés en quatre grandes catégories :

- Identification des utilisateurs présentant des facteurs de risque accru

- Identification des opportunités techniques d'utilisation inappropriée et d'exfiltration de données

- Détection des signes de mauvais comportement délibéré

- Détection des mauvais comportements accidentels et/ou des cas de négligence

Identification des utilisateurs présentant des facteurs de risque accru

De nombreux indicateurs précoces centrés sur les personnes peuvent être identifiés au fil des conversations. C'est pourquoi les entreprises clairvoyantes savent qu'une gestion efficace des menaces internes requiert une collaboration étroite avec les équipes RH, informatique et juridique. Les équipes RH sont généralement les plus au courant des problèmes professionnels et personnels rencontrés par les effectifs. Par exemple, elles savent quand un collaborateur est soumis à un plan de performance et que ses jours au sein de l'entreprise sont peut-être comptés. Souvent, elles sont aussi les premières averties quand un collaborateur quitte l'entreprise pour rejoindre la concurrence et pourrait avoir un intérêt à emporter avec lui des secrets commerciaux. De même, les équipes RH et informatiques travaillent main dans la main pour gérer les identités numériques et les autorisations des utilisateurs lorsqu'ils rejoignent l'entreprise, la quittent ou changent de département.

Grâce aux informations glanées au fil de conversations avec les services RH, informatique et juridique ainsi que d'autres parties prenantes de l'entreprise, les équipes de sécurité peuvent dresser des profils de risque adaptés à chaque individu et à chaque groupe.

Les entreprises qui ont récemment procédé à des fusions-acquisitions ou à un recrutement massif configurent généralement des indicateurs précoces supplémentaires pour les nouveaux utilisateurs, qui peuvent avoir besoin d'être formés aux règles de sécurité d'entreprise. On a tendance à l'oublier, mais il arrive que des collaborateurs et contractants existants changent de rôle au sein de l'entreprise. Les équipes de sécurité doivent faire preuve d'une plus grande vigilance si ces derniers continuent à bénéficier des privilèges d'accès attribués à leur précédente fonction ou si la procédure de désactivation des privilèges d'accès est moins mature.

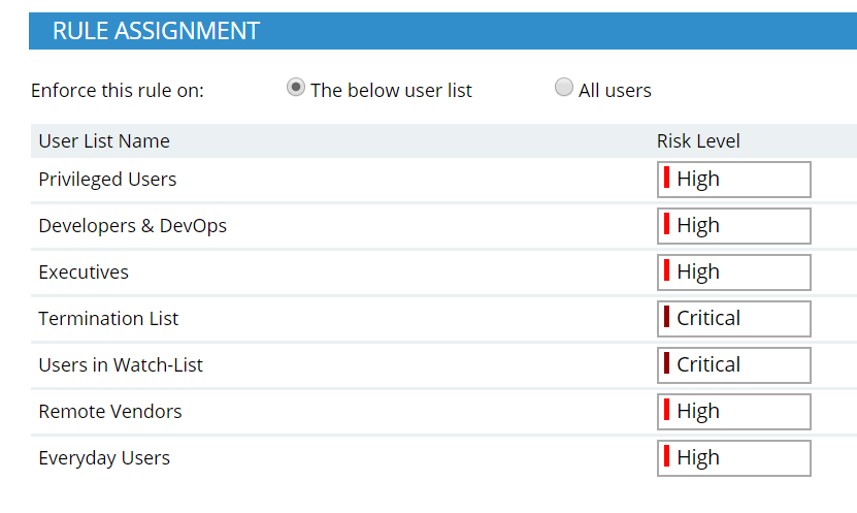

Les clients ObserveIT s'appuient sur bon nombre des alertes répertoriées dans le graphique « Principaux indicateurs de risque de menaces internes » ci-dessus. Ils peuvent également combiner ces alertes avec notre fonctionnalité de listes, présentée dans la capture d'écran ci-dessous.

Les clients peuvent ainsi déterminer la gravité des alertes en fonction de la liste à laquelle appartient l'utilisateur. Par exemple, il est logique qu'une alerte critique soit générée lorsque des utilisateurs quittant l'entreprise exfiltrent des fichiers vers des périphériques USB inconnus.

Identification des opportunités techniques d'utilisation inappropriée et d'exfiltration de données

Bon nombre d'entreprises manquent de visibilité sur les mouvements de données sensibles et les activités des utilisateurs au sein des applications critiques. Bien souvent, le risque de menaces internes peut augmenter lorsque des exceptions aux règles de sécurité sont accordées aux utilisateurs afin de leur offrir le contrôle technique nécessaire. Le risque s'accroît lorsque ces exceptions sont accordées pour une durée illimitée ou lorsque de plus en plus d'utilisateurs de l'entreprise en bénéficient.

L'utilisation de supports amovibles est l'exemple le plus courant d'exceptions de sécurité. Nous sommes toujours étonnés par le nombre de collaborateurs bénéficiant d'une exception leur permettant d'utiliser des périphériques USB dans une entreprise, même cette dernière limite fortement (pour de bonnes raisons) cette utilisation. Les divers scénarios de risques de sécurité liés à l'utilisation de périphériques USB figurent presque toujours au nombre des cinq problèmes les plus souvent rencontrés par nos clients.

Bien entendu, ces risques ne se limitent pas aux périphériques USB et incluent l'utilisation d'applications d'ancienne génération avec une journalisation médiocre et d'applications non autorisées de messagerie et de partage de données.

Dans de nombreuses entreprises du secteur de la santé, de l'énergie et des services financiers, les données sensibles des clients et la propriété intellectuelle résident dans des applications de bureau et des mainframes d'ancienne génération, ainsi que dans des microservices de pointe hébergés dans le cloud. Malheureusement, ces entreprises sont souvent contraintes d'utiliser certaines applications d'ancienne génération, car le coût de leur mise hors service et de leur remplacement est trop élevé. Le problème, c'est que ces applications n'ont pas été conçues en tenant compte des risques de sécurité actuels. Il y a donc peu de chance qu'elles détectent les signes précoces de menaces internes. Les pistes d'audit insuffisantes des activités des utilisateurs au sein de ces applications ne permettent pas aux équipes de sécurité de reconstituer le déroulement des événements ni d'identifier les utilisateurs impliqués en cas d'incident. Dans de telles situations, les alertes ObserveIT concernant le téléchargement ou la copie d'un grand nombre de fichiers à partir de ces applications d'ancienne génération peuvent s'avérer très utiles pour réduire le risque de menaces internes.

Détection des indicateurs précoces de mauvais comportement délibéré

Les mauvais comportements des utilisateurs, définis comme l'utilisation inappropriée délibérée de ressources d'entreprise, sont relativement rares par rapport aux utilisations inappropriées accidentelles. Selon le rapport 2020 du Ponemon Institute sur le coût des menaces internes à l'échelle mondiale, les utilisateurs internes malintentionnés sont à l'origine de seulement 14 % des incidents d'origine interne. Toutefois, ils représentent pour les entreprises un coût plus de deux fois supérieur à celui des incidents dus aux utilisateurs internes négligents.

Par ailleurs, les mauvais comportements à l'égard des ressources d'entreprise peuvent se multiplier si l'entreprise traverse une passe difficile ou que les collaborateurs sont confrontés à des problèmes personnels ou professionnels.

Là encore, l'équipe RH est souvent la plus à même d'identifier les utilisateurs présentant un risque accru de mauvais comportement délibéré, par exemple :

- Ceux qui sont passés à côté d'une promotion

- Ceux qui rencontrent des problèmes financiers

Dans certains cas, ces frustrations peuvent s'accumuler et finir par entacher la réputation de l'entreprise.

Mais à quoi cela ressemble-t-il en pratique ? Les mauvais comportements des utilisateurs peuvent débuter par l'utilisation d'endpoints d'entreprise pour se livrer à des activités contraires aux règles, telles que jouer ou naviguer sur des sites Web enfreignant les droits d'auteur. Ces indicateurs de risque de menaces internes peuvent être affectés à une alerte de faible gravité et triés par lots. S'il le souhaite, le département de la sécurité informatique peut configurer des alertes de gravité plus élevée au cas où un utilisateur adopte un comportement encore plus inapproprié, par exemple s'il installe des outils de piratage ou d'usurpation d'identité sur des endpoints d'entreprise.

Nous avons récemment observé une augmentation des menaces internes inspirées ou soutenues par des États. Dans ces cas-là, des utilisateurs ayant des liens avec certains États sont incités (financièrement ou d'une autre manière) à exfiltrer des données de propriété intellectuelle extrêmement sensibles ou secrètes de leur entreprise. Bien souvent, il s'agit de collaborateurs sans bagage technique travaillant sur des projets secrets ou de développeurs manipulant des éléments de propriété intellectuelle sensibles.

Là encore, une collaboration avec d'autres équipes (RH, traque des menaces, juridique, etc.) permet d'anticiper l'implication d'États dans certaines régions. Afin de compléter ces indicateurs précoces de menaces internes, les clients ObserveIT configurent souvent des alertes d'un niveau de gravité de plus en plus élevé pour les utilisateurs susceptibles de présenter un risque accru de menaces internes.

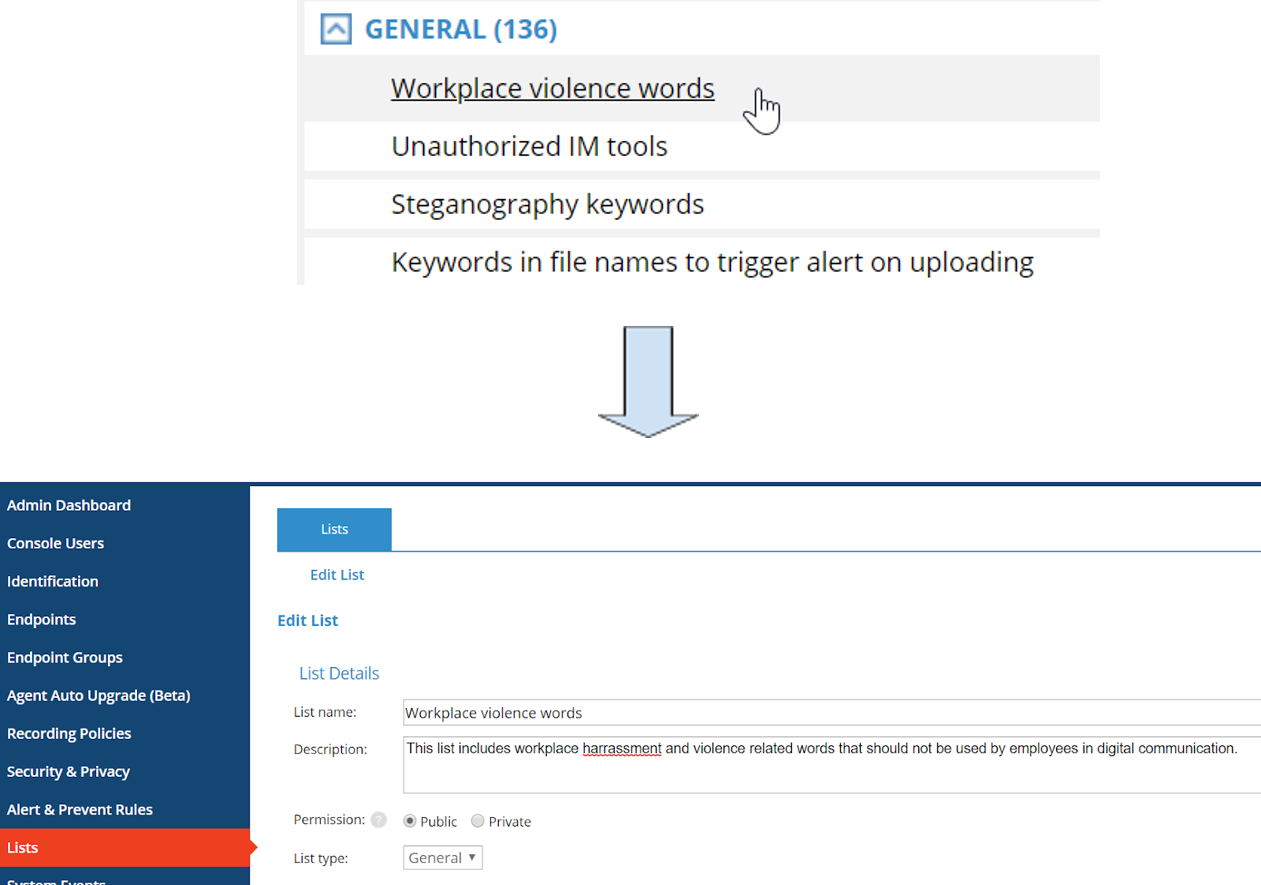

Les clients peuvent aussi se servir de nos listes de mots-clés liés au harcèlement et à la violence au travail pour avertir les équipes de sécurité et fournir des informations en temps réel aux utilisateurs lorsque des termes inappropriés et/ou de harcèlement sont employés sur les plates-formes de messagerie de l'entreprise.

Détection des indicateurs précoces d'accidents et/ou de négligence

La dernière catégorie constitue le type de menaces internes le plus courant : les erreurs accidentelles et/ou les comportements négligents. En réalité, 62 % des incidents d'origine interne sont dus à la négligence des utilisateurs, comme le révèle le rapport du Ponemon Institute susmentionné. Nous utilisons tous plus d'applications, collaborons avec plus de gens et sommes soumis à des délais serrés dans un monde du travail de plus en plus concurrentiel.

Il n'est dès lors guère surprenant que les utilisateurs commettent davantage d'erreurs, qu'ils oublient les détails des règles d'utilisation acceptable ou qu'ils prennent des raccourcis pour contourner les contrôles de sécurité.

Le meilleur moyen de gérer ce type de risque de menaces internes revient à définir des alertes capables de détecter les accidents et la négligence à un stade précoce. Voici des exemples d'alertes qu'il peut être intéressant de configurer :

- Utilisation de périphériques USB non approuvés

- Téléchargement de fichiers avec des extensions potentiellement malveillantes

- Stockage de mots de passe dans des fichiers au format texte brut

Les erreurs les plus courantes sont liées aux attaques d'ingénierie sociale visant les collaborateurs et les contractants, notamment le vol d'identifiants de connexion, qui représente 23 % des incidents d'origine interne, selon le Ponemon Institute.

En plus de détecter les signes d'attaque d'ingénierie sociale et de prolifération de malwares, les clients ObserveIT tirent parti de nos informations contextuelles pour mieux comprendre les comportements avant et après le déclenchement des alertes. Les entreprises peuvent ainsi déterminer si l'utilisateur a été manipulé ou victime de phishing, ou s'il a délibérément cherché à nuire à l'entreprise.

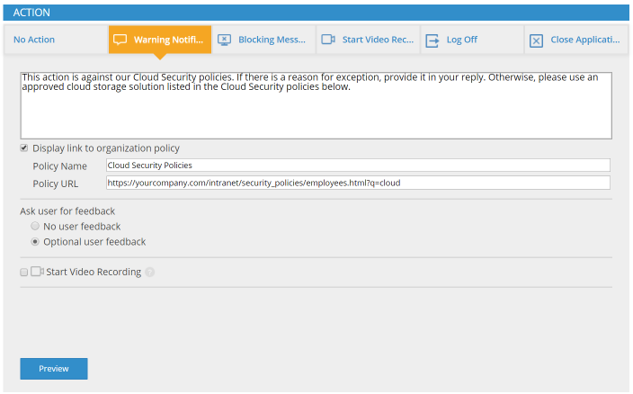

Nos clients savent qu'il existe des différences notables entre les menaces internes accidentelles et malveillantes, et que ces attaques ne doivent pas être traitées de la même manière. C'est pourquoi les informations fournies en temps réel aux utilisateurs sont l'une des mesures de sécurité les plus déployées en réponse aux alertes de mauvais comportement accidentel ou négligent. La capture d'écran ci-dessous montre les différentes mesures de réponse en temps réel aux alertes déclenchées que peuvent prendre les équipes de sécurité depuis la plate-forme. Des formations proactives et précoces sont une réponse bien plus efficace aux utilisations inappropriées accidentelles que les mesures punitives, qui peuvent avoir des conséquences encore plus désastreuses pour le collaborateur et l'entreprise.

L'option permettant de générer un avertissement est mise en surbrillance en orange sur la capture d'écran ci-dessus. Cet avertissement apparaît sur l'endpoint de l'utilisateur concerné s'il tente de réaliser une action jugée à risque par l'équipe de sécurité, comme télécharger des fichiers avec des extensions potentiellement malveillantes.

Indicateurs de risque : une approche proactive de la gestion des menaces internes

Les principaux indicateurs de risque ObserveIT permettent d'évaluer l'efficacité des programmes matures de gestion des menaces internes. Comme nous l'avons mentionné dans cet article de blog, ces indicateurs précoces sont pertinents pour les utilisateurs qui connaissent bien vos données sensibles et vos systèmes critiques, et qui y ont accès. Ils permettent aux entreprises de devenir plus proactives, de faire la distinction entre les menaces intentionnelles et accidentelles et de réduire leur exposition globale aux risques.

Pour en savoir plus sur ces indicateurs précoces de menaces internes, regardez notre webinaire sur ITM organisé à l'occasion de l'événement SecureWorld eSummit, avec l'intervention de Dawn Capelli, CISO de Rockwell Automation, et Josh Epstein, VP de Proofpoint Insider Threat Management.

Cliquez ici pour accéder à la rediffusion.