En tant qu’administrateur de la cybersécurité chargé de former l’ensemble des collaborateurs de votre entreprise, vous faites face à un défi de taille. Votre mission est de sensibiliser les collaborateurs aux dangers du phishing et aux tactiques de plus en plus sophistiquées employées par les cybercriminels. Mais par où commencer ?

Ces 20 dernières années, la recommandation standard consistait en une stratégie de formation en deux parties : dispenser une formation pour expliquer les concepts clés en matière de cybersécurité, puis évaluer l’efficacité de cette formation grâce à des simulations extrêmement réalistes.

Après 20 ans passés à suivre cette approche, il est naturel de se poser des questions sur son efficacité, sur ce qui fonctionne et sur les conditions dans lesquelles ces interventions produisent les meilleurs résultats.

Des données préliminaires tirées d’études menées en laboratoire et en environnement réel suggéraient que les formations à la cybersécurité et les simulations de phishing étaient efficaces pour former les non-spécialistes (Kumaraguru et al. 2007). De récentes évaluations à grande échelle en conditions réelles ont toutefois montré le contraire. Ces évaluations — qui utilisaient des échantillons de grande taille, une attribution aléatoire et des groupes de contrôle — ont démontré que l’efficacité des programmes annuels de formation et de lutte contre le phishing était proche de zéro (Lain et al., 2022 ; Ho et al., 2025). Comment l’expliquer ?

Cet écart peut s’expliquer par le fait que les résultats de laboratoire peuvent rarement être appliqués à des environnements réels. Après tout, les expériences en laboratoire sont contrôlées et artificielles, évitant les complexités des véritables lieux de travail. Bien que cette explication soit plausible, elle effleure toutefois à peine la surface. La réalité est bien plus nuancée — et bien plus intrigante.

Cet article de blog s’intéresse aux conclusions d’une récente étude évaluant l’efficacité des programmes annuels de formation de sensibilisation à la cybersécurité et de lutte contre le phishing. En examinant ces résultats sous l’angle des sciences cognitives et de l’apprentissage, nous expliquerons pourquoi ces résultats ne sont pas surprenants et sont même prévisibles. Enfin, nous vous fournirons des conseils pratiques sur la manière de procéder à l’avenir.

Évaluation des composants de base

Dans leur article « Understanding the Efficacy of Phishing Training in Practice » (Comprendre l’efficacité des formations à la lutte contre le phishing en pratique), les auteurs évaluent deux composants de base de la sensibilisation et de la formation à la cybersécurité :

- Formations annuelles de sensibilisation à la cybersécurité. Ces formations prennent généralement la forme d’une série de vidéos en ligne qui expliquent les différents concepts de cybersécurité. Les vidéos abordent des sujets tels que la définition du phishing, les menaces dont il faut se méfier et la procédure de signalement. Elles couvrent également les conséquences que peut avoir une escroquerie. Les formations ont lieu une fois par an et sont généralement dispensées à la date anniversaire de l’embauche du collaborateur.

- Exercices intégrés de formation à la lutte contre le phishing. Ces exercices sont proposés après qu’un apprenant a cliqué sur un lien dans le cadre d’une campagne de simulation d’attaques de phishing.

Examinons à présent chacun de ces composants plus en détail.

1. Formations annuelles de sensibilisation à la cybersécurité

D’après les cadres théoriques et les constats empiriques des sciences cognitives, à quel point devrions-nous être étonnés qu’une formation annuelle type ne diminue les taux de clic que de 1,7 % (Ho et al., 2025 ; p. 9) ? Selon nous, cela n’a rien de surprenant, et ce pour deux raisons.

Premièrement, nous savons tous que l’oubli est inévitable. Il fait partie intégrante de la mémoire, à tel point que les chercheurs en sciences cognitives ont créé des modèles mathématiques qui calculent la probabilité de se souvenir d’une information au bout d’un temps déterminé après l’apprentissage initial. C’est ce qu’on appelle la courbe de l’oubli. Elle peut être appliquée à de nombreux sujets et domaines différents (Anderson et Schooler, 1991), y compris aux formations à la cybersécurité (Reinheimer et al., 2020). Selon cette courbe, un individu oublie 78,7 % des informations après 30 jours.

Deuxièmement, nous savons également que l’apprentissage par le visionnage d’une vidéo se traduira par un apprentissage superficiel si d’autres activités d’apprentissage, telles que la résolution de problèmes ou la mise en pratique des connaissances, ne lui sont pas associées. Dans de nombreuses expériences réalisées en laboratoire et en classe, le groupe de contrôle de référence regarde une vidéo ou lit un passage dans un manuel. Ce groupe enregistre souvent des performances bien inférieures à celles des apprenants bénéficiant d’autres types d’apprentissage.

Examinons l’expérience en laboratoire suivante (Chi, Roy et Hausmann, 2008). Il a été demandé aux apprenants d’apprendre à résoudre des problèmes physiques de base dans une des cinq conditions ci-dessous :

- Tutorat humain individuel

- Visionnage en groupe d’une vidéo de l’interaction tutorielle

- Résolution des problèmes en groupe (sans vidéo ; texte uniquement)

- Visionnage en solitaire du tutoriel vidéo

- Étude en solitaire (sans vidéo ; texte uniquement)

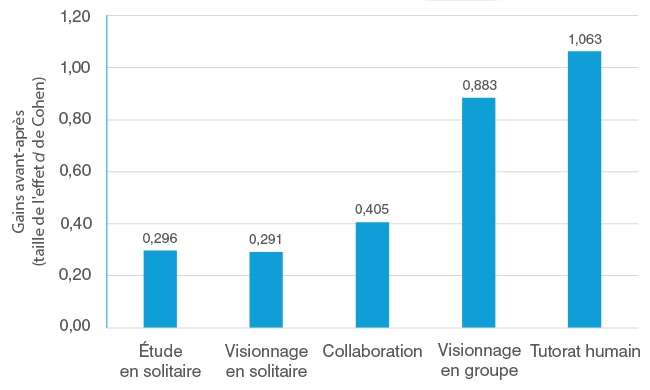

Lorsqu’on s’intéresse aux aspects plus complexes des problèmes physiques, aucune différence significative n’a été observée entre les apprenants qui ont étudié seuls et ceux qui ont regardé des vidéos de formation seuls. Les deux groupes ont enregistré des gains d’apprentissage nettement plus faibles que les trois autres groupes, qui incluaient une collaboration avec un pair ou un tuteur humain (voir la figure 1).

Ces résultats concordent avec les recherches menées sur la formation à la cybersécurité, qui avancent que les sessions annuelles basées sur des vidéos, sans activité de résolution de problèmes ni composant interactif, échouent souvent à produire des résultats d’apprentissage significatifs.

Les données soulignent un point important : les relations, le mentorat et la possibilité de poser des questions sont essentiels pour un apprentissage efficace. Ces éléments favorisent une compréhension et un développement des compétences plus approfondis, ce qui les rend essentiels à la fois pour de nombreuses fonctions d’entreprise mais aussi pour enseigner des compétences fondamentales.

Figure 1. Le tutorat humain, le visionnage en groupe et la collaboration produisent des gains d’apprentissage statistiquement plus importants que le visionnage ou l’étude en solitaire.

2. Exercices intégrés de formation à la lutte contre le phishing

Si un apprenant clique sur un lien dans une campagne de simulation de phishing et échoue à une simulation d’attaque de phishing, son navigateur le redirige vers une page affichant un message éducatif. Dans leur étude, les auteurs ont manipulé de manière expérimentale la conception de ce message éducatif. En plus d’un groupe de contrôle, ils ont employé quatre conceptions différentes, toutes issues de la plate-forme de simulation Proofpoint ZenGuide™.

Voici ce qui pouvait se passer en cas d’échec de l’apprenant à une simulation d’attaque de phishing :

- Message de contrôle. L’utilisateur était redirigé vers une page d’erreur 404 ; aucune formation ne lui était dispensée.

- Message statique générique. L’utilisateur recevait un message « générique », qui ne contenait que des conseils généraux sur les cinq caractéristiques à surveiller en cas de réception d’un message inconnu. « Statique » signifie qu’il était uniquement demandé à l’utilisateur de le lire.

- Message statique contextuel. Même si le message était statique, l’email d’origine de la campagne était intégré au message éducatif. Il était aussi balisé avec des indicateurs — appelés « indices » par le NIST — pour montrer à l’utilisateur ce à quoi il doit faire attention. Proofpoint emploie le terme Phish Hooks pour désigner ces indices.

- Exercice interactif générique. En plus de lire le message éducatif, l’apprenant devait répondre à une série de questions. Un exemple d’email générique, qui n’était pas balisé de façon significative, lui était également présenté.

- Exercice interactif contextuel. Tout comme pour le message éducatif précédent, l’utilisateur devait répondre à une série de questions, mais cette fois-ci, l’exemple d’email était remplacé par le véritable email qu’il avait reçu dans sa boîte de réception. Ce message était en outre balisé avec des Phish Hooks, qui mettaient en évidence les indicateurs auxquels il convient d’être attentif.

Les auteurs ont pris soin de noter que seuls les apprenants ayant échoué à une simulation d’attaque de phishing ont bénéficié de l’intervention ci-dessus, et pas ceux qui l’ont réussie.

Qu’ont-ils constaté ? Globalement, le taux d’échec aux simulations d’attaques de phishing était inférieur de 9,5 % au groupe de contrôle (p. 9). Toutefois, ce taux augmentait toutefois considérablement, pour atteindre 19 %, lorsque le message éducatif le plus efficace — les exercices interactifs contextuels (Phish Hooks) — était privilégié. Cette baisse considérable n’était enregistrée que si les apprenants avaient terminé leur formation à la cybersécurité (p. 12). Nous aborderons ce point dans la section suivante, car il souligne l’importance des formations et des simulations annuelles.

Les formations interactives contextuelles sont plus efficaces

Du point de vue des sciences cognitives, ces résultats sont-ils surprenants ? Là encore, la réponse est non. Instinctivement, nous comprenons tous que la formation par la pratique est importante. Apprendre à faire du vélo en regardant un vidéo YouTube, ce n’est pas la même chose que trouver un parking vide, sauter sur un vélo et essayer (et tomber !) jusqu’à y arriver.

Cette intuition est étayée par des données. Selon une étude réalisée dans le cadre d’un cours en ligne dispensé par l’université Carnegie-Mellon, les apprenants qui s’impliquent activement dans des expériences d’apprentissage interactives, comme la résolution de problèmes en tutorat, ont obtenu une meilleure note que ceux qui se contentent de regarder des vidéos ou de lire les supports de cours. En outre, ils ont consacré 10 à 20 % moins de temps au cours (Carvalho, McLaughlin, Koedinger, 2017 ; Koedinger et al., 2015). Ces observations concordent avec ce que nous constatons dans les véritables formations à la cybersécurité. En rendant les expériences d’apprentissage plus interactives, vous pouvez vous attendre à de meilleurs résultats (Chi et Wylie, 2014).

Quand une formation interactive contextuelle doit-elle être utilisée ?

Le timing des messages éducatifs interactifs contextuels est essentiel. S’il peut sembler logique de les déployer immédiatement après une évaluation, cette approche présente deux problèmes majeurs :

- Intégrité des indicateurs. Un feedback immédiat risque d’indiquer aux collaborateurs qu’un test est en cours. Cette nouvelle peut se répandre comme une traînée de poudre au sein de l’entreprise. Les résultats seront alors faussés, car les collaborateurs s’avertiront mutuellement de la simulation en cours. Une telle interférence affaiblit la validité de l’évaluation, en empêchant l’identification précise des personnes qui se seraient laissées piéger dans un scénario réel.

- Interférence émotionnelle. Un feedback immédiat déclenche souvent ce que l’on appelle un détournement de l’amygdale — une réaction au stress qui nuit à l’apprentissage. Lorsque les collaborateurs se concentrent sur leur embarras ou sur la peur d’être « attrapés », leur capacité à assimiler et à retenir ce qui leur est enseigné diminue considérablement. La réaction émotionnelle à l’échec éclipse le message éducatif.

Nous recommandons dès lors de déployer le message éducatif interactif dans les 24 heures suivant l’échec à une évaluation. Un tel délai offre plusieurs avantages :

- Les collaborateurs ont le temps de digérer l’événement sans stress émotionnel accentué.

- Le message éducatif est préservé en tant que réelle opportunité d’apprentissage et n’est pas éclipsé par une réponse émotionnelle immédiate.

- L’intégrité des indicateurs d’évaluation reste intacte, ce qui permet à l’entreprise d’évaluer plus précisément ses vulnérabilités.

Cette approche permet de trouver un équilibre entre une formation en temps utile et une évaluation efficace.

Références

Anderson, J. R. et Schooler, L. J. (1991). Reflections of the Environment in Memory. Psychological science, 2(6), 396–408.

Carvalho, P. F., McLaughlin, E. A. et Koedinger, K. (2017). Is there an explicit learning bias? Students beliefs, behaviors and learning outcomes. Dans CogSci.

Chi, Michelene TH, Marguerite Roy et Robert GM Hausmann. « Observing Tutorial Dialogues Collaboratively: Insights About Human Tutoring Effectiveness From Vicarious Learning ». Cognitive science 32.2 (2008) : 301–341.

Chi, M. T. et Wylie, R. (2014). The ICAP Framework: Linking Cognitive Engagement to Active Learning Outcomes. Educational psychologist, 49(4), 219–243.

G. Ho et al., « Understanding the Efficacy of Phishing Training in Practice », dans 2025 IEEE Symposium on Security and Privacy (SP), San Francisco, CA, États-Unis, 2025, pp. 76–76, DOI : 10.1109/SP61157.2025.00076.

Koedinger, K. R., Kim, J., Jia, J. Z., McLaughlin, E. A. et Bier, N. L. (mars 2015). Learning is Not a Spectator Sport: Doing is Better than Watching for Learning from a MOOC. Dans Proceedings of the second (2015) ACM conference on learning@ scale (pp. 111–120).

Kumaraguru, P., Cranshaw, J., Acquisti, A., Cranor, L., Hong, J., Blair, M. A. et Pham, T. (juillet 2009). School of Phish: A Real-World Evaluation of Anti-Phishing Training. Dans Proceedings of the 5th Symposium on Usable Privacy and Security (pp. 1–12).

Reinheimer, B., Aldag, L., Mayer, P., Mossano, M., Duezguen, R., Lofthouse, B.,… et Volkamer, M. (2020). An investigation of phishing awareness and education over time: When and how to best remind users. Dans Sixteenth Symposium on Usable Privacy and Security (SOUPS 2020) (pp. 259–284).