Imaginez le scénario suivant : vous faites partie d’une équipe de sécurité qui a investi massivement dans des technologies de cybersécurité, des défenses multicouches et une formation rigoureuse de ses membres. Pourtant, un seul clic sur un email de phishing de la part d’un collaborateur peu méfiant pourrait exposer votre entreprise à un grave incident. Si tel est le cas, vous n’êtes pas le seul.

Même si vous avez mis en place des mesures de sécurité, organisé des sessions de formation et affiché des posters de sensibilisation, des incidents de sécurité continuent de se produire. Mais pourquoi ? Parce qu’une sécurité robuste ne tient pas seulement aux connaissances de vos collaborateurs. Elle dépend également de leur ressenti quant au rôle qu’ils jouent dans la protection de votre entreprise et de leur réaction lorsqu’ils sont confrontés à une menace. En matière de cybersécurité, les connaissances doivent impérativement être associées à un changement des comportements.

Le paysage des menaces est plus complexe que jamais, et les cybercriminels perfectionnent sans cesse leurs tactiques pour exploiter les vulnérabilités humaines. La bonne nouvelle, c’est que les personnes peuvent devenir votre ligne de défense la plus efficace. Lorsque les collaborateurs se sentent aptes et impliqués dans leur rôle de défenseurs, ils passent de risques de sécurité à protecteurs proactifs. Pour y parvenir, vous avez besoin d’une approche systématique centrée sur les personnes pour instaurer une culture de la sécurité.

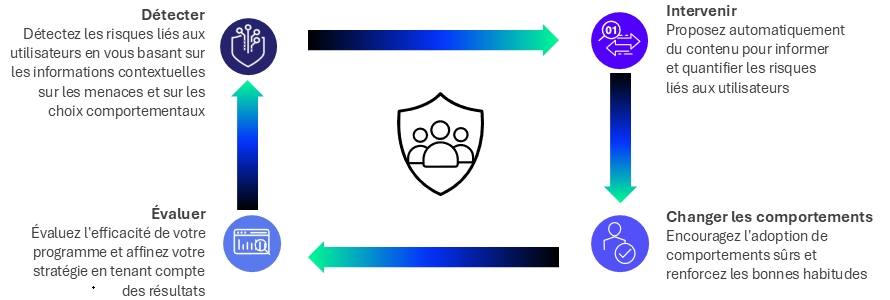

C’est là qu’entre en jeu le cadre DICE de Proofpoint, qui est l’acronyme de Détecter, Intervenir, Changer les comportements et Evaluer. Dans cet article, nous nous intéresserons à chacun de ces composants. Nous aborderons également la psychologie derrière ce cadre et comment il permet aux entreprises de créer des cultures résilientes de la sécurité. Peu importe que vous soyez un responsable de sécurité chevronné ou que vous commenciez seulement à instaurer une culture positive de la sécurité, ce guide fournit des informations exploitables pour favoriser un changement des comportements sur le long terme. Entrons dans le vif du sujet.

Qu’est-ce que le cadre DICE ?

Notre expérience avec des entreprises de tous les secteurs nous a appris que pour induire un changement efficace des comportements, il faut être à même de détecter les personnes les plus à risque ou les plus susceptibles d’adopter des comportements dangereux, ainsi que d’intervenir rapidement. Pour y parvenir, vous devez personnaliser les expériences de formation afin qu’elles s’alignent sur les vulnérabilités de chaque collaborateur. Vous devez également évaluer et améliorer en continu l’impact de votre programme.

C’est la raison pour laquelle le cadre DICE fait une telle différence. Il va au-delà des formations traditionnelles en cybersécurité, qui reposent sur une approche universelle, pour fournir aux collaborateurs des conseils continus et contextuellement pertinents qui les aident à adopter des habitudes durables.

Le cadre DICE de Proofpoint comporte quatre étapes.

Étapes du cadre DICE de Proofpoint

Étape 1. Détection des risques liés aux utilisateurs – La clé d’un changement efficace des comportements

La première étape consiste à détecter les risques liés aux utilisateurs en se basant sur le contexte des menaces et les choix comportementaux. Le plus important est d’identifier et de comprendre les risques qui pèsent sur l’entreprise, les départements et les individus.

L’importance de la détection

L’instauration d’un changement efficace des comportements de sécurité commence par une compréhension approfondie des risques liés aux utilisateurs. Quels sont vos collaborateurs les plus vulnérables aux cybermenaces ? Quels collaborateurs effectuent sans cesse des actions dangereuses ? Et pourquoi le font-ils ? Les programmes traditionnels de sensibilisation à la cybersécurité manquent souvent de précision. Ils considèrent que tous les collaborateurs sont confrontés aux mêmes risques et ont besoin de la même formation.

Pendant cette phase, les entreprises doivent quantifier et analyser plusieurs facteurs de risque clés. Elles peuvent ainsi obtenir une vision globale du niveau de risque de chaque collaborateur. Cette étape est essentielle, car lorsque les programmes n’utilisent pas d’informations ciblées, ils peuvent se disperser et devenir moins percutants. Par ailleurs, un contenu universel peut ne pas trouver écho auprès des utilisateurs à haut risque qui font face à des défis uniques.

Voici comment élaborer une stratégie efficace de détection des risques :

- Analysez les comportements

Lorsque vous analysez des comportements réels, vous constaterez que certaines personnes sont plus vulnérables aux menaces de sécurité que d’autres. Réfléchissez à la façon dont des activités peuvent révéler que quelqu’un présente un risque élevé. Si une personne clique sur un lien suspect, répond à un expéditeur inconnu ou partage des données confidentielles avec un destinataire non autorisé, elle présente un risque plus élevé que quelqu’un qui ne le fait pas. Les équipes de sécurité peuvent utiliser ces informations pour créer des formations ciblées adaptées aux habitudes dangereuses d’un collaborateur. Celui-ci acquerra ainsi les compétences nécessaires pour faire des choix plus sûrs à l’avenir. - Évaluez les lacunes

Des évaluations régulières et ciblées offrent un précieux éclairage. Non seulement elles donnent une idée du niveau de compréhension des principes de sécurité par les collaborateurs, mais elles permettent également d’identifier leurs lacunes. Par exemple, des quiz ou de courts questionnaires peuvent mettre en évidence des lacunes spécifiques, notamment concernant la prévention des tactiques d’ingénierie sociale ou les bonnes pratiques de gestion des données. Lorsque les équipes de sécurité savent quels collaborateurs ont besoin d’aide dans des domaines critiques, elles peuvent leur proposer des formations de sensibilisation de base sur ces sujets. - Évaluez la vulnérabilité aux menaces réelles

Des simulations de menaces (escroqueries par code QR, phishing d’identifiants de connexion, phishing par SMS, etc.) peuvent être utilisées pendant le processus d’évaluation, afin de déterminer la vulnérabilité des collaborateurs aux attaques réelles. En observant les réponses, les équipes de sécurité obtiennent une vue plus précise des faiblesses de chaque utilisateur. Des évaluations réalistes aident les équipes à hiérarchiser les interventions, ce qui leur permet de se concentrer sur les individus qui ont le plus besoin de s’entraîner à identifier des menaces spécifiques. - Évaluez les croyances et les attitudes en matière de sécurité

La sensibilisation à la cybersécurité ne concerne pas seulement les connaissances et les compétences. C’est également une question d’état d’esprit. Les évaluations et les enquêtes sur la culture peuvent aider les équipes de sécurité à obtenir des informations sur les attitudes des collaborateurs en matière de cybersécurité et à déterminer s’ils considèrent qu’il s’agit d’une responsabilité partagée. Par exemple, des questions concernant la perception qu’ils ont du rôle qu’ils jouent dans la sécurité de l’entreprise peuvent permettre d’identifier des facteurs culturels clés susceptibles d’accroître leur vulnérabilité. Il est essentiel d’aborder ces croyances afin de favoriser une attitude davantage axée sur la sécurité.

L’importance du contexte

Le contexte est primordial pour détecter efficacement les risques. Il permet d’adopter une approche plus personnalisée et efficace du changement des comportements. Il permet également de s’assurer que les interventions sont pertinentes pour les défis uniques auxquels chaque collaborateur est confronté.

Par exemple, un dirigeant qui prend des décisions importantes peut ne pas être associé aux mêmes risques qu’un collaborateur à un échelon inférieur qui dispose d’un accès limité aux données sensibles. C’est l’une des raisons pour lesquelles le processus de détection doit tenir compte de la fonction de chaque collaborateur. Il doit également prendre en considération le niveau d’accès ainsi que l’exposition aux menaces externes.

Étape 2. Intervention – Transformer les informations en actions

La deuxième étape consiste à fournir aux utilisateurs du contenu pertinent pour informer et qualifier les risques qu’ils présentent.

Transition de la détection à l’intervention

Une fois que vous avez identifié les collaborateurs à haut risque, l’étape suivante consiste à les aider à adopter des comportements plus sûrs. Lors de cette phase, les collaborateurs doivent recevoir des conseils contextuels et personnalisés, au moment où ils se comportent de manière risquée ou font face à une menace. Sinon, au minimum, ils doivent être automatiquement inscrits à un programme de formation directement lié à leur action à risque.

Stratégies pour une intervention efficace

Pour créer une approche plus ciblée du changement des comportements, il est important de suivre et de placer les collaborateurs dans des groupes adaptés à leur rôle, à leurs comportements et à leur profil de risque.

Voici comment :

- Fournissez des alertes et des conseils contextuels en temps utile

Des alertes en temps réel sur les menaces émergentes permettent aux collaborateurs de prendre des décisions informées lorsqu’ils sont confrontés à des risques potentiels. L’affichage d’avertissements en cas d’emails suspects est un excellent exemple d’intervention en temps utile qui fournit des informations sur la nature suspecte d’un email. Ce coup de pouce peut inciter une personne à ne pas répondre ou à signaler le message si elle sait qu’elle n’a jamais interagi avec cet expéditeur auparavant. Ces alertes proactives permettent aux collaborateurs de bénéficier de l’assistance dont ils ont besoin au moment où le risque est présent, ce qui prévient les incidents avant qu’ils ne se produisent. - Inscrivez automatiquement des utilisateurs à des parcours de formation personnalisés

Les équipes de sécurité peuvent intervenir de façon ciblée en développant des parcours de formation basés sur le contexte des menaces, les comportements et les profils de risque des utilisateurs. Par exemple, les collaborateurs à haut risque ciblés par une menace spécifique peuvent être inscrits à un programme qui leur apprend à reconnaître ladite menace. En parallèle, les collaborateurs qui partagent par négligence des données confidentielles avec des personnes non autorisées peuvent recevoir des rappels sur les bonnes pratiques en matière de sécurité des données. Cette approche garantit que les collaborateurs bénéficient de conseils adaptés à leurs besoins uniques. Elle augmente également les chances que leurs habitudes changent.

Étape 3. Modification des comportements – Utiliser une formation continue basée sur les menaces réelles

Lors de cette étape, les utilisateurs sont incités à modifier leur comportement afin qu’il soit plus sûr. Les bonnes habitudes sont renforcées.

La science du changement des comportements

Un changement des comportements ne se fait pas du jour au lendemain. Il s’agit plutôt du résultat d’une pratique régulière et délibérée qui repose sur les principes clés des sciences du comportement. Cette phase combine des techniques d’apprentissage éprouvées pour intégrer des pratiques sûres aux actions quotidiennes des collaborateurs, ce qui les aide à adopter des habitudes durables.

Principaux composants d’une formation continue

- La répétition espacée

La répétition espacée est une technique d’étude qui implique un apprentissage au fil du temps. Ces sessions plus courtes et plus fréquentes évitent de bombarder les utilisateurs d’informations en une seule fois. Elles sont particulièrement adaptées aux courtes formations. Elles donnent aux collaborateurs l’occasion de revoir régulièrement certains concepts de sécurité, en leur permettant d’assimiler les informations à des doses gérables, afin qu’ils puissent les retenir sur le long terme. Cette approche crée une base solide pour un changement des comportements, ce qui rend les actions sûres plus naturelles et habituelles. - L’effet test

L’effet test est un principe d’apprentissage en vertu duquel les apprenants sont invités à se remémorer activement ce qu’ils ont appris en répondant à des quiz, en passant des tests ou en effectuant d’autres évaluations. Cela améliore leur mémoire à long terme. Dans le contexte de la formation en cybersécurité, ce principe est parfaitement adapté aux simulations de phishing et aux évaluations régulières. Lorsque les collaborateurs s’impliquent activement dans des exercices de phishing réalistes et des quiz de vérification des connaissances, ils se remémorent les bonnes pratiques de sécurité. Ces expériences répétées permettent de consolider leurs capacités. Par conséquent, ils adoptent plus instinctivement des comportements sûrs lorsqu’ils font face à des attaques réelles. - L’apprentissage par l’action

D’après le principe de l’apprentissage par l’action, les apprenants sont plus susceptibles de mémoriser quelque chose s’ils le mettent en application dans la vie réelle. Ils apprennent en faisant, et pas en assimilant des informations de façon passive. En matière de formation en cybersécurité, ce principe est appliqué par le biais de modules de formation interactifs et d’expériences d’apprentissage ludiques. Lorsque les collaborateurs participent à des activités pratiques, telles que des simulations, des scénarios de jeu de rôle et des défis compétitifs, ils acquièrent une expérience pratique. Les éléments ludiques comme les systèmes de points, les accomplissements et les classements renforcent également la motivation. Cela rend l’apprentissage mémorable et agréable.

Instauration d’un changement durable par le biais d’un apprentissage actif

Ces principes garantissent que la formation ne vise pas seulement à informer les collaborateurs, mais aussi à induire un changement durable des comportements. Ensemble, ils instaurent une culture de l’apprentissage actif où les comportements sûrs deviennent une seconde nature. Grâce à des expériences de formation fréquentes, attrayantes et réalistes, les collaborateurs acquièrent la confiance et les réflexes dont ils ont besoin pour répondre aux menaces en toute sécurité.

Étape 4. Évaluation de l’efficacité – Évaluer les indicateurs pertinents

Lors de cette étape, vous évaluez l’efficacité de votre programme. Vous perfectionnez ensuite votre stratégie en fonction de vos résultats.

L’importance de l’évaluation

Des données pertinentes sont primordiales pour comprendre l’impact d’un programme de changement des comportements. Cette phase doit fournir des indicateurs qui évaluent les efforts de changement des comportements. Elle doit également démontrer aux parties prenantes que le programme offre une valeur réelle.

Principaux indicateurs permettant de mesurer l’efficacité

- Analyse des comportements réels

Les comportements réels, qu’ils soient positifs ou négatifs, fournissent des informations essentielles sur l’impact d’un programme sur les risques liés aux utilisateurs. Lorsque les entreprises suivent ces comportements, elles peuvent comprendre l’impact réel de leurs initiatives de sensibilisation à la cybersécurité. Cette approche offre une stratégie proactive et axée sur les données en matière de gestion des risques liés aux utilisateurs.- Des comportements positifs, comme le fait de signaler systématiquement les emails suspects et d’éviter les actions dangereuses, montrent que le niveau de risque d’un collaborateur a été réduit. Qui plus est, ils indiquent que les comportements sûrs deviennent des habitudes ancrées et que le profil de risque du collaborateur est moins inquiétant. Le niveau de risque global de l’entreprise est donc lui aussi réduit.

- Des comportements négatifs, comme le fait d’ignorer des consignes de sécurité même après avoir suivi une formation, montrent que le niveau de risque augmente. Les équipes de sécurité peuvent analyser ces schémas et ajuster les formations afin de traiter des vulnérabilités spécifiques. Les collaborateurs qui continuent à se comporter de manière risquée devraient être une priorité. Et lorsqu’ils effectuent des actions positives, leurs comportements doivent être renforcés.

- Indicateurs de signalement d’emails suspects

Il est primordial de suivre les taux de signalement et la précision des signalements des utilisateurs. Ces indicateurs aident les équipes de sécurité à évaluer l’efficacité avec laquelle un programme contribue à modifier le comportement des utilisateurs. Ils offrent une vue complète du changement des comportements. Ils montrent également que les formations renforcent les défenses humaines d’une entreprise.- Le taux de signalement mesure la fréquence à laquelle les collaborateurs signalent des activités de phishing ou suspectes potentielles. Il indique leur niveau de vigilance et de proactivité à l’heure de défendre l’entreprise.

- La précision des signalements mesure la capacité des collaborateurs à identifier correctement les menaces réelles par rapport aux faux positifs. Elle montre le développement de leurs compétences en matière d’identification des risques réels.

- Comparaisons entre les secteurs

Lorsque les entreprises mesurent l’efficacité de leur culture de la cybersécurité par rapport aux normes sectorielles, elles peuvent mieux l’évaluer dans un contexte plus large. Ces comparaisons offrent une perspective précieuse sur l’efficacité du programme. Elles aident les entreprises à comprendre où elles se situent par rapport aux autres entreprises du secteur.

Conclusion – Instauration d’une culture résiliente de la sécurité

Le changement des comportements de sécurité est un processus complexe et continu. Les utilisateurs ne doivent pas simplement être sensibilisés aux pratiques de sécurité, mais aussi être impliqués. Pour y parvenir, les formations en cybersécurité doivent être pertinentes et évaluées en permanence.

Le cadre DICE aide les entreprises à transformer leurs formations en leur offrant un moyen structuré et efficace de mettre en place une sensibilisation à la cybersécurité qui induit un changement durable des comportements.

En suivant le cadre, les entreprises peuvent instaurer une culture de la cybersécurité qui ne se limite pas à la sensibilisation, mais garantit également une certaine résilience. Les collaborateurs deviennent alors des acteurs de la défense contre les menaces. Cela réduit activement le niveau de risque d’une entreprise et renforce sa sécurité.

Comment Proofpoint peut vous aider

Proofpoint a à cœur de vous aider à créer un programme de sécurité proactif basé sur les comportements. Grâce au cadre DICE et à des outils tels que Proofpoint ZenGuide, Proofpoint People Risk Explorer, la fonctionnalité Adaptive Groups et le cadre d’apprentissage adaptatif, nous vous offrons tout ce dont vous avez besoin pour induire un changement durable des comportements de vos collaborateurs.

Si vous êtes prêt à passer de la sensibilisation à l’action, contactez-nous. Ensemble, nous pouvons réduire les risques liés à vos utilisateurs et instaurer une culture de la résilience.