Alors que la vaccination contre la COVID-19 s'accélère et que le plan américain de relance est sur le point d'être adopté, les cybercriminels continuent à profiter de la crise actuelle pour jouer sur la peur. Les attaques sur le thème de la pandémie sont omniprésentes. C'est la première fois que nous observons une telle convergence autour d'un seul leurre d'ingénierie sociale pendant une période aussi longue. Ces campagnes transcendent les frontières, les langues et les secteurs d'activité.

Vous trouverez ci-dessous six exemples de la façon dont les cybercriminels profitent de l'intérêt général pour les actualités liées aux mesures de relance, aux vaccins et aux variants de la COVID-19. Bon nombre de ces leurres usurpent l'identité d'entités légitimes, notamment les centres américains de contrôle des maladies, l'administration fiscale américaine (IRS, Internal Revenue Service), le département américain de la Santé et des Services sociaux, l'Organisation mondiale de la santé (OMS) et DHL. Leur objectif est simple : piéger les destinataires afin de dérober des informations personnelles, de détourner des fonds, de collecter des identifiants de connexion ou d'exécuter une charge virale en vue d'une compromission ultérieure.

Voici les campagnes que nous avons observées plus précisément :

- Trois attaques de malwares : une nouvelle attaque du malware Dridex se faisant passer pour l'IRS et promettant des mesures de relance post-COVID-19 ; une campagne prétendant provenir du département américain de la Santé et des Services sociaux et tirant parti des actualités liées aux vaccins contre la COVID-19 ; un message sur le thème des variants de la COVID-19 émanant soi-disant de l'OMS.

- Deux attaques par piratage de la messagerie en entreprise (BEC, Business Email Compromise) : deux attaques utilisant la vaccination contre la COVID-19 comme prétexte pour envoyer des demandes urgentes de formulaires W-2, 1099 et W-9, ainsi que pour solliciter l'achat de cartes-cadeaux.

- Une attaque de phishing d'identifiants de connexion : une campagne de phishing sur le thème de la vaccination contre la COVID-19 ciblant les entreprises pharmaceutiques et qui se fait également passer pour DHL.

Une campagne Dridex se fait passer pour l'IRS et promet des mesures de relance post-COVID-19

La semaine dernière, un cybercriminel a tenté de piéger des citoyens américains et canadiens en leur promettant des chèques dans le cadre du plan américain de relance post-COVID-19. Dans une campagne composée de milliers de messages, le cybercriminel a utilisé de faux emails émanant soi-disant de l'IRS pour inciter les destinataires à télécharger Dridex, un cheval de Troie conçu pour dérober des données bancaires et des identifiants de connexion.

Curieusement, le fait que le plan américain de relance post-COVID-19 n'ait pas encore été adopté et que les Canadiens n'y soient pas admissibles n'a pas dissuadé le pirate. Les messages frauduleux ciblaient les secteurs de la sécurité des informations et des technologies et utilisaient des objets de type « Joe Biden Rescue Plan Act » (Plan de relance de Joe Biden), « IRS Rescue Plan Form » (Formulaire du plan de relance de l'IRS) ou « President's Rescue Plan Act » (Plan de relance du Président). Chaque message prétendait avoir pour expéditeur le département responsable du plan américain de relance de l'IRS et provenait d'une adresse email telle que <us_irs@federa1.irs.c0m>, <rescue_plan@federa1.irs.c0m> ou <american_rescue@federa1.irs.c0m>.

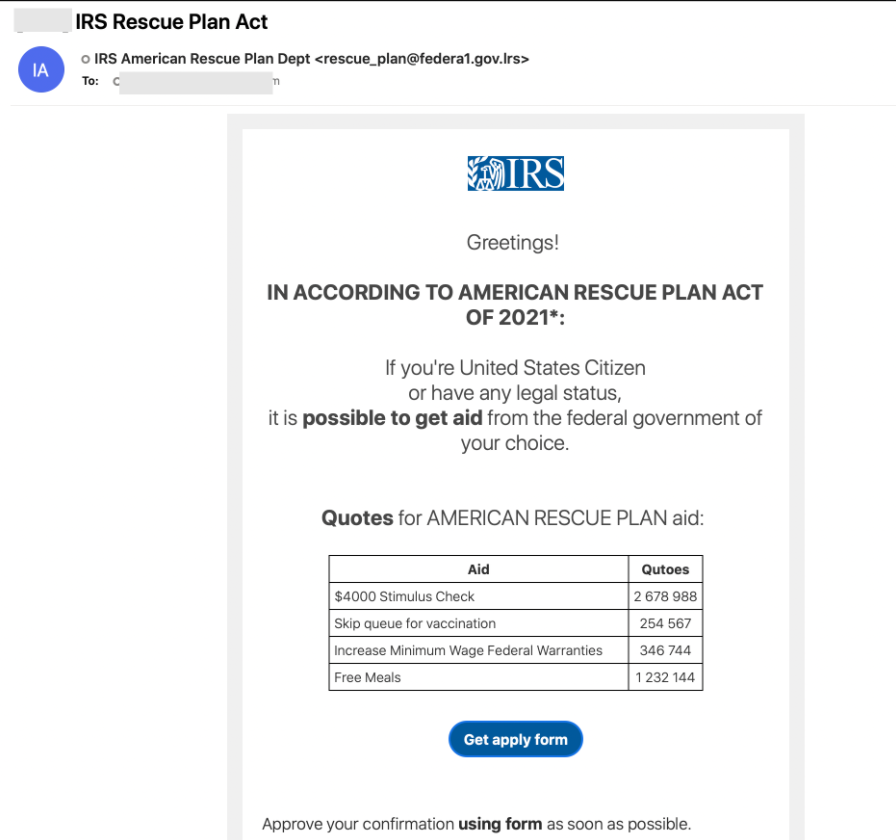

Voici un exemple d'email émanant soi-disant de l'IRS et proposant même un moyen de se faire vacciner en priorité :

Figure 1. Message prétendant provenir de l'IRS et promettant des mesures dans le cadre du plan américain de relance

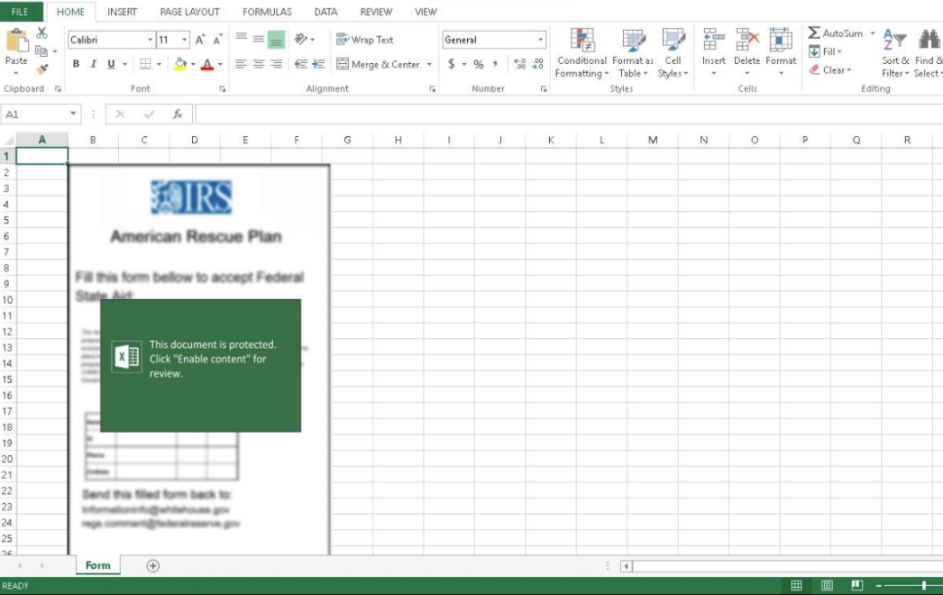

Dès lors qu'un destinataire clique sur le bouton « Get apply form » (Obtenir le formulaire de demande), un fichier Excel s'ouvre et un message invite l'utilisateur à activer le contenu, qui est en fait une macro malveillante entraînant le téléchargement du malware Dridex.

Figure 2. Fichier Excel avec invite entraînant le téléchargement du malware Dridex

Un leurre tirant parti des actualités liées aux vaccins contre la COVID-19 se fait passer pour le département américain de la Santé et des Services sociaux

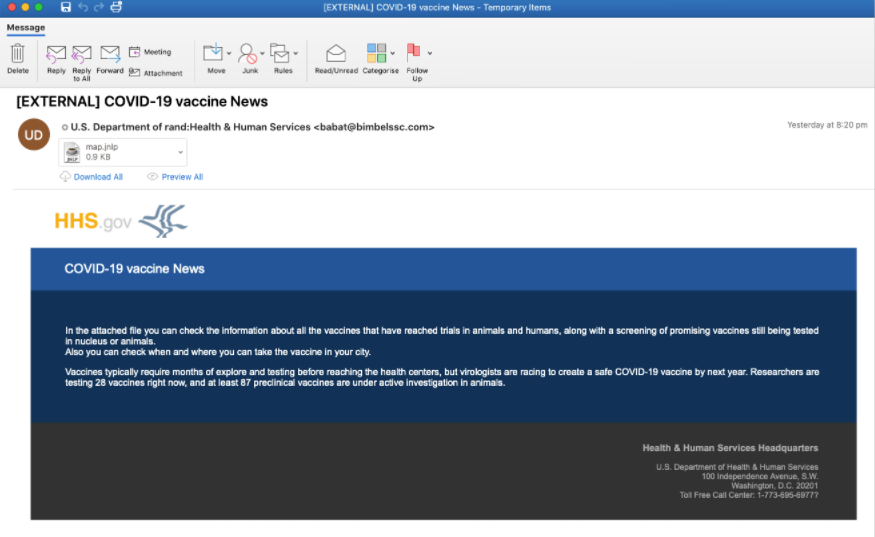

La semaine dernière, un cybercriminel a également tenté de piéger des destinataires des secteurs des divertissements, des médias et des télécommunications avec un faux message du département américain de la Santé et des Services sociaux faisant soi-disant le point sur les vaccins contre la COVID-19. Bien que cette campagne soit de très faible envergure, si le format Java Network Launching Protocol (.jnlp) est activé, il installe le téléchargeur Amadey, qui déploie une autre charge virale et entraîne une compromission.

Figure 3. Faux email du département américain de la Santé et des Services sociaux faisant soi-disant le point sur les vaccins contre la COVID-19

Une campagne émanant soi-disant de l'OMS joue sur la peur face aux variants

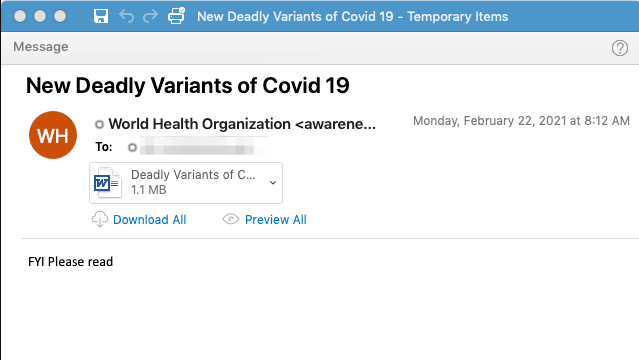

Fin février, nous avons également observé une campagne email de faible envergure ciblant des entreprises aérospatiales américaines avec des messages prétendant provenir de l'Organisation mondiale de la santé (<awareness@whocoronavirus.com>) et ayant pour objet « New Deadly Variants of Covid 19 » (Nouveaux variants mortels de la COVID-19). Ces emails usurpaient l'identité de l'OMS et comprenaient une pièce jointe malveillante intitulée « Deadly Variants of Covid 19.doc » (Variants mortels de la COVID-19.doc). Ce fichier exploite des vulnérabilités de l'Éditeur d'équations pour télécharger AsyncRAT, un cheval de Troie d'accès à distance permettant au cybercriminel d'accéder au système du destinataire.

Figure 4. Campagne sur le thème de la COVID-19 émanant soi-disant de l'OMS

Exemples d'attaques BEC sur le thème de la COVID-19

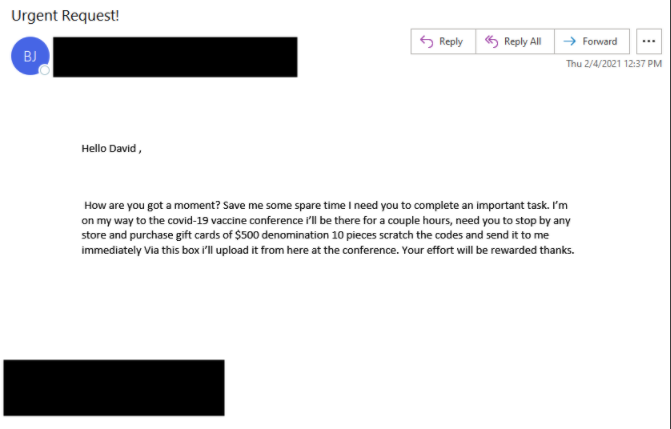

Le piratage de la messagerie en entreprise (BEC, Business Email Compromise) et la compromission de comptes de messagerie (EAC, Email Account Compromise) font partie des menaces les plus coûteuses. Selon nous, les cybercriminels devraient continuer à y avoir recours tout au long de cette pandémie. Dans l'exemple ci-dessous, un cybercriminel a envoyé une « demande urgente » au destinataire dans le cadre d'une attaque BEC afin que celui-ci achète des cartes-cadeaux d'une valeur de 500 dollars à utiliser lors d'une conférence sur la vaccination contre la COVID-19 :

Figure 5. Un cybercriminel demande au destinataire d'acheter des cartes-cadeaux d'une valeur de 500 dollars dans le cadre d'une attaque BEC.

Dans le second exemple d'attaque BEC ci-dessous, le cybercriminel utilise une conférence sur la vaccination contre la COVID-19 comme prétexte pour collecter en urgence les formulaires W-2, W-9 et 1099 de tous les collaborateurs de l'entreprise.

Figure 6. Les cybercriminels utilisent la vaccination contre la COVID-19 comme prétexte pour collecter des formulaires W-9, W-2 et 1099 dans le cadre d'attaques BEC.

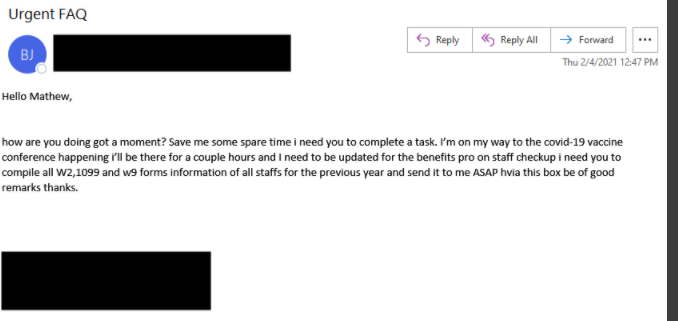

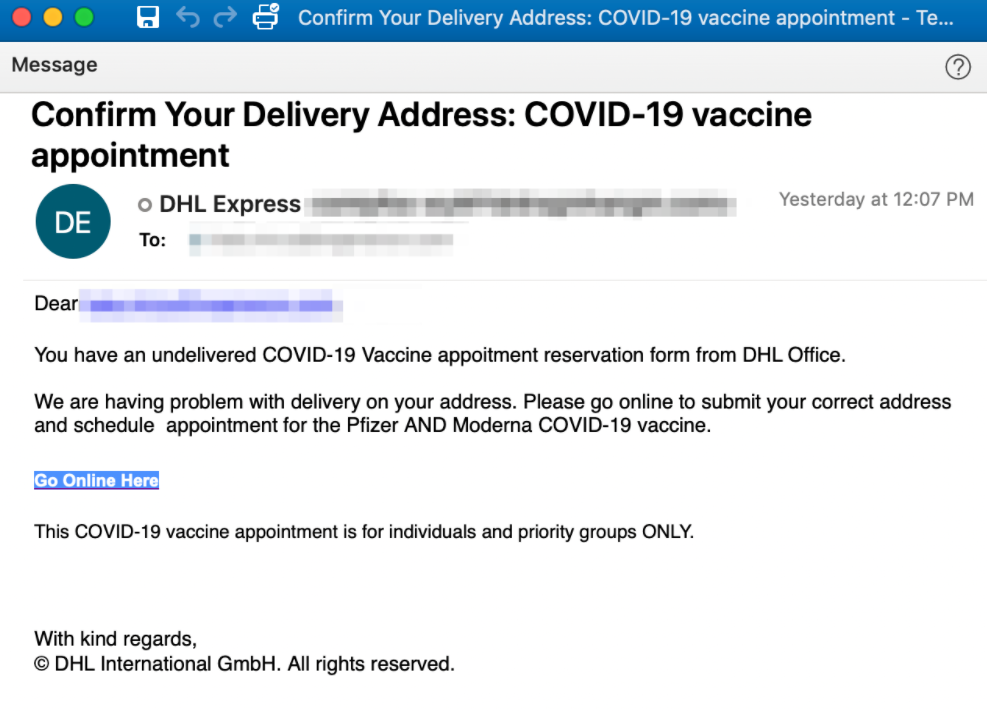

Un leurre promet des rendez-vous de vaccination contre la COVID-19

Début février, nous avons également observé une campagne de faible envergure ciblant des entreprises américaines du secteur pharmaceutique. Les emails prétendaient provenir de DHL Express et avaient pour objet « Confirm Your Delivery Address: COVID-19 vaccine appointment » (Confirmation de votre adresse de livraison : rendez-vous de vaccination contre la COVID-19). Ces messages contenaient une URL vers une fausse page d'authentification DHL visant à dérober les identifiants de connexion de l'utilisateur.

Figure 7. Leurre promettant des rendez-vous de vaccination contre la COVID-19 pour inciter les destinataires à cliquer

Figure 8. Fausse page de renvoi usurpant l'identité de DHL afin de collecter les identifiants de connexion de l'utilisateur

Les cybercriminels continueront à agir par appât du gain, à se faire passer pour des entités légitimes et à s'appuyer sur l'ingénierie sociale pour arriver à leurs fins. Méfiez-vous des messages non sollicités et souvenez-vous que l'IRS ne vous contactera jamais par email. Pour d'autres exemples de leurres liés à la vaccination contre la COVID-19, consultez l'article de blog que nous avons publié en janvier 2021. Pour obtenir des conseils afin de sécuriser tout futur versement de l'IRS, consultez l'article de blog https://www.proofpoint.com/us/blog/security-briefs/proofpoint-cso-how-safely-obtain-your-irs-stimulus-payment.