Depuis mars 2020, l'équipe Proofpoint de recherche sur les cybermenaces suit des campagnes de phishing de faible envergure ciblant des organisations tibétaines à travers le monde. En janvier et février 2021, nous avons constaté la poursuite de ces campagnes, dans le cadre desquelles des cybercriminels soutenus par le Parti communiste chinois ont distribué une extension malveillante personnalisée du navigateur Mozilla Firefox afin d'accéder aux comptes Gmail des utilisateurs et d'en prendre le contrôle. Proofpoint a baptisé cette extension de navigateur malveillante « FriarFox ». Nous l'attribuons au groupe TA413, qui est également à l'origine de la distribution des malwares Scanbox et Sepulcher à des organisations tibétaines début 2021. Proofpoint avait déjà signalé le malware Sepulcher et ses liens avec les campagnes LuckyCat et ExileRAT ciblant des organisations tibétaines. Ce groupe cybercriminel, auteur de menaces persistantes avancées, semble être soutenu par l'État chinois et viser des objectifs stratégiques liés à l'espionnage et à la surveillance de dissidents civils, notamment la diaspora tibétaine. Cet article de blog propose une analyse détaillée de l'extension de navigateur FriarFox basée sur JavaScript, étudie l'utilisation du framework Scanbox par le groupe TA413 depuis juin 2020 et établit des liens avec des attaques par point d'eau (« watering hole ») ayant ciblé des organisations tibétaines en 2019.

Distribution et exploitation

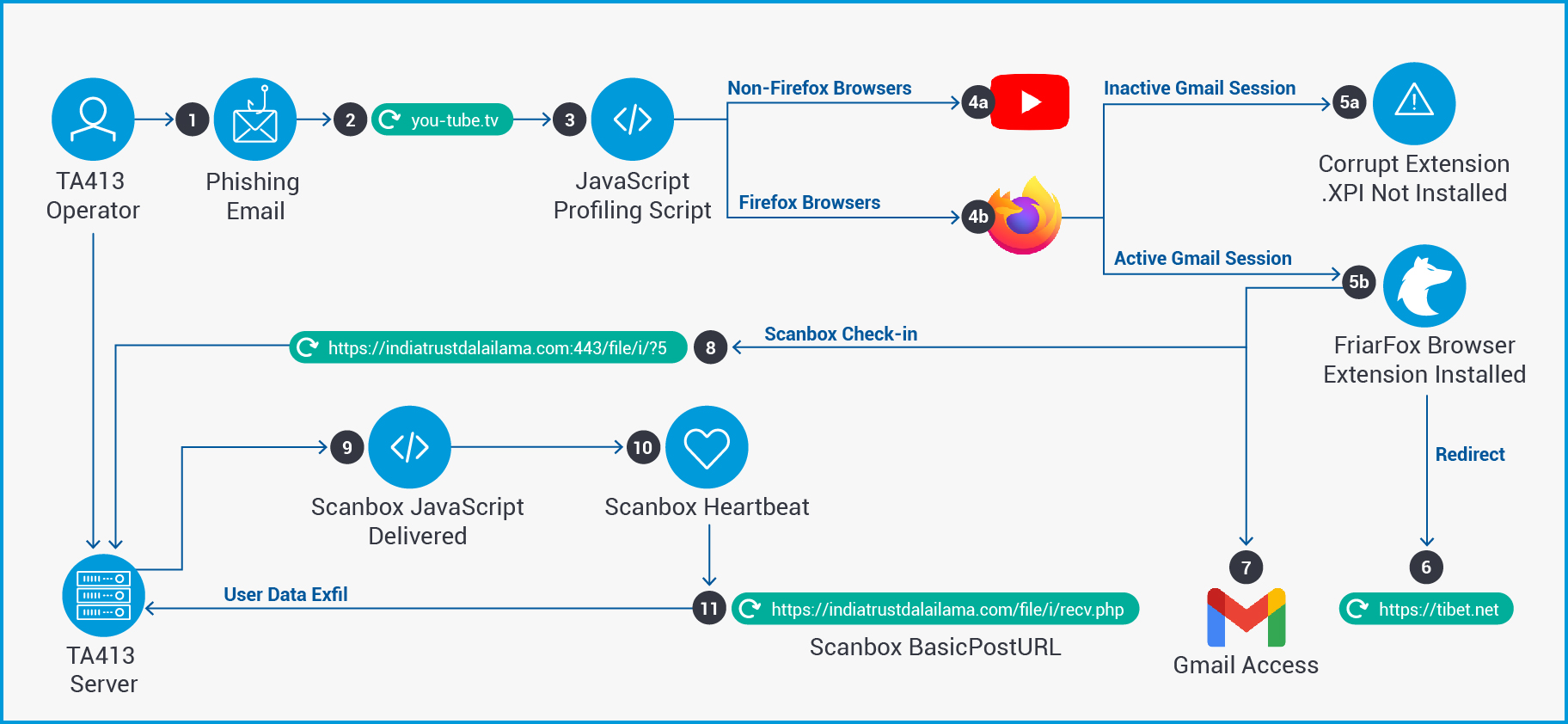

Fin janvier 2021, un email de phishing ciblant plusieurs organisations tibétaines a été détecté. Il prétendait provenir de l'Association des femmes tibétaines en exil et avait pour objet « Inside Tibet and from the Tibetan exile community » (Le Tibet et la communauté des exilés tibétains). L'email était envoyé à partir d'un compte Gmail utilisé depuis plusieurs années par le groupe TA413 et se faisant passer pour le Bureau du dalaï-lama en Inde. Il contenait l'URL malveillante suivante imitant le domaine YouTube :

- hxxps://you-tube[.]tv/

Dès lors qu'un utilisateur cliquait sur l'URL, il était redirigé vers une fausse page de renvoi qui prétexte une mise à jour d'Adobe Flash Player et exécute plusieurs fichiers JavaScript (« JS ») afin d'établir le profil du système de l'utilisateur. Ces scripts déterminent s'il est possible de distribuer l'extension malveillante du navigateur Firefox (fichier « XPI ») baptisée « FriarFox » par Proofpoint. Les fichiers XPI sont des archives d'installation compressées qui sont utilisées par plusieurs applications Mozilla et qui intègrent le contenu d'une extension du navigateur Firefox. L'utilisation de pages de renvoi pour la redirection JS est une technique couramment employée dans les attaques de type « watering hole ». Dans ce cas précis, le domaine est contrôlé par les cybercriminels et la redirection est effectuée via une URL malveillante contenue dans un email de phishing.

L'installation et la distribution de l'extension de navigateur FriarFox dépendent de plusieurs facteurs. Les cybercriminels semblent cibler des utilisateurs passant par le navigateur Firefox pour accéder à Gmail. L'utilisateur doit accéder à l'URL à partir du navigateur Firefox pour recevoir l'extension de navigateur. Il semble également que l'utilisateur doive se connecter à son compte Gmail depuis ce navigateur pour que le fichier XPI malveillant s'installe. Toutes les campagnes FriarFox détectées ne nécessitaient pas une session Gmail active pour que l'installation de l'extension de navigateur aboutisse. Par ailleurs, les analystes Proofpoint ne sont pas parvenus à identifier la fonctionnalité exigeant une session Gmail active. Ils n'ont donc pas pu déterminer avec certitude si une connexion Gmail constituait une condition préalable à l'installation de l'extension de navigateur du groupe TA413 ou si l'erreur d'installation pour cause de fichier corrompu qui en résultait était imputable à un autre facteur. Lors de ses recherches sur l'extension FriarFox, Proofpoint a réalisé des tests d'accès au domaine you-tube[.]tv pour les trois cas de figure suivants. Ces derniers tiennent compte du navigateur utilisé par l'utilisateur et de son état de connexion à Gmail.

- L'utilisateur accède à l'URL you-tube[.]tv via un navigateur autre que Firefox et n'est pas connecté à Gmail

La page de renvoi Adobe Flash Player s'affiche temporairement, puis l'utilisateur est redirigé vers une page de connexion youtube[.]com légitime qui tente d'accéder à un cookie de domaine actif utilisé sur le site. Il est possible que les cybercriminels tentent d'exploiter ce cookie de domaine pour accéder au compte Gmail de l'utilisateur si ce dernier utilise l'authentification fédérée G Suite pour se connecter à son compte YouTube. L'extension de navigateur FriarFox n'est pas distribuée à cet utilisateur.

Figure 1. Redirection YouTube tentant d'accéder au cookie de domaine

- L'utilisateur accède à l'URL you-tube[.]tv via le navigateur Firefox, mais n'est pas connecté à Gmail

hxxps://you-tube[.]tv/download.php

La page de renvoi Adobe Flash Player s'affiche et l'utilisateur est invité à autoriser l'installation d'un logiciel à partir du site. S'il accepte, le navigateur indique que le module complémentaire téléchargé à partir de you-tube[.]tv n'a pas pu être installé car il semble corrompu. L'extension de navigateur est distribuée à l'utilisateur, mais n'est pas installée. Aucune redirection n'est effectuée.

- Requête d'URL pour l'extension de navigateur FriarFox

Figure 2. Page de renvoi you-tube[.]tv indiquant que l'installation de l'extension de navigateur FriarFox a échoué

- L'utilisateur accède à l'URL you-tube[.]tv via le navigateur Firefox et est connecté à Gmail

L'extension FriarFox est distribuée à l'utilisateur à partir de la page hxxps://you-tube[.]tv/download.php. Celui-ci est ensuite invité à autoriser le téléchargement d'un logiciel à partir du site, puis à ajouter l'extension de navigateur « Flash update components » (Composants de mise à jour Flash) en approuvant les autorisations de l'extension. Si l'utilisateur clique sur Add (Ajouter), le navigateur le redirige vers la page Web inoffensive hxxps://Tibet[.]net et un message indiquant que l'extension de navigateur a été ajoutée à Firefox s'affiche en haut à droite de l'écran.

Figure 3. Invite Mozilla Firefox demandant l'ajout de l'extension de navigateur malveillante FriarFox

Figure 4. Redirection du navigateur vers Tibet[.]net et confirmation de l'installation de l'extension de navigateur FriarFox

Une fois l'extension de navigateur FriarFox installée, les cybercriminels ont accès aux fonctionnalités du compte Gmail de l'utilisateur et aux données du navigateur Firefox répertoriées ci-dessous. En outre, FriarFox contacte un serveur de commande et de contrôle pour récupérer la charge virale Scanbox basée sur PHP et JS. Voici les fonctionnalités du compte Gmail et les données du navigateur Firefox auxquelles FriarFox tente d'accéder :

Accès à Gmail

- Rechercher des emails

- Archiver les emails

- Recevoir des notifications Gmail

- Lire les emails

- Modifier les fonctionnalités d'alerte audio et visuelle du navigateur Firefox pour l'extension FriarFox

- Étiqueter les emails

- Marquer les emails comme spam

- Supprimer des messages

- Actualiser la boîte de réception

- Transférer des emails

- Effectuer des recherches de fonctions

- Supprimer les messages de la corbeille Gmail

- Envoyer des emails à partir d'un compte compromis

Accès au navigateur Firefox (sur la base des autorisations accordées)

- Accéder aux données utilisateur pour tous les sites Web

- Afficher les notifications

- Consulter et modifier les paramètres de confidentialité

- Accéder aux onglets du navigateur

Figure 05: FriarFox browser extension required permissions.

Analysis of the FriarFox Browser Extension

The FriarFox browser extension appears to be largely based on an open source tool named “Gmail Notifier (restartless)”. This is a free tool available on Github, the Mozilla Firefox Browser ADD-ONS store, and the QQ App store among other locations. It allows users to receive notifications and perform certain Gmail actions on up to five Gmail accounts that are actively logged in simultaneously. There are also versions of this tool that exist for Google Chrome and Opera, but currently FriarFox has been the only browser instance identified targeting FireFox browsers as an XPI file. In recent campaigns identified in February 2021, browser extension delivery domains have prompted users to “Switch to the Firefox Browser” when accessing malicious domains using the Google Chrome Browser. Further details on the tool’s capabilities can be found below:

Figure 6. Outil open source « Gmail Notifier (restartless) » dans la boutique de modules complémentaires du navigateur Firefox

- https://addons.mozilla.org/fr/firefox/addon/gmail-notifier-restartless/

- (Vidéo de démonstration de Gmail Notifier) https://www.youtube.com/watch?v=5Z2huN_GNkA

Le groupe cybercriminel TA413 a modifié plusieurs parties de l'extension de navigateur open source Gmail Notifier pour lui ajouter des fonctionnalités malveillantes, dissimuler les alertes de navigateur aux victimes et maquiller l'extension en outil lié à Adobe Flash. Les cybercriminels dissimulent l'existence de FriarFox et leur utilisation de l'outil en modifiant les éléments suivants :

- L'icône de fichier PNG apparaît sous forme d'icône Adobe Flash dans le menu de l'extension de navigateur, remplaçant l'icône Gmail de l'outil Gmail Notifier standard.

- La description des métadonnées contribue à la dissimulation de l'extension derrière une mise à jour Flash en fournissant la description qui s'affiche dans le menu de l'extension de navigateur.

- Toutes les alertes audio et visuelles du navigateur sont configurées de sorte à ne pas alerter les utilisateurs actifs une fois l'installation effectuée. Ainsi, les victimes ne soupçonnent pas l'existence de FriarFox ni son utilisation par les cybercriminels.

L'extension de navigateur Gmail Notifier légitime comprend approximativement 17 fichiers JS indépendants et des fichiers de configuration supplémentaires permettant de consulter les emails, de les archiver, de les marquer comme spam, de les étiqueter et de les supprimer, ainsi que d'accéder à la boîte de réception d'un maximum de cinq comptes à la fois. L'extension de navigateur FriarFox conserve les principales fonctionnalités de cet outil en continuant à tirer parti bon nombre de ces scripts sous leur forme d'origine, mais étend ces fonctionnalités en ajoutant trois fichiers JavaScript malveillants et en augmentant le nombre maximum de comptes qu'il est possible de surveiller.

Figure 7. Répertoire XPI de l'extension de navigateur FriarFox (Gmail Notifier altéré) modifié par les cybercriminels

Le groupe TA413 a ajouté le fichier JS malveillant « tabletView.js » à l'outil Gmail Notifier existant. En ajoutant ce fichier, le groupe TA413 cherche probablement à tirer parti de la valeur d'un cookie de domaine actif pour accéder à un compte Gmail affilié tout en amenant les utilisateurs infectés à contacter un serveur de commande et de contrôle Scanbox actif. Ce fichier malveillant redirige les utilisateurs vers la page de connexion à leur compte YouTube. Cette redirection pourrait constituer une tentative de récupération par les cybercriminels du cookie de domaine à partir d'une session YouTube active établie via l'authentification fédérée G Suite. Les URL suivantes ont été générées par le script dans tabletView.js :

- hxxp://accounts.youtube[.]comhttps://accounts.youtube[.]com/_/AccountsDomainCookiesCheckConnectionHttp/jserror?script=hxxps%3A%2F%2Findiatrustdalailama[.]com%2Ffile%2Fi%2F%3F5&error=Permission%20denied%20to%20get%20property%20%22href%22%20on%20cross-origin%20object&line=61

Une URL supplémentaire est visible dans ce script de redirection. Elle contient les informations relatives au domaine de commande et de contrôle pour le serveur indiatrustdalailama[.]com contrôlé par les cybercriminels, qui distribue Scanbox, une charge virale JavaScript codée. Une analyse plus poussée du script tabletView.js révèle que ce fichier est une version modifiée d'un fichier d'extension de navigateur créé par un certain « Jason Savard ». Des informations en libre accès indiquent que cet individu a créé plusieurs extensions et modules complémentaires de navigateur, notamment un outil appelé Checker Plus pour Gmail. Cet outil propose des fonctionnalités similaires à celles de Gmail Notifier, que nous avons examiné ci-dessus. La présence du nom de Jason Savard dans les fichiers de l'extension de navigateur FriarFox peut indiquer que les cybercriminels se sont fait la main avec des outils similaires avant de modifier Gmail Notifier.

En plus du code JavaScript de redirection qui tente d'accéder aux cookies et de communiquer avec les serveurs Scanbox, les cybercriminels ont altéré un script existant de l'extension de navigateur Gmail Notifier pour afficher le domaine factice hxxps://tibet[.]net dans le navigateur lors de l'installation initiale de FriarFox. Pour en savoir plus sur cette redirection, consultez la section « Distribution et exploitation » de cet article de blog. L'utilisation de l'URL légitime Tibet[.]net comme domaine factice prouve une fois encore que les cibles de cette campagne étaient limitées et qu'elles ont probablement été sélectionnées en fonction de leur engagement auprès d'organisations tibétaines et de la communauté des exilés tibétains.

Enfin, les cybercriminels ont également inclus un script supplémentaire intitulé default.js qui semble ajouter à l'extension FriarFox des fonctionnalités malveillantes qui n'étaient pas intégrées à l'outil Gmail Notifier open source d'origine. Si l'outil d'origine permet de vérifier les paramètres, d'accéder à la boîte de réception et de l'actualiser, ainsi que d'archiver les emails, de les marquer comme spam ou comme lu, et de les supprimer, il n'offre pas la possibilité d'envoyer des emails ni de répondre à des messages. Le script default.js ajoute des fonctionnalités permettant notamment de transférer et de supprimer des emails, d'effectuer des recherches de fonctions, de vider la corbeille Gmail et d'envoyer des messages à partir du compte compromis.

Figure 8. Fonction « SendMail » du script default.js

Figure 9. Fonction « FWmailandDelete » du script default.js

Analyse du malware Scanbox

Une fois l'extension de navigateur FriarFox installée, le fichier JS tabletView.js contacte un serveur contrôlé par les cybercriminels pour récupérer le framework Scanbox. Scanbox est un framework de reconnaissance basé sur PHP et JavaScript créé en 2014. Son utilisation de PHP et de JS permet d'utiliser des malwares sans fichier lors du ciblage des systèmes hôtes des victimes. Scanbox est principalement utilisé par plusieurs groupes cybercriminels chinois. Il aurait été utilisé dans une moindre mesure par OceanLotus, un groupe cybercriminel soutenu par le Vietnam mais ne présentant aucun intérêt dans le cadre de cette analyse. Depuis 2014, Scanbox s'est retrouvé au cœur de nombreuses campagnes visant la diaspora tibétaine et d'autres minorités ethniques souvent prises pour cible par des groupes associés à l'État chinois. L'outil permet de suivre des visiteurs sur des sites Web spécifiques, d'enregistrer les frappes et de collecter des données utilisateur en vue de les exploiter lors de tentatives ultérieures d'intrusion.

Dans cette campagne, tabletView.js envoie une requête via le port 443 au domaine indiatrustdalailama[.]com contrôlé par les cybercriminels :

- hxxps://indiatrustdalailama[.]com:443/file/i?5

La requête spécifie un ID de projet (« /file/i?5 ») correspondant au code spécifique du projet Scanbox dans l'URI. Suite à cette requête, le JavaScript Scanbox codé contenant la charge virale Scanbox est renvoyé dans une réponse HTTP. Après l'exécution du JavaScript Scanbox, la réponse « basicposturl » ci-dessous peut être observée. Elle correspond à des informations des victimes publiées sur le serveur de commande et de contrôle des cybercriminels. Cette URL a été rendue publique pour la première fois en juin 2020 sur VirusTotal par un utilisateur situé en Inde. Le groupe cybercriminel utiliserait donc Scanbox pour attaquer des organisations tibétaines dans la région depuis la mi-2020 au moins :

- hxxps://indiatrustdalailama[.]com/file/i/recv.php

En plus de la réponse « basicposturl », on a pu observer du trafic identifié comme la réponse « basicliveurl » de Scanbox ou la pulsation du framework, ce qui indique une infection active et une connexion au serveur de commande et de contrôle des cybercriminels. L'URI de pulsation Scanbox « /file/i/s.php? » est suivi par une source numérique codée en base64 et par des valeurs « alivetime » incluses dans l'URI. En voici une simulation :

- hxxps://indiatrustdalailama[.]com/file/i/s.php?seed=NlAxMFZ3NET3NjIxMCc2OEA=&alivetime=MTYxNUd2NjF1MQ==&r=0.6520957992508899

Une partie partiellement décodée du JavaScript Scanbox distribué est présentée ci-dessous. Les valeurs de configuration Scanbox standard détectées pour la première fois dans une attaque de type « watering hole » de 2014 sont disponibles en open source et apparaissent à droite de la figure 11 à des fins de comparaison. Notez que les clés « basicpluginurl » et « basicposturlkeylogs » visibles dans la configuration n'ont pas été détectées lors de l'analyse de Proofpoint.

Figure 11. Comparaison entre la configuration Scanbox décodée et l'instance Scanbox standard

Le code Scanbox distribué par JavaScript dans une réponse HTTP est fortement codé à l'état initial. L'élimination de l'obfuscation du JavaScript s'est avérée être un processus chronophage nécessitant une approche itérative. Les cybercriminels utilisent trois couches principales d'obfuscation pour le JavaScript :

Premièrement, les pirates convertissent les valeurs entières du code Scanbox en base36 afin de les transformer en chaînes utilisant les chiffres de 0 à 9 et les lettres de A à Z. En rétablissant les valeurs entières à partir des chaînes en base36, nous sommes parvenus à éliminer l'obfuscation de la fonction de décodage présente dans le JavaScript Scanbox, qui détaille la deuxième couche d'obfuscation utilisée. La fonction de décodage indique que les cybercriminels ont généré des codes de caractères ASCII à partir d'un tableau d'entiers en soustrayant la valeur 398 du jeu de caractères, puis en concaténant les caractères obtenus. En procédant de la même manière que la fonction de décodage sur les valeurs du tableau d'entiers, les analystes ont réussi à éliminer l'obfuscation qui leur avait été appliqué. Nous sommes ainsi parvenus à remplacer les références aux valeurs du tableau d'entiers par les chaînes décodées correspondantes. Bon nombre d'entre elles étaient des valeurs de fonction. Nous avons donc obtenu une base de code Scanbox presque entièrement décodée.

Par ailleurs, les analystes Proofpoint ont pu établir des parallèles entre le JavaScript codé et les exemples open source de code Scanbox. Ces efforts combinés ont permis le décodage partiel du JavaScript Scanbox.

Figure 12. Rapprochement entre certaines parties du JavaScript Scanbox codé et le code Scanbox open source

Figure 13. Fonction de décodage Scanbox avec valeurs rétablies à partir des chaînes en base36

Figure 14. Tableau d'entiers Scanbox décodé

Le codage utilisé dans ce code Scanbox semble concorder avec une instance historique de Scanbox utilisée pour cibler des sites Web des gouvernements pakistanais et tibétain en mars 2019. Cette campagne identifiée par Recorded Future détaillait les attaques de type « watering hole » qui distribuaient Scanbox après avoir redirigé les utilisateurs à partir du domaine tibct[.]net. Ce domaine répliquait le contenu légitime présent sur Tibet[.]net pour piéger les victimes et les rediriger vers un domaine de distribution de Scanbox. La campagne FriarFox s'est également servie de Tibet[.]net comme d'une redirection factice avant de distribuer Scanbox via l'extension de navigateur malveillante. Bien que la victimologie, l'utilisation de l'outil Scanbox et le codage constituent des points communs entre ces campagnes, il est important de rappeler que Scanbox est un outil partagé utilisé depuis 2014. Proofpoint ne peut pas attribuer avec certitude la campagne de 2019 identifiée par Recorded Future au groupe cybercriminel TA413 pour le moment, mais les analystes ont constaté que des tactiques similaires avaient été récemment employées à l'encontre de la diaspora tibétaine.

Similitudes avec de précédentes campagnes du groupe TA413

Outre la présence d'une adresse email d'envoi utilisée par le groupe TA413 dans le cadre de la campagne ExileRAT lancée il y a plusieurs années, un examen du fichier manifest.json de FriarFox contenu dans l'archive XPI a révélé d'autres similitudes avec l'activité du groupe cybercriminel. Le fichier manifest.json contenait une URL de mise à jour pour l'extension de navigateur FriarFox. L'adresse URL hxxps://nagnsihistory[.]vip/update.json était incluse. Le domaine nangsihistory[.]vip avait précédemment été observé par Proofpoint le 12 et le 15 janvier 2021 dans des campagnes de phishing du groupe TA413 ciblant des organisations tibétaines. Les emails utilisaient le domaine dans les URL suivantes pour distribuer des fichiers RTF malveillants entraînant l'installation du malware Sepulcher.

- hxxp://www.nangsihistory[.]vip/doc/Protect%20yourself%20and%20others%20from%20COVID-19(Masks).doc

- hxxp://www.nangsihistory[.]vip/doc/Self%20Immolations%20inside%20Tibet.doc

Figure 15. URL de mise à jour manifest.json de FriarFox

Les fichiers RTF malveillants tiraient parti de leurres d'ingénierie sociale sur le thème de la COVID-19 et de l'auto-immolation et contenaient des objets incorporés malveillants entraînant l'installation du malware à une étape ultérieure. Ils avaient été créés par le célèbre outil utilisé par plusieurs groupes cybercriminels chinois et connu sous le nom de « Royal Road » dans les publications open source. Une fois extraits, il est apparu que les objets incorporés au sein du fichier RTF Royal Road de cette campagne correspondaient au fichier du module d'extension Microsoft Word « winor.wll ». Ce nom de fichier a précédemment été observé en tant que fichier d'objet incorporé dans des pièces jointes RTF Royal Road qui, une fois exécutées, sont enregistrées dans le répertoire de démarrage de Microsoft Word. Par ailleurs, le groupe TA413 a utilisé des pièces jointes RTF Royal Road pour distribuer le malware Sepulcher en mars 2020.

Figure 16. Fichier RTF malveillant du groupe TA413 sur le thème de la COVID-19

Figure 17. Fichier RTF malveillant du groupe TA413 sur le thème de l'auto-immolation

Conclusion

L'ajout de l'extension de navigateur FriarFox à l'arsenal du groupe TA413 permet à ce dernier de diversifier davantage encore son éventail d'outils déjà varié, quoique techniquement limité. L'utilisation d'extensions de navigateur pour compromettre les comptes Gmail privés d'utilisateurs, combinée à la distribution du malware Scanbox, témoigne de la flexibilité dont fait preuve le groupe TA413 lorsqu'il cible des communautés dissidentes. Ces communautés possèdent peu de défenses contre les compromissions, et le groupe TA413 semble moduler ses outils et techniques tout en continuant à s'appuyer sur des techniques d'ingénierie sociale qui ont fait leurs preuves. Le taux de réussite des attaques peut varier auprès des cibles plus sophistiquées. Toutefois, les ressources limitées dont disposent les organisations dissidentes à travers le monde permettent d'enregistrer un taux de réussite plus élevé grâce à l'éventail d'outils et de techniques utilisés par le groupe TA413. Bien qu'il ne soit pas aussi sophistiqué que d'autres groupes cybercriminels actifs, le groupe TA413 combine des outils open source modifiés, des frameworks de reconnaissance partagés vieillissants, divers vecteurs de distribution et des tactiques d'ingénierie sociale extrêmement ciblées. Il tire parti d'outils précédemment détectés tels que Scanbox et Royal Road en variant la méthode d'infection de l'environnement des victimes. À part les ensembles d'outils personnalisés observés dans ExileRAT, Sepulcher et d'autres implants désormais dépassés, le groupe TA413 semble se tourner vers des outils open source modifiés pour compromettre les organisations dissidentes qu'il a été chargé de surveiller. Contrairement à de nombreux groupes cybercriminels, la divulgation publique de campagnes, d'outils et d'infrastructures n'a pas eu d'impact majeur sur les activités du groupe TA413. Par conséquent, les pirates devraient continuer à utiliser un mode opératoire similaire pour cibler les membres de la diaspora tibétaine.

Indicateurs de compromission

|

Indicateur de compromission |

Type d'indicateur de compromission |

Description |

|

hxxps://you-tube[.]tv |

URL |

Fausse page de renvoi prétextant une mise à jour d'Adobe Flash Player |

|

hxxps://you-tube[.]tv/download.php |

URL |

URL de distribution de l'extension de navigateur (Distribue l'extension de navigateur malveillante FriarFox) |

|

hxxps://vaccine-icmr[.]org/ |

URL |

Usurpation du portail de vaccination contre la COVID-19 de l'Indian Council of Medical Research (Distribue l'extension de navigateur malveillante FriarFox) |

|

hxxps://vaccine-icmr[.]net/ |

URL |

Usurpation du portail de vaccination contre la COVID-19 de l'Indian Council of Medical Research |

|

hxxp://accounts.youtube[.]comhxxps://accounts.youtube[.]com/_/AccountsDomainCookiesCheckConnectionHttp/jserror?script=hxxps%3A%2F%2Findiatrustdalailama[.]com%2Ffile%2Fi%2F%3F5&error=Permission%20denied%20to%20get%20property%20%22href%22%20on%20cross-origin%20object&line=61 |

URL |

Redirection vers Youtube[.]com et connexion au serveur de commande et de contrôle de Scanbox (effectuée par tabletView.js)

|

|

hxxps://indiatrustdalailama[.]com:443/file/i?5 |

URL |

Balise Scanbox |

|

hxxps://indiatrustdalailama[.]com/file/i/recv.php |

URL |

Réponse « basicposturl » de Scanbox |

|

hxxps://indiatrustdalailama[.]com/file/i/s.php?seed=<value>=&alivetime=<vaue>==&r=<value> |

URL |

Réponse « basicaliveurl » de Scanbox |

|

hxxp://www.nangsihistory[.]vip/doc/Protect%20yourself%20and%20others%20from%20COVID-19(Masks).doc |

URL |

Distribue le fichier RTF chargé d'installer le malware Sepulcher |

|

hxxp://www.nangsihistory[.]vip/doc/Self%20Immolations%20inside%20Tibet.doc |

URL |

Distribue le fichier RTF chargé d'installer le malware Sepulcher |

|

hxxps://167.179.99[.]136/Fw9f |

URL |

Communication du malware Sepulcher avec le serveur de commande et de contrôle |

|

you-tube[.]tv |

Domaine |

Distribue l'extension de navigateur FriarFox |

|

vaccine-icmr[.]org |

Domaine |

Distribue une extension de navigateur malveillante |

|

vaccine-icmr[.]net |

Domaine |

Domaine malveillant associé à l'adresse IP d'hébergement |

|

indiatrustdalailama[.]com |

Domaine |

Domaine de commande et de contrôle de Scanbox |

|

www.nangsihistory[.]vip |

Domaine |

Distribue le fichier RTF du malware Sepulcher |

|

115.126.6[.]47 |

IP |

Adresse IP d'hébergement du domaine |

|

118.99.9[.]47 |

IP |

Adresse IP d'hébergement du domaine |

|

167.179.99[.]136 |

IP |

Adresse IP de commande et de contrôle de Sepulcher |

|

d4bca797b5d40618dcf72ff471b325860bd1830cbd74012e9d643512f93c5778 |

SHA256 |

1.0.3.xpi Fichier XPI de l'extension de navigateur FriarFox |

|

b918318506cffe468bbe8bf57aacbe035fe1242dafc14696682c42656ffb2582 |

SHA256 |

Protect yourself and others from COVID-19(Masks).rtf (Protégez-vous et les autres contre la COVID-19(Masques).rtf) - Fichier RTF malveillant Royal Road |

|

5adce130e28cfac30253f0532ffff0f80280af2f236234825a5954267e2fdc06 |

SHA256 |

Self Immolations inside Tibet[1].doc (Auto-immolations au Tibet[1].doc) Fichier RTF malveillant Royal Road |

|

555ec25f872108af2daab488d8ec62c4e6a8c43c43a92cb572b0d2a7dc891bd1 |

SHA256 |

Protect_yourself_and_others_from_COVID-19(Masks)[1].doc (Protégez_vous_et_les_autres_contre_la_COVID-19(Masques)[1].doc) - Document factice |

|

e1501a0297a3d7fc326d3923fdc8f9156ed954602ba34e6b435158d39956dce4 |

SHA256 |

~$lf_Immolations_inside_Tibet[1].doc (~$lf_Auto-immolations_au_Tibet[1].doc) Document factice |

|

91d19b7b44d4e286a40bd28e269e4d172b642ea792c018551bcc5ca8efceb54c |

SHA256 |

Chargeur de shellcode codé du malware Sepulcher |

|

0469df3f6a8d3e05927f0739e8af9c84e995e3813ad78e18c78a333cf086ef08 |

SHA256 |

winor.wll - Chargeur de shellcode décodé du malware Sepulcher |

|

00099b0c4b664ed872ad4db5d28f2a0a1875a86c756f497562be825a7074757d |

SHA256 |

credential.dll – Malware Sepulcher |

Signatures ET

2019094 ET EXPLOIT_KIT Framework Scanbox utilisé dans les attaques de type « watering hole » - Requête initiale (POST)

2019096 ET CURRENT_EVENTS Framework Scanbox utilisé dans les attaques de type « watering hole » - Conservation de connexion active

SID : 2021542 ET EXPLOIT_KIT ScanBox Jun 06 2015 M1 T1

SID : 2021543 ET EXPLOIT_KIT ScanBox Jun 06 2015 M2 T1

SID : 2021544 ET EXPLOIT_KIT ScanBox Jun 06 2015 M3 T1