Les VPN (Virtual Private Networks) traditionnels ont été inventés il y a plus de 20 ans, à une époque où toutes les applications d'entreprise étaient hébergées dans des centres de données locaux et où la plupart des employés travaillaient sur place. L'infrastructure cloud, la virtualisation et les architectures de micro-services n'existaient nulle part, et le modèle de sécurité sur site fonctionnait à merveille pour connecter quelques responsables de niveau C travaillant à distance au centre de données de l'entreprise.

Aujourd'hui, le monde est différent. Le périmètre du réseau que les VPN étaient censés protéger s'est essentiellement dissous. Une entreprise typique a des dizaines, et souvent des centaines, d'applications hébergées sur un cloud public comme Amazon AWS. Au lieu de quelques employés travaillant à distance, le nombre d'utilisateurs travaillant à domicile, dans des hôtels, des aéroports et sur les sites des clients est énorme. Une étude récente a révélé que 70 % des professionnels travaillent à distance au moins un jour par semaine, tandis que 53 % travaillent à distance au moins la moitié de la semaine.

Une nouvelle solution, souvent appelée "VPN de nouvelle génération", est nécessaire pour permettre l'accès à distance aux réseaux d'entreprise distribués actuels. Selon Gartner, "les besoins d'accès des entreprises sont de plus en plus complexes en raison de la dynamique des applications, de l'adoption du cloud et des fusions. Pour diminuer cette complexité, les professionnels techniques devraient explorer le périmètre défini par logiciel (Software Defined Perimeter - SDP) - une nouvelle technologie dont la force réside dans la facilitation de l'accès aux applications d'entreprise.

Cet article examine les SDP comme une alternative convaincante aux VPN traditionnels et permet aux entreprises de standardiser la sécurité de l'accès à distance pour tous les utilisateurs, de les dimensionner de manière plus économique et de réduire le risque potentiel d'attaques.

Qu'est-ce qu'un Software-Defined Perimeter, ou SDP ?

Un SDP est un cadre de sécurité réseau qui fournit un accès sécurisé aux applications d'entreprise.

Le terme "périmètre" est souvent source de confusion, car il est traditionnellement associé à un périmètre de réseau et à des éléments comme les zones démilitarisées (DMZ) et les pare-feu. Cependant, malgré ce terme quelque peu déroutant, le SDP adopte l'approche exactement opposée. Contrairement aux architectures traditionnelles qui séparent le réseau de l'entreprise du monde extérieur par un périmètre fixe, le SPD crée dynamiquement des connexions réseau de type "one-to-one" entre chaque utilisateur et les ressources auxquelles il accède. Toutes les ressources réseau non autorisées sont inaccessibles.

Comme son nom l'indique, un SDP est implémenté dans un logiciel sur les appareils des utilisateurs finaux, les passerelles, les contrôleurs ou les serveurs. Il peut être déployé soit comme un produit autonome (déployé sur site dans des centres de données), soit comme un service (hébergé sur le cloud).

Dans ce document, nous nous concentrons sur les SDP dans le cloud, fournis comme un service.

1. Avantages des SDP sur les VPN : le renforcement de la sécurité

Les SDP permettent un contrôle étroit à l'accès aux données, réduisant ainsi la surface d'attaque et les risques pour le réseau de l'entreprise.

Network-centric ou Zero Trust ?

Le recours à un modèle de sécurité centré sur le réseau est probablement la principale limite de sécurité des VPN. Une fois qu'un utilisateur distant est authentifié, il est considéré comme de confiance. Par conséquent, l'accès au VPN est trop permissif, car il permet aux travailleurs distants d'accéder à une plus grande partie du réseau que ce qui est nécessaire pour accomplir leurs tâches. Les ressources du réseau sont inutilement visibles, excessivement vulnérables et ouvertes aux attaques.

Un SDP, en revanche, adopte une approche Zero Trust basée sur l'identité qui applique une politique personnalisée pour chaque dispositif utilisateur. Chaque connexion est traitée comme non fiable et est, par conséquent, vérifiée en permanence. Les utilisateurs ont une identité unique et fixe. Un administrateur informatique doit accorder l'autorisation pour une connexion individuelle entre l'utilisateur et les ressources auxquelles il doit accéder. Toutes les ressources réseau non autorisées sont tout simplement invisibles.

Exposition aux attaques DDoS

Les passerelles VPN traditionnelles peuvent être découvertes grâce à des méthodes de reconnaissance et être victimes d'attaques DoS distribuées (DDoS). Une solution SDP sur site - ou mieux encore - un SDP hébergé dans le cloud désactive essentiellement les attaques de reconnaissance.

Capacités d'accès

Outre une sécurité basée sur l'identité, certaines solutions SDP offrent des capacités étendues, ou ce que Forrester

appelle des "capacités d'accès de nouvelle génération (NGA)", ce qui comprend :

- La corrélation entre l'accès et le comportement de l'utilisateur. Par exemple, l'authentification et la vérification continues de l'utilisateur et/ou du dispositif au niveau du paquet en utilisant une technologie de réseau basée sur l'identité.

- L'authentification multifactorielle - pour réduire les menaces d'accès

- Le Single sign-on (SSO) - pour centraliser la gestion des identités

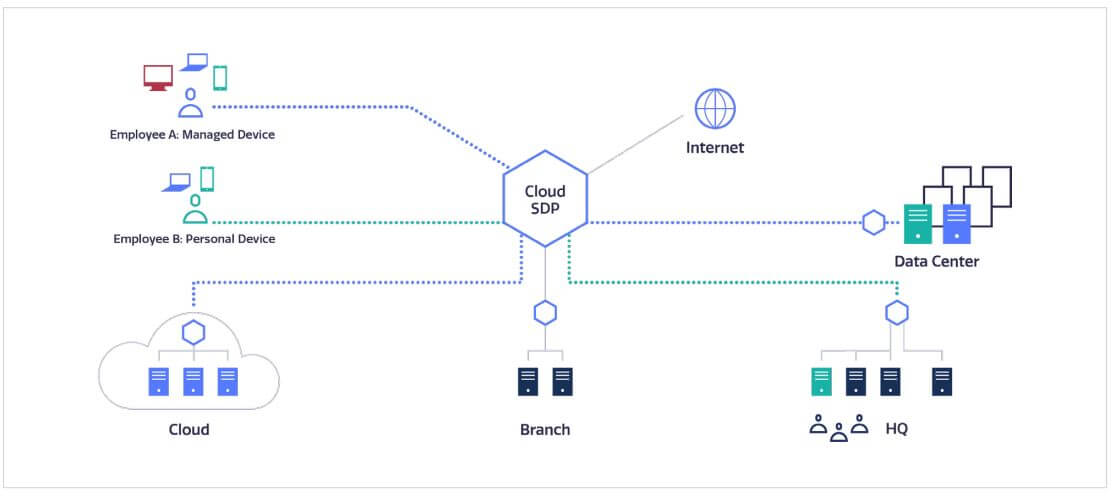

Contrairement à l'accès trop permissif des VPN, les SDP imposent un accès restreint, basé sur l'identification. Ici, nous voyons que l'employé A peut accéder à une application dans le centre de données et à une autre dans le cloud, tandis que l'employé B ne peut accéder qu'à une seule application au siège.

2. Accès simultané à plusieurs applications et cloud avec un SDP

Les VPN n'ont jamais été conçus pour le cloud hybride et le cloud computing distribué. Il n'est pas rare qu'un vendeur travaillant à distance ait besoin d'accéder à un système de fabrication dans le centre de données, à une application de chaîne d'approvisionnement hébergée sur AWS, et à un système de CRM hébergé sur Azure.

Faciliter un tel accès multi-applications et multi-cloud pour de nombreux utilisateurs n'est pas si simple avec le VPN. Il n'est pas logique de faire transiter le trafic d'utilisateurs distants par le siège de l'entreprise pour le renvoyer vers le cloud public concerné. L'alternative - mettre en place un accès sécurisé directement à plusieurs cloud publics - est ingérable.

Du point de vue de l'utilisateur final, travailler à distance avec plusieurs applications en utilisant un VPN se traduit par un flux désagréable de connexion et de déconnexion à différentes ressources. Dans certains cas, les utilisateurs doivent même passer d'un client VPN à un autre.

En revanche, l'architecture SDP prend intrinsèquement en charge la connectivité multi-applications et multi-cloud, permettant aux clients d'établir et de maintenir des tunnels cryptés simultanés entre de nombreuses applications et points terminaux de service.

"Avec le nouveau système, chaque utilisateur n'est exposé qu'aux applications spécifiques dont il a besoin, quel que soit le centre de données dans lequel il se trouve. Par rapport à la gestion des VPN dans chacun de nos centres de données.

Cette solution est beaucoup plus simple et plus pratique, tant pour notre équipe informatique que pour nos utilisateurs". Lire l'étude de cas

![]()

3. VPN vs SDP : simplifier la gestion

La gestion des VPN devient de plus en plus complexe à mesure que de plus en plus d'applications d'entreprise sont déplacées vers le cloud. Il est rare qu'un déploiement dans le cloud ne concerne qu'une seule instance de cloud. Chez de nombreux fournisseurs SaaS, le service informatique doit fournir un accès à des dizaines ou des centaines d'instances dans plusieurs fournisseurs de cloud, ce qui implique le déploiement, la configuration et la maintenance de VPN pour chaque instance.

Prenons l'exemple d'une entreprise SaaS où les administrateurs doivent fournir un accès à 200 VPC sur AWS et Azure, via des connexions VPN dédiées. En plus de la mise en place d'une passerelle privée virtuelle pour chaque VPC AWS, les fichiers de configuration correspondants doivent être installés et maintenus sur chaque dispositif de passerelle dans chaque bureau. Cela peut rapidement se transformer en un cauchemar de gestion.

Dans les centres de données, les choses ne sont pas très différentes. Les VPN sont souvent placés entre un pare-feu externe, qui gère le trafic internet, et un pare-feu interne qui gère les listes de contrôle d'accès. Ces politiques doivent être synchronisées entre les centres de données afin de maintenir une politique de sécurité cohérente.

Le SDP offre un paradigme de gestion et d'administration considérablement plus simple pour un nombre quelconque de centres de données et de déploiements dans le cloud. Une console d'administration dans le cloud permet aux administrateurs d'intégrer chaque ressource réseau à la plate-forme SDP une seule fois, puis de gérer toutes les politiques de manière centralisée dans le cloud, évitant ainsi de devoir les configurer et les synchroniser entre différents endroits. Il y a peu de choses à mettre en place ou à maintenir et à mettre à niveau dans le centre de données ou le VPC, puisque toutes les définitions de logique et de sécurité sont faites dans la plateforme SDP dans le cloud.

De même, l'intégration de nouveaux employés à distance est beaucoup plus simple que celle d'un VPN. Un administrateur attribue les politiques de sécurité pour un nouvel utilisateur en fonction de son rôle, et peut ensuite envoyer à l'utilisateur un lien pour accéder aux applications à partir de son navigateur, ou pour installer un client SDP.

"Nous nous développons rapidement et la solution est suffisamment robuste et flexible pour évoluer avec nous - il est facile d'intégrer de nouveaux clients et d'assurer la sécurité granulaire dont nous avons besoin". Lire l'étude de cas

![]()

4. Amélioration de l'expérience de l'utilisateur final avec un SDP

Pour quiconque a utilisé un VPN d'entreprise, la lenteur et le manque de fiabilité des performances sont courants. C'est encore pire si votre travail implique plusieurs applications dans plusieurs centres de données ou dans des instances de cloud, ce qui vous oblige à vous connecter et à vous déconnecter de chaque application distante de manière répétée.

Avec un SDP, l'expérience utilisateur est considérablement améliorée. Tout d'abord, un client SDP maintient les connexions simultanées à de nombreuses applications et achemine le trafic de manière transparente vers la destination appropriée. Un utilisateur peut donc travailler simultanément avec plusieurs applications, quel que soit leur emplacement.

Une solution SDP basée sur le cloud peut fournir une présence globale de passerelles SDP, ou points de présence (PoP), ce qui réduit la latence et optimise l'acheminement des données. Au lieu de se connecter à un centre de données distant ou à un cloud, un utilisateur est automatiquement connecté au point de présence le plus proche, ce qui améliore les performances et la qualité du service, quelle que soit la situation géographique.

5. Une meilleure évolutivité à moindre coût

Le Total Cost of Ownsership (TCO) du déploiement et de la maintenance des VPN d'entreprise augmente rapidement avec l'expansion. Les dispositifs VPN de pare-feu (virtuelles ou physiques) peuvent être coûteux, et à mesure que le nombre de centres de données, d'instances dans le cloud et d'utilisateurs distants augmente, les entreprises doivent acheter des capacités supplémentaires pour s'adapter et soutenir la croissance. Les mises à jour et la maintenance continues des dispositifs VPN constituent un facteur de coût supplémentaire, qui fait perdre du temps aux administrateurs informatiques.

Néanmoins, le prix caché le plus important des VPN est le temps consacré par les services informatiques et le service d'assistance au support technique des utilisateurs finaux pour la mise en place et la configuration des logiciels clients VPN, ainsi que pour le dépannage continu.

Une solution SaaS SDP, d'autre part, peut s'adapter instantanément lorsque la demande augmente, sans qu'il soit nécessaire de recourir à un serveur ou à un logiciel supplémentaire. S'appuyant sur un réseau de points de présence mondiaux, une solution SDP déployée dans le cloud peut s'étendre à des millions d'utilisateurs simultanés, sans nécessiter d'investissement initial ni de maintenance continue. Elle offre un client SDP plus simple qui peut être installé indépendamment sans assistance informatique et, dans certains cas, une option sans client pour les travailleurs temporaires à distance, comme les entrepreneurs dont le BYOD n'est pas géré.

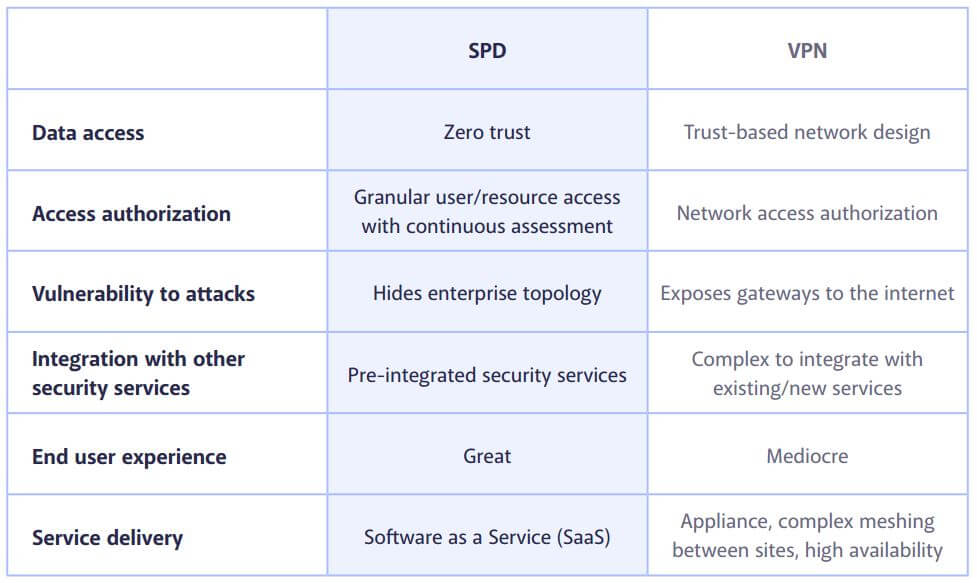

Résumé : VPN traditionnel vs SDP

Passer à l'étape suivante - du VPN au SDP

Le passage des VPN à une solution de périmètre défini par logiciel ne nécessite pas une refonte complète de votre infrastructure informatique. En fait, elle ne nécessite aucune révision du tout.

Proofpoint Meta vous permet d'adopter l'approche BeyondCorp de Google pour un périmètre défini par le logiciel, sans modifier aucune de vos infrastructures réseau ou applications. Vous pouvez fournir à vos employés, partenaires, sous-traitants et clients distants/mobiles un accès pratique et granulaire à des applications web ou patrimoniales spécifiques - avec une sécurité renforcée, sans avoir besoin d'un VPN classique.