Si vous demandez à Forrester Research, ils vous diront probablement que la plupart des organisations ont encore un long chemin à parcourir pour mettre en place une sécurité Zero-Trust.

En partie, "parce qu'elles ne sont pas sûres des achats concrets de technologies et des changements organisationnels nécessaires pour y parvenir".

C'est pourquoi Forrester a introduit le framework ZTX (Zero Trust eXtended), pour aider les entreprises à prendre des décisions stratégiques et à adapter leurs achats technologiques à la mise en œuvre d'un écosystème Zero-Trust.

En tant que pionniers de la sécurité Zero-Trust, nous sommes très enthousiastes à l'égard de l'initiative ZTX de Forrester. Nous examinerons brièvement les principaux piliers du cadre ZTX et expliquerons comment les capacités de la solution Meta NaaS de Proofpoint s'intègrent dans ZTX.

Piliers clés du cadre ZTX

Forrester identifie plusieurs piliers clés permettant de déterminer si une technologie ou une solution peut être considérée comme un framework Zero-Trust eXtended. Vous trouverez ci-dessous une brève description de chacun d'entre eux, mais vous pouvez les lire plus en détail dans l'article de Forrester intitulé "The Zero Trust eXtended (ZTX) Ecosystem".

- Réseau : Comment la technologie permet-elle l'isolement, la segmentation et la sécurité des réseaux ?

- Les données : Comment permet-elle la catégorisation, les schémas, l'isolation, le cryptage et le contrôle des données ?

- Les personnes : Comment la solution permet-elle de sécuriser les personnes qui utilisent le réseau et l'infrastructure commerciale ? Réduit-elle la menace créée par les utilisateurs ?

- Charge de travail : Sécurise-t-elle les réseaux cloud, les applications et autres éléments utilisés pour le fonctionnement technique des entreprises ?

- Dispositifs : La solution permet-elle d’isoler, de sécuriser et de contrôler chaque appareil (y compris les appareils mobiles) qui accède aux ressources de l'entreprise ?

- Visibilité et analyse : Quels types d'analyses et de points de données utiles fournit-elle ?

- Automatisation et orchestration : Comment automatise-t-elle les principes Zero-Trust ? Comment permet-elle de mieux contrôler des systèmes disparates ?

Isolation réseau et Zero-Trust eXtended (ZTX)

L'approche Proofpoint Meta de l'isolation et de la segmentation des réseaux établit des segments dynamiques individuels entre les utilisateurs individuels et les applications ou ressources, selon la politique.

Avec Proofpoint Meta, tous les actifs sont isolés et cachés, à moins qu'ils ne soient explicitement révélés par une politique.

Une fois que les utilisateurs sont authentifiés et vérifiés, ils ne sont exposés qu'aux ressources auxquelles ils sont autorisés à accéder - celles dont ils ont réellement besoin - afin de réduire considérablement la surface d'attaque et le mouvement latéral

Sécurité des données avec Proofpoint Meta

Proofpoint Meta sécurise les connexions de données, quel que soit le lieu où se trouve l'utilisateur.

Lorsqu'on travaille sur des réseaux non sécurisés comme les hôtels et les cafés, les données sont cryptées lorsqu'elles se déplacent vers leurs destinations professionnelles.

Chaque paquet qui traverse le NaaS sécurisé de Proofpoint Meta est doté d'un identifiant unique qui permet non seulement l'application continue des politiques, mais aussi une analyse approfondie des données en fonction du trafic des utilisateurs et des machines

Le facteur humain dans la sécurité Zero-Trust

Plutôt que de positionner le data center comme l'entité principale de sécurité, Proofpoint Meta se concentre sur l'utilisateur individuel, en offrant un périmètre défini par logiciel (SDP ou Software Defined Perimeter) qui suit chaque appareil, quel que soit son emplacement.

Le réseau cloud distribué de Proofpoint Meta intègre l'identité de l'utilisateur/appareil au niveau du paquet pour une vérification continue après l'authentification initiale, plus l'autorisation par l'intégration avec les fournisseurs d'IAM de nouvelle génération. Toute l'activité du réseau est surveillée et consignée à des fins d'alerte et d'analyse.

Proofpoint Meta traite la sécurité des appareils comme un aspect inhérent à l'accès au réseau. Des vérifications de la posture sont effectuées avant d'accorder l'accès. Si les vérifications échouent, l'accès est soit refusé, soit restreint, conformément à la politique.

Les politiques s'adaptent automatiquement selon que les utilisateurs sont sur site ou hors site et travaillent sur un appareil professionnel ou personnel

Workloads dans les data centers et le Cloud

Avec le cloud computing distribué d'aujourd'hui, il n'est pas rare qu'un employé distant ait besoin d'un accès simultané à un système de fabrication dans le centre de données, à une application de gestion de suuply chain hébergée sur AWS, et à un CRM hébergé sur Azure.

Proofpoint Meta crée des "zones" sécurisées dans les centres de données et les déploiements dans le cloud qui permettent d'isoler les charges de travail et de les protéger individuellement.

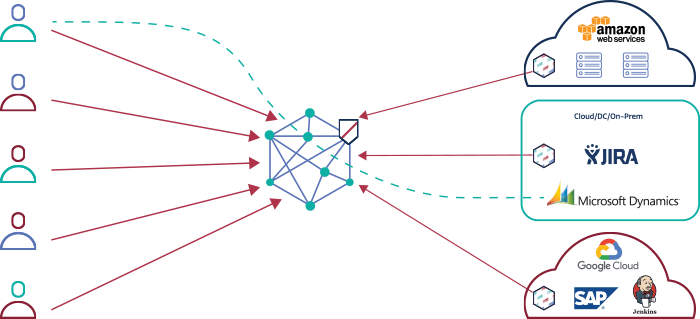

Proofpoint Meta NaaS prend intrinsèquement en charge la connectivité multi-applications et multi-clouds. Les charges de travail multi-fournisseurs et cross-cloud sont activées via des connecteurs SDP légers, qui fournissent une interface authentifiée sécurisée entre les serveurs existants et le cloud de Proofpoint Meta.

Les connecteurs sont fournis sous forme d'image de machine virtuelle (VM) pour un déploiement dans les centres de données d'entreprise, les environnements cloud privés locaux comme VMware, ou les environnements cloud publics comme AWS EC2

Les connecteurs SDP légers de Proofpoint Meta fournissent une interface sécurisée entre les serveurs existants et le cloud Proofpoint Meta pour faciliter l'accès des utilisateurs micro segmentés aux applications. Par exemple, l'architecture ci-dessus montre le nuage Meta Networks avec 3 connecteurs SDP pour AWS, Jira et Jenkins.

Sécuriser et contrôler chaque appareil

L'approche Zero-Trust de Proofpoint Meta, basée sur l'identité des utilisateurs, applique une politique personnalisée pour chaque dispositif utilisateur.

Dans le même temps, elle offre aux responsables informatiques la possibilité de définir l'approche de sécurité exacte pour différents dispositifs, méthodes d'accès et méthodes d'authentification.

Les appareils peuvent se voir attribuer un accès basé sur des privilèges à toute application ou ressource réseau autorisée par leur politique. L'accès peut être mis en œuvre en utilisant un tunnel complet pour acheminer tout le trafic dans un tunnel sécurisé, ou bien en utilisant un tunnel séparé pour séparer le trafic de l'entreprise du trafic internet.

Les ressources ou les applications, y compris le web, le RDP et le SSH, souvent utilisées par des fournisseurs externes, peuvent être autorisées à l'accès via le navigateur.

Les administrateurs peuvent choisir parmi une variété de méthodes d'authentification différentes pour les dispositifs, parmi lesquelles le nom d'utilisateur/mot de passe, l'authentification à deux facteurs (2FA), ou l'authentification unique (SSO) utilisant un IdP.

Ils peuvent également appliquer des contrôles de posture pour s'assurer que le dispositif est conforme à une politique d'entreprise, comme l'exécution d'un AV prédéfini, ou joint à un domaine AD

Visibilité et analyse

Proofpoint Meta fournit des données d'alerte/journal pour les politiques personnalisées ou recommandées et les activités à risque.

Par exemple, Proofpoint Meta enregistre tout le trafic réseau et l'enrichit avec l'identité et les informations de l'utilisateur pour déclencher des alertes de sécurité telles que des tentatives non autorisées d'accès aux ressources du réseau, de modification des politiques d'accès ou d'échec de connexion.

L'intégration avec les systèmes SIEM est disponible pour des analyses supplémentaires, des audits, la détection d'anomalies et des UEBA supplémentaires

Automatisation et orchestration

D'un point de vue informatique, Proofpoint Meta permet de gérer de manière centralisée tous les accès aux applications et aux données de l'entreprise, quel que soit l'emplacement physique ou l'utilisation de technologies modernes ou traditionnelles.

Il n'y a pas d'appareils à installer/configurer/synchroniser, et le réseau est intrinsèquement Zero-Trust, ce qui signifie que toutes les ressources sont isolées et cachées sauf si l'accès est explicitement autorisé (c'est-à-dire sans segmentation manuelle du réseau).

Toutes les fonctions de contrôle et de visibilité de Proofpoint Meta NaaS sont accessibles via notre première approche 100% API, de sorte que l'intégration à des systèmes tiers compatibles RESTful peut être utilisée pour automatiser tout aspect de la sécurité et de la mise en réseau de l'entreprise

En savoir plus

Le framework Zero Trust est un paradigme efficace pour la sécurité des entreprises qui s'adresse à la façon dont les organisations font des affaires aujourd'hui. Pour en savoir plus sur la façon dont Proofpoint Meta peut soutenir votre stratégie Zero-Trust, cliquez ici.