L'époque où les mêmes contrôles génériques étaient appliqués à tous les collaborateurs est révolue. Le profil de menace de chaque collaborateur, département interne, équipe, poste et accès aux contrôles est totalement différent. Dans la 1re partie de cette série de deux articles, nous avons abordé l'évolution du paysage des menaces et démontré que les principaux risques de cybersécurité actuels sont centrés sur les personnes. Cet article explique comment choisir la protection appropriée pour les bonnes personnes et pourquoi c'est si important.

Comment protéger vos collaborateurs ?

Les cybercriminels ont diverses motivations pour cibler différentes personnes au sein de votre entreprise. C'est pourquoi il est essentiel de comprendre qui sont vos VAP (Very Attacked People™, ou personnes très attaquées). Qui est vulnérable ? Qui est susceptible d'être ciblé ? Qui dispose d'un accès à privilèges ?

Lorsque vous comprenez le rôle de chacun dans votre entreprise, et pourquoi certaines personnes sont susceptibles d'être ciblées par les cybercriminels, vous pouvez mettre en place des défenses efficaces contre les menaces qui visent des fonctions spécifiques.

Examinons trois exemples :

Figure 1. Les gens sont complexes et différents.

Figure 2. Protection des collaborateurs adaptée à leurs besoins.

Pour en savoir plus sur ces exemples, regardez ce bref extrait de notre webinaire :

Webinar Video : The Right Protection for the Right People

Empêchez les malwares d'atteindre vos collaborateurs tout en améliorant votre efficacité opérationnelle

Au niveau des endpoints, les contrôles de sécurité se concentrent souvent sur la détection et la réponse aux incidents en neutralisant les attaques qui ont déjà franchi les défenses. Le début de la chaîne d'attaque est souvent négligé, mais il est extrêmement important de prévenir les attaques avant qu'elles ne provoquent des dégâts.

Renforcez vos défenses aux phases initiales de la chaîne d'attaque en protégeant votre principal vecteur de menaces : la messagerie électronique. Si vous bloquez davantage de menaces en amont et qu'un nombre réduit d'emails atteint les boîtes de réception de vos utilisateurs, vos équipes informatiques auront moins de rapports de phishing à examiner. En outre, comme votre entreprise passera moins de temps à traiter les attaques ayant éludé les défenses, vous pourrez améliorer votre efficacité opérationnelle.

Prenons l'exemple de PerkinElmer, Inc. qui a pu bloquer 99 % des menaces. Aujourd'hui, ses équipes peuvent travailler plus efficacement car elles passent beaucoup moins de temps à évaluer une avalanche de cybermenaces. Jim Forsyth, Senior Network Engineer sur l'infrastructure informatique internationale de PerkinElmer, témoigne :

« Des groupes de cyberpirates financiers nous ont pris pour cible, mettant en péril les identifiants de connexion personnels. La menace posée par les ransomwares est bien réelle. Nos outils antispam et antivirus n'étaient plus adaptés… La solution Proofpoint TAP (Targeted Attack Protection) a été d'une aide précieuse… Elle nous a permis de réduire de 99 % le nombre d'emails, pièces jointes et URL malveillants. »

Vous pouvez lire le témoignage de PerkinElmer dans son intégralité ici.

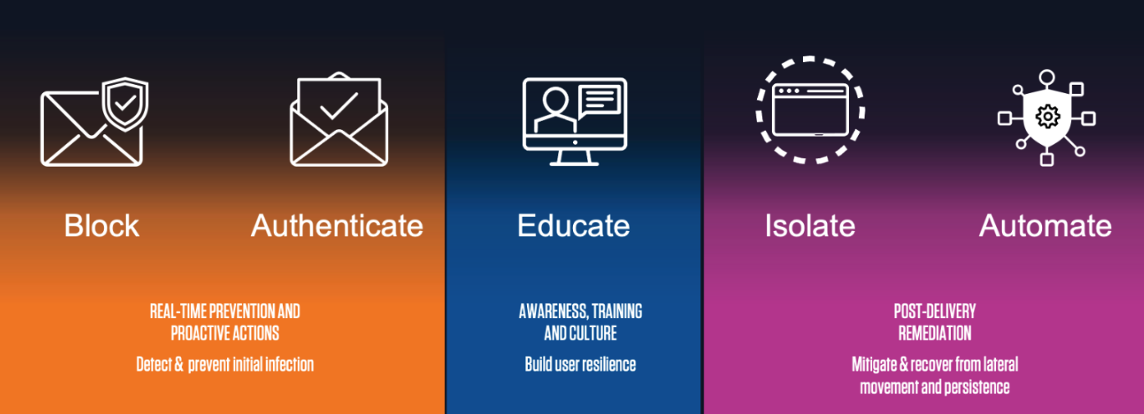

Protégez votre principal vecteur de menaces grâce à une plate-forme complète

La mise en place de défenses efficaces permettant de déjouer les menaces au début de la chaîne d'attaque réduit considérablement votre profil de risque. Vos collaborateurs ne peuvent pas cliquer sur des liens dangereux ou télécharger des fichiers malveillants si ces menaces n'atteignent jamais leur boîte de réception. Une approche ciblée de la protection de la messagerie s'appuyant sur une plate-forme multicouche complète peut être utile. Celle-ci offre les fonctionnalités suivantes :

- Implémentation de contrôles afin d'empêcher les menaces de pénétrer dans votre entreprise par le biais de la messagerie. Le contrôle de l'authenticité des emails permet de bloquer les tentatives d'usurpation d'identité.

- Amélioration de la résilience des utilisateurs grâce à la formation de vos collaborateurs. Si un email franchit le périmètre, vos collaborateurs savent-ils comment s'assurer de sa légitimité ? Savent-ils qu'il faut vérifier que la pièce jointe ou le lien n'est pas malveillant avant de cliquer dessus ou de l'ouvrir ?

- Utilisation de la remédiation après la distribution, de sorte que si l'utilisateur clique sur un lien malveillant, les URL inconnues peuvent être isolées au moment du clic, empêchant ainsi les malwares de pénétrer dans votre entreprise.

- Intégration de l'automatisation dans le workflow afin d'améliorer l'efficacité opérationnelle. Si un utilisateur signale un email malveillant, celui-ci peut être extrait automatiquement de la boîte de réception de tout le personnel.

Figure 3. Approche de la protection des collaborateurs basée sur une plate-forme.

En savoir plus

Pour bénéficier d'une visibilité complète sur le niveau de sécurité de votre infrastructure de messagerie, effectuez une évaluation rapide et gratuite des risques liés à la messagerie grâce à Proofpoint.

Vous pouvez également découvrir comment protéger votre principal vecteur de menaces et identifier les VAP de votre entreprise dans notre webinaire « Protection des collaborateurs, le nouveau périmètre de sécurité » (en anglais).