Selon Verizon, la fraude par courriel (phishing, spoofing, BEC, etc.) représente plus de 90 % des attaques contre les entreprises. Pourquoi le courrier électronique est-il un vecteur si populaire pour propager les malwares et les liens malveillants ? Parce qu'il est beaucoup plus facile pour les criminels de convaincre un humain de cliquer sur un fichier ou un lien frauduleux dans un courriel que de forcer l'accès à une infrastructure renforcée.

Pensez-y de cette façon : préféreriez-vous vous attaquer à un char d'assaut ou tromper l'équipage pour qu'il sorte du char d'assaut et se rende ? Cette dernière option est beaucoup plus facile.

La structure du courrier électronique

Pourquoi ne pouvons-nous pas simplement renforcer le courrier électronique comme nous le faisons avec un pare-feu et le transformer en réservoir ? Parce que l'email n'a pas été conçu en pensant à la sécurité. Il a été inventé dans les années 1960 et la norme originale, RFC 822, a été écrite en 1982. Les normes mises à jour n'ont été rédigées qu'en 2008, et ce sont elles qui contiennent la structure actuelle des courriels que nous connaissons tous et avec laquelle nous sommes à l'aise.

Le courrier électronique tel que nous le connaissons aujourd'hui se compose de trois grandes sections :

- L'enveloppe

- L'en-tête du message

- Le corps du message

Chaque programme de messagerie traite les e-mails différemment, de sorte qu'ils parlent tous un langage commun, le protocole SMTP (Simple Mail Transport Protocol), pour permettre à ces différents systèmes de communiquer entre eux.

À bien des égards, le courriel est comme une lettre que nous pourrions poster. Cependant, le destinataire de l'e-mail ne voit pas l'enveloppe. Dans la plupart des cas, c'est très bien parce que lorsque nous composons un e-mail dans nos clients de messagerie, les informations de l'enveloppe sont généralement remplies automatiquement à partir des informations de l'en-tête.

Cependant, lorsqu'il s'agit d'usurper un e-mail (email spoofing), un acteur de la menace peut mettre ce qu'il veut dans les champs suivants :

- Courrier de :

- De :

- Sujet :

- Date :

- À :

- Répondre-à :

Pourquoi ont-ils le droit de faire cela et comment fonctionne le spoofing par email ? Prenons un exemple.

Comment fonctionne le spoofing par email ?

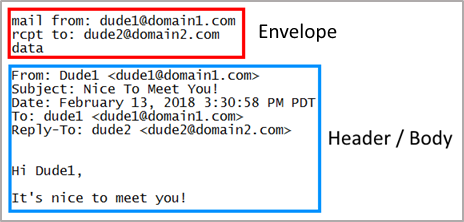

La case en rouge ci-dessus met en évidence l'enveloppe de l'email. Normalement, les champs de l'enveloppe sont remplis automatiquement pour l'expéditeur lors de la traduction de l'en-tête. Ni l'expéditeur ni le destinataire ne voient généralement ces informations.En bleu, on voit l'en-tête et le corps. C'est ce que vous voyez normalement lorsque vous ouvrez un courriel qui vous a été envoyé.

Il est possible pour l'expéditeur de trafiquer l'en-tête du message et d'usurper l'identité de l'expéditeur pour donner l'impression que le courriel provient d'une personne autre que Dude1. Expliquons comment.

Disons que vous avez un ami qui aime vous faire des blagues. Et vous recevez un email de sa part qui dit ceci :

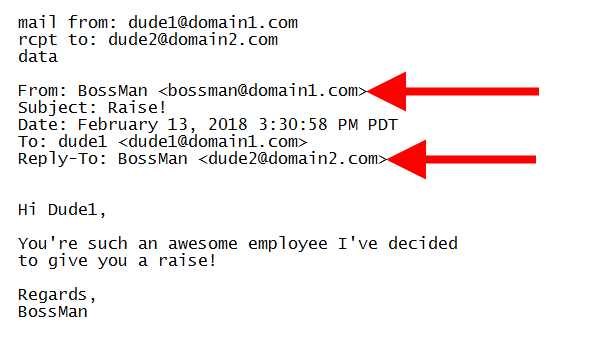

Notez que les champs de l'enveloppe sont corrects, mais que les champs De et Répondre à sont faux. Quand Dude1 reçoit cet email, il peut penser que c'est de son patron. Quand il appuiera sur "Reply" tout ce qu'il verra dans le champ To : c'est le nom "BossMan", mais il reviendra à son ami qui a spoofé l'email, Dude2.

Les cybercriminels peuvent habilement déguiser un email de la même manière et le personnaliser en fonction des victimes visées.

Par exemple, si un criminel veut obtenir des coordonnées bancaires de sa cible, il peut faire la même chose que Dude2, mais au lieu de dire à Dude1 qu'il a été augmenté, il peut se faire passer pour une banque de confiance dans le courriel et diriger le destinataire vers un faux site Web.

Le succès du spoofing et de la fraude par email repose sur la vulnérabilité humaine

Il existe de nombreuses variantes de cette escroquerie par courriel, mais au fond, elles sont les mêmes : usurper l'identité de l'expéditeur et convaincre la victime que le courriel ne provient pas d'un acteur de menace, mais d'une source légitime. À partir de là, l'objectif final est généralement le même, soit d'obtenir de l'argent de la victime.

Quelle est la meilleure façon de vous protéger contre l'usurpation d'identité par courriel ? Consultez notre Guide de stratégie de sécurité des courriels pour en savoir plus.