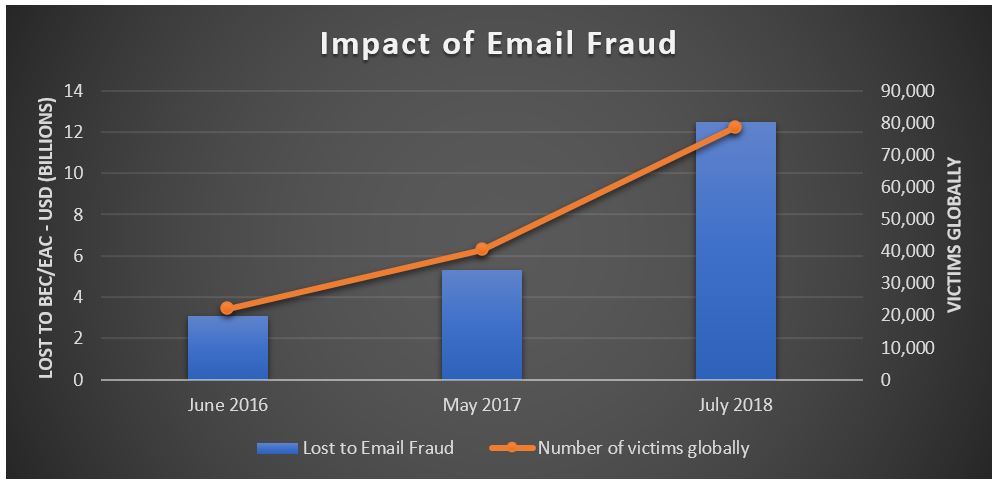

Alors que les attaques de logiciels malveillants reçoivent l'attention des médias en raison de leur grande échelle, la fraude par courrier électronique hautement ciblée a discrètement coûté aux organisations du monde entier des milliards de dollars chaque année. Selon le dernier rapport du Federal Bureau of Investigation (FBI), les pertes dues au Business Email Compromise (BEC) et à l'Email Account Compromise (EAC) ont atteint 12,5 milliards de dollars dans le monde.

Ces nouveaux chiffres viennent s'ajouter aux résultats de nos récentes recherches selon lesquels les attaques de fraude par courrier électronique ont touché plus de 90 % des organisations au cours des trois premiers mois de cette année et le nombre total a augmenté de 103 % d'une année sur l'autre. Bien que ces chiffres soient substantiels, il convient de noter que de nombreuses cyberattaques de cette nature sont soit sous-déclarées soit non déclarées chaque année.

Le rapport du FBI sur les attaques de Business Email Compromise

Ce dernier rapport du FBI fait état d'une augmentation significative des pertes financières par rapport à mai 2017, lorsque les pertes associées à la compromission des courriels d'affaires (BEC) avaient à elles seules coûté aux entreprises 5,3 milliards de dollars entre octobre 2013 et décembre 2016. En mai 2018, le rapport du FBI sur la criminalité sur Internet indiquait que plus de 675 millions de dollars de pertes liées aux BEC avaient été enregistrés en 2017.

Le courrier électronique est resté un vecteur d'attaque de premier plan pour les attaquants du BEC/EAC, car il s'agit d'un moyen beaucoup plus efficace et plus facile à utiliser pour les criminels que le piratage de l'infrastructure d'une organisation ciblée. L'exploitation du canal de communication par email au moyen de messages hautement personnalisés et se social engineering leur permet de se faire facilement passer pour un employé ou un partenaire de confiance.

Business Email Compromise et Email Account Compromise

De plus en plus, les organisations sont également victimes d'attaques de type EAC, où les cybercriminels peuvent se faire passer pour leurs victimes de manière encore plus convaincante, car ils peuvent se connecter avec des informations d'identification volées ou hameçonnées et envoyer des courriers électroniques à partir d'un compte authentique et fiable. En fait, nous avons récemment publié des informations détaillant que des acteurs malveillants compromettent de plus en plus les systèmes de messagerie des entreprises en utilisant des attaques par force brute pour voler les identifiants de connexion des utilisateurs de Microsoft Office 365 et en se connectant ensuite au système en tant qu'imposteur. Grâce à cette méthode, les attaquants peuvent souvent accéder à des comptes même si l'entreprise a déployé une authentification unique ou une authentification à facteurs multiples (AMF) dans le cadre de son système de sécurité.

La réutilisation des justificatifs d'identité, les attaques par force brute et les logiciels malveillants qui volent les justificatifs d'identité sont autant de tactiques de cybercriminalité privilégiées par l'EAC. Les attaques d'EAC créent un scénario dans lequel même la meilleure solution de sécurité est en difficulté : un courrier électronique légitime provenant d'une source interne qui ne contient aucun malware est difficile à détecter.

Le FBI attribue ces nouveaux chiffres de pertes aux acteurs du BEC qui ciblent le secteur immobilier afin de voler l'argent utilisé dans l'achat d'une propriété. Les sociétés de gestion de titres, les cabinets d'avocats, les agents immobiliers ainsi que les acheteurs et les vendeurs ont tous été ciblés. Compte tenu des importantes sommes d'argent qui sont en jeu lors de l'achat d'un bien immobilier, cela peut représenter une grande victoire pour un agresseur s'il réussit.

Comment se protéger du Business Email Compromise ?

Nous nous efforçons de résoudre ce problème pour nos clients, et il ne s'agit pas d'une approche miracle, mais d'un problème qui doit être attaqué sous de nombreuses facettes différentes :

- Identifier et bloquer les courriels frauduleux qui entrent dans l'organisation et qui prétendent provenir d'une source interne

- Empêcher que des courriers électroniques utilisant le domaine de l'organisation soient envoyés par des expéditeurs non autorisés à des destinataires externes tels que des partenaires et des clients

- Examiner tous les courriers électroniques internes afin de supprimer les contenus qui pourraient provenir de comptes compromis, tels que les spams et les logiciels malveillants

- Analyser l'activité d'accès au compte afin de pouvoir identifier si un événement de compromission de compte est en cours

- Examiner l'accès au compte pour identifier tout comportement inattendu ou suspect

Pour plus d'informations sur la manière de mettre fin à la fraude par courrier électronique, veuillez consulter notre guide "Endiguer la fraude à la messagerie" : https://www.proofpoint.com/fr/resources/white-papers/stopping-email-fraud