Présentation

Si la plupart des modèles de phishing financiers exigent que les auteurs élaborent des pages de hameçonnage propres à une banque ou à une région spécifique, grâce à la portée internationale de PayPal et sa grande popularité, ils peuvent se contenter de développer de telles pages une seule fois pour opérer ensuite dans plusieurs régions. Récemment, les chercheurs de Proofpoint ont décelé un message électronique de phishing qui conduisait à ce qui semblait être une page de connexion PayPal anodine. Son analyse leur a rapidement permis de déterminer qu'il s'agissait en fait d'une page de phishing extrêmement bien conçue. La véritable innovation de cette campagne résidait dans l'ingéniosité de cette page d'arrivée et dans l'interface administrative complexe sous-jacente.

Analyse

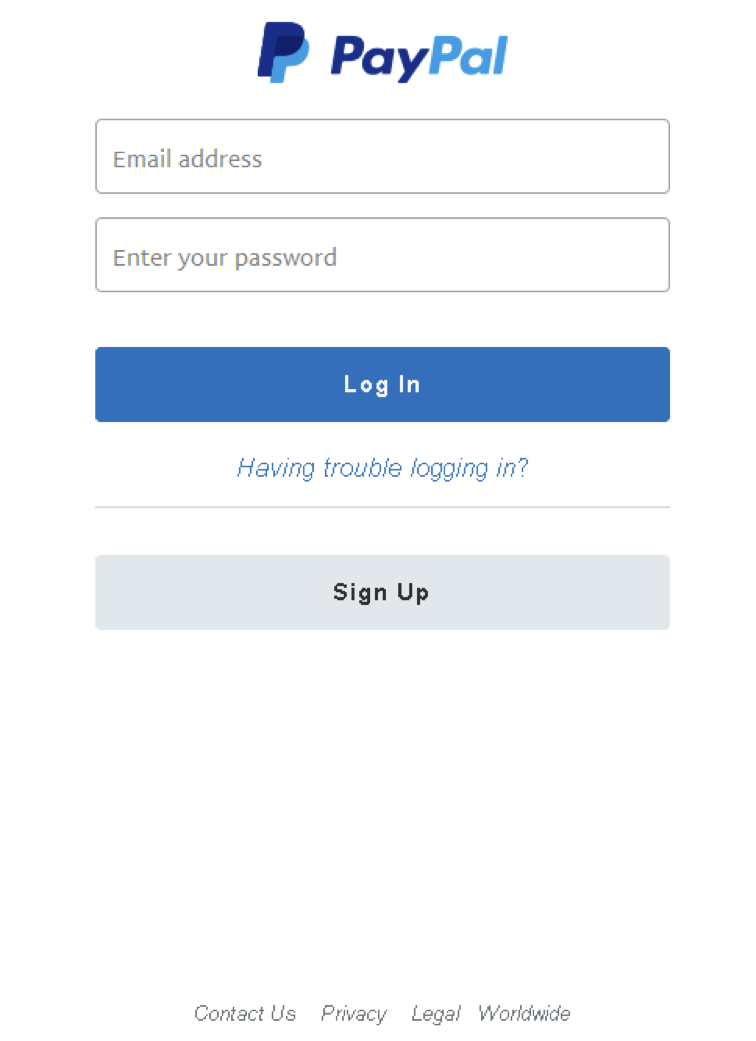

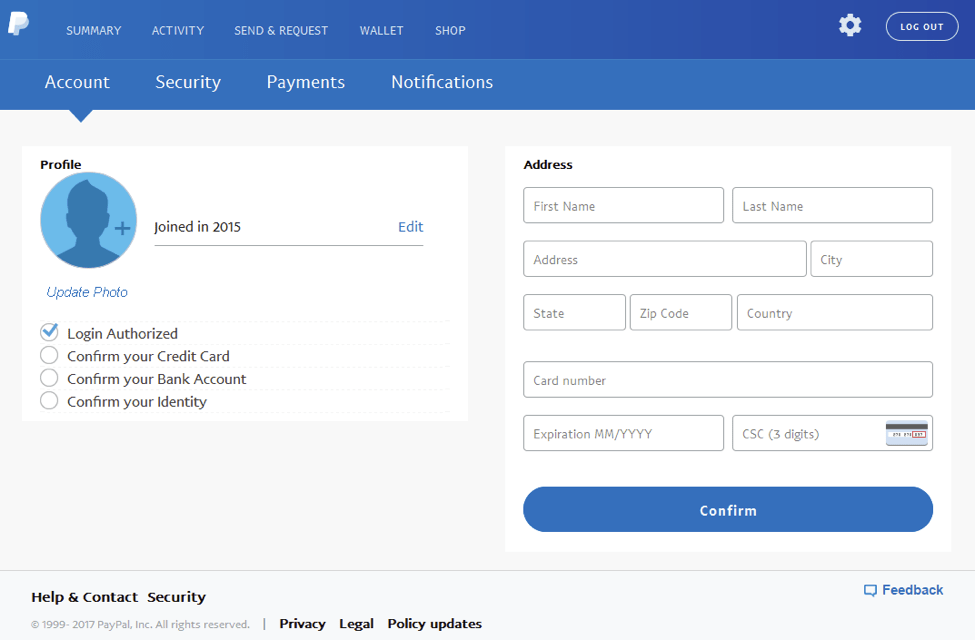

Les URL incorporées dans les messages leurres conduisaient les destinataires vers la fausse page de connexion à PayPal, illustrée à la Figure 1 :

Figure 1 : Fausse page de connexion à PayPal, accédée via l'URL malveillante contenue dans l'e-mail

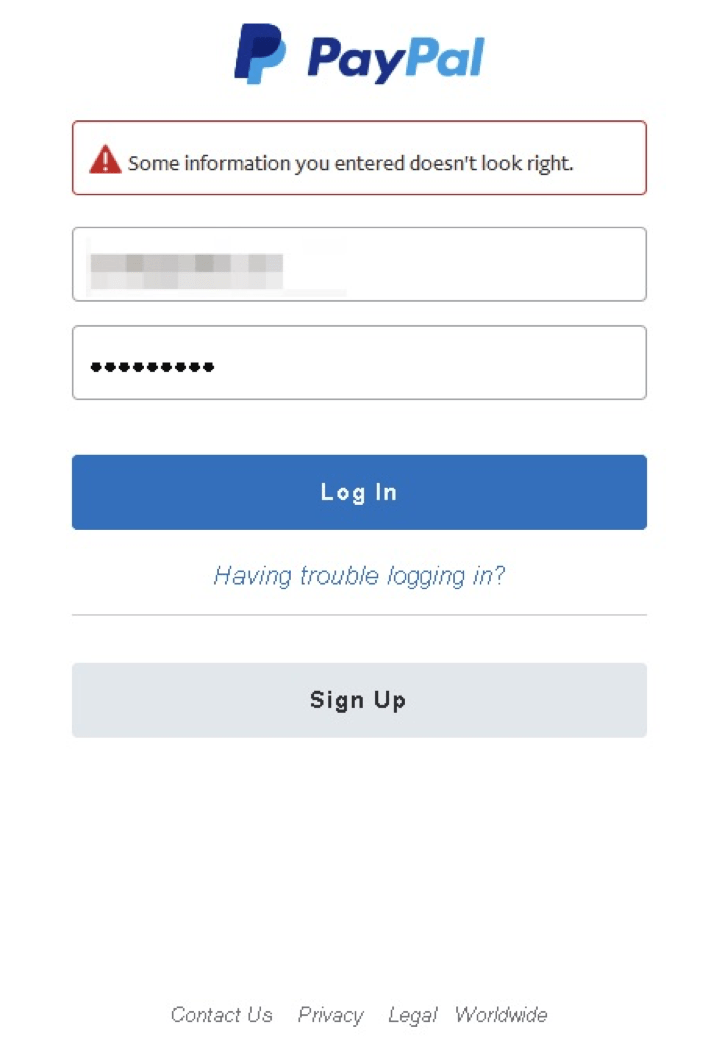

Toute tentative de connexion à l'aide d'un nom de compte aléatoire générait un message d'erreur plutôt vague.

Figure 2 : Tentative de connexion à l'aide d'un faux compte non valide

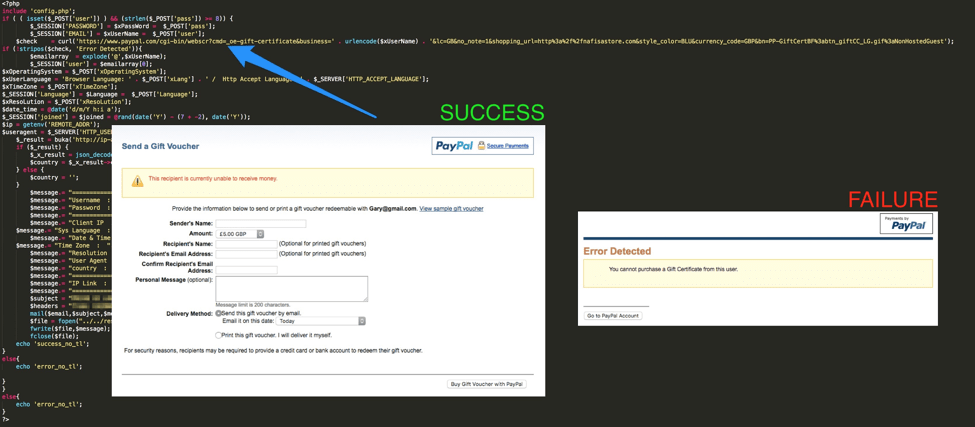

Ce message était intéressant car, pour le phishing, les pages d'arrivée acceptent généralement tous les identifiants de connexion saisis. À cet égard, le présent cas se distingue : comme vous pouvez le voir ci-après, un examen plus approfondi de la page dévoile que le code sous-jacent demande à PayPal de vérifier que le compte existe bien sur PayPal, en utilisant pour ce faire un service aujourd'hui désactivé chez PayPal qui permettait d'acheter une carte-cadeau auprès d'un utilisateur. Lorsque le compte demandé n'existe pas, la page de connexion qui conduit à la page de phishing est alors abandonnée, et l'auteur de l'attaque obtient ainsi un taux d'identifiants de connexion valides plus élevé. Le code ne vérifie pas le mot de passe, mais seulement que le compte existe dans PayPal.

Figure 3 : Code sous-jacent vérifiant la validité de l'identifiant PayPal

Une fois détenteurs d'un nombre suffisant d'identifiants potentiels, les fraudeurs les font généralement passer dans un programme de vérification de comptes PayPal. Cette approche, qui consiste à valider les identifiants volés au cours de la phase de phishing plutôt qu'après la collecte, présente en outre l'avantage de contrecarrer les outils d'analyse automatisés.

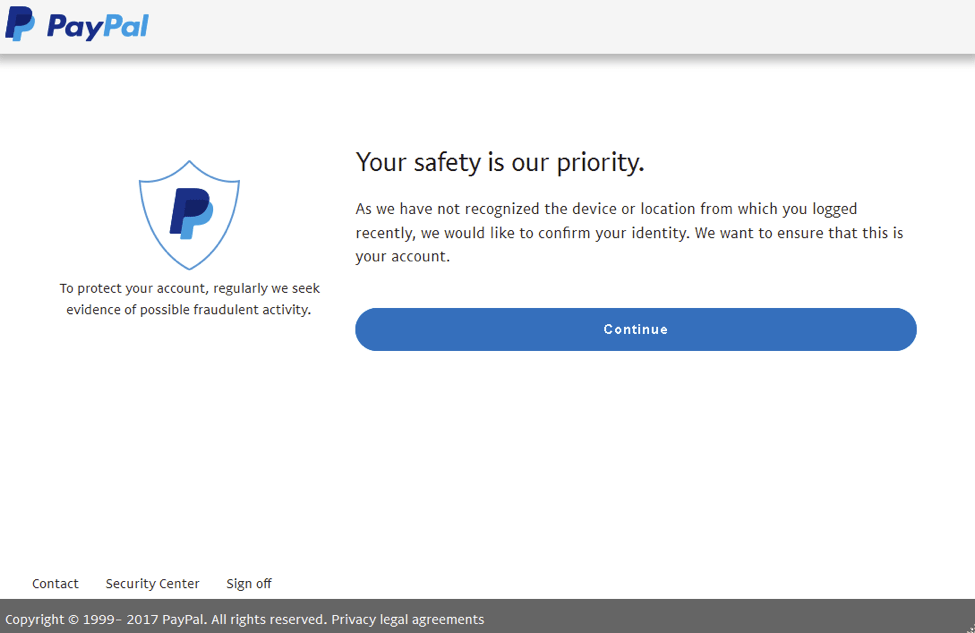

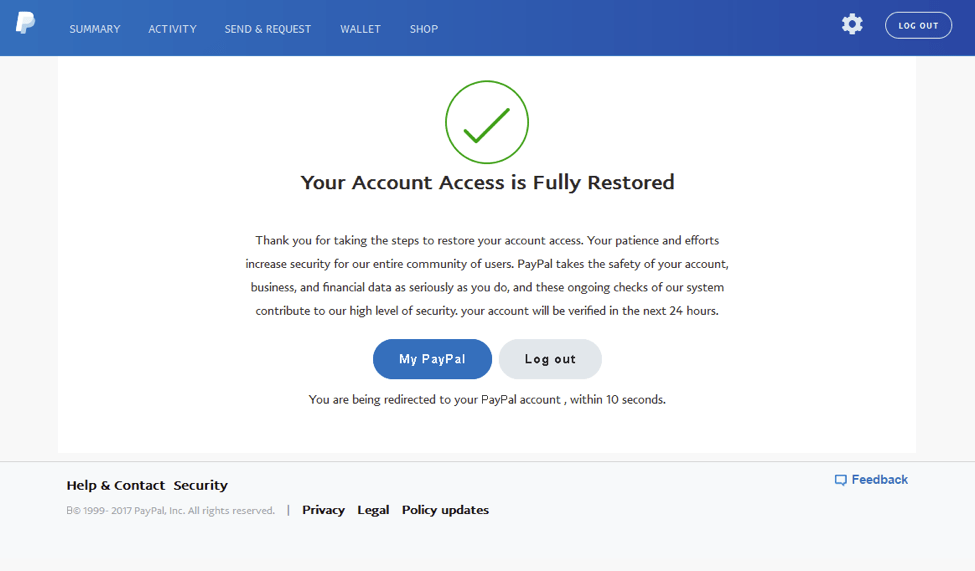

Une fois connectés à la page de phishing à l'aide d'une adresse e-mail valide dans PayPal, nous pouvons continuer et analyser le reste du kit de hameçonnage, qui commence par une page d'accueil rassurante.

Figure 4 : Page d'accueil du kit de phishing

La page d'accueil est suivie d'une première page de phishing qui invite les utilisateurs à confirmer les informations de la carte bancaire associée à leur compte PayPal.

Figure 5 : Page de phishing des informations de carte bancaire

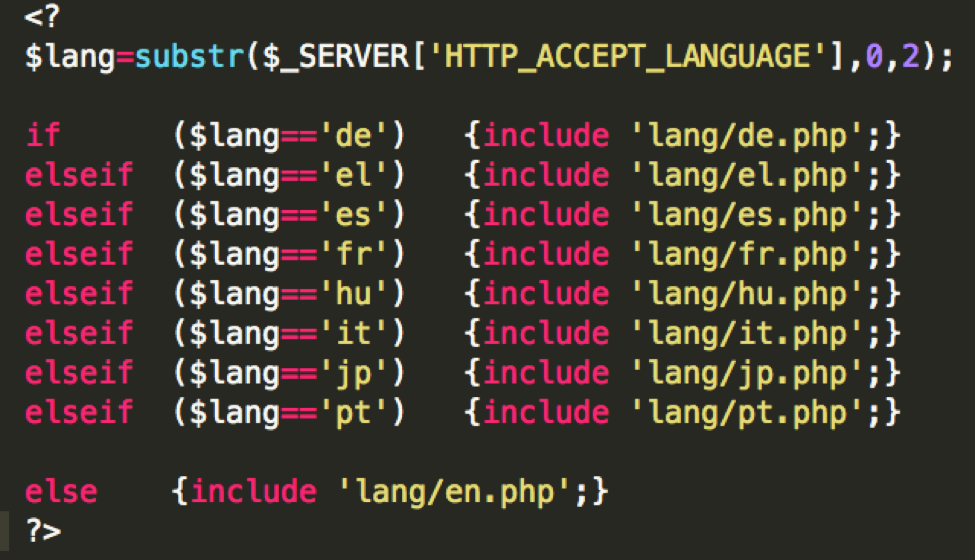

Ce kit de phishing comprend également une assistance en plusieurs langues qui renforce sa crédibilité, où que soit l'utilisateur.

Figure 6 : Code d'affichage des pages de phishing en plusieurs langues

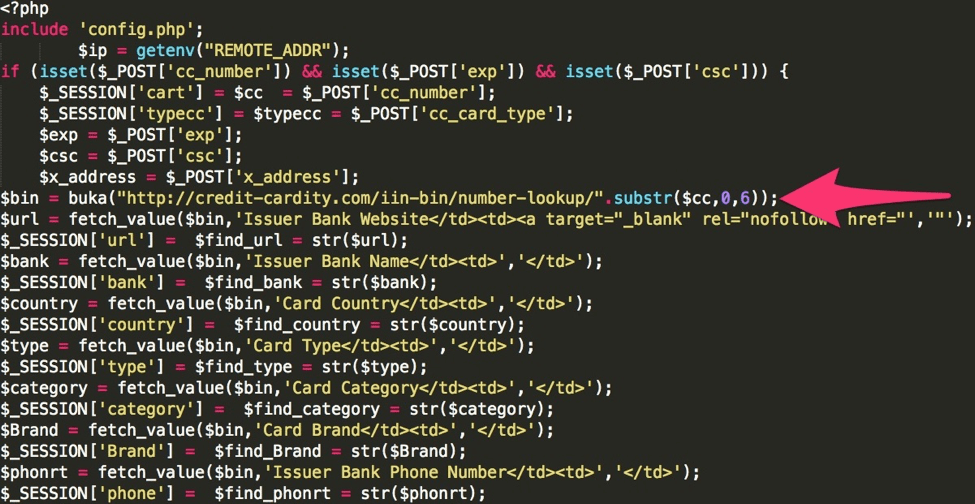

Le kit vérifie également la validité du numéro de carte bancaire fourni par la victime à l'aide de l'algorithme de Luhn. Il lance ensuite une recherche afin de récupérer les autres informations associées au numéro de carte (Figure 7).

Figure 7 : Code de recherche pour la carte bancaire

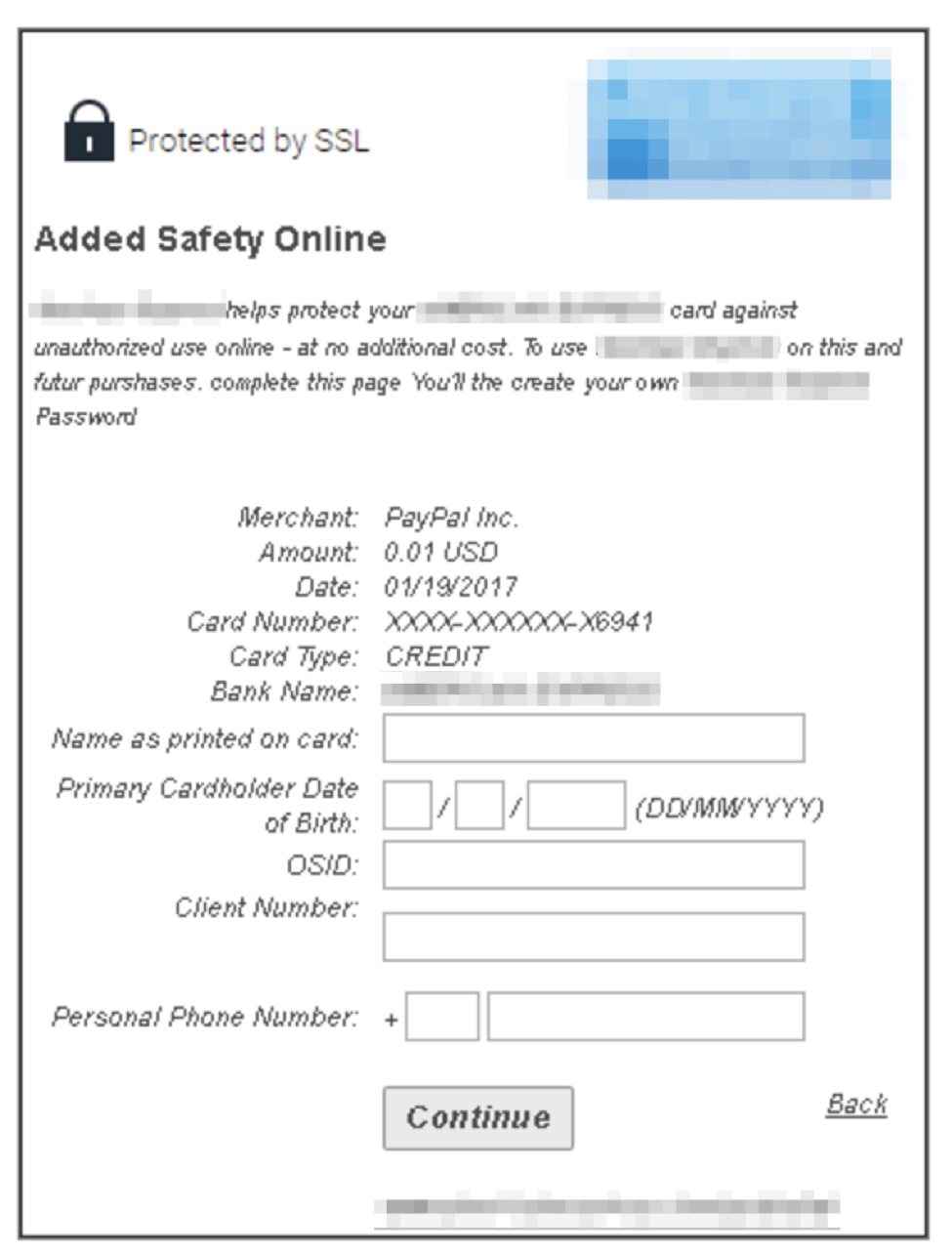

Une fois la carte bancaire validée, le kit invite la victime à saisir les informations de sécurité associées.

Figure 8 : Page de phishing récupérant d'autres informations sur la carte bancaire

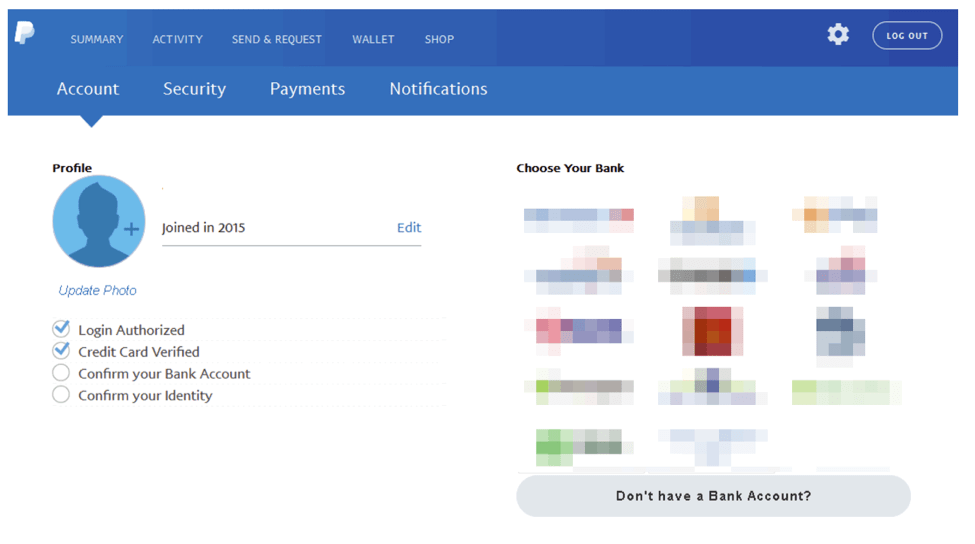

L'utilisateur est également invité à relier son compte bancaire à son « compte PayPal », et se voit proposer un large éventail de banques de détail renommées parmi lesquelles il peut faire son choix. Nous avons masqué les logos des banques dans la Figure 9, mais la page usurpe ces marques pour renforcer la crédibilité de l'opération de phishing.

Figure 5 : Page de phishing de compte bancaire

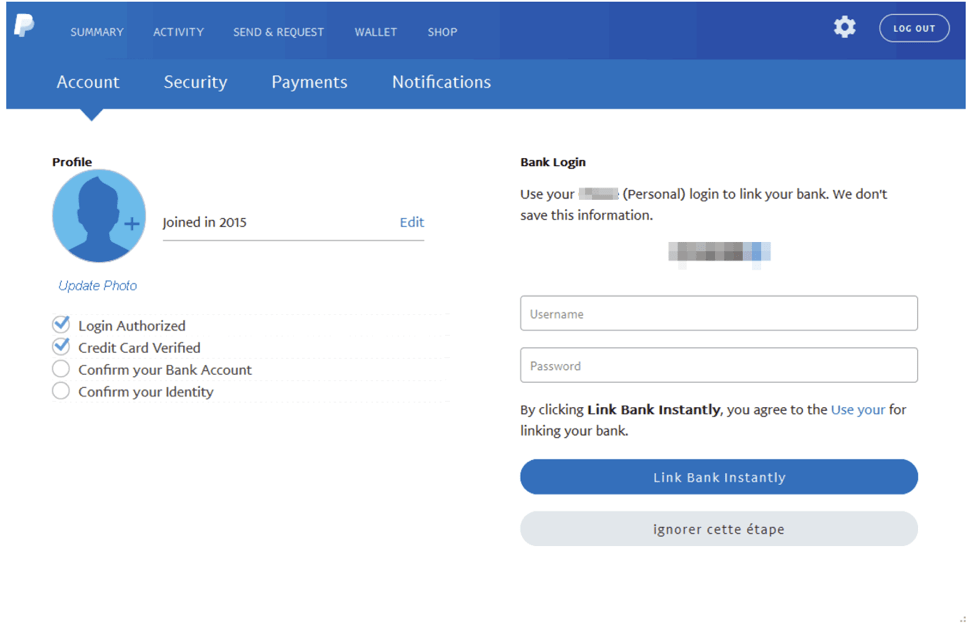

La page suivante invite la victime à saisir ses identifiants de connexion à sa banque. Comme pour les autres pages de phishing, la mention affirmant « Ces informations ne sont pas enregistrées » est, bien entendu, mensongère.

Figure 10 : Page de phishing d'identifiants de compte bancaire en ligne

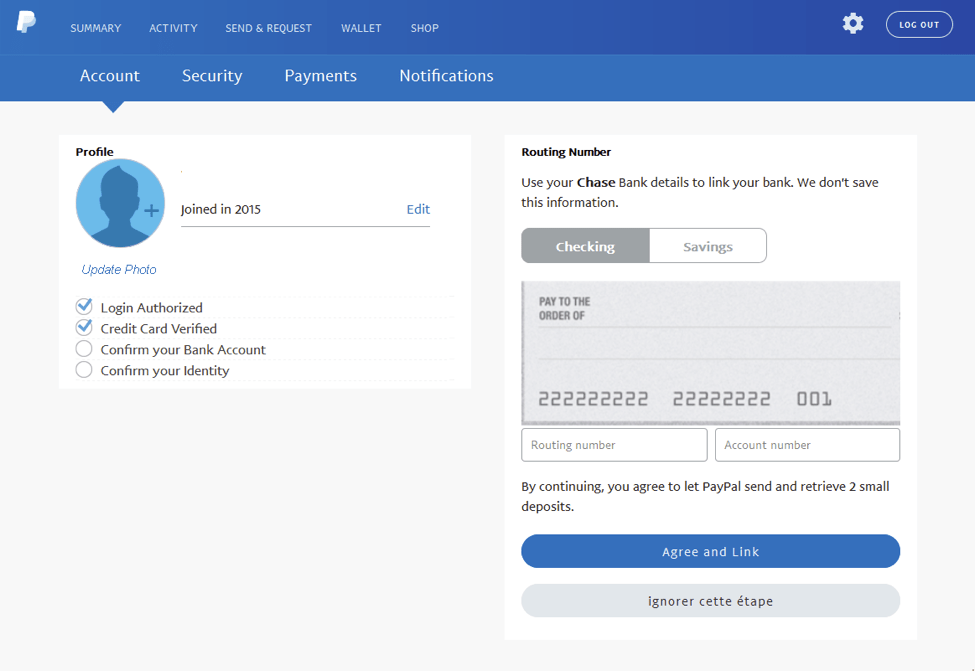

L'utilisateur est ensuite invité à fournir les informations d'acheminement du compte bancaire.

Figure 11 : Page de phishing de numéro d'acheminement du compte bancaire

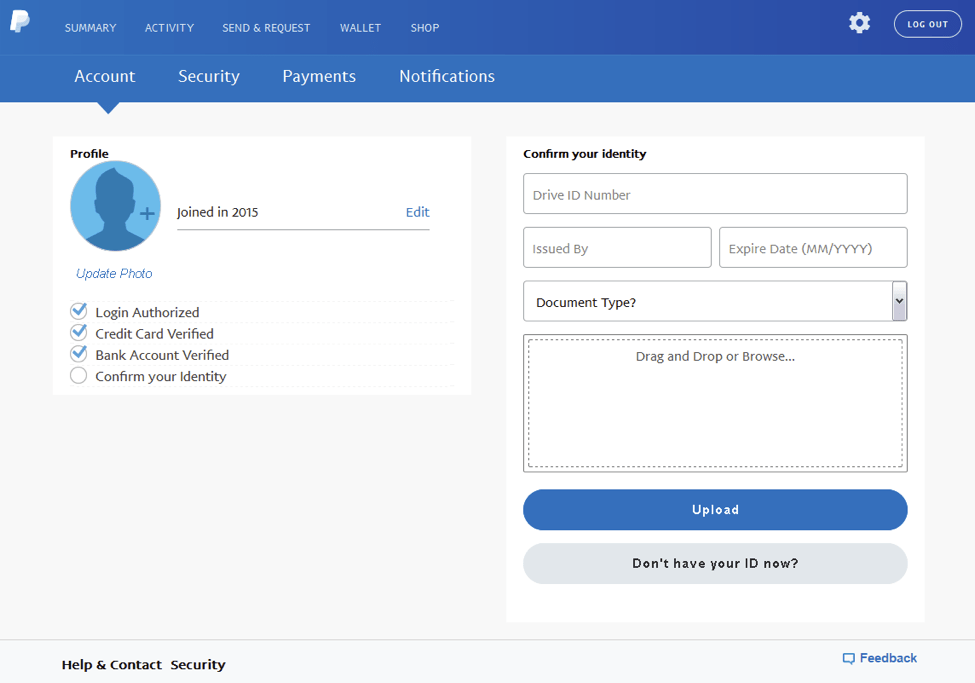

Pour finir, le kit de phishing demande des informations personnelles à l'utilisateur, par exemple le numéro de son permis de conduire ou une autre pièce d'identité, qui peut être chargée directement dans le kit de phishing. Lorsque la victime clique sur le bouton « Je n'ai pas le document sous la main », le kit ignore simplement cette étape et passe à la suivante.

Figure 12 : Page de phishing de pièces d'identité

Après avoir fourni un grand nombre de renseignements personnels et financiers, la victime arrive au bout de l'escroquerie et est alors redirigée vers le site Web authentique de PayPal.

Figure 13 : Page de confirmation

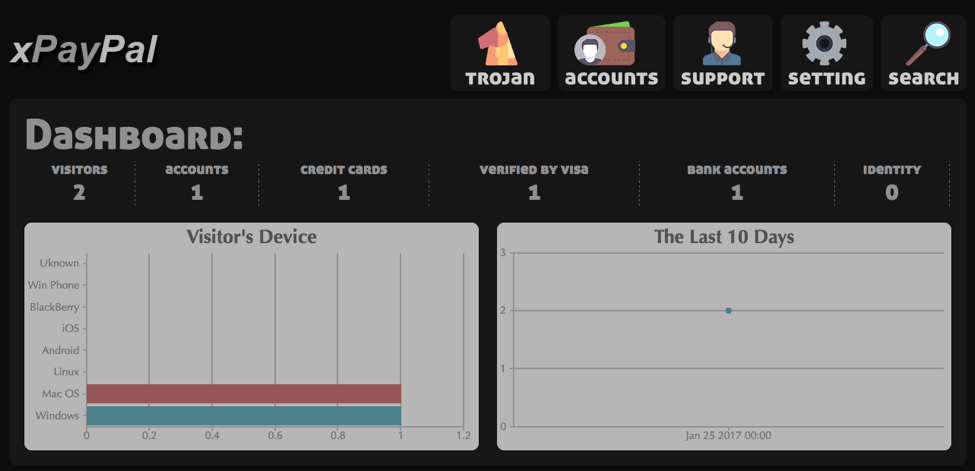

Aussi fascinante et inventive que puisse être une page de phishing, ce qui rend ce kit et ses variantes si attrayants pour les escrocs, c'est son interface administrative sous-jacente, similaire à ce que l'on retrouve généralement dans les chevaux de Troie d'accès à distance (RAT, Remote Access Trojan).

Figure 14 : Tableau de bord d'administration du kit de phishing

Ce panneau d'administration propose plusieurs vues, et notamment des informations sur les visiteurs :

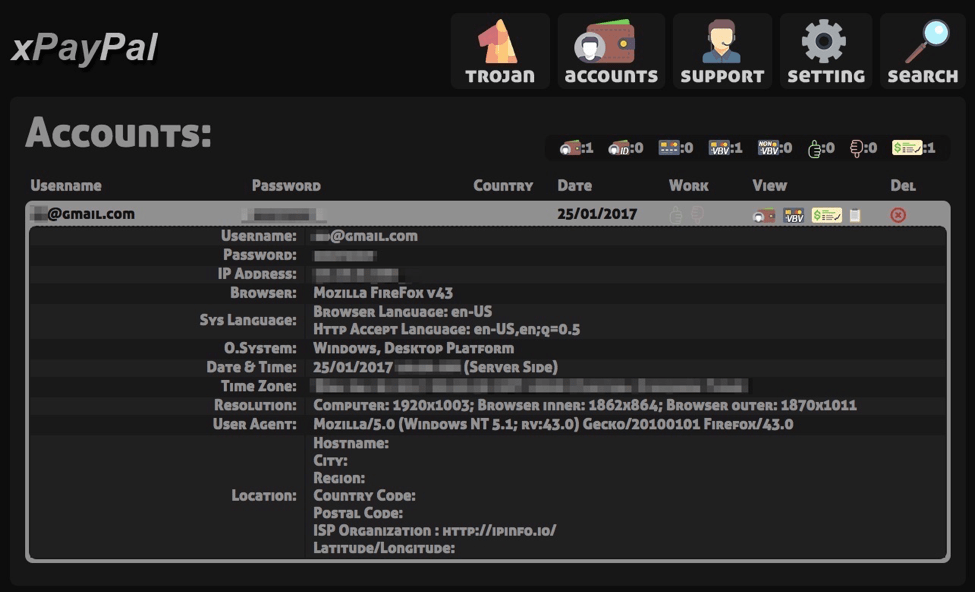

Figure 15 : Vue d'informations sur les visiteurs

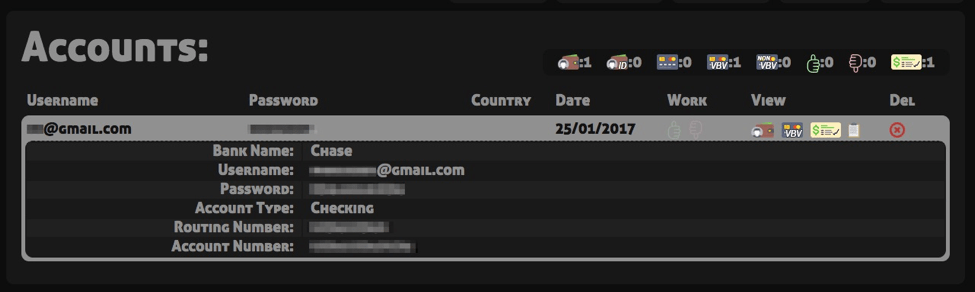

Le panneau permet aux acheteurs du kit d'accéder aux identifiants volés :

Figure 16 : Informations sur les identifiants de la victime

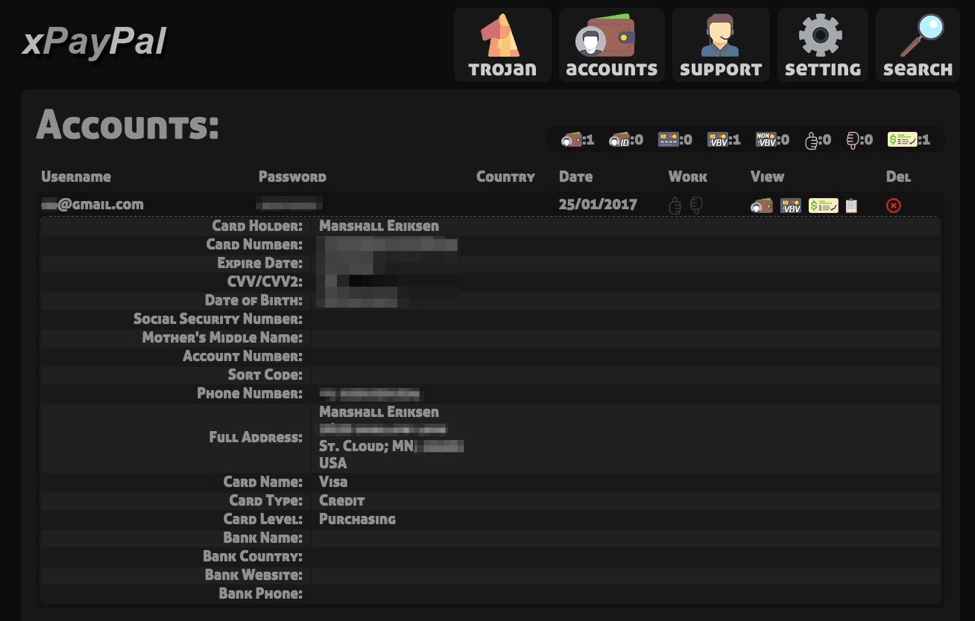

La Figure 17 présente les coordonnées du compte bancaire de la victime :

Figure 17 : Coordonnées de compte bancaire volées

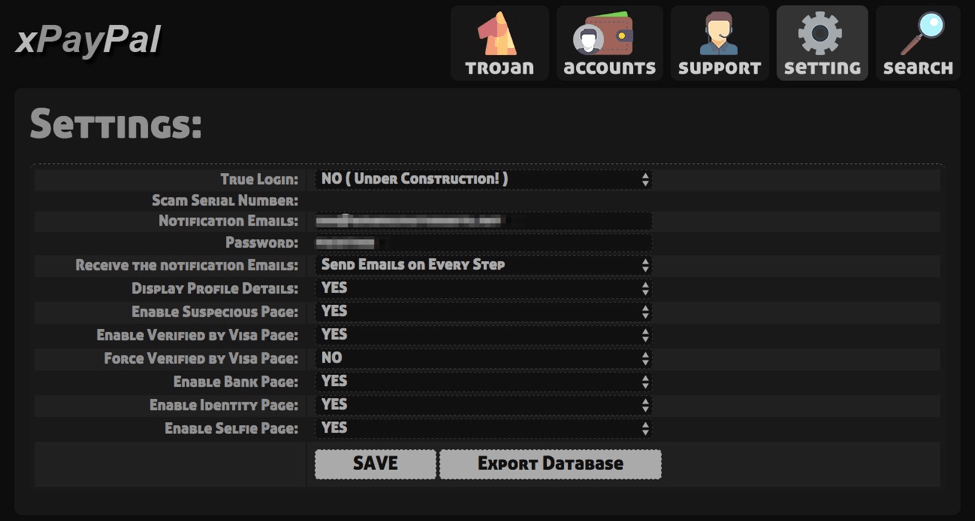

Le panneau comprend également une interface simple qui permet à l'administrateur du kit de modifier les paramètres. Notez qu'il est possible d'activer une « page de selfie » qui utilise Flash pour interagir avec la Webcam de la victime. Les pirates conservent probablement ces selfies en vue d'un usage ultérieur.

Figure 18 : Page de configuration de l'instance du kit de phishing

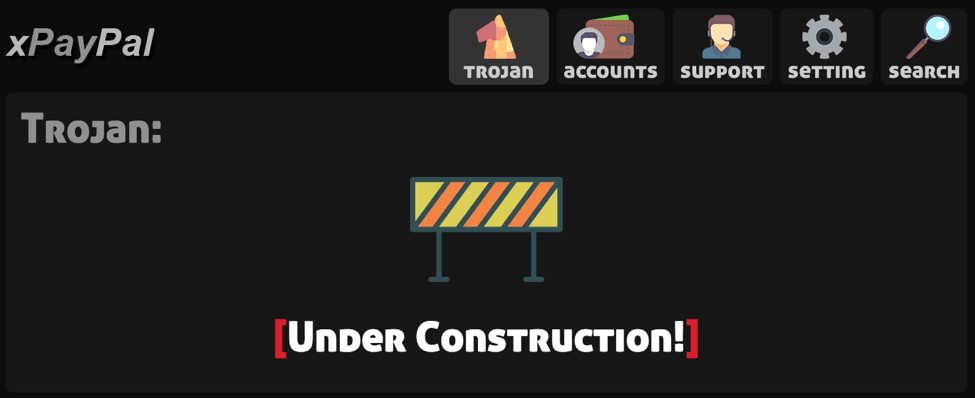

Il existe même une page pour les chevaux de Troie, bien que cette fonction semble encore en cours de développement.

Figure 19 : Page d'administration des chevaux de Troie

Conclusion

Se détournant peu à peu des exploits et des programmes malveillants et autres méthodes pour contaminer les ordinateurs des victimes ou dérober des informations, les cybercriminels élaborent des méthodes de plus en plus complexes pour récupérer les identifiants et d'autres données directement à travers des modèles de phishing. L'exploitation de kits de phishing tels que celui que nous décrivons ici est pour eux un moyen extrêmement rapide d'accéder à des modèles prêts à l'emploi, avec interface administrative sous-jacente, qui facilitent considérablement la récupération de données auprès de victimes peu méfiantes. Ces pages de phishing semblent tout à fait authentiques, et les utilisateurs eux-mêmes ont déjà l'habitude de « rétablir l'accès à leur compte » en passant par diverses procédures de vérification, reprises pour la plupart dans cet exemple.

Le présent kit traduit également la progression du « crimeware as a service » (ou logiciel d'escroquerie sous forme de service), un moyen peu onéreux et direct d'organiser des campagnes de phishing, qui présente peu d'obstacles à l'entrée et laisse entrevoir de futures alliances entre propagation des malwares et phishing. La présence d'un panneau d'administration tel que celui décrit ici reste pour l'instant assez rare dans les kits de phishing d'identifiants, même si nous avons déjà décelé de tels panneaux en lien avec des activités de menaces persistantes avancées (APT) et de phishing « white hat ». Face à l'évolution permanente des outils et approches de phishing, ils vont probablement se répandre et, on le comprend aisément, devenir très populaires auprès des cybercriminels.

Proofpoint a informé Paypal de cette campagne et de nos conclusions.

Couverture ET et ETPRO Suricata/Snort

2023712 Page d'arrivée de phishing Paypal ET CURRENT_EVENTS 09 janvier 2017

2824284 Page d'arrivée de phishing vérifiant le navigateur/SE/plate-forme ETPRO CURRENT_EVENTS 09 janvier 2017

2824217 Phishing PayPal M1 réussi ETPRO CURRENT_EVENTS 05 janvier 2017

2824247 Phishing PayPal réussi ETPRO CURRENT_EVENTS 06 janvier 2017

2824218 Phishing PayPal M2 réussi ETPRO CURRENT_EVENTS 05 janvier 2017

2824601 Phishing PayPal M8 réussi ETPRO CURRENT_EVENTS 24 janvier 2017

2824602 Phishing PayPal réussi M9 ETPRO CURRENT_EVENTS 24 janvier 2017