Sommaire

L’injection SQL (souvent abrégée en SQLi) est une menace informatique qui cible les applications utilisant des bases de données SQL (Structured Query Language). Les attaquants exploitent des vulnérabilités dans le code d’une application en injectant du code SQL malveillant dans les requêtes, leur permettant ainsi d’obtenir un accès non autorisé à une base de données privée pouvant contenir des informations potentiellement précieuses.

Une attaque par injection SQL peut entraîner diverses conséquences négatives, notamment des violations de données, la corruption de données et la perte de contrôle du système. Ces cyberattaques ciblent toute application utilisant une base de données SQL, les sites web étant les cibles les plus vulnérables et les plus couramment exploitées.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu’ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

Comment fonctionne une injection SQL ?

L’injection SQL exploite la manière dont une application interagit avec sa base de données SQL en arrière-plan. Voici un aperçu concis du fonctionnement d’une injection SQL :

- Construction de la requête : Les applications utilisent souvent des requêtes SQL pour interagir avec les bases de données, généralement afin de récupérer ou stocker des données. Ces requêtes sont parfois construites par concaténation, ou en reliant des chaînes, avec des parties de la chaîne provenant de l’entrée utilisateur.

- Entrée malveillante : Si une application ne gère pas correctement l’entrée utilisateur, un attaquant peut fournir une entrée contenant du code SQL. Au lieu que l’application reconnaisse cette entrée comme des données normales, la base de données l’exécute comme faisant partie de la requête SQL.

- Requêtes manipulées : Lorsque l’entrée malveillante est concaténée dans la requête SQL, elle modifie la structure ou l’intention de la requête. Cela peut permettre à un attaquant d’accéder à des données non autorisées, de contourner l’authentification, ou même d’exécuter des opérations administratives sur la base de données.

Le succès d’une attaque par injection SQL dépend en grande partie de la manière dont l’application construit ses requêtes SQL et gère l’entrée utilisateur. Des mesures appropriées de validation et de nettoyage de l’entrée permettent d’éviter ces vulnérabilités.

Qu’est-ce qu’une requête SQL ?

SQL est le langage de programmation standard utilisé pour gérer les données dans un système de gestion de base de données relationnelle (SGBDR) ou pour le traitement de flux dans un système de gestion de flux de données relationnelles (RDSMS). En termes simples, c’est un langage déclaratif utilisé pour stocker, mettre à jour, supprimer, rechercher et récupérer des informations depuis la base de données.

Les requêtes SQL sont des commandes ou instructions structurées, écrites en Structured Query Language, pour interagir avec des bases de données relationnelles. Ces requêtes permettent aux utilisateurs d’effectuer diverses opérations sur les données stockées, telles que la récupération, l’insertion, la mise à jour ou la suppression de données.

Les requêtes SQL peuvent exécuter un large éventail de fonctions spécifiques au sein d’une base de données, notamment :

- Récupérer des données depuis une base de données

- Insérer, mettre à jour ou supprimer des enregistrements dans une base de données

- Créer de nouvelles bases de données

- Construire de nouvelles tables dans une base de données

- Établir des procédures stockées dans une base de données

- Créer des vues dans une base de données

- Définir des permissions sur les tables, procédures et vues

Les requêtes SQL sont des commandes spécifiques structurées sous forme d’instructions. Elles sont regroupées en programmes permettant aux utilisateurs d’ajouter, de modifier ou de récupérer des données depuis les bases de données.

Voici quelques exemples fondamentaux de requêtes SQL :

- SELECT : Destinée à récupérer des données depuis les tables.

SELECT column1, column2 FROM tablename WHERE condition; - INSERT INTO : Destinée à insérer de nouvelles données dans une table.

INSERT INTO tablename (column1, column2) VALUES (value1, value2); - UPDATE : Destinée à modifier des données existantes dans une table.

UPDATE tablename SET column1=value1 WHERE condition;

Ce sont des exemples fondamentaux de requêtes SQL. Grâce à ses capacités allant de la simple récupération de données à des transformations complexes et des analyses, SQL est un langage puissant et polyvalent permettant des opérations et manipulations complexes de données relationnelles.

Types d’injection SQL

Les vulnérabilités d’injection SQL apparaissent lorsque des codes SQL malveillants sont insérés dans des champs de saisie, influençant les opérations SQL suivantes. Ces menaces peuvent être largement segmentées en trois catégories : injection SQL in-band, injection SQL inférentielle et injection SQL out-of-band.

1. Injection SQL in-band

Il s’agit de la forme la plus répandue et la plus simple d’injection SQL. L’injection SQL in-band permet au pirate d’injecter du code malveillant et de recevoir un retour via le même canal. Les deux types les plus courants d’injection SQL in-band sont l’injection SQL basée sur les erreurs et l’injection SQL basée sur UNION.

Injection SQL basée sur les erreurs

En manipulant les requêtes, les attaquants extraient des informations précieuses de la base de données à partir des messages d’erreur du serveur. Parfois, cette méthode peut même cartographier complètement la base de données.

Injection SQL basée sur UNION

Cette technique repose sur l’opérateur SQL UNION. Les attaquants fusionnent les résultats de plusieurs opérations SELECT, et les données combinées sont renvoyées dans la réponse de l’application.

2. Injection SQL inférentielle

L’injection SQL inférentielle, contrairement à l’injection SQL in-band, peut prendre plus de temps à exploiter pour un attaquant, mais elle peut rester très efficace. Dans ce type d’attaque, aucune donnée n’est réellement transférée via l’application web, et l’attaquant ne peut pas voir le résultat de l’attaque in-band (c’est-à-dire dans le HTML de la réponse de l’application).

Alternativement, les acteurs de la menace peuvent reconstruire la structure de la base de données en envoyant des charges utiles et en observant la réponse de l’application web et le comportement du serveur de base de données. Les deux formes principales d’injection SQL inférentielle sont l’injection SQL aveugle basée sur le booléen et l’injection SQL aveugle basée sur le temps.

Injection SQL aveugle basée sur le booléen

L’injection SQL basée sur le booléen fonctionne en soumettant une requête SQL à la base de données et en forçant l’application à produire une réponse différente selon que la requête retourne TRUE ou FALSE.

Injection SQL aveugle basée sur le temps

L’injection SQL basée sur le temps est une technique d’injection SQL inférentielle qui envoie une requête SQL à la base de données, forçant l’application à attendre un laps de temps spécifié (en secondes) avant de répondre.

3. Injection SQL out-of-band

L’injection SQL out-of-band n’est pas très courante, car elle nécessite que la base de données ciblée puisse se connecter à la machine de l’attaquant. Ce type d’injection SQL se produit lorsqu’un attaquant ne peut pas utiliser le même canal pour lancer l’attaque et récupérer les résultats. À la place, l’attaquant utilise un canal différent, comme un email, pour lancer l’attaque.

Pour récapituler, l’injection SQL in-band est la plus courante et la plus facile à exploiter, tandis que l’injection SQL inférentielle peut prendre plus de temps pour être exploitée par un attaquant mais peut rester très efficace. L’injection SQL out-of-band est peu courante, car elle nécessite que la base de données ciblée puisse se connecter à la machine de l’attaquant.

Exemple d’injection SQL

Bien que les injections SQL puissent être des attaques complexes, cet exemple simplifié met en perspective leur fonctionnement.

Supposons qu’il existe deux tables de base de données, Connexions Utilisateurs et Infos Clients. La table des Connexions Utilisateurs comporte deux champs pour le nom d’utilisateur et le mot de passe. La table Infos Clients contient des données supplémentaires comme le prénom, le nom, l’adresse, l’email, le numéro de téléphone et le numéro de carte de crédit.

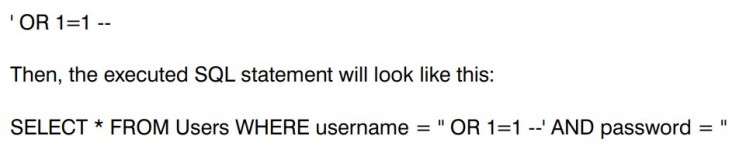

Un attaquant peut insérer du code malveillant dans un formulaire de connexion pour récupérer le nom d’utilisateur et le mot de passe d’un utilisateur à partir de la table Connexions Utilisateurs. Si l’attaquant entre le code suivant dans le champ nom d’utilisateur,

Les doubles tirets à la fin de l’instruction sont utilisés pour commenter le reste de l’instruction SQL d’origine, qui aurait également vérifié le mot de passe.

L’instruction ci-dessus retournera toujours vrai parce que 1=1 est toujours vrai, et les doubles tirets commentent le reste de l’instruction. En conséquence, la vérification du mot de passe est ignorée, et l’attaquant peut se connecter sans mot de passe valide.

Impacts d’une attaque par injection SQL

Les attaques par injection SQL peuvent avoir diverses conséquences, selon les compétences de l’attaquant, son intention, et la vulnérabilité du système. Lorsqu’un accès non autorisé est obtenu, les impacts potentiels des attaques SQLi incluent :

- Violation de données : L’un des effets les plus immédiats et les plus dommageables des SQLi est l’accès non autorisé aux enregistrements de la base de données. Les attaquants peuvent consulter des informations sensibles, telles que des identifiants d’utilisateur, des données personnelles, des données financières, etc.

- Perte ou corruption de données : Les acteurs malveillants peuvent modifier, insérer et supprimer des enregistrements, provoquant potentiellement une perte d’intégrité des données, rendant les données inutilisables ou introduisant de fausses informations.

- Déni de service : En verrouillant des enregistrements, en supprimant des tables ou en perturbant autrement la base de données, les attaquants peuvent rendre l’application indisponible pour les utilisateurs légitimes.

- Prise de contrôle du serveur de base de données : Des attaques SQLi avancées peuvent permettre aux attaquants de prendre le contrôle du serveur de base de données. Dans les cas où le serveur de base de données n’est pas correctement séparé du reste du réseau, cela peut être un tremplin vers d’autres compromissions.

- Exécution de code à distance : Certains systèmes de base de données permettent l’exécution de commandes au niveau du système via SQL. Si un attaquant découvre et exploite une vulnérabilité SQLi dans de tels systèmes, il peut potentiellement exécuter des commandes arbitraires sur le serveur, entraînant une compromission complète du système.

- Exposition de données : Les attaquants peuvent utiliser le SQLi pour modifier le comportement de l’application, révélant potentiellement des informations confidentielles qui ne sont normalement pas accessibles aux utilisateurs.

- Vol d’identité et fraude : Avec l’accès aux détails personnels et financiers, les attaquants peuvent commettre un vol d’identité, effectuer des transactions non autorisées et d’autres activités frauduleuses.

- Atteinte à la réputation : Au-delà des implications techniques directes, les entreprises victimes d’attaques SQLi risquent une grave atteinte à leur réputation. Les clients et partenaires pourraient perdre confiance dans la capacité de l’entreprise à protéger leurs données.

- Conséquences financières : Le nettoyage après une attaque SQLi peut être coûteux. Il peut y avoir des dépenses liées à la remédiation technique, aux consultations juridiques, aux efforts de relations publiques, à l’indemnisation des utilisateurs affectés et à d’éventuelles amendes pour violation des réglementations sur la protection des données.

- Divulgation de propriété intellectuelle : Les entreprises peuvent stocker des algorithmes propriétaires, des plans d’affaires et d’autres propriétés intellectuelles dans leurs bases de données. Une attaque SQLi peut entraîner le vol de ces données précieuses.

Comprendre les impacts potentiels des SQLi souligne l’importance d’adopter des pratiques de codage sécurisé, des évaluations régulières des vulnérabilités et des tests de pénétration pour protéger les bases de données et les applications contre de telles menaces.

Prévention et détection des attaques par injection SQL

La prévention et la détection des attaques par injection SQL nécessitent une combinaison de codage sécurisé, de renforcement de l’infrastructure, de surveillance et de formation. Voici les bonnes pratiques pour la prévention et la détection des attaques par injection SQL :

Prévention

- Utilisation des requêtes paramétrées (instructions préparées) : Utilisez toujours des requêtes paramétrées ou des instructions préparées avec SQL. Cela garantit que l’entrée utilisateur est toujours traitée comme des données et jamais comme du code exécutable.

- Utilisation des procédures stockées : En utilisant des procédures stockées, vous pouvez abstraire et centraliser l’accès aux données, limitant l’exposition aux commandes SQL brutes.

- ORM (Object-Relational Mapping) : Utilisez des ORM, car ils reposent souvent sur des requêtes paramétrées et réduisent la manipulation directe du SQL brut, mais assurez-vous que l’ORM choisi est sécurisé contre les SQLi.

- Échappement des entrées utilisateur : Si vous devez insérer directement des données dans des requêtes SQL, assurez-vous que toutes les entrées utilisateur sont correctement échappées. Cela peut être une mesure de secours, mais ne doit pas être la défense principale.

- Principe du moindre privilège : Assurez-vous que les comptes SQL utilisés par les applications web disposent des privilèges minimum nécessaires. Par exemple, un compte utilisateur qui récupère des données ne devrait pas avoir les autorisations d’insertion ou de suppression.

- Pare-feux d’application web (WAF) : Déployez un WAF pour filtrer et surveiller le trafic HTTP entre l’application web et Internet. Les WAF peuvent bloquer de nombreuses attaques par injection.

- Désactivation des messages d’erreur détaillés : Assurez-vous que les messages d’erreur de la base de données sont génériques et ne révèlent pas de détails sur la structure de la base de données.

- Validation des entrées : Utilisez une approche par liste blanche pour la validation des entrées. Validez toutes les entrées utilisateur selon un ensemble de règles strictes (par exemple, type, longueur, format et plage).

- Mises à jour et correctifs réguliers : Mettez régulièrement à jour le logiciel de la base de données, les frameworks d’applications web et les bibliothèques pour vous protéger contre les vulnérabilités connues.

Détection

- Audits de sécurité réguliers et tests de pénétration : Effectuez régulièrement des audits de sécurité et des tests de pénétration pour découvrir et corriger les vulnérabilités potentielles.

- Surveillance des requêtes SQL : Surveillez les requêtes SQL exécutées contre votre base de données pour détecter des requêtes inhabituelles ou inattendues pouvant indiquer des tentatives de SQLi.

- Surveillance des erreurs : Surveillez les messages d’erreur système ou applicatif inhabituels pouvant indiquer des tentatives d’attaque.

- Systèmes de détection d’intrusion (IDS) : Déployez des solutions IDS pour surveiller et alerter sur les activités malveillantes.

- Surveillance et analyse des journaux : Passez régulièrement en revue les journaux et utilisez une analyse automatisée des journaux pour détecter les signes d’attaques.

- Vérification de l’intégrité des bases de données : Comparez régulièrement les structures et contenus actuels de la base de données avec une sauvegarde ou référence connue pour détecter les modifications non autorisées.

- Formation des développeurs et du personnel informatique : Assurez-vous que tous les membres de l’équipe connaissent les risques liés aux SQLi et les techniques de prévention.

- Honeypots : Déployez des honeypots de bases de données pour détourner et étudier les attaquants, ce qui peut aider à détecter de nouvelles techniques SQLi.

Incorporer à la fois des mécanismes de prévention et de détection et maintenir une posture de sécurité proactive est essentiel pour se protéger efficacement contre l’injection SQL et d’autres menaces.

Comment Proofpoint peut aider

Proofpoint fournit des solutions de cybersécurité de premier plan dans l’industrie qui peuvent aider à combattre les attaques par injection SQL. Certaines des solutions de l’entreprise dans ce domaine incluent :

- Insider Threat Management (ITM) : Les solutions ITM complètes de Proofpoint aident les organisations à protéger les données sensibles contre les menaces internes et la perte de données. Elles offrent une visibilité approfondie sur les activités des utilisateurs, identifient les risques utilisateurs, détectent les violations de données initiées de l’intérieur et accélèrent la réponse aux incidents de sécurité.

- Advanced Threat Protection (ATP) : Le service ATP amélioré de Proofpoint comprend des capacités en ligne pour stopper les attaques par injection de type zero-day.

- Emerging Threat Intelligence : Les solutions de renseignement sur les menaces émergentes de Proofpoint offrent une visibilité sur les dernières tactiques, techniques et procédures utilisées par les acteurs malveillants. Avec ce renseignement, les organisations peuvent rester informées des dernières méthodologies SQLi et adapter leurs défenses en conséquence.

Les organisations qui utilisent ces produits Proofpoint renforcent leur posture de sécurité et protègent leurs bases de données contre les attaques par injection SQL. Pour plus d’informations, contactez Proofpoint.