Gli strumenti digitali utilizzati nell’ambiente di lavoro moderno non si limitato all’email. I criminali informatici ora sfruttano gli strumenti di collaborazione, le relazioni con i fornitori e la natura umana per eludere le difese e violare gli account. Questa nuova serie di cinque articoli del blog cerca di fare luce su queste nuove tattiche di attacco e introduce il nostro approccio globale alla protezione degli utenti.

Nella prima parte, abbiamo visto come i criminali informatici determinati possono prosperare nell’attuale ambiente di lavoro digitale in costante evoluzione. In questo secondo articolo, analizziamo più da vicino i motivi per cui piattaforme come Microsoft Teams, Slack e Zoom sono la nuova prima linea degli attacchi informatici e cosa puoi fare per proteggerti.

Il nuovo campo di battaglia: le piattaforme di messaggistica e collaborazione

Le aziende oggi si affidano agli strumenti di messaggistica e collaborazione per migliorare la produttività e connettere i team distribuiti. Tuttavia, con la rapida adozione di queste piattaforme da parte delle aziende, i criminali informatici trovano nuovi modi per sfruttarli. Le minacce non si limitano più alle email. I criminali informatici ora prendono di mira questi strumenti con attacchi di phishing, malware e takeover degli account. Per quale motivo attaccano questi canali digitali? Semplice: è un nuovo vettore per colpire i tuoi collaboratori.

Per tenere testa all’evoluzione di queste minacce, le aziende devono dotare tutte le loro piattaforme dello stesso livello di protezione dell’email.

I criminali informatici sono implacabili e il loro obiettivo è chiaro: le persone.

Come i criminali informatici sfruttano queste piattaforme e perché sono così vulnerabili

Sorprendentemente, la maggior parte delle piattaforme di messaggistica e collaborazione non dispone di funzionalità di sicurezza native per rilevare e bloccare gli URL dannosi distribuiti tramite phishing e altri attacchi. L’utilizzo di diverse piattaforme da parte dei collaboratori di conseguenza espone le aziende a numerosi rischi:

- Applicazioni di messaggistica, come Messenger, WhatsApp e Snapchat

- Strumenti di collaborazione, come Microsoft Teams, Slack e Zoom

- Social media, come LinkedIn, Instagram, Facebook e X

Questo è il motivo per cui i criminali informatici sfruttano queste piattaforme per lanciare attacchi sofisticati, Per farlo, sfruttano i comportamenti “istintivi” dei collaboratori:

- Fiducia nelle piattaforme interne. I collaboratori spesso presumono che i messaggi inviati tramite gli strumenti di collaborazione siano legittimi perché sembrano provenire da colleghi. I criminali sfruttano questa fiducia per rubare l’identità dei membri del team IT o della dirigenza.

- Pressione della comunicazione immediata. A differenza delle email, le applicazioni di messaggistica spingono a rispondere rapidamente. Questo rende più probabile che i collaboratori agiscano senza verificare i link o le richieste. I criminali informatici sfruttano questo senso di urgenza per spingere gli utenti a condividere credenziali d’accesso, effettuare pagamenti o fare clic su link dannosi.

Esempio di attacco contro Microsoft Teams

Il seguente è un esempio reale di come i criminali informatici prendono di mira gli utenti di Microsoft Teams.

Fase 1. Il diversivo: invio in massa di messaggi di abbonamento

Tutto inizia con la confusione. Lo scopo dell’invio in massa di messaggi di abbonamento è quello di inondare la casella di posta dell’utente con migliaia di email fasulle, per creare confusione e distrarre l’utente.

Fase 2. L’esca: supporto IT fasullo

Approfittando della confusione, il criminale informatico colpisce. Fingendosi per un membro del supporto IT, invia un messaggio che invita l’utente a risolvere urgentemente il problema, unitamente a un URL dannoso.

Ecco un esempio di un messaggio che potrebbe inviare:

“La sicurezza del tuo account è stata compromessa. Fai clic qui per verificare le tue credenziali d’accesso in modo che io possa risolvere il tuo problema”.

Fase 3. Il clic: furto delle credenziali d’accesso

L’utente, convinto della legittimità della richiesta inviata dal supporto IT, fa clic sul link e inserisce le proprie credenziali d’accesso, comunicandole inconsapevolmente al criminale informatico.

Fase 4. La violazione: pieno accesso

Ora, il criminale informatico ha pieno accesso, non solo all’account dell’utente ma all’intera azienda, mettendo in pericolo i dati e i sistemi critici.

Proteggi le tue applicazioni di messaggistica e collaborazione

Abbiamo appena descritto un esempio reale di come i criminali informatici sfruttano Microsoft Teams. Ora, vediamo come puoi proteggere le tue applicazioni di messaggistica e collaborazione con Proofpoint Collab Protection.

Questa soluzione estende la protezione contro il phishing agli URL dannosi distribuiti tramite le piattaforme di messaggistica, collaborazione o social media. Ottimizzata dalla nostra avanzata piattaforma di threat Intelligence, Proofpoint Nexus,® Proofpoint Collab Protection analizza la reputazione degli URL in tempo reale. Inoltre, blocca gli URL dannosi al momento del clic. Questo approccio assicura che i tuoi utenti siano protetti ovunque e in qualsiasi momento dagli attacchi di phishing avanzati.

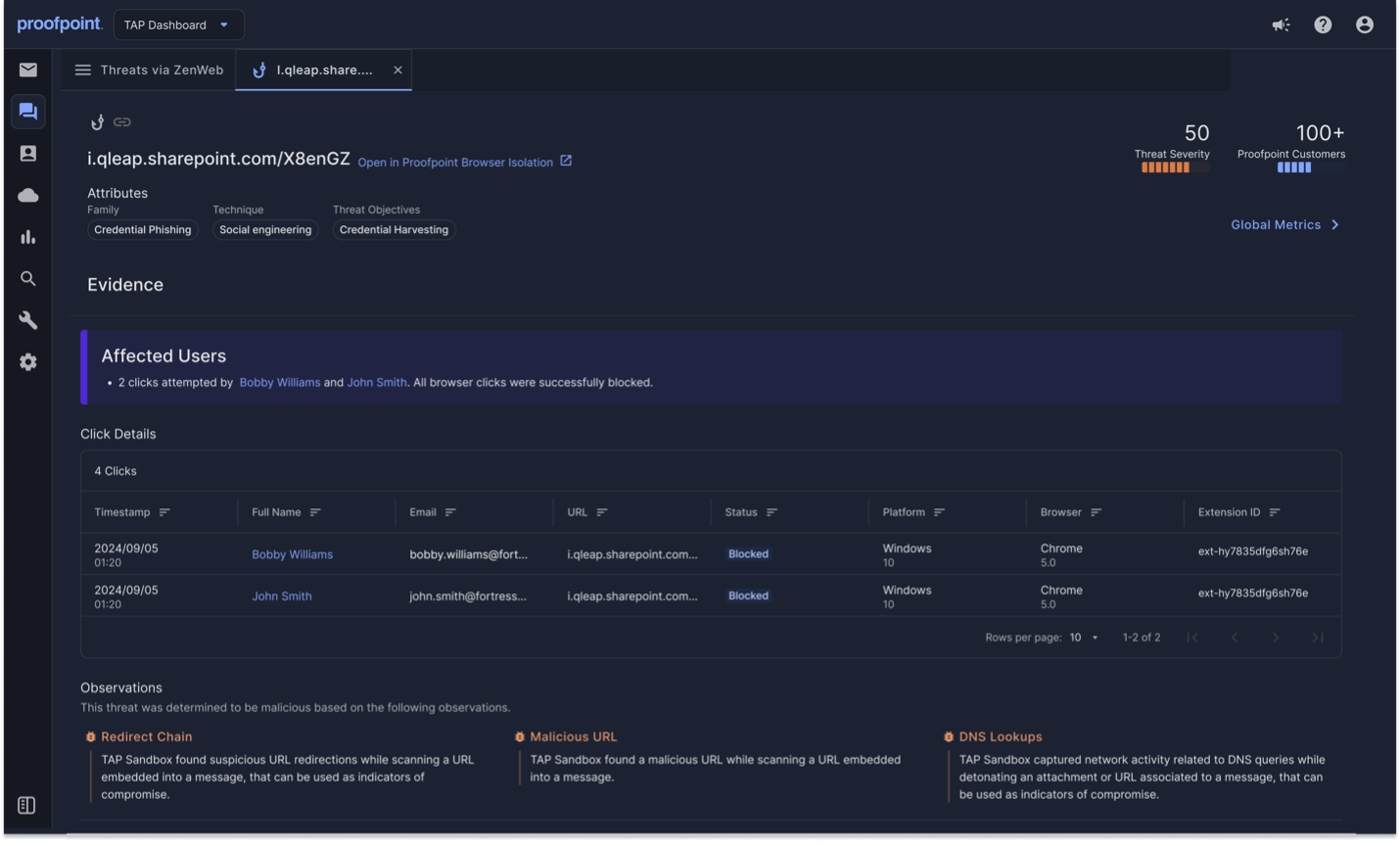

Indagine digitale dettagliata delle minacce di phishing di Proofpoint Collab Protection.

Proteggi i tuoi collaboratori dagli URL dannosi

Ecco come funziona. Quando un collaboratore fa clic su un link sospetto condiviso in un’applicazione di messaggistica o collaborazione, Proofpoint Collab Protection ne valuta automaticamente il livello di sicurezza verificando la reputazione dell’URL in tempo reale. Se l’URL viene considerato dannoso, Proofpoint Collab Protection blocca automaticamente l’accesso all’URL. Ciò impedisce all’utente di interagire con siti web e contenuti pericolosi, che acceda agli URL da un PC desktop o da un dispositivo mobile.

Ottieni visibilità multicanale sulle minacce di phishing

Proofpoint Collab Protection offre informazioni complete in tempo reale. Quando un collaboratore fa clic su un link sospetto condiviso attraverso un’applicazione di collaborazione o messaggistica, identifica automaticamente l’utente che ha fatto clic sull’URL. Inoltre, individua il dispositivo da cui proviene l’URL (PC desktop o dispositivo mobile) e se il link dannoso è stato bloccato.

Proofpoint Collab Protection unifica le informazioni di sicurezza provenienti dall’ambiente email, nonché dalle applicazioni di messaggistica e collaborazione. Grazie a questa visibilità multicanale sulle minacce, i team IT e della sicurezza possono tracciare e rispondere alle minacce di phishing in modo più rapido su diversi canali digitali, tra cui l’email, Microsoft Teams, Slack, Zoom e anche SMS.

Dopo aver analizzato come Proofpoint Collab Protection può proteggere le tue applicazioni di messaggistica e collaborazione, prendiamo in esame alcune best practice consigliate per rafforzare la sicurezza di queste piattaforme.

Best practice consigliate per proteggere le tue piattaforme di messaggistica e collaborazione

L’ampliamento della superficie d’attacco contribuisce alla comparsa di nuovo lacune nella tua sicurezza. Ecco alcune best practice per aiutarti a rafforzare le tue piattaforme di messaggistica e collaborazione in un mondo digitale frammentato:

- Protezione contro il phishing che va oltre le email. Il phishing non si limita alle email e non dovrebbe farlo nemmeno la tua protezione. Per mantenere al sicuro i tuoi collaboratori, hai bisogno di una sicurezza che li protegga ovunque si trovano. Scegli una soluzione di sicurezza che analizza la reputazione degli URL in tempo reale per bloccare i link dannosi al momento del clic, ovunque appaiano: all’interno di applicazioni email, di collaborazione e messaggistica. Non limitarti a proteggere il tuo ambiente email, proteggi tutti i canali sfruttati dai criminali informatici.

- Threat intelligence e dati di telemetria migliorati. Puoi prevenire potenziali violazioni rilevando proattivamente le minacce di phishing e identificando e bloccando gli URL dannosi prima che gli utenti facciano clic. Assicurati che la tua soluzione di protezione includa aggiornamenti globali costanti in modo da adattarsi in tempo reale all’evoluzione delle attiche di attacco. La tua azienda potrà così rimanere un passo avanti alle minacce emergenti. Inoltre, una soluzione che classifica le minacce in modo accurato riduce i falsi positivi, permettendo ai team della sicurezza di concentrarsi sui rischi reali senza subire inutili interruzioni.

- Copertura estesa degli strumenti di messaggistica e collaborazione. Scegli una protezione universale con un approccio di distribuzione indipendente dalle applicazioni. Ciò garantirà che tutte le tue piattaforme di messaggistica e collaborazione siano protette fin dal primo giorno. La prevenzione delle minacce di phishing in tempo reale deve essere perfettamente integrata nelle tue applicazioni e dispositivi, eliminando le lacune di sicurezza. Tale approccio assicura un’implementazione più rapida, un carico di lavoro ridotto per il team IT e una protezione completa contro le minacce, senza incidere sulla produttività dei tuoi collaboratori.

- Visibilità multicanale sulle minacce. Gli attacchi di phishing non si trovano in un unico posto, per cui hai bisogno di una visibilità completa. Quando disponi di report sulle attività delle minacce di phishing su tutti i canali digitali, hai una visione totale in tempo reale sugli attacchi che colpiscono la tua azienda. Ciò permette di accelerare le indagini, aiutandoti a rispondere più rapidamente e in modo più efficace alle minacce. Rimanendo un passo avanti alle minacce di phishing, ovunque si presentino, puoi ridurre i rischi e proteggere meglio i tuoi collaboratori e la tua azienda.

- Protezione ovunque, in qualsiasi momento. Le minacce di phishing non rispettano gli orari d’ufficio e nemmeno la tua soluzione di protezione della messaggistica e degli strumenti di collaborazione. dovrebbe farlo. Una protezione in tempo reale contro le minacce di phishing ti permette di garantire la sicurezza dei tuoi collaboratori in ufficio, a casa e in viaggio. Grazie a funzioni di sicurezza costanti che coprono PC desktop e dispositivi mobili, puoi proteggere i collaboratori contro le minacce in costante evoluzione, ovunque e in qualsiasi momento.

Proteggi i tuoi collaboratori grazie a una sicurezza incentrata sulle persone

Con l’espansione degli ambienti di lavoro digitali, i criminali informatici continueranno a prendere di mira le persone. Sebbene l’email rimanga il principale vettore delle minacce, i criminali informatici sfruttano nuovi canali come le piattaforme di messaggistica e collaborazione, le applicazioni cloud e i servizi di condivisione di file. Tale situazione ha portato a una frammentazione del panorama della sicurezza con prodotti singoli isolati costi operativi più elevati e falle di sicurezza crescenti. È qui che entra in gioco Proofpoint.

Proofpoint Prime Threat Protection offre una soluzione completa di difesa contro tutte le minacce esistenti e emergenti incentrate sulle persone. Riunisce un’ampia gamma di protezioni per aiutarti a ottimizzare la prevenzione delle minacce con le seguenti funzionalità:

- Rilevamento preciso delle minacce: aiuta a prevenire un’ampia gamma di minacce.

- Protezione degli account basata sull’IA: previene i takeover degli account e le violazione degli account dei fornitori.

- Formazione mirata basata sui rischi: insegna agli utenti a prendere decisioni più sicure a fronte delle minacce.

- Protezione contro il phishing su tutte le piattaforme: blocca i link dannosi su più piattaforme.

- Protezione contro il furto d’identità: protegge il tuo marchio dai furti d’identità.

- Gestione dei rischi legati agli utenti: identifica gli utenti a alto rischio e automatizza i controlli di sicurezza adattivi.

Con Proofpoint Prime, puoi proteggere meglio i tuoi collaboratori e la tua azienda riducendo il calo di concentrazione causato dall’elevato numero di allarmi grazie a un rilevamento estremamente preciso delle minacce, maggior efficienza grazie a informazioni dettagliate sui rischi e flussi di lavoro della sicurezza automatizzati. Unitamente a integrazioni predefinite e threat intelligence condivisa, aiuta i tuoi team IT e della sicurezza a accelerare le implementazioni riducendo i costi grazie all’eliminazione delle soluzioni isolate non integrate nella tua azienda.

Per saperne di più su Proofpoint Prime.

Resta sintonizzato per saperne di più

Nel nostro prossimo articolo del blog, analizzeremo i rischi legati al furto d’identità e allo spoofing dei domini e come proteggersi contro queste minacce.