La serie “La neutralizzazione degli attacchi informatici del mese” prende in esame le tattiche in costante evoluzione dei criminali informatici di oggi e come Proofpoint aiuta le aziende a rafforzare le loro difese dell’email per proteggere i collaboratori contro le minacce emergenti attuali.

Negli ultimi anni, le criptovalute sono passate da un investimento di nicchia a un ecosistema finanziario diffuso. Questa evoluzione, tuttavia, non è priva di inconvenienti. Le criptovalute oggi attirano i criminali informatici che approfittano della diffusione degli asset digitali per perpetrare frodi sofisticate. Nel 2023, gli indirizzi di criptovalute illeciti hanno ricevuto almeno 46,1 miliardi di dollari, in aumento rispetto ai 24,2 miliardi di dollari previsti. Ciò sottolinea la rapidità con cui i crimini legati alle criptovalute si stanno diffondendo.

L’anonimato percepito e la natura decentralizzata delle criptovalute le rendono interessanti agli occhi dei criminali informatici. Tali caratteristiche permettono loro di rubare più facilmente risorse finanziarie dalle loro vittime utilizzando modalità di attacco pre-esistenti che sono comuni nel panorama del phishing.

I criminali informatici utilizzano tecniche di automazione, diversione e offuscamento avanzato per sottrarre milioni di dollari dai loro obiettivi inconsapevoli. In questo articolo del blog prenderemo in esame una di queste campagne di frode di estrazione di criptovalute e studiamo il suo funzionamento.

Lo scenario

Nel gennaio 2025, i ricercatori Proofpoint hanno identificato una diffusa campagna di phishing delle credenziali di accesso che prende di mira gli appassionati di criptovalute nonché altri utenti ignari. L’attacco hacker utilizzava un’esca a tema bitcoin e sosteneva che i destinatari non avevano ritirato i loro guadagni in criptovalute da un servizio di estrazione automatico. Le email sollecitavano i destinatari a agire immediatamente per non correre il rischio di perdere i fondi nel tentativo di creare un senso di urgenza e spingere le vittime a fare clic sui link dannosi.

Abbiamo rilevato questa minaccia non solo all’interno dei nostri dati dei clienti, ma anche dietro le difese di cinque altre aziende del Magic Quadrant di Gartner per la sicurezza dell’email nella nostra valutazione rapida dei rischi legati all’email. Ciò evidenzia il livello di complessità dell’attacco e dimostra l’efficacia delle nostre funzionalità di rilevamento delle minacce avanzate quando si tratta di identificare le minacce che eludono gli strumenti di sicurezza tradizionali.

La minaccia: come si è svolto l’attacco?

Ecco come si è svolto questo attacco:

1. Posizionamento dell’esca. I criminali informatici hanno creato una serie di email che imitano fedelmente una notifica legittima di un servizio di estrazione di criptovalute. Le email sostenevano che il destinatario aveva accumulato un significativo saldo di bitcoin grazie a un’estrazione cloud automatizzata e esortavano i destinatari ad agire immediatamente per ritirare i fondi prima che il loro conto venisse bloccato in modo permanente.

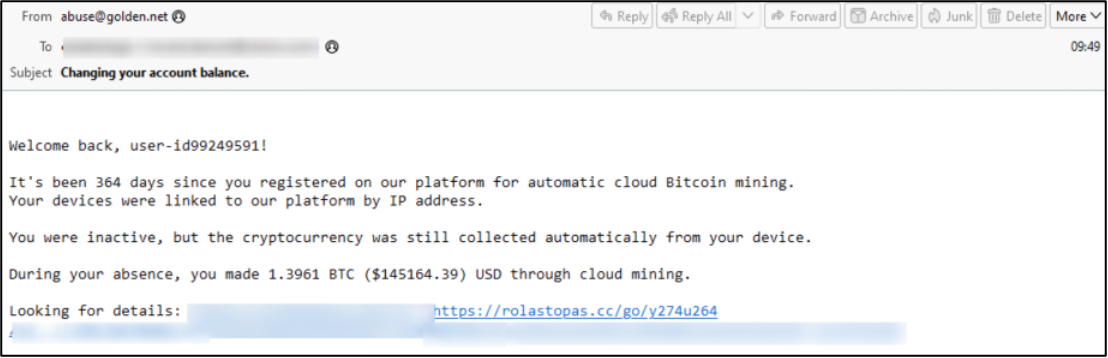

Esca di phishing utilizzata dai criminali informatici

Per rendere le email più credibili, i criminali informatici le hanno personalizzate con un ID utente inventato e riferimenti a un indirizzo IP presumibilmente collegato ai dispositivi della vittima. Inoltre, i messaggi includevano un link diretto a una pagina di prelievo. Sono stati utilizzati strumenti per abbreviare gli URL e diversi reindirizzamenti per oscurare la destinazione reale.

L’obiettivo dei criminali informatici era creare un senso di urgenza e agitazione per spingere la vittima a agire senza sospettare e, alla fine, divulgare le proprie credenziali d’accesso.

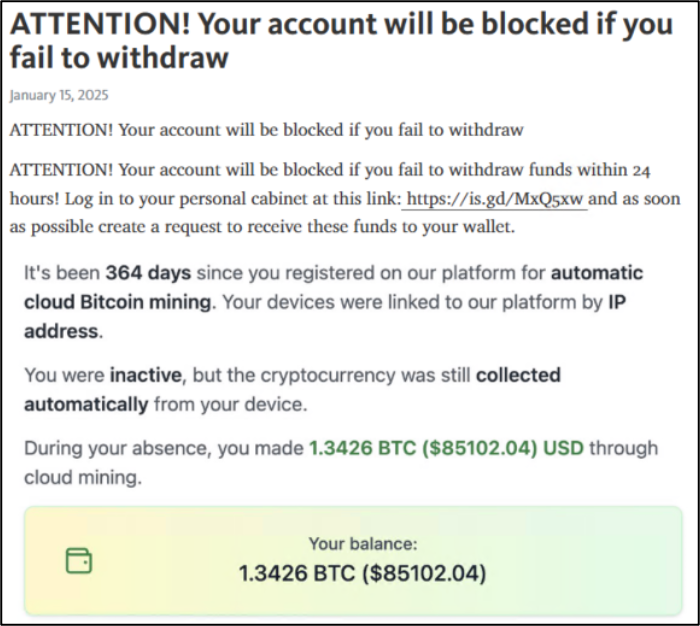

Un’altra esca utilizzata dai criminali informatici

2. Aggancio della vittima. Se il destinatario avesse fatto clic sul link, sarebbe stato reindirizzato attraverso una serie di URL offuscati per poi arrivare su una pagina di login contraffatta di servizio di estrazione di criptovaluta. Questa pagina era quasi indistinguibile dalle piattaforme di criptovalute legittime. Immagine del marchio, dettagli sul saldo del conto ed elementi interattivi erano progettati per convincere la vittima della sua autenticità.

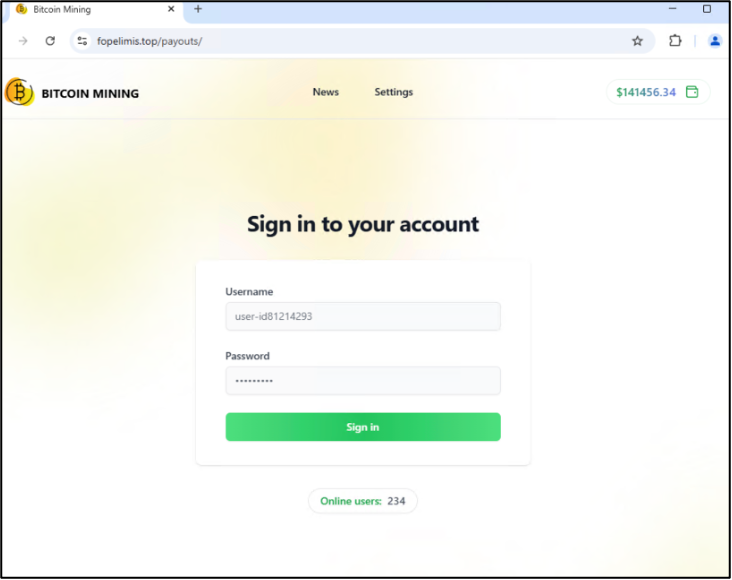

Pagina fasulla di un servizio di estrazione di criptovalute progettato per imitare piattaforme legittime

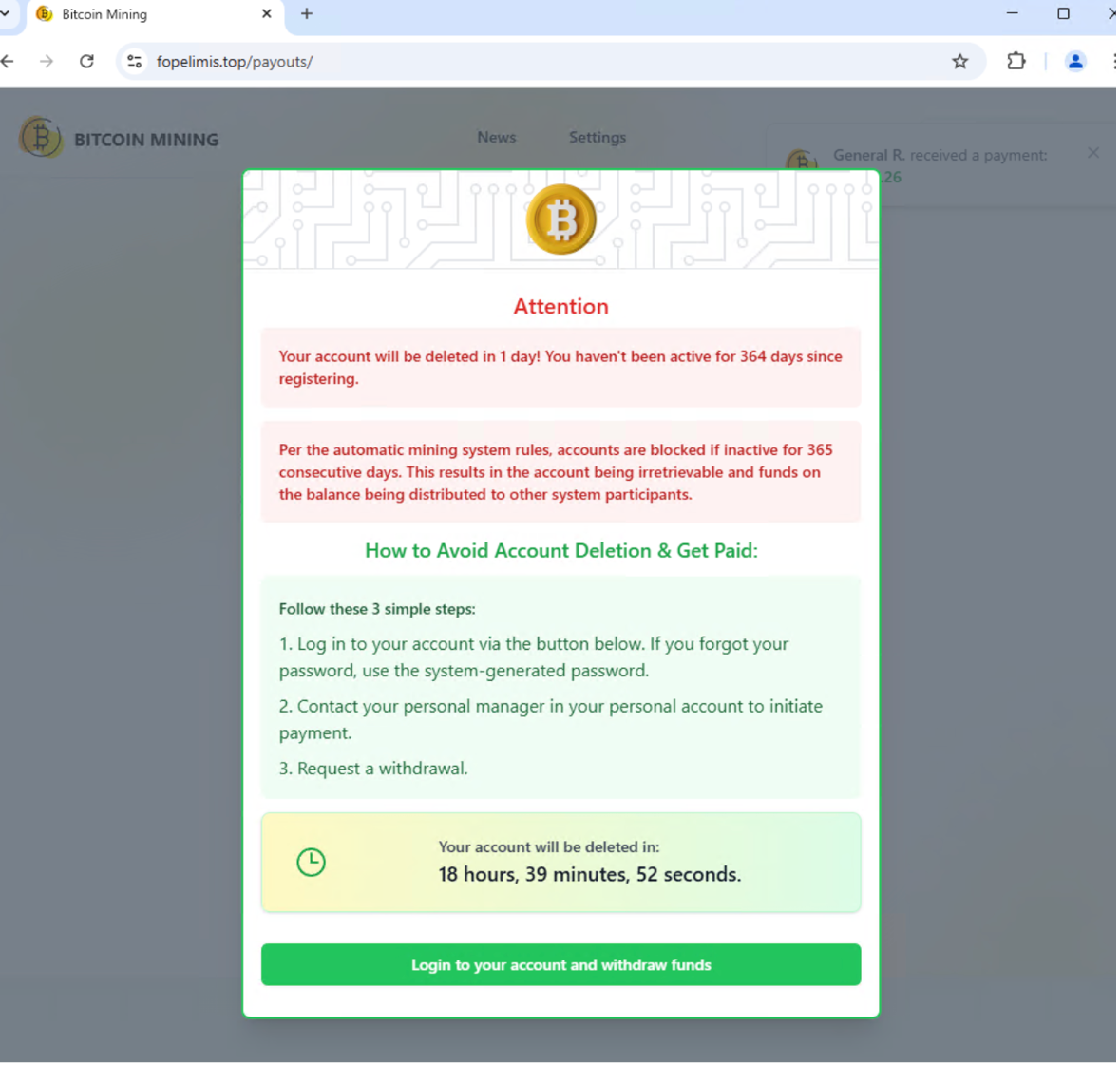

Per richiedere i propri bitcoin, gli utenti dovevano collegarsi utilizzando le loro credenziali. Una volta digitate, tali credenziali venivano immediatamente raccolte dal criminale informatico. La vittima veniva quindi guidata attraverso un processo di prelievo fasullo, durante il quale veniva invitata a pagare una piccola “tassa di trasferimento” prima di aver accesso ai suoi fondi.

Questo passaggio aveva un duplice obiettivo:

- Ha consentito al criminale informatico di verificare che la vittima fosse disposta a effettuare transazioni finanziarie, rendendola un obiettivo più prezioso.

- Ha indotto la vittima a trasferire volontariamente altri fondi, arricchendo ulteriormente il criminale informatico.

Quando la vittima si è resa conto della frode, le sue credenziali erano già state sottratte. Se avesse avuto un wallet bitcoin collegato al suo account, probabilmente il suo saldo sarebbe stato azzerato.

Pagina di login fasulla

3. Sottrazione delle credenziali d’accesso e dei fondi. Una volta rubate, le credenziali d’accesso della vittima sono state:

- Utilizzate direttamente per accedere ai suoi reali account di criptovalute e azzerare il saldo.

- Vendute sul dark web a altri criminali informatici che le potevano utilizzare per perpetrare altre frodi.

Il dominio gestito dal criminale informatico che ospitava il falso servizio di estrazione di criptovalute spesso spariva nel giro di poche ore o giorni per evitare il rilevamento. I bitcoin rubati venivano rapidamente riciclati attraverso diversi servizi o trasferiti a diversi wallet per nascondere la catena delle transazioni. Per le vittime risultava così impossibile recuperare le proprie risorse.

4. Amplificazione dell’attacco. Questa campagna ha preso di mira migliaia di destinatari (di cui oltre 1.000 clienti Proofpoint). Prendeva di mira gli appassionati di criptovalute e coloro che in precedenza avevano interagito con le piattaforme di estrazione di criptovalute. I criminali informatici hanno probabilmente utilizzato kit di phishing automatizzati per generare e distribuire le email. Questi kit permettevano di garantire la coerenza tra i molteplici messaggi e garantire che lievi variazioni potessero eludere il rilevamento.

Le email di phishing utilizzavano un linguaggio pressante e persuasivo per spingere i destinatari a agire immediatamente. Tra gli oggetti delle email utilizzati:

- “Azione immediata richiesta: Recupera 1,39 BTC prima che sia troppo tardi!”

- “URGENTE: Il tuo saldo di criptovalute è in pericolo: ritira subito i tuoi bitcoin!”

- “Ultimo avviso: perderai i tuoi guadagni BTC tra 24 ore!”

Ogni variazione del messaggio rafforzava il senso di paura e agitazione. Questo, a sua volta, aumentava le probabilità che le vittime facessero clic sul link di phishing. Le email venivano inviate da indirizzi e domini di mittenti casuali, rendendo più difficile per i filtri di sicurezza bloccarli preventivamente. Inoltre, l’utilizzo di strumenti per abbreviare gli URL e molteplici reindirizzamenti hanno aiutato i criminali informatici a eludere i meccanismi di rilevamento automatici.

Messaggio pressante e persuasivo

Rilevamento: come ha identificato l’attacco Proofpoint?

Proofpoint ha utilizzato un’ampia gamma di tecniche di rilevamento delle minacce. L’IA è il fulcro della nostra piattaforma Nexus, che combina IA semantica e comportamentale, machine learning e threat intelligence selezionata dai nostri ricercatori. Tutte queste tecnologie collaborano per creare una difesa multilivello in grado di rilevare e neutralizzare i messaggi e i contenuti dannosi nelle minacce altamente sofisticate e in costante evoluzione.

Campagna di phishing nella dashboard Proofpoint Targeted Attack Protection (TAP)

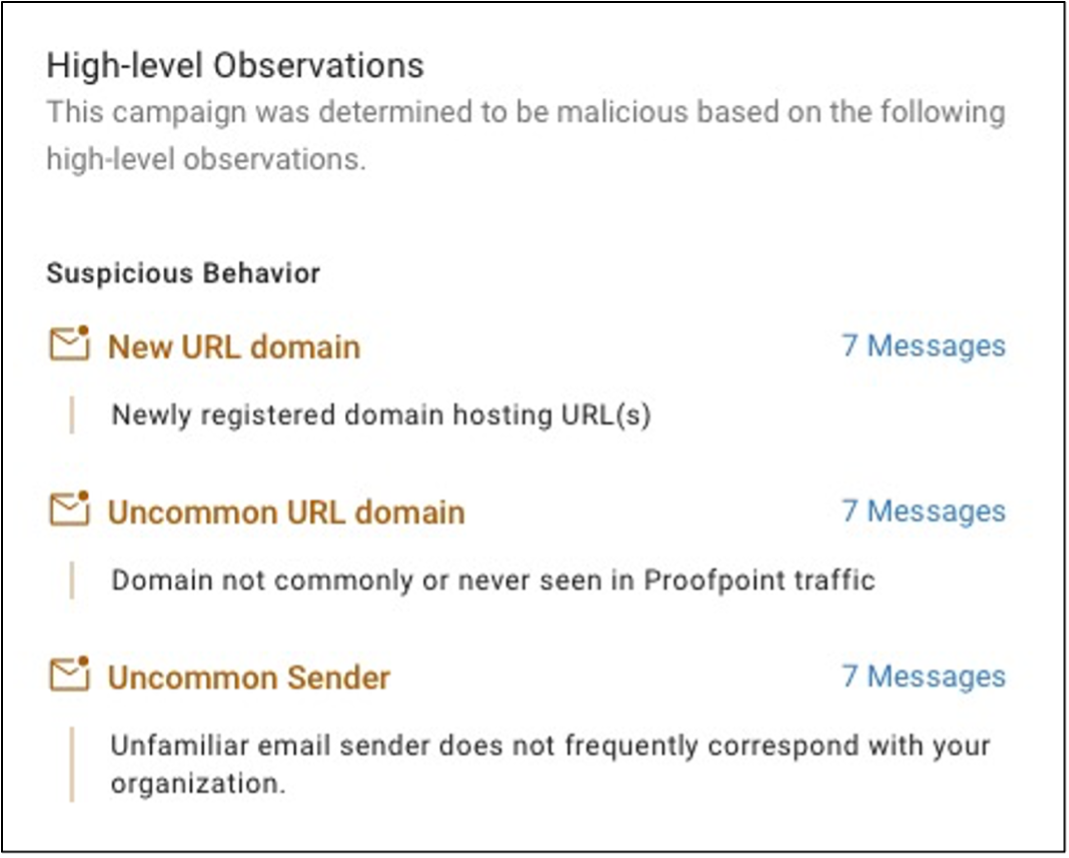

Proofpoint Nexus ha stabilito che la campagna era dolosa in base alle seguenti osservazioni:

- Comportamento sospetto. Le email provenivano da mittenti sconosciuti e includevano link che portavano a domini di recente registrazione. due chiari indicatori di tentativi di phishing.

- Nuovi domini URL. Gli URL di phishing erano ospitati su domini di recente registrazione, una tattica comune utilizzata dai criminali informatici per evitare di essere rilevati dai sistemi di sicurezza.

- Domini URL inusuali. I domini utilizzati nell’attacco venivano riscontrati raramente nel traffico Proofpoint, il che conferma ulteriormente un intento doloso.

- Mittenti inusuali. I mittenti delle email erano sconosciuti e non corrispondevano generalmente con persone delle aziende prese di mira, il che ha contribuito a aumentare i sospetti.

- Intento dedotto dall’IA. Proofpoint Nexus Language Model (LM) ha dedotto che l’intento delle email era di ingannare i destinatari in base all’analisi semantica, alla struttura e agli indicatori contestuali comunemente associati alle campagne di phishing. Il modello di IA ha segnalato queste email come tentativi di raccolta delle credenziali d’accesso e furto di risorse finanziarie.

- Richieste sospette. La pagina di phishing richiedeva le credenziali di accesso e invitava l’utente a pagare una “tassa di trasferimento” prima di ricevere presunti bitcoin. Questo tentativo di frode a più fasi potrebbe essere collegato a tattiche note utilizzate nelle truffe di phishing a scopo di lucro.

Tra il 5 gennaio e il 9 febbraio 2025, questa campagna ha preso di mira oltre 5.400 clienti. Nessun messaggio è stato recapitato ai nostri utenti. Proofpoint li ha rilevati e bloccati tutti.

Sintesi dei segnali utilizzati da Proofpoint per identificare la campagna

Applicazione di misure correttive: lezioni apprese

Devi implementare misure proattive per proteggerti contro questi tipi di campagne di phishing. Ecco alcuni suggerimenti:

- Sensibilizza agli utenti sulle esche che offrono “denaro gratuito”. Gli utenti dovrebbero comprendere quanto sono comuni queste esche e quanto sia importante essere scettici nei confronti dei messaggi non richiesti, in particolare quelli che utilizzano strumenti per abbreviare gli URL e molteplici reindirizzamenti. La formazione di sensibilizzazione alla sicurezza informatica può aiutare a cambiare il comportamento degli utenti nel tempo, rendendoli più attenti e proattivi.

- Aiuta gli utenti a riconoscere gli schemi d’attacco. Insegna agli utenti a identificare le tattiche, tecniche e procedure utilizzate negli attacchi di phishing, tra cui landing page ospitate su piattaforme cloud gratuite, domini contraffatti e richieste di azioni urgenti.

- Incoraggia gli utenti a segnalare e bloccare i mittenti sospetti. Gli utenti devono essere istruiti a segnalare le attività sospette ai team del loro security operation center (SOC). Quindi, dovrebbero bloccare i mittenti delle email di phishing e cancellare prontamente tali messaggi.

- Prendi in considerazione il blocco dei domini di primo livello. I domini di primo livello sono spesso associati a attività dannose. Domini come .cc e .top al perimetro della rete dovrebbero essere bloccati a meno che siano necessari per scopi professionali.

Proofpoint offre una protezione incentrata sulle persone

Le tattiche dei criminali informatici cambiano a seconda dell’evoluzione del panorama delle criptovalute. Per proteggere le tue risorse digitali dalle campagne fraudolente sofisticate, è fondamentale mantenerti informato e implementare solide misure di sicurezza.

I criminali informatici prendono di mira le persone. Per questo motivo Proofpoint è impegnata a fornire una sicurezza incentrata sulle persone. La nostra focalizzazione sul fattore umano assicura che le nostre soluzioni complete possano proteggere i collaboratori e le aziende dalle minacce attuali in costante evoluzione. Questo approccio pervade tutto quello che facciamo, dalla raccolta di threat intelligence avanzata alla formazione degli utenti fino allo sviluppo di misure di sicurezza adattive.

Scopri di più su Proofpoint Threat Protection o leggi la nostra panoramica sulla soluzione.

Leggi la nostra serie “La neutralizzazione degli attacchi informatici del mese”

Per saperne di più su come Proofpoint blocca gli attacchi avanzati, leggi gli articoli precedenti di questa serie:

- Rilevare gli attacchi BEC e della supply chain (giugno 2023)

- Proteggersi contro il toolkit di phishing EvilProxy e il takeover degli account cloud (luglio 2023)

- Rilevare e analizzare un attacco SocGholish (agosto 2023)

- Prevenire il phishing tramite firma elettronica (settembre 2023)

- Truffe e phishing tramite codice QR (ottobre 2023)

- Svolgimento degli attacchi tramite telefonate (novembre 2023)

- Utilizzare l’IA comportamentale per contrastare il dirottamento degli stipendi (dicembre 2023)

- Manipolazione dell’autenticazione a più fattori (gennaio 2024)

- Prevenire le violazioni della supply chain (febbraio 2024)

- Rilevare gli attacchi tramite codici QR multilivello (marzo 2024)

- Sventare gli attacchi di creazione di applicazioni dannose (aprile 2024)

- Bloccare gli attacchi di furto d’identità della supply chain (maggio 2024)

- Attacchi di furto d’identità del CEO (giugno 2024)

- Contrastare gli attacchi del malware DarkGate in vacanza (luglio 2024)

- Attacco di phishing delle credenziali che prende di mira i dati sulla posizione dell’utente (agosto 2024)

- Prevenzione delle truffe di furto d’identità dei fornitori (settembre 2024)

- Quando il malware SocGholish attacca il settore della sanità (ottobre 2024)

- Prevenzione della violazione dell’email dei fornitori nel settore pubblico (novembre 2024)

- Come Proofpoint ha bloccato un attacco di phishing Dropbox (dicembre 2024)

- Un fornitore di energia elettrica sull’orlo del fallimento a causa di un attacco di phishing tramite firma elettronica (gennaio 2025)