La maggior parte degli attacchi informatici mira a persuadere una persona a fare qualcosa che non è nei suoi migliori interessi (accedere a un sito di phishing, modificare i dettagli di pagamento su una fattura o aprire un file che contiene malware, ecc.). I dettagli cambiano, ma l’obiettivo principale è lo stesso. È per questo che riteniamo sia necessario adottare un approccio alla sicurezza incentrato sulle persone. Sono i tuoi dipendenti ad essere presi di mira. Quindi è necessario fornire loro la giusta formazione e le protezioni adeguate in modo che diventino la tua miglior linea di difesa.

Non va dimenticato che anche i criminali informatici sono umani. E come chiunque altro, alcuni di loro possono comportarsi in modo strano. In questo articolo abbiamo raccolto alcune delle esche e tattiche di ingegneria sociale più strane che abbiamo osservato nell’ultimo anno.

Ecco la nostra classifica delle cinque principali tattiche di social engineering del 2021:

5. Osservatori sportivi del mondo del calcio

Il calcio è lo sport più popolare del mondo, dove sia i giocatori che i loro agenti possono guadagnare milioni se catturano l’attenzione del club giusto.

Lo scorso anno, i nostri ricercatori hanno osservato diverse campagne di social engineering che utilizzavano il calcio come esca per distribuire malware a squadre in Francia, Italia e Regno Unito. In queste campagne, il criminale informatico si presentava come un agente sportivo che rappresentava giovani calciatori dell’Africa e del Sud America alla ricerca della loro grande occasione in uno dei campionati più ricchi del mondo sportivo.

Figura 1. Un video inoffensivo contenente riprese di un giovane calciatore di nome William.

Le email inviate ai club presi di mira includevano file video apparentemente legittimi e link a YouTube che mostravano gli allenamenti e i momenti salienti della partita. La condivisione di provini video è piuttosto comune per mettere in contatti i giocatori con i club di calcio, in particolare per le opportunità al di fuori dell’Europa, e alcuni dei link YouTube inviati come parte della campagna erano accessibili pubblicamente. Tuttavia, qualsiasi vittima incuriosita dal filmato al punto da scaricarlo e abilitare il documento Microsoft Excel allegato si è ritrovata infettata con il malware Formbook.

Come dimostra questo esempio, i criminali informatici fanno di tutto per familiarizzare con le convenzioni tipiche delle attività più specializzate.

4. Spoofing in ambito accademico

Numerosi criminali informatici utilizzano campagne di email di massa che pescano nel mucchio nella speranza di trovare una vittima inconsapevole che fornisca loro accesso a una rete aziendale di valore. Ma questo non è il modus operandi di tutti i criminali.

La scorsa estate, abbiamo osservato le attività condotte dal gruppo TA453 al soldo dello stato stato iraniano che ha preso di mira accademici ed esperti di politica europei. Questa campagna si contraddistingue per la natura e la durata delle interazioni tra i criminali informatici e la vittima.

Agli inizi del 2021, TA453 ha iniziato a spacciarsi per un ricercatore dell’Istituto SOAS dell’Università di Londra, utilizzando un indirizzo email contraffatto di uno studioso legittimo. L’Istituto SOAS è specializzato nello studio di Asia, Africa e del vicino e medio Oriente, fornendo a TA453 il pretesto ideale per contattare vari esperti della società e della politica del Medio Oriente.

Figura 2. Un falso invito a una conferenza utilizzato nella campagna lanciato dal gruppo TA453.

L’obiettivo della campagna di social engineering era il furto delle credenziali d’accesso attraverso una pagina fasulla di registrazione a un webinar. Prima di attuare questo piano, i criminali informatici hanno dedicato diverso tempo a creare relazioni con le vittime. Non si sono limitati solamente alle email, ma hanno anche organizzato telefonate e videochiamate nel tentativo di creare un rapporto con le vittime.

3. Falso ma funzionale

Lo scorso anno abbiamo osservato alcune campagne di social engineering di alto profilo che utilizzavano esche realizzate con maestria ma non funzionali. La più famosa è stata forse BravoMovies, un sito di streaming fasullo per utilizzato per distribuire il malware BazaLoader.

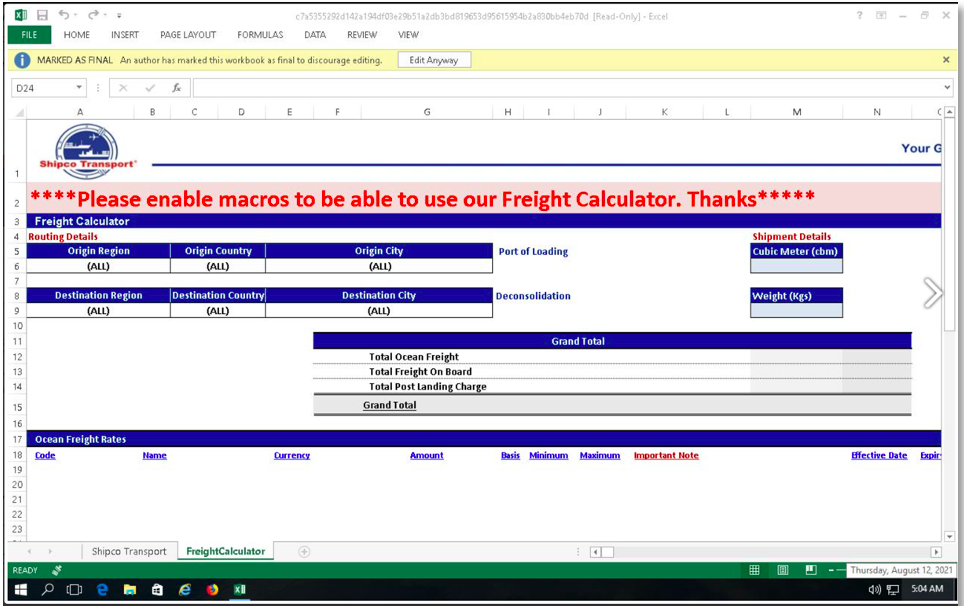

Tuttavia, alcuni criminali informatici sono andati oltre il superficiale. In una campagna di distribuzione di malware dell'agosto 2021, i criminali informatici hanno inviato un file Microsoft Excel contenente uno strumento per il calcolo dei costi di trasporto apparentemente funzionale.

Figura 3. Foglio di calcolo contenente uno strumento per calcolare il costo di trasporto funzionale che distribuisce il malware Dridex.

Sfortunatamente, una vittima ingannata dall’esca ben congegnata si trova a scoprire che il suo preventivo per la spedizione includeva il malware Dridex.

2. Buone nuove, cattive nuove

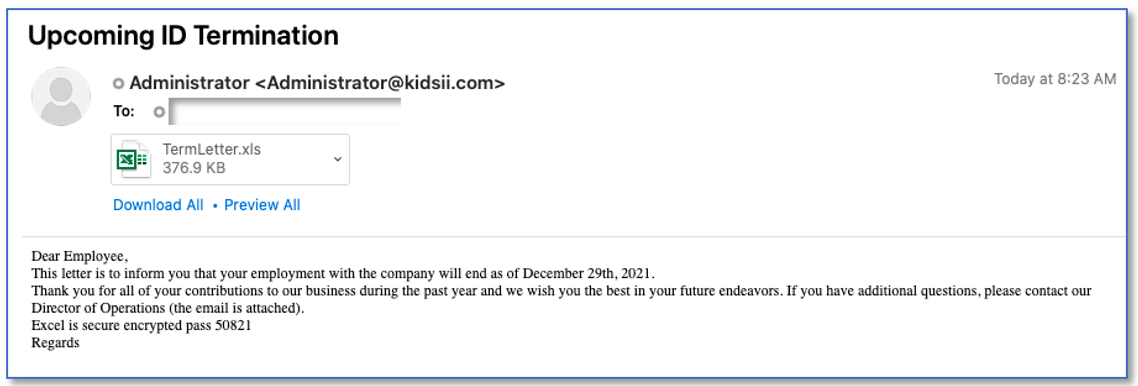

I test A/B sono un concetto noto alla maggior parte dei professionisti del marketing, ma sembra che alcuni criminali informatici li stiano sperimentando anche come tecnica di social engineering. In una campagna lanciata poco prima del Natale 2021, alcuni destinatari hanno ricevuto un messaggio che li informava di essere stati licenziati, altri di essere stati promossi e altri ancora hanno ricevuto un bonus per le vacanze.

Figura 4. Avvisi di bonus e licenziamenti usati come esche in una campagna di distribuzione del malware Dridex.

Tuttavia, nonostante il loro tono diverso, entrambi i messaggi erano portatori di cattive notizie. Il download del file Excel allegato e l'attivazione delle macro portavano all’infezione del computer della vittima tramite il trojan dei servizi bancari Dridex.

Ciliegina sulla torta, una finestra di un pop-up augurava Buon Natale una volta lanciato il download del malware.

1. Eredità o vincita alla lotteria: perché non entrambe!

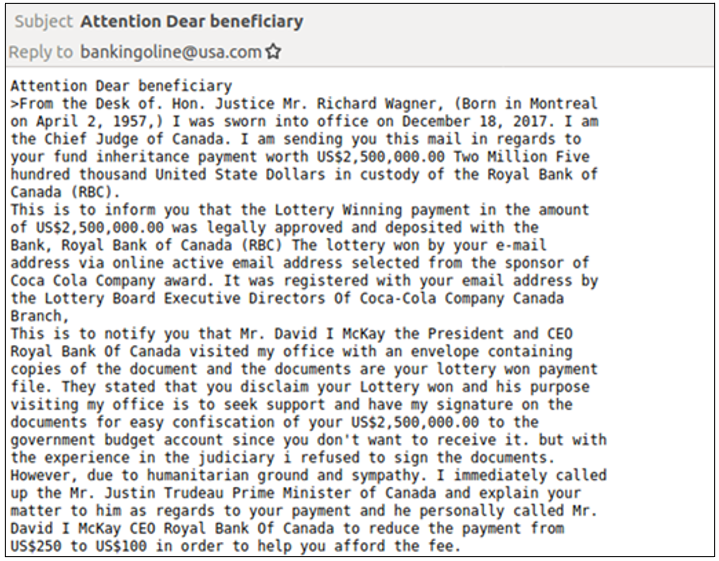

Hai ricevuto un’eredità inaspettata di 2,5 milioni di dollari! Aspetta un attimo, in realtà si tratta di una vincita alla lotteria dello stesso importo. Ma la Royal Bank of Canada è determinare a confiscare il tuo guadagnato inaspettato, o almeno lo era finché il Primo Ministro Justin Trudeau è intervenuto a tuo favore.

Ora, è nientemeno il Presidente della Corte Suprema del Canada che ti manda un’email per farti sapere che la situazione può essere risolta per la modica cifra di 100 dollari. E una volta che hai pagato, la tua vincita sarà resa disponibile sotto forma di una carta Visa.

Figura 5. Un’elaborata esca inviata via email pretendendo un pagamento anticipato.

Questa è l’elaborata frode che un criminale informatico ha tentato di tessere l’anno scorso, rivendicando il premio per l'esca più bizzarra vista negli ultimi anni. La frode del pagamento anticipato è considerata una tattica stravagante di social engineering, ma questa vince a mani basse per la sua varietà e ricchezza.

Per saperne di più, visita il centro di gestione delle minacce Proofpoint, il tuo punto di riferimento per le ricerche e le informazioni più recenti.