Microsoft: terreno fertile per i criminali informatici. Serie di articoli del blog.

Questa pubblicazione fa parte di una serie di articoli del blog sui diversi tipi di attacchi email incentrati sulle persone che Microsoft non riesce a rilevare. Questi attacchi costano alle aziende milioni di dollari ogni anno e causano frustrazione sia fra gli addetti alla sicurezza delle informazioni sia agli utenti, a causa di tecnologie di rilevamento che vengono facilmente eluse e alle limitazioni intrinseche della sicurezza email di Microsoft.

Questa serie di articoli illustrerà in dettaglio come Microsoft si lascia sfuggire diversi tipi di violazioni di account, con esempi recenti di:

- Violazione dell’email aziendale (BEC)

- Ransomware

- Frode dei fornitori

- Violazione degli account

- Condivisione di file pericolosi

Iscriviti al nostro blog in fondo a questa pagina per rimanere aggiornato su queste mancanze che potrebbero mettere a rischio la tua azienda. Inoltre, utilizza la nostra valutazione delle minacce per comprendere meglio i rischi per la tua azienda.

Violazioni degli account non rilevate da Microsoft

La violazione degli account è una tattica comunemente utilizzata dai criminali informatici. Il report “Il Fattore umano 2021” di Proofpoint rivela che il furto delle credenziali di accesso rappresenta oltre due terzi degli attacchi. E secondo il “report d’analisi sulle violazioni dei dati” di Verizon, il 60% degli attacchi deriva dalla comunicazione delle credenziali d’accesso.

Altri tipi di attacco utilizzano malware, come i keylogger, per rubare le credenziali d’accesso, o tattiche di social engineering (ad esempio, richiesta pretestuosa di sovvenzioni) per accedere agli account degli utenti.

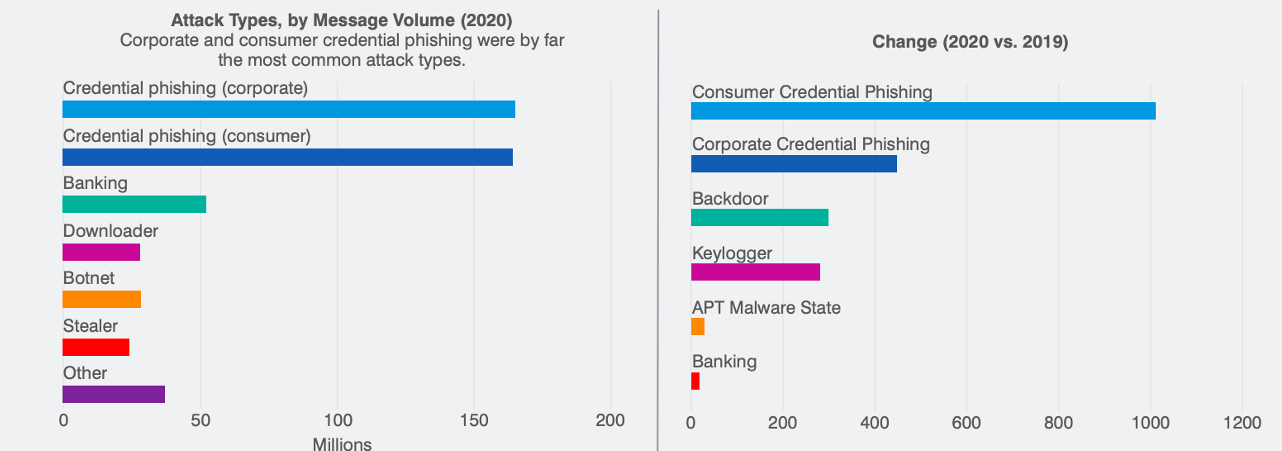

Figura 1. Phishing delle credenziali di accesso per volume di messaggi secondo il report Il fattore umano 2021.

Le violazioni degli account possono avere delle ripercussioni sui risultati finanziari delle aziende. Secondo il report “2021 Ponemon Report: Cost of Cloud Compromise and Shadow IT” (Il costo delle violazioni cloud e della Shadow IT), le violazioni degli account cloud costano in media 6,2 milioni di dollari all’anno alle aziende.

A fronte del numero crescente di aziende che aumentano il loro utilizzo delle applicazioni cloud, il rischio di violazione degli account aumenta. È già elevato. La ricerca realizzata da Proopoint nel 2020 sulla violazione degli account rivela quanto segue:

- Il 95% delle aziende è preso di mira da violazioni degli account

- Il 52% delle aziende ha degli utenti compromessi

- Il 34% delle aziende subisce la manipolazione dei propri file ad opera dei criminali informatici

In un mese, e per una serie limitata di dati di valutazione rapida dei rischi, Proofpoint ha rilevato oltre 112.000 furti di credenziali di accesso, keylogger e downloader che hanno eluso le difese perimetrali dell’email implementate da Microsoft.

In una grande azienda di software con quasi 15.000 dipendenti, oltre 13.000 tentativi di violazione delle credenziali d’accesso hanno preso di mira i dipendenti. In una piccola società di assicurazioni con meno di 1.000 dipendenti, quasi 1.800 minacce hanno colpito i dipendenti. Vale a dire quasi due minacce per utente in un solo mese. In un’azienda internazionale di mass media con 2.000 dipendenti, questi ultimi sono stati colpiti da oltre 25.000 tentativi di violazione delle credenziali di accesso, sovraccaricando le risorse IT interne.

Di seguito sono riportati degli esempi dei tipi di violazione degli account e di furti delle credenziali di accesso non rilevati da Microsoft che sono state scoperti durante delle recenti valutazioni rapide dei rischi di Proofpoint.

Panoramica di un tentativo di raccolta delle credenziali di accesso in Microsoft 365:

Molti tentativi di furto delle credenziali d’accesso utilizzano la stessa tattica: imitare Microsoft per aggirare le difese perimetrali. Nonostante l’implementazione dell’autenticazione a più fattori, i criminali informatici stanno diventando sempre più abili nella violazione degli account email (EAC), che permette loro di rubare e usurpare l’identità aziendale delle vittime.

Ecco un esempio di attacco non rilevato da Microsoft:

- Ambiente: Microsoft 365

- Categoria di minaccia: basata su URL

- Tipo di attacco: furto delle credenziali

- Obiettivo: servizio clienti

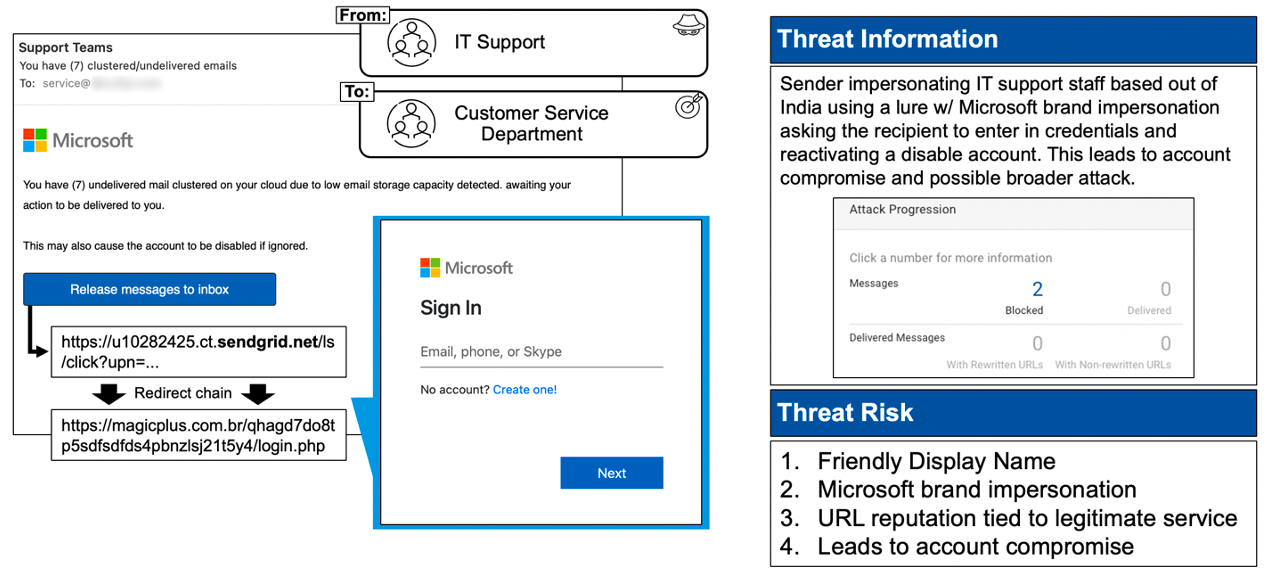

Figura 2. Furto delle credenziali di accesso, non rilevato da Microsoft, che ha certo di sottrarre le credenziali di accesso Microsoft 365 e di compromettere l’account.

Anatomia dell’attacco:

Questo furto delle credenziali di accesso ha eluso i controlli nativi della sicurezza email di Microsoft. L’impostore, spacciandosi per un membro del team del supporto IT, si è servito di un nome visualizzato di fiducia e ha usurpato l’identità del marchio Microsoft per cercare di violare l’account della vittima. L’utilizzo di un URL legittimo (in questo caso sendgrid.net) è una tattica comune utilizzata dai criminali informatici per aggirare l’analisi degli URL.

Infatti, oltre il 50% degli URL inviati dai criminali informatici utilizza un sito “legittimo” di condivisione di file come SharePoint o OneDrive. Questo è il motivo per cui Proofpoint analizza sistematicamente queste minacce in un ambiente sandbox per stabilire se sono dannose e, in caso affermativo, impedire loro di raggiungere gli utenti.

Durante un PoC (Proof of Concept), Proofpoint avrebbe rilevato e bloccato questo tentativo di raccolta delle credenziali di accesso.

Panoramica di una violazione di account:

Non tutti gli attacchi prendono di mira gli account Microsoft 365. Con la proliferazione degli account cloud, i criminali informatici prendono spesso di mira gli account meno protetti. I criminali informatici, come quelli dell’esempio qui di seguito, possono utilizzare gli account dei partner già compromessi per aumentare la probabilità che le vittime lancino un attacco.

Ecco un esempio di attacco non rilevato da Microsoft:

- Ambiente: Microsoft 365

- Categoria di minaccia: basata su allegati, contenente una minaccia basata su URL

- Tipo di attacco: Phishing delle credenziali d’accesso

- Obiettivo: consulenti e amministratori scolastici

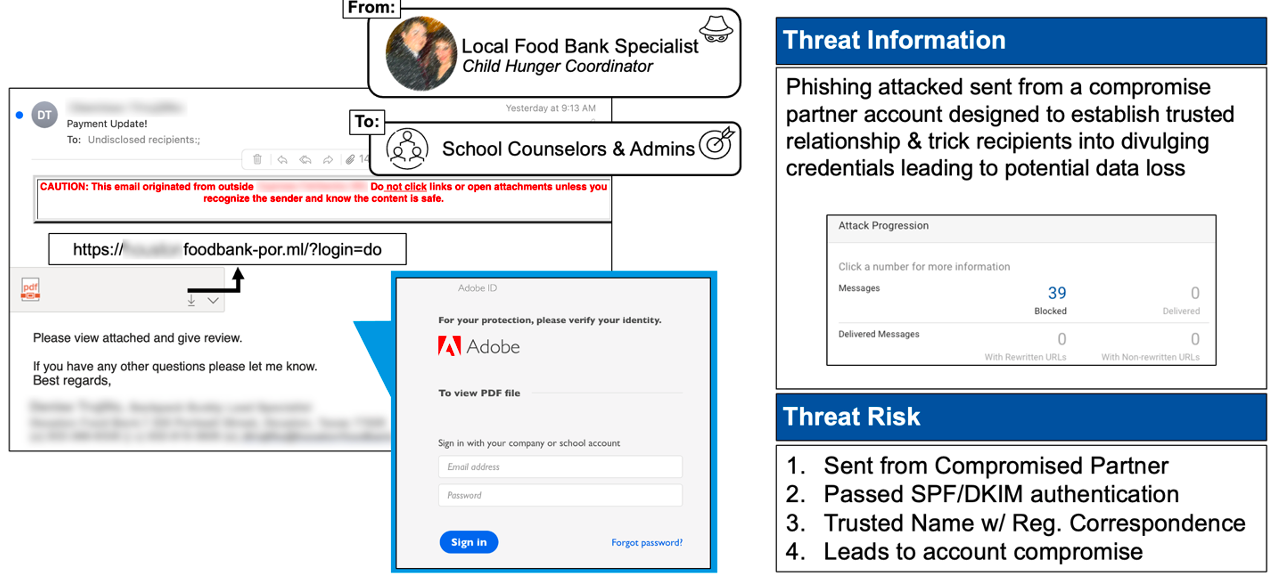

Figura 3. La pagina di login qui sopra usurpa l’identità del marchio Adobe.

Anatomia dell’attacco:

Questo attacco di raccolta delle credenziali di accesso è stato inviato da un account legittimo compromesso di un partner con cui il cliente comunica regolarmente. Come mostrato nell’immagine qui sopra, la pagina abusa del marchio di Adobe. Il criminale informatico cerca in questo modo di raccogliere le credenziali d’accesso al software. Microsoft non è riuscita a rilevare l’attacco per diversi motivi:

- Dato che si trattava di un account compromesso di un partner, ha aggirato i controlli di autenticazione SPF (sender policy framework)/DKIM. Inoltre, era un partner fidato con cui il cliente comunicava regolarmente, motivo per cui l’analisi statica della reputazione eseguita da Microsoft non ha identificato il mittente come dannoso

- Il payload dannoso (URL) ha utilizzato delle tecniche di offuscamento per aggirare l’ambiente sandbox: era incluso nell’allegato e non nell’email stessa

- L’analisi della reputazione di Microsoft non ha rilevato l’URL, poiché fatica a identificare i nuovi URL dannosi

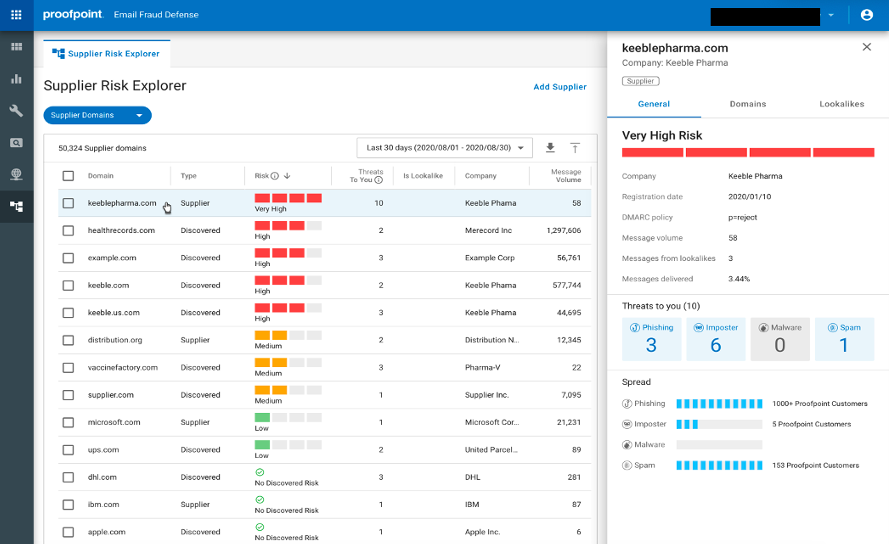

L’attacco di cui sopra era particolarmente sofisticato. Per questo motivo raccomandiamo di implementare diversi livelli di difesa per una protezione efficace dell’email. La nostra funzionalità Nexus Supplier Risk Explorer, per esempio, è in grado di classificare e prioritizzare il livello di rischio dei domini dei fornitori per stabilire se un fornitore o un partner presenta dei rischi. Questo è uno degli indicatori che utilizziamo per stabilire se le email rappresentano una minaccia.

Panoramica di una minaccia ibrida contro DocuSign:

Gli utenti sono più propensi ad attivare gli attacchi quando vedono i nomi di marchi noti e rispettabili all’interno delle email dannose. Quando viene inviato da un account apparentemente legittimo (in questo caso un amministratore dell’ufficio compromesso), l’attacco diventa più difficile da rilevare e quindi più pericoloso.

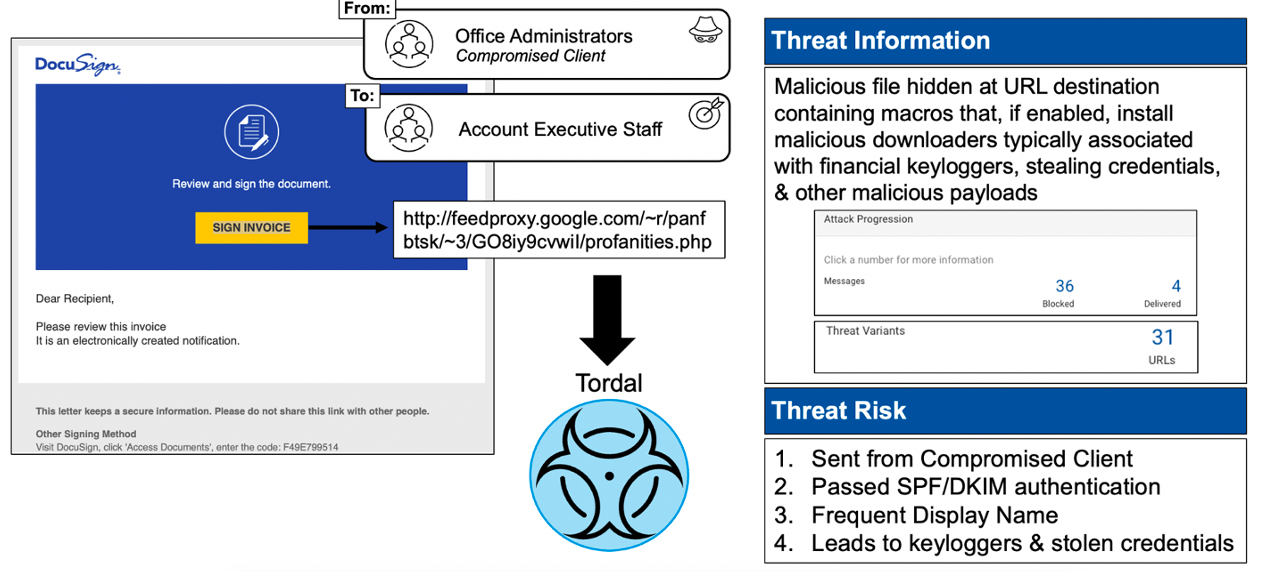

Figura 4. Attacco ibrido contro DocuSign inviato da un account compromesso, che potrebbe portare al download di keylogger, al furto di credenziali d’accesso e alla violazione di altri account.

Ecco un esempio di attacco non rilevato da Microsoft:

- Ambiente: Microsoft 365

- Categoria di minaccia: basata su URL, porta a un allegato attivato da macro

- Tipo di attacco: downloader

- Obiettivo: titolari dell’account

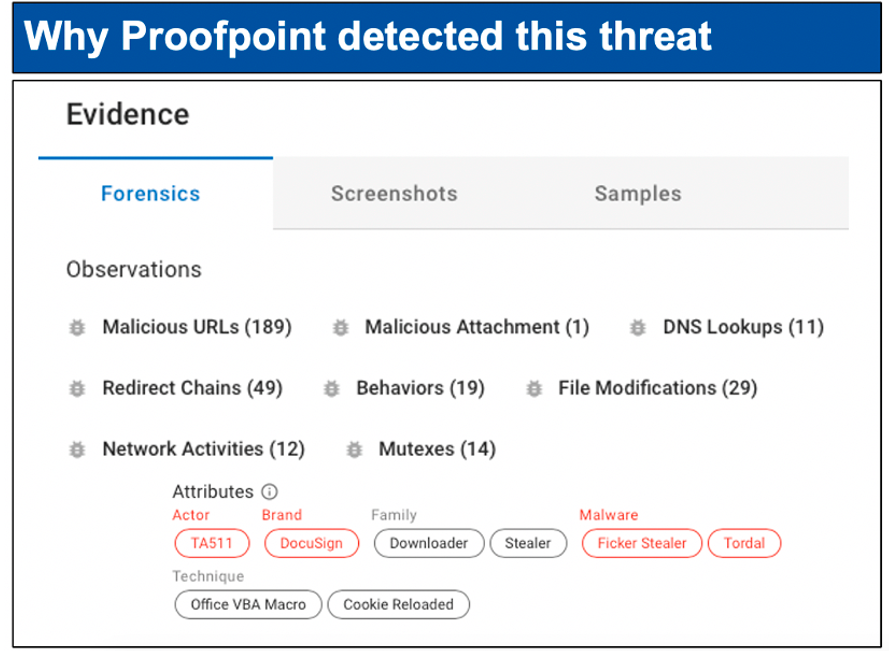

Anatomia dell’attacco:

In questo attacco lanciato da un client compromesso, il messaggio includeva un file dannoso che, quando le macro erano abilitate, poteva installare dei downloader che includevano keylogger e portavano alla violazione di altri account. Microsoft non ha rilevato questa minaccia per diversi motivi:

- Dato che si trattava di un account compromesso di un partner, ha aggirato i controlli di autenticazione SPF/DKIM. Inoltre, era un partner fidato con cui il cliente comunicava regolarmente, motivo per cui l’analisi statica della reputazione eseguita da Microsoft non ha identificato il mittente come dannoso

- Microsoft non ha rilevato l’abuso del marchio DocuSign nel messaggio

- Il payload dannoso ha utilizzato tecniche di aggiramento delle sandbox

Figura 5. Proofpoint offre visibilità dettagliata sugli attacchi incentrati sulle persone, fornendo ai team dettagli sull’attacco, sulle campagne coinvolte e sulle persone prese di mira per comprendere come e perché i criminali informatici cercano di causare danni.

La soluzione di sicurezza avanzata dell'email di Proofpoint avrebbe rilevato e bloccato queste minacce.

Come Proofpoint contribuisce a bloccare la violazione degli account

Proofpoint è l’unico fornitore a offrire una soluzione integrata, end-to-end, dotata di molteplici livelli di protezione per combattere la violazione degli account. Abbiamo sviluppato tecniche di rilevamento multi-livello per proteggerti dalle minacce in costante evoluzione, tra cui Proofpoint URL Defense, Proofpoint Attachment Defense e Advanced BEC Defense.

Dato che la violazione degli account è un problema comune, abbiamo creato Supplier Risk Explorer per il nostro prodotto Proofpoint Email Fraud Defense e abbiamo integrato l’analisi a partire da queste informazioni. Questo strumento unico può fornire al tuo team informazioni preziose sui fornitori che possono rappresentare un rischio per la tua azienda.

Figura 6. Nexus Supplier Risk Explorer identifica i domini dei fornitori e offre visibilità sui fornitori che possono rappresentare un rischio per la tua azienda.

Inoltre, Proofpoint offre anche dettagli sulle attività di login sospette e sulle applicazioni terze potenzialmente dannose tramite la funzionalità SaaS Defense integrata, che fornisce informazioni sulla violazione degli account. Per rafforzare la tua protezione contro la violazione degli account, puoi adottare delle misure proattive, come per esempio applicare ulteriori controlli ai tuoi VAP (Very Attacked People™ ovvero le persone più attaccate) tramite i nostri partner tecnologici. Puoi anche adottare la nostra piattaforma Information Protection, che ti aiuterà a identificare e a proteggerti dagli utenti compromessi e dalla perdita di dati.

Ancora una volta, è importante notare che Proofpoint avrebbe rilevato e bloccato i messaggi dannosi in tutti gli esempi degli attacchi non rilevati da Microsoft sopra menzionati.

Raccomandazioni per prevenire le violazioni degli account

Con le sue piattaforme Threat Protection e Information Protection, Proofpoint adotta un approccio multi-livello per bloccare le violazioni degli account e quindi offre un numero maggiore di livelli di protezione alle aziende. Tra i livelli della nostra piattaforma Threat Protection menzioniamo le nostro avanzate funzioni di rilevamento, isolamento, autenticazione, formazione e correzione automatica.

Non esiste un unico strumento o una sola strategia per bloccare le violazioni degli account, ed per questo che è indispensabile una soluzione di protezione multi-livello e integrata. Per scoprire come la nostra piattaforma Proofpoint Threat Protection può aiutarti a proteggere il tuo ambiente, fai una valutazione rapida e gratuita dei rischi legati all’email.