Benvenuto alla nostra nuova serie, “La neutralizzazione degli attacchi informatici del mese”. Ogni mese, analizzeremo le tattiche in continua evoluzione utilizzate dai criminali informatici e scopriremo come vengono impiegate nei primi passi critici della catena di attacchi informatici. Approfondiremo come è stato condotto l'attacco, perché ha eluso altri strumenti di sicurezza e, infine, come Proofpoint lo ha fermato.

Il nostro obiettivo è quello di fornirti spunti che ti aiutino a proteggere i tuoi collaboratori e i tuoi dati dalle minacce in continua evoluzione.

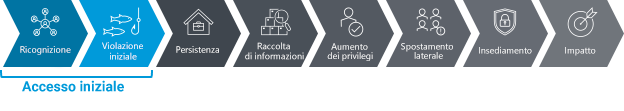

Questa serie si concentra sulla fase di accesso iniziale della catena d’attacco che include la ricognizione e la violazione iniziale.

In questo primo articolo, ci concentreremo sull’intricata natura delle violazioni dell’email aziendale (BEC, Business Email Compromise) e degli attacchi alla supply chain. Gli attacchi BEC sono uno dei vettori d'attacco email più dannosi dal punto di vista finanziario. In questi attacchi, i criminali informatici spesso fingono di essere entità esterne fidate. Solitamente utilizzano gli account compromessi di fornitori o partner fidati per infiltrarsi.

Lo scenario

Iniziamo con un incidente BEC che Proofpoint ha rilevato presso un gruppo globale della grande distribuzione con oltre 40.000 utenti. L’attacco proveniva dalla supply chain del gruppo e la soluzione di sicurezza esistente non è riuscita a rilevarlo. Questo esempio è utile perché evidenzia la rapidità con cui si evolve il panorama della sicurezza informatica e l'importanza di interrompere la catena di attacco.

La minaccia: come si è svolto l’attacco?

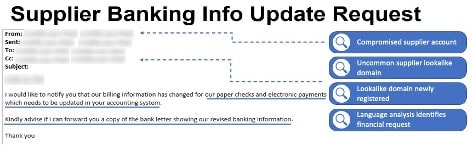

Il gruppo globale della grande distribuzione ha ricevuto un’email da un mittente “legittimo” della sua supply chain che richiedeva un aggiornamento delle sue informazioni di pagamento. Questa richiesta in apparenza inoffensiva era in realtà dannosa, poiché l’account del mittente era stato compromesso. Il criminale informatico ha cercato di rendirizzare le email di risposta verso un dominio fotocopia appena registrato, con l’obiettivo di intercettare le informazioni sensibili e dirottare i pagamenti.

Email iniziale del criminale informatico, che include le osservazioni del team di investigazioni forensi di Proofpoint.

Rilevamento: come ha rilevato l’attacco Proofpoint?

Ecco alcuni motivi per cui la soluzione di sicurezza esistente del cliente non ha rilevato questa minaccia:

- Eccessiva importanza assegnata all'età del dominio come fattore di rilevamento

- Incapacità di identificare i domini fotocopia

- Mancanza di analisi dell’indirizzo di risposta

Affidarsi esclusivamente all'età del dominio può generare troppe informazioni inutili e sovraccaricare i team di sicurezza con un numero elevato di falsi positivi (Nota: quando l’età del dominio viene combinata con altri indicatori dell’intento doloso, può consentire di identificare gli attacchi potenzialmente dannosi).

La risposta del cliente, inviata a un dominio fotocopia.

Proofpoint adotta un approccio multilivello per rilevare questo tipo di minacce. Proofpoint Supernova, il nostro motore di analisi comportamentale, utilizza intelligenza artificiale, machine learning e analisi comportamentale per aiutarci a identificare i principali indicatori di violazione. Rileva i modelli di email sospette e migliora il rilevamento di tutti i tipi di minacce: dagli attacchi BEC al phishing delle credenziali d’accesso.

In questo esempio, Proofpoint Supernova ha identificato dei termini che indicavano che l’email conteneva una richiesta finanziaria. Sebbene la richiesta non sembrasse insolita di per sé, combinata con la modifica dell'indirizzo di risposta, è risultata sospetta. Inoltre, il dominio era stato registrato lo stesso giorno in cui è stata inviata l'email.

La nostra nuova soluzione Supplier Threat Protection ha contribuito a rilevare questa minaccia grazie alla combinazione di dati comportamentali con la nostra threat intelligence. Ci ha permesso di evidenziare su quali account dei fornitori compromessi concentrare le indagini.

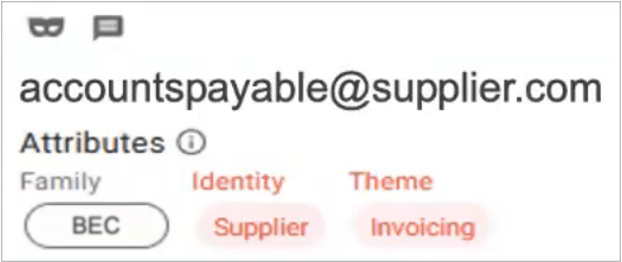

La dashboard Proofpoint Targeted Attack Protection (TAP) categorizza ogni minaccia. In questo esempio, mostra che abbiamo identificato la minaccia come attacco BEC, che proveniva da un fornitore e che era coinvolta la fatturazione.

Applicazione di misure correttive: quali sono i vantaggi o gli esiti?

Al termine della nostra valutazione della minaccia, abbiamo aiutato il cliente a intervenire rapidamente:

- Il nostro team di risposta agli incidenti ha segnalato al cliente la presenza della minaccia BEC e dell'attacco alla supply chain.

- Grazie ai nostri suggerimenti, il cliente ha neutralizzato la minaccia per prevenire eventuali violazioni dei dati o perdite finanziarie.

- Abbiamo stabilito un piano completo di misure correttive che includeva l’utilizzo della soluzione Proofpoint Supplier Threat Protection per ottenere informazioni approfondite sugli account dei fornitori compromessi e isolare i link provenienti da questi account.

- Abbiamo aiutato il cliente a migliorare i protocolli di sicurezza applicati agli account compromessi e implementare misure severe per l’autenticazione delle email.

Il gruppo globale della grande distribuzione, seguendo questi passaggi, è riuscito a conservare la fiducia di clienti e partner e a rafforzare la sua resilienza contro attacchi futuri.

Anche Proofpoint ha tratto degli insegnamenti da questa esperienza. Abbiamo aggiornato la nostra threat intelligence con i dati preziosi derivati da questo incidente. Abbiamo così migliorato la nostra visibilità sulle minacce, in modo da proteggere meglio tutti i nostri clienti contro i futuri attacchi.

Proofpoint contribuisce a interrompere la catena d’attacco

I criminali informatici nell’esempio di cui sopra hanno sfruttato le vulnerabilità all’interno della soluzione di sicurezza email esistente del nostro cliente. Se si fosse trattato della soluzione Proofpoint, avremmo eliminato completamente i rischi, in quanto avremmo impedito al messaggio di raggiungere le caselle email dei collaboratori.

Il mese prossimo, scoprirai come abbiamo contribuito a sventare un altro attacco informatico nella nostra serie “La neutralizzazione degli attacchi informatici del mese”. Facendo luce sulla catena d’attacco, il nostro obiettivo è di interromperla e permettere alle aziende di creare difese più solide.

Scarica il nostro eBook, La guida strategica definitiva sull’email security, per saperne di più su come Proofpoint può proteggere la tua azienda contro gli attacchi BEC e alla supply chain.