Recentemente, Proofpoint ha esaminato i dati DMARC di 325 dei clienti di Proofpoint Email Fraud Defense per identificare la loro provenienza. Abbiamo constatato che le email inviate dai domini di questi clienti proveniva dalle fonti seguenti:

- Applicazioni/Sistemi (42%)

- Marketing (57%)

- Utenti finali (1%)

Le applicazioni inviano il 42% delle email, perciò i team responsabili della messaggistica e della sicurezza devono affrontare delle sfide importanti. Storicamente, i relay SMTP on premise aiutano a controllare i messaggi generati dalle applicazioni che vengono inviati dai domini della loro azienda. Questo controllo facilita la protezione dell’identità del marchio dell’azienda espressa attraverso l’email. Diversamente, la reputazione e i dati sensibili dell’azienda potrebbero essere a rischio. Inoltre, senza questa protezione, i destinatari sono vulnerabili a frodi di vario tipo.

Tuttavia, con la modernizzazione delle applicazioni, diventa difficile mantenere questo controllo. Se sei un responsabile della messaggistica o della sicurezza preoccupato dalla modernizzazione delle applicazioni e delle relative implicazioni per la tua capacità di mantenere il controllo delle identità dell’email della tua azienda, sappi che non sei solo.

In questo articolo, affronteremo l’evoluzione dei controlli dei relay dell’email e forniremo alcuni suggerimenti per riprendere il controllo in modo da proteggere la tua azienda.

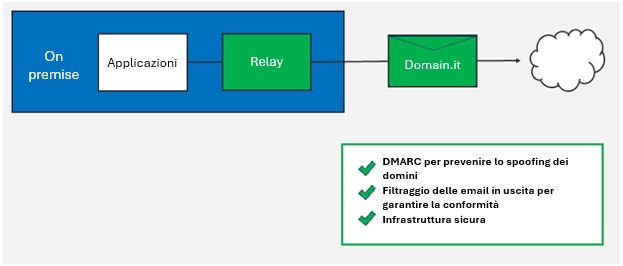

Controlli di protezione tradizionali

In passato, per gestire i messaggi generati dalle applicazioni, i team implementavano e mantenevano i seguenti controlli:

- Policy di rifiuto DMARC. Questi controlli evitano che i domini siano vittima di un attacco di spoofing da parte di criminali informatici.

- Filtraggio delle email in uscita. Questi filtri evitano l’invio di spam, malware o dati sensibili, che sia involontario o intenzionale.

- Limitazioni d’accesso. I team utilizzano tali restrizioni per controllare le applicazioni e i sistemi autorizzati a utilizzare i relay SMTP.

Relay tradizionale con soluzione on premise

La modernizzazione delle applicazioni ha introdotto tre tipi di rischi per l’identità dell’email di un’azienda.

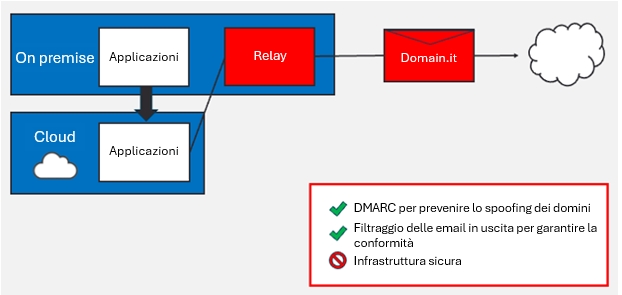

1. Migrazione verso il cloud

Le applicazioni on premise stanno migrando verso gli ambienti cloud. Tuttavia, nel cloud non sono disponibili relay SMTP sicuri.

In teoria, i relay SMTP on premise esistenti potrebbero continuare a implementare facilmente le regole di rifiuto DMARC e il filtraggio delle email in uscita. Ma consentire loro di inoltrare le email da ambienti cloud esterni è pericoloso, perché implica di trasformarli in “relay aperti” (se non lo sono già).

L’esposizione di relay on premise a ambienti esterni è pericoloso

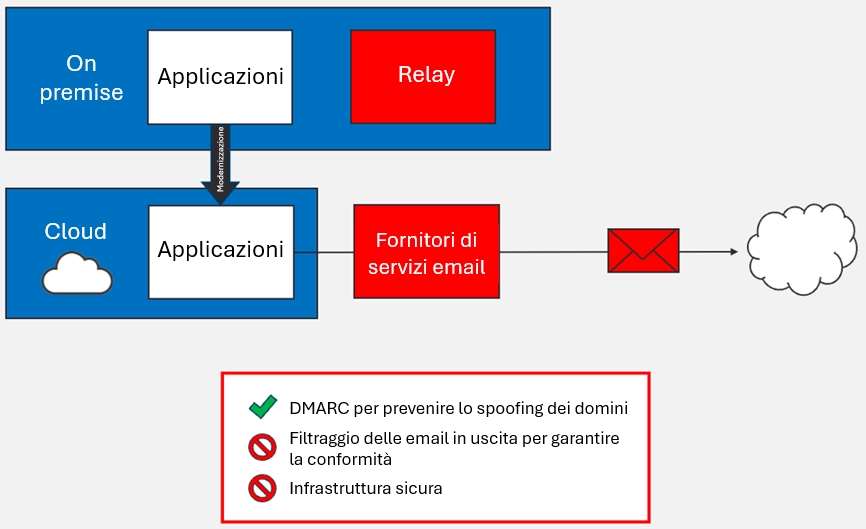

2. Fornitori di servizi email

I fornitori di servizi email possono inviare email conformi con il protocollo DMARC, ma richiedono ai loro clienti di concedere autorizzazioni a infrastrutture condivise su larga scala tramite record SPF. Purtroppo, i record SPF sono visibili ai criminali informatici. Inoltre, spesso sono poco protetti e mancano di funzioni di filtraggio delle email in uscita.

I fornitori di servizi email danno priorità al recapito delle email, non alla sicurezza

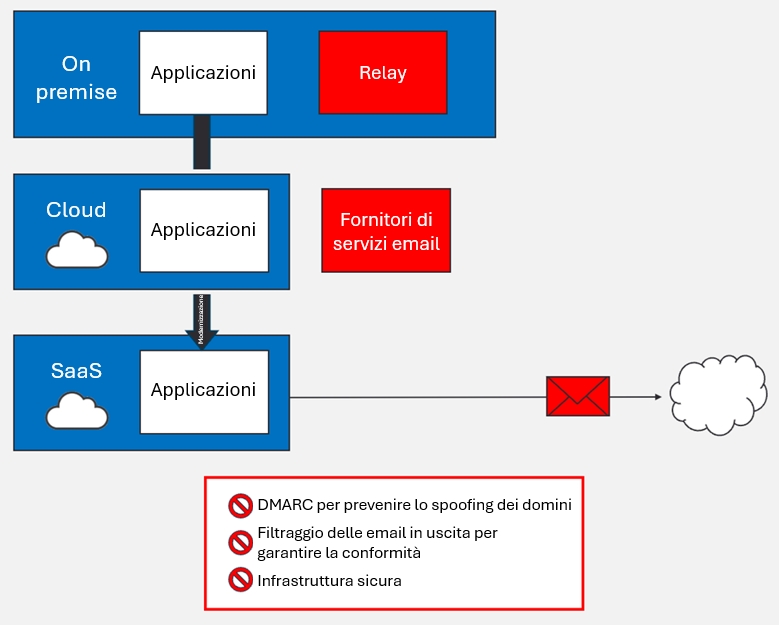

3. SaaS

Queste applicazioni sono esternalizzate a fornitori terzi. Dal momento che molti di questi fornitori sono concentrati sullo sviluppo dei loro prodotti strategici e la differenziazione della loro offerta, proprio come i fornitori di servizi email, la sicurezza dell’email non è la loro priorità.

- I fornitori SaaS spesso non possono inviare email conformi con il protocollo DMARC. Ciò significa che implementare e mantenere policy di rifiuto DMARC è una vera sfida.

- Come nel caso dei fornitori di servizi email, questo scenario richiede la concessione di autorizzazioni a infrastrutture spesso non sicure mediante record SPF.

I fornitori SaaS sono concentrati sullo sviluppo dei loro prodotti principali, non sull’email

Proofpoint SER offre il controllo richiesto

Con così tante sfide da affrontare, riportare il controllo delle email inviate dalle applicazioni nelle mani dei team responsabili della messaggistica e della sicurezza è un compito arduo. Ma è proprio ciò che permette di fare la soluzione Proofpoint Secure Email Relay (SER). Ecco alcune delle strategie di Proofpoint SER per risolvere i problemi da affrontare:

Relay moderno

Il principio fondamentale di controllare le email inviate dalle applicazioni tramite un relay non è necessariamente cambiato. Ciò che è cambiato, tuttavia, è il modo in cui il relay viene implementato e gestito.

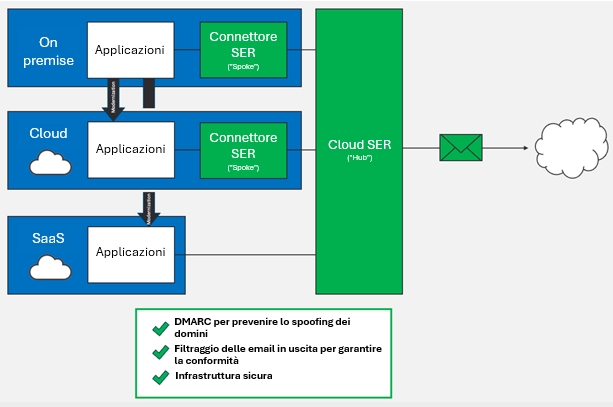

Dal punto di vista dell’architettura, il modo ideale per gestire la modernizzazione e la proliferazione delle applicazioni è un modello relay hub and spoke. In questo modello:

- Tutte le email, indipendentemente dal loro ambiente di origine, passano attraverso l’hub della rete. È qui che le email vengono filtrate, le policy vengono applicate e i payload vengono crittografati, tra le altre funzioni.

- Gli spoke (raggi) sono canali opzionali che aiutano a spostare le email da vari ambienti verso l’hub centrale. Per esempio, uno spoke leggero interno alla rete può raccogliere le email da centinaia di migliaia di applicazioni. Quindi, può normalizzare il flusso di queste email tra la rete del cliente e l’hub del relais. In alternativa, uno spoke Amazon Simple Email Service può utilizzare SES Mail Manager per instradare in modo condizionale le email verso l’hub.

Sicurezza

In generale, quando un elemento viene modernizzato, presupponiamo che sia più sicuro. Tuttavia, vale la pena definire alcune considerazioni valide per un relay email:

- I processi di sviluppo e implementazione della soluzione dovrebbe rispettare gli standard e le best practice di sicurezza più recenti. Per esempio, invece di utilizzare un server email monolitico, Proofpoint SER ha un’architettura cloud che utilizza microservizi. L’architettura a microservizi si traduce in sistemi appositamente sviluppati più leggeri, che offrono una superficie d’attacco ridotta. I microservizi inoltre utilizzano un sistema CI/CD moderno. In questo modo è possibile applicare più rapidamente le patch di sicurezza e apportare modifiche all’ambiente di produzione, senza alcuna interruzione di servizio.

- Le email gestite dalla soluzione dovrebbero essere crittografate end-to-end. A livello di connessioni in entrata, le applicazioni devono essere sottoposte a un’autenticazione rigorosa (TLS 1.2 come minimo, ma preferibilmente anche più elevata).

- La soluzione dovrebbe fornire funzionalità di sicurezza come il filtraggio per spam e malware. La soluzione deve anche proteggere le informazioni sensibili e disporre di funzionalità di prevenzione della perdita dei dati (DLP). Tutte le email che fuoriescono dal sistema verso internet dovrebbero essere dotate della firma DKIM con chiavi a 2048 bit alternate ogni sei mesi. Suggeriamo di mantenerti informato sull’avanzamento di DKIM2.

Servizi

Non si può prescindere dall’elemento umano, soprattutto quando si tratta di disattivare i relay on premise. Questi sistemi spesso gestiscono attivamente diversi tipi di email, tra cui:

- Le email inviate da centinaia (se non migliaia) di applicazioni. In base alla strategia di migrazione, i proprietari di queste applicazioni dovrebbero essere consultati e supportati durante il processo di transizione.

- Le email critiche come la reimpostazione delle password e i codici MFA. Alcune applicazioni devono essere gestite in modo prioritario e la loro migrazione deve avvenire in tempi brevi.

Architettura hub and spoke di Proofpoint SER

Proteggi meglio la tua email con Proofpoint

Con Proofpoint SER, la tua azienda può gestire meglio tutte le applicazioni e i partner SaaS terzi che inviano email per tuo conto. Con Proofpoint SER, in caso di violazione di una di queste fonti, sarai in grado di metterle immediatamente fuori uso. Ciò è importante soprattutto per le applicazioni di terze parti che tradizionalmente non erano sotto il tuo controllo, ma che potrebbero ancora causare danni significativi al tuo marchio.

Quindi, che tu stia cercando di smantellare i tuoi relay on premise, rafforzare la tua sicurezza con lo standard DKIM o semplicemente rafforzare il tuo controllo su tutte le email inviate dalle applicazioni, Proofpoint SER potrebbe essere la soluzione che stavi cercando.

Desideri saperne di più?

Puoi guardare una breve panoramica video o consultare la pagina di prodotto Proofpoint Secure Email Relay. Ti invitiamo anche a contattare il tuo rappresentante commerciale Proofpoint che può aiutarti a stabilire se Proofpoint SER è lo strumento adatto alle tue esigenze.

Se sei un cliente Amazon SES e desideri saperne di più sulla protezione del traffico email delle tue applicazioni con Proofpoint SER, abbiamo da poco organizzato un webinar con Amazon su questo argomento.

Inoltre, ti invitiamo a partecipare al nostro prossimo webinar “Cloud Initiatives for Securely Sending Application-Generated Email”. Iscriviti all’evento qui.