Molte aziende in tutto il mondo passano le proprie applicazioni sul cloud, utilizzano soluzioni SaaS, e supportano e incentivano sempre più lo smart working. Tuttavia, questo mette a dura prova la sicurezza delle reti aziendali, costruite su un modello di connettività delimitato dal perimetro fisico dell'azienda. Alcuni dei punti deboli ben noti, derivanti dall'affidarsi a firewall basati su data center e VPN includono la vasta superficie di attacco, l'inaffidabilità dell'utente in smart working, e gli innumerevoli grattacapi a livello amministrativo.

Proofpoint Meta offre un salto rivoluzionario nel panorama della sicurezza e del networking: il primo software Network-as-a-Service Zero-trust concepito per le aziende, in grado di connettere in modo sicuro gli utenti a data center, reti cloud pubbliche e private, applicazioni SaaS, e uffici, garantendo allo stesso tempo l'agilità e le performance di cui necessitano le aziende.

Networking e Sicurezza di un'Epoca Ormai Passata

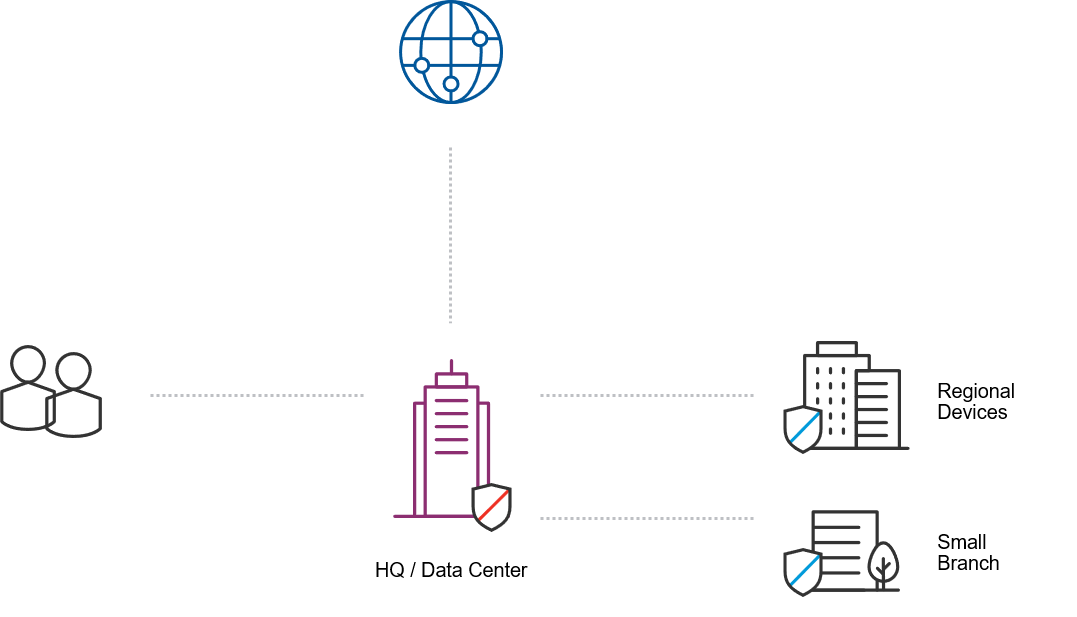

La maggior parte delle aziende utilizza ancora architetture di rete basate sul perimetro fisico dell'azienda, realizzate attorno alla sede principale o a un data center. I dispositivi di sicurezza — firewall, web gateway protetti, sistemi IDS (intrusion detection system), sistemi IPS, e così via — si trovano fisicamente nell'infrastruttura di rete, creando apparentemente un perimetro sicuro attorno alla rete, alle applicazioni, e ai dati aziendali.

Il presupposto successivo è che gli impiegati si recano a lavoro nella sede aziendale ad orari specifici collegandosi alla rete tramite connessione fisica o senza fili, e accedendo alle normali applicazioni aziendali. I lavoratori in smart working utilizzano specifiche VPN aziendali per connettersi dalla rete domestica, anche per accedere ad applicazioni web o alla rete Internet in generale. Le filiali utilizzano invece le WAN, spesso con linee MPLS dedicate, per accedere ad applicazioni e risorse aziendali. Indipendentemente da dove abbia origine, tutto il traffico è tunnellizzato verso la rete centrale e messo sotto il perimetro di sicurezza prima di essere instradato alla destinazione di uscita.

Questo tipo di architettura di rete sarebbe perfetta — se fossimo nel 2005. Ma purtroppo non lo siamo più.

Migrazione in Cloud e Lavoratori in Smart Working: Differenti Esigenze di Sicurezza

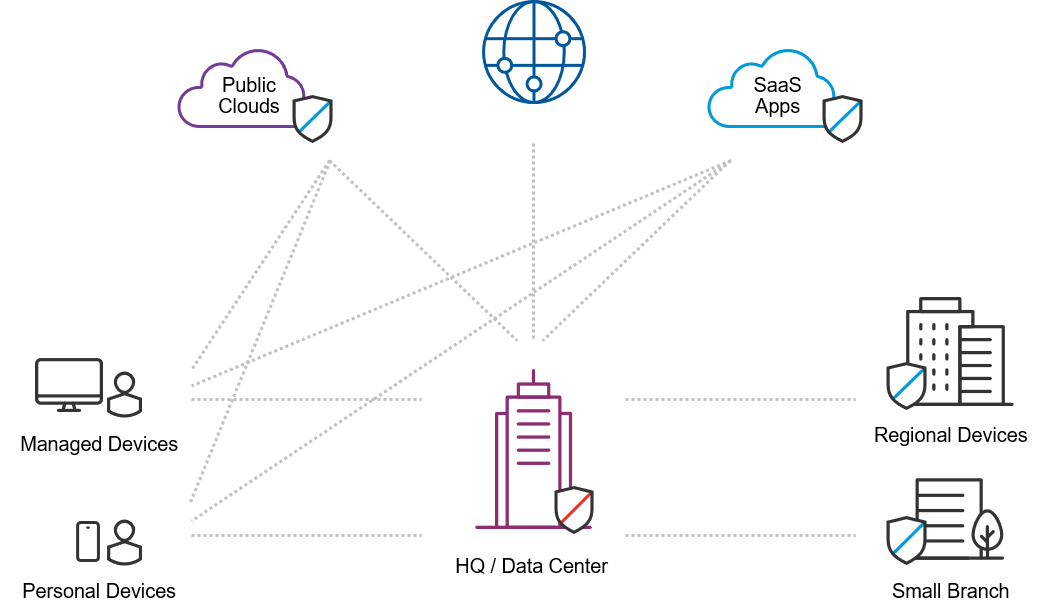

Il modo di lavorare è molto cambiato oggi rispetto a quello scenario. Oggigiorno, molte applicazioni aziendali, risorse e spazi di archiviazione si trovano in cloud, dal momento che le aziende hanno iniziato ad adottare strategie per evitare di dover avere e gestire una propria infrastruttura di rete, appoggiandosi invece ai servizi cloud. Oltra a migrare le proprie applicazioni su piattaforme come Amazon AWS o Microsft Azure, sempre più aziende si appoggiano su applicazioni SaaS enterprise come Office 365, Salesforce, Workday, ServiceNow, e tante altre applicazioni per l'aumento della produttività.

La nuova struttura delle aziende

L'idea del personale che lavora sempre nello stesso ufficio con giorni e orari prestabiliti, sembra ormai insolita e superata. La giornata lavorativa non finisce alle 17. Molte persone lavorano ore extra a casa, alla sera e nei weekend, e hanno bisogno di accesso remoto ai propri sistemi aziendali. Le persone sono in movimento; lavorano da casa o da qualsiasi parte si trovino. Alcuni addirittura potrebbero non aver mai nemmeno messo piede nella sede dell'azienda per cui lavorano - soprattutto se hanno un contratto come lavoratori esterni.

La forza lavoro di un'azienda molto spesso include aziende in appalto, partner, consulenti esterni, che necessitano di vari livelli di accesso ad applicazioni, dati ed altre risorse aziendali. Ancora più importante, per accedere a tali reti e applicazioni, i lavoratori potrebbero utilizzare dispositivi non forniti né gestiti dall'azienda.

Necessità di nuovi sistemi di sicurezza aziendale

Con i lavoratori e i computer così sparpagliati, dispositivi sconosciuti che si collegano da qualsiasi parte del mondo, e le applicazioni cloud ormai diventate essenziali per le aziende, il tradizionale perimetro di sicurezza della rete aziendale, circoscritto alle mura dell'azienda è ormai storia passata. Tuttavia, un elevato livello di sicurezza è, oggi più che mai, necessario con la crescita esponenziale delle minacce informatiche e della loro pericolosità, testimoniata ogni giorno dai continui rapporti sugli ultimi data breach e attacchi ad aziende, enti e organizzazioni in tutto il mondo.

Missione Impossibile: Mettere in Sicurezza il Perimetro con VPN Fin Troppo Permissive

In termini di networking, le persone devono potersi connettere a qualcosa, indipendentemente da dove lavorino. La maggior parte delle organizzazioni oggi lo permettono, collegando i lavoratori alla rete nei data center o nella sede aziendale.

Per chi lavora in un ufficio fisico, il tutto si limita ad una semplice connessione LAN o WAN; chi lavora al di fuori degli uffici aziendali invece, come i lavoratori esterni e i lavoratori da remoto, si collega solitamente tramite una VPN.

Il paradigma di sicurezza per entrambi i metodi di collegamento è imperfetto, perché una volta che gli utenti autenticati accedono alla rete aziendale, vengono considerati affidabili e viene dato loro ampio accesso alla rete. Le VPN presentano i loro problemi; gli utenti potrebbero riscontrare rallentamenti e problemi durante la navigazione, e dal punto di vista degli addetti ai reparti informatici delle aziende, le VPN possono risultare difficili da gestire.

Le complicazioni portate dalle applicazioni cloud

Le sfide, in termini di connettività e sicurezza, aumentano quando si decide di utilizzare anche le applicazioni cloud. Per i dipendenti delle filiali o da remoto, l'azienda può portare tutto il traffico verso l'hub di rete centrale della sede principale, per poi direzionarlo sul cloud, o può consentire che il traffico vada direttamente sul cloud indipendentemente da dove si trovi l'utente che si collega.

Portare tutto il traffico remoto verso una sede centrale non è qualcosa di pratico. Le aziende lo fanno per aumentare la sicurezza della rete aziendale, ma tale pratica grava sulle performance della rete e delle applicazioni, e impatta negativamente sulla produttività degli utenti. Inoltre, gli utenti in movimento perdono la “località”, il che significa che se qualcuno si trova a viaggiare, lontano dalla rete domestica — magari fuori dal paese — continuerà a ritrovarsi il traffico direzionato all'hub di rete centrale, con conseguenti problemi di velocità e rallentamenti.

Soluzioni di sicurezza per applicazioni cloud

Consentire al traffico degli utenti di andare direttamente sul cloud o sulla rete Internet è troppo rischioso. Questa pratica aggira le regole di sicurezza aziendali e non consente a tutto il traffico di venire monitorato, né di raccogliere i log necessari in caso di audit di sicurezza. Le aziende compensano installando una soluzione di sicurezza dopo l'altra — CASB per applicazioni SaaS, e VPN per IaaS/PaaS, che diventano sempre più costose e complesse da gestire al crescere delle istanze.

Non è decisamente pratico, né economico adottare tante soluzioni di sicurezza, specialmente per le applicazioni cloud. Ciò obbliga gli addetti ai dipartimenti IT a scervellarsi per riuscire ad integrare le soluzioni di sicurezza più disparate, per farle lavorare insieme nel tentativo di mantenere protetto il perimetro di sicurezza dell'azienda.

Un Nuovo Paradigma per le Reti e per la loro Sicurezza

Molte aziende stanno appena muovendo i primi passi per superare le sfide che il nuovo paradigma di rete impone, in termini di networking e sicurezza delle reti — e tutto ciò diventerà ancora più complicato al crescere della mobilità del lavoro, dell'utilizzo delle applicazioni cloud, e della progressiva scomparsa dei tradizionali siti fisici per gli hub.

L'attuale modello di networking e sicurezza di rete non può soddisfare le odierne esigenze, tanto meno quelle future. Ciò di cui c'è bisogno è un nuovo approccio in termini di networking e sicurezza, basato sulle persone. Che cosa significa questo?

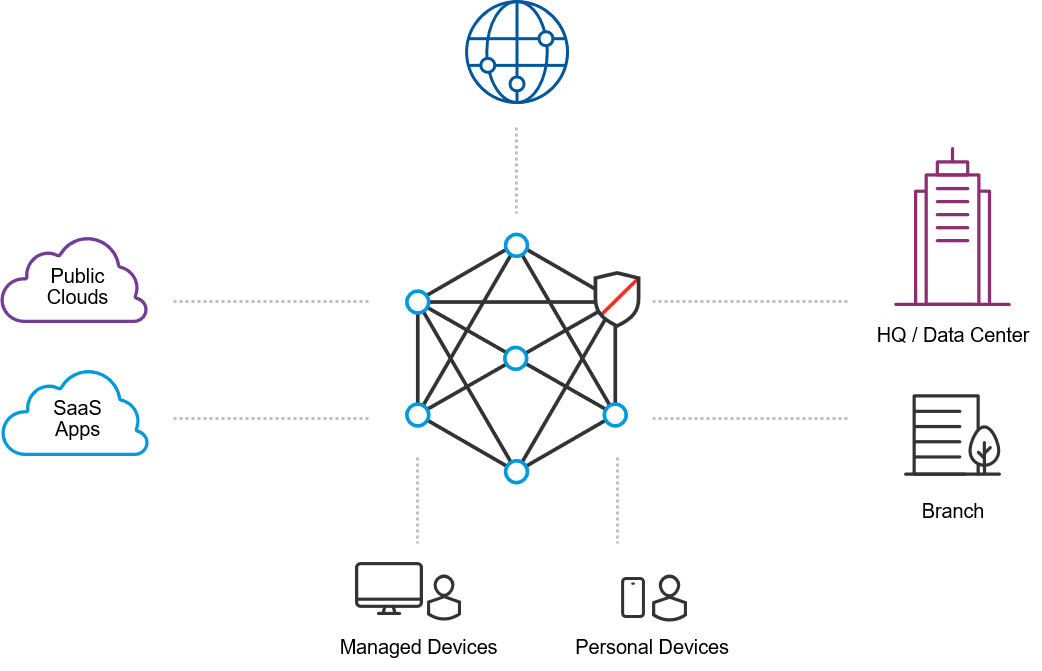

- Anziché collegare gli utenti a località specifiche, essi si collegano a una rete globale tramite un dispiegamento a livello mondiale di POP (Points of Presence) locali per una connettività sicura e sempre attiva.

- Invece che trattare il cloud come un silos, il cloud collega al Meta NaaS, e da lì al data center, agli uffici, o a un altro cloud. Il networking cross-cloud tra più servizi di fornitori differenti, è facile da abilitare.

- Anziché mettere in sicurezza il perimetro di rete, esiste un perimetro SDP (Software Defined Perimeter) per ogni utente, che permette di dare ai lavoratori accesso micro-segmentato soltanto alle applicazioni e alle risorse di rete di cui necessitano.

- Anziché trasformare i dipartimenti IT delle aziende in addetti all’integrazione dei sistemi, c’è un miglior sistema di sicurezza sul cloud, e le aziende possono collegare a catena tutti i servizi di sicurezza di cui hanno bisogno. La sicurezza è pervasiva a qualsiasi punto della rete.

Meta Network: Zero Trust Network-as-a-Service

Proofpoint Meta sta creando il tessuto che fornisce alle aziende un modello basato sulle persone. NaaS (Network-as-a-Service) è una rete globale sovrapposta multi-gestita, ma funziona come una rete WAN aziendale privata per ognuna delle aziende clienti. Tutta l'infrastruttura di questa rete fornita da Proofpoint Meta si trova in cloud, per cui le aziende non hanno bisogno di acquistare alcun tipo di hardware.

Meta NaaS™

Meta NaaS dispone di una fitta rete di POP (Point of Presence) in tutto il mondo. I computer, i data center, gli uffici delle filiali e i cloud si connettono tutti alla NaaS tramite il POP locale più vicino. Gli utenti hanno due modi per collegarsi ai POP. La soluzione raccomandata per i dispositivi di proprietà dell'azienda, è utilizzare una connessione VPN sempre connessa. L'altra soluzione invece è l'accesso remoto sicuro basato sul browser, ed è destinata ai dispositivi personali e alla forza lavoro esterna all'azienda come collaboratori, partner e consulenti.

Tutto il traffico degli utenti — WAN, LAN, e Internet - passa attraverso questa rete, dove viene messo al sicuro e monitorato. Il traffico Internet emerge al POP locale. Dal punto di vista della tecnologia, questa rete è come un router molto grande basato sull'identità che Proofpoint Meta distribuisce in cloud. Le policy vanno oltre la topologia fisica di rete, e si basano invece su utenti e risorse.

Implicazioni di Meta NaaS

Dato che tutto il traffico passa tramite questa rete, l'azienda riesce ad avere un approccio globale alla sicurezza che comprende l'accesso alle applicazioni e ai dati aziendali, oltre all'accesso a Internet. Ciò risulta essenziale per assicurarsi che un dispositivo non venga compromesso quando è disconnesso dalla rete aziendale. Con Meta NaaS, le aziende possono stare al sicuro adottando, se lo desiderano, un modello di sicurezza di tipo VPN “always-on” per i propri dipendenti, mentre altre soluzioni SDP (Software Defined Perimeter) ignorano il traffico Internet.

Ciò significa che l'azienda è costretta a trovare altre soluzioni per il traffico Internet, o lasciare i dispositivi vulnerabili.

Meta NaaS ha un'architettura zero-trust dove ogni utente è vincolato al perimetro SDP definito. Ogni utente ha un'identità unica e fissa, indipendentemente da dove si colleghi a questa rete. Il framework di sicurezza SDP permette connessioni di rete one-to-one create dinamicamente on demand, tra l'utente e le risorse specifiche a cui deve accedere. Tutto il resto della NaaS è invisibile all'utente. Non è possibile accedere a meno che non si ottenga il permesso, e ciò viene continuamente verificato a livello di pacchetto. Questo modello fornisce una segmentazione dinamica e sicura della rete.

Livello di sicurezza superiore

Il processo assicura inoltre che i dispositivi che tentano di accedere alla rete siano autenticati e autorizzati prima di ottenere accesso alle risorse di rete, e questo vale anche durante la sessione. Questo applica non solo il principio del privilegio minimo alla rete, ma riduce inoltre la superficie di attacco, nascondendo le risorse di rete agli utenti non autorizzati o non autenticati.

In aggiunta al perimetro SDP basato sull'utente, una vasta gamma di servizi di sicurezza più tradizionali, sono disponibili come funzioni di rete. Un'organizzazione cliente può scegliere tutti i servizi di sicurezza che preferisce, collegandoli in catena tra loro, affinché il traffico passi attraverso tutti i punti di sicurezza in successione. Ciò consente ai clienti Proofpoint Meta di avere un sistema di sicurezza personalizzato in base alla scelta dei servizi più adatti alle proprie esigenze, anziché limitare loro a una scelta di prodotti integrati in modo fisso.

L'integrazione avviene in cloud anziché sui dispositivi presenti in azienda o sui computer degli utenti, il che permette alle aziende di risparmiare tempo e lavoro. Ciò significa praticamente quasi zero preoccupazioni per la gestione di questi prodotti.

Caratteristiche Principali di Meta NaaS™

Ecco alcune delle caratteristiche principali di Meta Network-as-a-Service.

Cloud nativo

Meta NaaS si basa su uno strato cloud attraverso un backbone di PoP a livello mondiale. La densità dei PoP assicura che l'ultimo tratto tra l'utente e la rete sia sempre minimo, e ciò permette dunque una bassa latenza e connessioni VPN stabili. Il traffico lascia la rete ottimizzata, il più possibile vicino alla destinazione, abbassando ulteriormente la latenza (a volte prossima allo zero, se si trovano all'interno dello stesso nodo di scambio cloud). Le aziende possono così evitare di direzionare il traffico su data center privati, quando si accede al cloud e ai servizi Internet.

Basata sull'utente

Questa rete è costruita attorno agli utenti, non su specifiche sedi o uffici. Tutte le connessioni sono praticamente “always on”. Le persone possono connettersi da qualsiasi parte e da qualsiasi dispositivo. La rete supporta nativamente dispositivi Windows, macOS, iOS, Android, e Linux. Policy centralizzate del perimetro SDP controllano a quali risorse possono accedere gli utenti. L'esperienza utente è eccezionale. La rete, software-defined e scalabile assicura una bassa latenza ed è progettata per supportare milioni di utenti contemporaneamente.

Scalabile

Meta NaaS è stata realizzata per supportare milioni di tunnel IPSec che connettono gli utenti e le applicazioni all'infrastruttura NaaS. La rete è costruita per essere scalabile e supportare qualsiasi quantità di traffico che riceve. La densità dei PoP e la loro vicinanza geografica agli utenti e alle risorse, forniscono prestazioni eccellenti, indipendentemente dal numero di utenti collegati.

Accesso zero-trust

Il perimetro SDP significa che la rete ha una micro-segmentazione fornita dalla verifica efficace degli utenti che richiedo accesso alle risorse. Le aziende hanno una visione globale e completa su tutti gli accessi alla rete, verificata e applicata a livello di pacchetto, nonché monitorabile a livello dell'utente, senza il bisogno di mettere in relazione dati da fonti e servizi differenti per fornire monitoraggio e informazioni dettagliate sul traffico a livello del singolo dispositivo.

Un sistema di sicurezza aperto

Le aziende possono scegliere quali servizi di sicurezza preferiscono adottare. Proofpoint Meta è partner dei maggiori sviluppatori di servizi di sicurezza, integrando le loro soluzioni come servizi sulla rete. Tali servizi posso essere agganciati a catena, così che il traffico passi attraverso molteplici controlli di sicurezza, prima di attraversare la rete, sia per il traffico interno aziendale, che per il traffico Internet in ingresso.

Monitoraggio dei log comprensivo

Meta NaaS cattura i log completi per tutto il traffico in qualsiasi momento, indipendentemente da dove si colleghi l'utente. I log sono sempre accessibili e disponibili per qualsiasi servizio abbia bisogno di utilizzarli. Ad esempio, possono essere utilizzati con strumenti di analisi, come quelli per l'analisi del comportamento dell'utente, per rilevare anomalie, o possono anche essere utilizzati con strumenti di analisi forense per determinare cosa è accaduto attorno ad un dato evento o attività. Gli audit soddisfano anche i requisiti di conformità richiesti dalle normative.

Pronti... Via!

Non c'è alcun dispositivo o strumentazione da installare. I clienti enterprise non hanno bisogno di acquistare, mantenere o gestire alcuna VPN o RAS. È semplice da impostare, così come da rimuovere — rispetto all'infrastruttura classica che l'azienda implementa e gestisce in loco — e permette di risparmiare tempo ed evitare rischi non necessari per creare zone DMZ separate, aggiungendo utenti esterni su Active Directory o configurando complessi firewall. È semplice aggiungere nuova forza lavoro, così come portare applicazioni e dati sulla rete.

La sicurezza a livello cloud riduce ulteriormente la necessità di dover installare, aggiornare, e gestire soluzioni di sicurezza sulla rete. Con questo modello di rete astratto, tutta la gestione della rete è basata sulle policy, gestita a livello centrale, e applicata istantaneamente a livello globale.

Per ulteriori informazioni sull'approccio di Proofpoint alla sicurezza Zero Trust, guardate il nostro Webinar.