Seit vielen Jahren beobachten die Security-Experten von Proofpoint die weltweite Bedrohungslage im Bereich der digitalen Sicherheit. Unter besonderer Beobachtung steht dabei seit 2019 die Situation in Deutschland. Durch die umfassende Analyse der unterschiedlichen Formen, Akteure und Volumina digitaler Attacken, insbesondere auf Unternehmen, erhielten die Sicherheitsforscher von Proofpoint einen umfassenden Überblick über die Bedrohungsaktivitäten in Deutschland und sind damit in der Lage, innerhalb gewisser Grenzen zu bewerten, welche Arten von Bedrohungen diese Region in Zukunft betreffen könnten.

Für diese Analyse untersuchten die Experten mehr als 400 Kampagnen, die Auswirkungen auf Unternehmen in Deutschland hatten. Die Analyse der Trends und Entwicklungen der Vergangenheit erfolgte dann im August und September 2021.

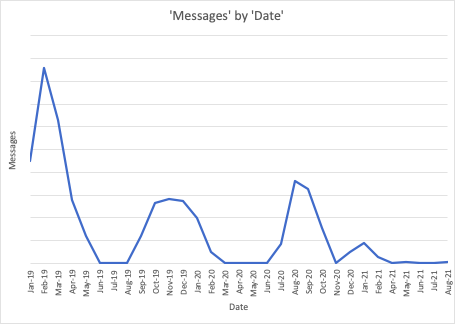

Dabei stellten sie unter anderem fest, dass das Volumen an Nachrichten von Cyberkriminellen im Jahr 2021 zwar deutlich zurückgeht, sich die Bedrohungslandschaft allerdings deutlich verändert, da andere Bedrohungsformen die Lage zu dominieren scheinen.

Basis der vorliegenden Analyse sind Daten zu E-Mail-basierten Cyberkampagnen, die von Proofpoint identifiziert wurden.

Die Cybersecurity-Experten von Proofpoint verfolgten dabei einen proaktiven Ansatz zur Erkennung und Analyse von Bedrohungen für deutsche Unternehmen, der auf fundierten Annahmen zu aktuellen und relevanten politischen, wirtschaftlichen und sozialen Faktoren in der deutschen Bedrohungslandschaft basiert. Um die Recherche- und Analysebemühungen zu strukturieren, entwickelten die Analysten die folgenden Hypothesen:

- Das Verschwinden von Emotet aus der Bedrohungslandschaft wird zu einem deutlichen Rückgang der Cyberkriminalität in der Region führen.

- Das Verschwinden von Emotet aus der Bedrohungslandschaft wird zu einer Diversifizierung der identifizierten Bedrohungen führen.

- Bedrohungsakteure werden für ihre Spam-Kampagnen Themen aufgreifen, die im Zusammenhang mit der – zum Zeitpunkt der Analyse noch – bevorstehenden Bundestagswahl am 26. September 2021 stehen.

- Die deutsche Wirtschaft wird von der Industrie und Unternehmen im Bereich kritischer Infrastrukturen dominiert, unter anderem in den Sektoren Automobil, Maschinenbau, Chemie und Fertigung. Proofpoint geht davon aus, dass Bedrohungen, die auf die Unternehmen des Landes abzielen, häufig Themen aus dem industriellen Umfeld als Köder verwenden.

- Bedrohungsakteure, die Credential-Phishing-Angriffe auf deutsche Unternehmen durchführen, werden weltweit verbreitete Themen aus dem Finanz- und Gesundheitswesen oder dem Bereich Unternehmenssoftware als Köder nutzen.

- Bedrohungen, die Ransomware als initiale Payload nutzen, werden in den Daten des Jahres 2021 wahrscheinlich nicht auftauchen. Dennoch werden Cyberkriminelle, die sich illegal Zugang zu fremden PCs verschafft haben, diesen Zugang an andere Kriminelle vorkaufen und damit wahrscheinlich weiterhin ein Mittel zur Verbreitung von Ransomware in Händen halten.

Im Zuge der einmonatigen Untersuchung stellten die Forscher von Proofpoint fest, dass einige der Hypothesen durch interne Kampagnendaten gestützt wurden, andere hingegen nicht.

Wichtigste Erkenntnisse:

- Die internationale Zerschlagung des Emotet-Botnets führte zu einem deutlichen Rückgang der Bedrohungsaktivitäten, die deutsche Unternehmen zum Ziel hatten.

- Zu den gängigen Malware-Typen, die auf Organisationen in Deutschland abzielen, gehören Remcos RAT und Formbook-Malware. Kampagnen, die Malware verbreiten, nutzen häufig typisch deutsche Themen aus den Bereichen industrielle Steuerung und Technik.

- Ransomware als Payload der ersten Stufe ist selten.

- Der größte Teil des deutschsprachigen Nachrichtenvolumens im Jahr 2021 entfällt auf Phishing-Aktivitäten, die hauptsächlich auf das Stehlen von Zugangsdaten zu Bankkonten abzielen.

- Bedrohungsakteure haben im Jahr 2021 bisher keine weit verbreiteten Kampagnen durchgeführt, die den Wahlkampf in Deutschland zum Thema hatten.

Überblick über die Bedrohung

Die Auswirkungen von Emotet

Annahme: Das Verschwinden von Emotet aus der Bedrohungslandschaft wird zu einem Rückgang des Volumens in an Aktivitäten von Cyberkriminellen in Deutschland führen.

Befund: ✅

In den letzten Jahren dominierte die Malware Emotet die deutsche Cyber-Bedrohungslandschaft, basierend auf Daten aus E-Mail-Bedrohungskampagnen, die von Proofpoint-Forschern identifiziert wurden. Dies ist nicht überraschend. Das Botnet gehörte jahrelang zu den weltweit größten digitalen und weitverbreitetsten Bedrohungen, bevor es im Januar 2021 durch eine global koordinierte Aktion der Strafverfolgungsbehörden gestoppt wurde. Die Emotet-Kampagnen, die sich auf deutsche Unternehmen auswirkten, waren Teil einer breiter angelegten Bedrohungskampagne, hinter der eine Gruppe namens TA542 stand. Sie zielte auf europäische und nordamerikanische Unternehmen ab und dabei wurden Köder in mehreren Sprachen genutzt, darunter auch auf Deutsch. Die Abschaltung des Emotet-Botnets korreliert mit dem von Proofpoint beobachteten rapiden Rückgang an gefährlichen E-Mails.

Abbildung: Nachrichtenvolumen seit Januar 2019. Die Spitzen fallen mit den Emotet-Malware-Kampagnen zusammen.

Annahme: Das Verschwinden von Emotet aus der Bedrohungslandschaft wird zu einer Diversifizierung der identifizierten Bedrohungen führen.

Befund: ❌

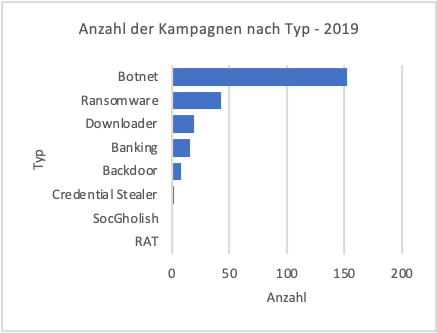

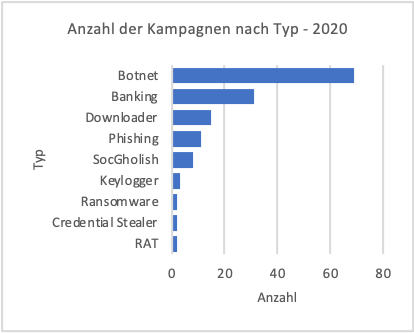

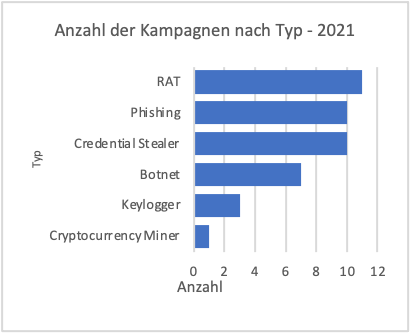

Abbildungen: Die pro Jahr am häufigsten beobachteten Bedrohungstypen, die unter anderem auch auf deutsche Unternehmen zum Ziel haben.

Die Forscher von Proofpoint konnten zwar feststellen, dass das Verschwinden von Emotet aus der Bedrohungslandschaft im Januar 2021 dazu führte, dass andere Malware und Bedrohungsakteure die zurückgelassene Lücke füllten – allerdings nicht in größerer Zahl. Emotet-Kampagnen machten Millionen von Nachrichten aus und umfassten ein breites, wahlloses Spektrum an Zielen.

Im Jahr 2021 ist die Gesamtzahl der Kampagnen deutlich zurückgegangen, und auch die Zahl der identifizierten Bedrohungsarten hat sich verringert. Beispielsweise identifizierten die Forscher von Proofpoint im Jahr 2020 neun signifikante Bedrohungstypen, während es im Jahr 2021 nur noch sechs waren.

So konnten die Experten im Jahr 2021 mehr Commodity-Malware wie Remote-Access-Trojaner (RATs), Credential Stealers und Keylogger-Kampagnen als andere Bedrohungstypen beobachten, die Auswirkungen für deutsche Unternehmen nach sich ziehen.

Allerdings ist zwischen 2019 und 2021 ist die Anzahl der Kampagnen drastisch gestiegen, die Malware zum Datendiebstahl verbreiten und sich auf deutsche Unternehmen auswirken. Dies ist auf die steigende Anzahl der beobachteten Kampagnen zurückzuführen, die FormBook-Malware und verschiedene Remote-Access-Trojaner (RATs) auf Basis deutschsprachiger Köder verbreiten.

RATs entwickelten sich im Jahr 2021 zum am häufigsten beobachteten Bedrohungstyp im Rahmen der identifizierten Kampagnen, obwohl dieser Typ in den beiden Vorjahren die am wenigsten festzustellende Form von Schadsoftware war. Credential-Phishing hat ebenfalls an Popularität hinzugewonnen und ist aufgrund mehrerer Cyberkampagnen, die auch deutsche Organisationen zum Ziel hatten, zum zweithäufigsten Bedrohungstyp aufgestiegen.

Und obwohl die Zahl der aufgedeckten Kampagnen im Jahr 2021 deutlich zurückging, verteilen sie sich im Vergleich gleichmäßiger auf RATs, Stealer und Keylogger. In diesem Jahr dominiert bislang kein einzelner Bedrohungstyp die deutsche Bedrohungslandschaft.

Commodity Malware

Annahme: Die deutsche Wirtschaft wird von der Industrie und Unternehmen im Bereich kritischer Infrastrukturen dominiert, unter anderem in den Sektoren Automobil, Maschinenbau, Chemie und Fertigung. Proofpoint geht davon aus, dass Bedrohungen, die auf die Unternehmen des Landes abzielen, häufig Themen aus dem industriellen Umfeld als Köder verwenden.

Befund: ✅

Bei der Verbreitung von RATs, Keyloggern usw. gaben sich die Cyberkriminellen häufig als deutsche und andere europäische Industrie- und Maschinenbauunternehmen aus. Dabei nutzen die Angreifer die Namen von Unternehmen aus den Bereichen Metallverarbeitung, Fertigung und Maschinenbau für ihre Zwecke. In den letzten Monaten hat die Mehrheit der von Proofpoint beobachteten deutschsprachigen Malware-Kampagnen fast ausschließlich industrielle und technische Themen als Aufhänger genutzt.

Beispiel: Formbook

Proofpoint-Forscher haben im Jahr 2021 andauernde, deutschsprachige FormBook-Kampagnen beobachtet, die auf deutsche Organisationen abzielen. Aber auch Attacken in anderen Ländern Europas und Nordamerikas konnten in diesem Zusammenhang beobachtet werden. Zu den Zielen gehörten viele Unternehmen, die kritische Infrastrukturen unterstützen. FormBook ist ein „handelsüblicher“ Stealer/Keylogger, der Daten aus einem Browser-Formular stehlen kann. Er wird aktiv weiterentwickelt und kann online gegen eine geringe Einmalzahlung erworben werden. Zudem wird er von vielen Akteuren im Bereich der Cyberkriminalität genutzt.

In den beobachteten Kampagnen täuschte der Bedrohungsakteur deutsche Industrie- und Maschinenbauunternehmen vor, darunter einige der größten deutschen Anbieter von Industrieanlagen. Die E-Mails waren in Deutsch und Englisch verfasst und gaben vor, Geschäftsanfragen, Geräteinformationen oder Zahlungsaufforderungen zu sein.

Abbildung: Phishing-E-Mail mit der Aufforderung, ein Angebot/einen Vorschlag für Industrieausrüstungen und zugehörige Spezifikationen einzureichen.

Die Nachrichten enthalten entweder eine angehängte komprimierte ausführbare Datei oder eine präparierte URL, mittels der eine ausführbare Datei mit einem ähnlichen Dateinamen und Thema heruntergeladen wird. Der bösartige Link ist eine sogenannte Sendspace-URL, die zum Download einer komprimierten ausführbaren Datei (z. B. angebotsdokument.cab) führt, die sodann FormBook installiert. Sendspace ist ein kostenloser Datei-Hosting-Dienst, der häufig von Kriminellen zum Hosten von Malware verwendet wird. Proofpoint ordnet diese Aktivität keinem der bekannten Bedrohungsakteure zu.

Beispiel: Remcos RAT

Ab Mitte August 2021 identifizierten die Forscher von Proofpoint Tausende von E-Mails, die sich als Angebotsanfragen, Zahlungsaufforderungen oder Geschäftsvorschläge ausgaben und sich an Organisationen verschiedener Branchen weltweit richteten. Diese Mail verbreiteten das Remote-Access-Tool Remcos. Die E-Mails täuschten vor, von bekannten Unternehmen der Industrie zu stammen, darunter die deutsche Maschinenbaufirma Kronen, das niederländische Fertigungsunternehmen Holmatro und die spanische Chemiefirma Quality Chemicals. Die E-Mails waren in deutscher und spanischer Sprache verfasst.

Die Nachrichten erhielten mehr als 700 Organisationen weltweit, darunter Unternehmen aus den Bereichen Fertigung, Pharmazie, Technologie und Industrie. Die geografische Ausrichtung konzentrierte sich hauptsächlich auf Nordamerika und Europa. Beim Absender der E-Mails handelte es sich vorgeblich um Vertreter von Industrieunternehmen.

Abbildung: Beispiel für eine E-Mail, bei der es sich angeblich um eine Auftragsbestätigungsanfrage von Kronen handelt.

Diese Nachrichten enthalten ISO-Anhänge, die letztlich zur Installation des Remcos-Remote-Access-Tools (RAT) führen. Die Bedrohungsakteure nutzten DBatLoader (auch ModiLoader genannt) als initiale Payload, auf dessen Basis dann der tatsächliche RAT installiert wurde.

Remcos ist ein RAT, der online zum Kauf angeboten wird und für die legitime Fernwartung verwendet werden kann. Er wird allerdings auch von vielen Kriminellen verwendet. Bei Remcos handelt sich um einen in der Programmiersprache Delphi geschriebenen Loader, der Cloud-Dienste nutzt, um die sogenannte Stager-Komponente herunterzuladen, in die die eigentliche Payload, also die eigentliche Schadsoftware, eingebettet ist. Bei der beobachteten Kampagne nutzten die Bedrohungsakteure die Cloud-Hosting-Dienste von OneDrive.

Proofpoint ordnet diese Aktivität keinem bekannten Bedrohungsakteur zu. Sowohl bei der FormBook- als auch bei der Remcos-Kampagne scheinen die Angriffe opportunistischer Natur zu sein. Trotz der industriellen Steuerungsthematik und der gezielten Angriffe geht Proofpoint mit hoher Wahrscheinlichkeit davon aus, dass es sich um eine gewöhnliche Cybercrime-Bedrohung handelt und nicht um eine Kampagne, die speziell auf industrielle Steuerungssysteme (ICS) abzielt und diese stört oder zerstört.

Beispiel: STRRAT/vjw0rm

Proofpoint-Forscher stellten vor kurzem eine gezielte Kampagne zum Thema Industrie fest, die STRRAT und vjw0rm verbreitete. Die deutschsprachige E-Mail zielte dabei auf eine Handvoll Produktionsunternehmen mit Niederlassungen in Deutschland ab.

Die E-Mail enthält die folgende Betreffzeile:

„ANGEBOT: Interesse an Metallbearbeitungsmaschinen“

Abbildung: Köder mit dem Thema Industrie, mit dem die Malware STRRAT und vjw0rm verbreitet werden soll.

Diese Nachrichten enthalten eine ausführbare Datei, die zwei JAR-Dateien (AGB_INNO.JAR und MACHINE_.JAR) enthält. Wenn sie ausgeführt wird, lädt sie vjw0rm und STRRAT.

STRRAT ist ein Trojaner für den Fernzugriff, der sich darauf konzentriert, Anmeldeinformationen aus Browsern und E-Mail-Clients sowie Kennwörter mittels Keylogging zu stehlen.

Vjw0rm ist die JavaScript-Version von vw0rm (einem VBS-Wurm) mit Verbreitung via USB-Schnittstelle. Der Einsatz einer USB-Malware, die auf Industrieunternehmen abzielt, ist interessant, da sie dazu verwendet werden könnte, die Trennung zwischen dem IT-Netzwerk und dem OT-Netzwerk in Organisationen, die ICS unterstützen, zu überwinden. Proofpoint hat jedoch keine Hinweise darauf, dass es sich um eine ICS-spezifische Kampagne handelt, die auf OT-Umgebungen abzielt.

Ransomware

Annahme: Bedrohungen, die Ransomware als initiale Payload nutzen, werden in den Daten des Jahres 2021 wahrscheinlich nicht auftauchen. Dennoch werden Cyberkriminelle, die sich illegal Zugang zu fremden PCs verschafft haben, diesen Zugang an andere Kriminelle vorkaufen und damit wahrscheinlich weiterhin ein Mittel zur Verbreitung von Ransomware in Händen halten.

Befund: ✅

Die Zahl der Kampagnen, die deutsche Organisationen direkt betrafen und bei denen Ransomware als initiale Payload eingesetzt wurde, ist zwischen 2019 und 2021 von über 40 auf nahe null gesunken. Dies spiegelt die gesamte Ransomware-Bedrohungslandschaft wider.

In der Vergangenheit haben Bedrohungsakteure Unternehmen in Deutschland häufiger direkt mit Ransomware angegriffen als in anderen Regionen. Laut Daten von Proofpoint machte Ransomware im Jahr 2019 nur 2 Prozent der gesamten Bedrohungslandschaft aus, während Ransomware insgesamt in diesem Jahr bei fast 18 Prozent der Kampagnen der deutschen Bedrohungslandschaft zum Einsatz kam.

Cyberkriminelle mit einem Fokus auf Ransomware haben sich inzwischen weitgehend von direkten E-Mail-Bedrohungen verabschiedet und setzen nun auf indirekte Bedrohungen, bei denen E-Mails nur einen Teil der Angriffskette ausmachen. Diese Kriminellen machen sich oft andere cyberkriminelle „Unternehmen“ – vor allem im Bereich der Banking-Trojaner – zunutze, die Malware verbreiten. Proofpoint beobachtet zwar weiterhin umfangreiche Kampagnen mit Malware, die als Erstzugang für nachfolgende Ransomware-Payloads fungieren kann wie BazaLoader, Dridex oder IcedID, aber Proofpoint verzeichnete dabei keine Häufung im Falle von Malware, die speziell auf deutsche Unternehmen abzielt.

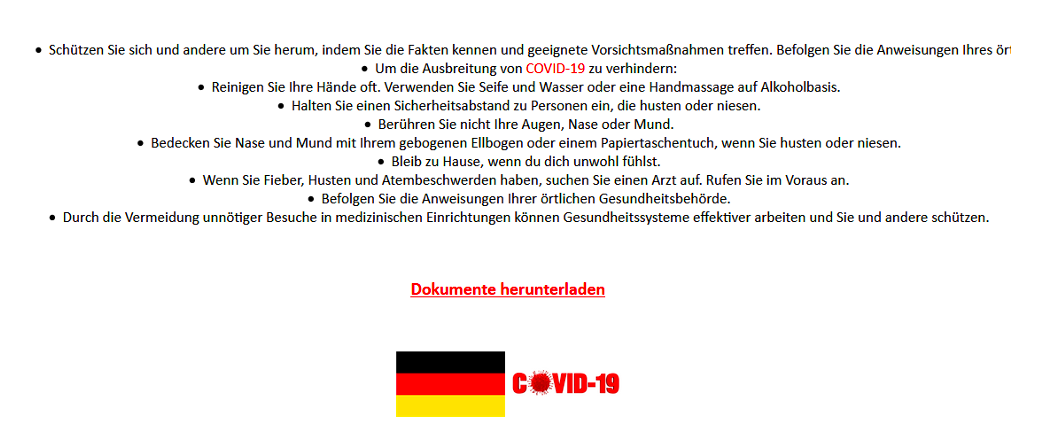

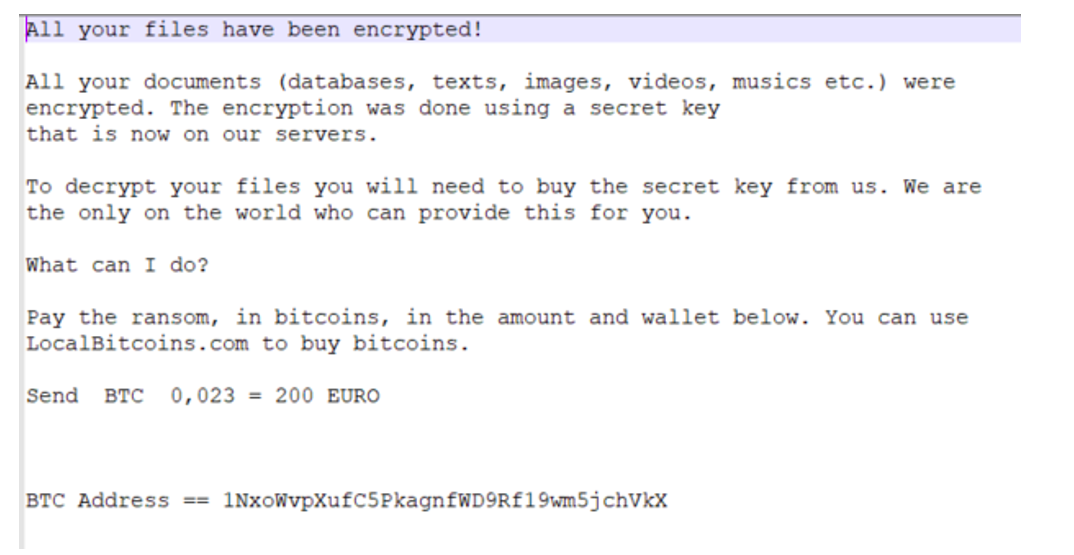

Beispiel: Ransomware Philadelphia (Juni 2020)

Proofpoint sieht jedoch gelegentlich immer noch Ransomware als Nutzlast der ersten Stufe. Im Jahr 2020 nutzten Ransomware-Cyberkriminelle – wie viele andere Bedrohungsakteure – die Sorgen um die globale COVID-19-Pandemie für ihre Kampagnen. Im Juni 2020 identifizierten die Forscher von Proofpoint eine Kampagne mit der Ransomware Philadelphia, die sich als E-Mail der Bundesregierung ausgab. Philadelphia ist ein ungewöhnlicher Ransomware-Stamm, der erstmals im Jahr 2016 auftauchte.

Die Bedrohungsakteure verschickten Nachrichten mit den folgenden Merkmalen im Header:

From: Federal Germany Government <information@germany-government.eu> Subject: Die Entscheidung, Ihr Unternehmen aufgrund von Covid-19 zu schließen

Abbildung: Beispiel für einen E-Mail-Köder zur Verbreitung der Ransomware Philadelphia – vermeintlicher Absender: die Bundesregierung

Diese Nachrichten enthalten an OneDrive angelehnte Links, die zu einer komprimierten, ausführbaren Datei führen, nämlich der Ransomware Philadelphia.

Abbildung: Hinweis der Philadelphia Ransomware

Obwohl sie gelegentlich noch bei Analysen im Bereich E-Mail-Bedrohungen auftauchen, geht Proofpoint davon aus, dass Cyberkriminelle bei Ransomware auch in Zukunft auf die direkte Verbreitung via E-Mail verzichten werden. Stattdessen greifen sie auf andere Kriminelle zurück, die sich bereits Zugang zu den Rechnern potenzieller Opfer verschafft haben, und externe Zugriffslösungen sowie Fernwartungslösungen zum Einschleusen von Ransomware feilbieten.

Credential Phishing

Annahme: Bedrohungsakteure, die Credential-Phishing-Angriffe auf deutsche Unternehmen durchführen, werden weltweit verbreitete Themen aus dem Finanz- und Gesundheitswesen oder dem Bereich Unternehmenssoftware als Köder nutzen.

Befund: ✅

In Bezug auf das Nachrichtenvolumen ist Credential Phishing nach Emotet die zweitgrößte Bedrohung, die deutsche Unternehmen im Jahr 2021 betreffen wird. Proofpoint hat fast eine Million Kampagnen zum Diebstahl von Anmeldedaten identifiziert, die speziell auf Unternehmen in Deutschland abzielen. Die mit diesen Nachrichten verbreitete Schadsoftware oder die darin enthaltenen Links auf Phishing-Websites waren dazu konzipiert, Bank- oder Unternehmensdaten zu stehlen.

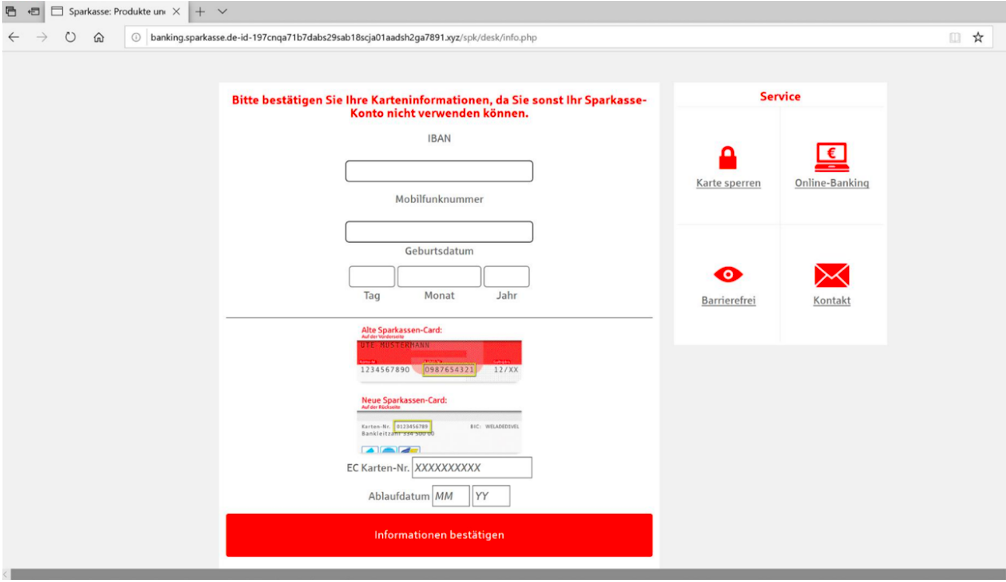

Beispiel: Sparkasse

Zwei der umfangreichsten Phishing-Kampagnen, die im Jahr 2021 beobachtet wurden, zielten darauf ab, Bankdaten von Kunden einer nicht in jedem Fall näher spezifizierten Sparkasse zu stehlen. Eine Kampagne vom Mai 2021 umfasste beispielsweise Hunderttausende von Nachrichten mit dem Betreff „Wichtige Nachricht“.

Diese Nachrichten enthielten Links, die zu einer gefälschten Sparkassen-Website führten. Auf diese Weise sollten Zugangsdaten zum Konto bei der Bank, einschließlich Benutzernamen und Passwörter, gestohlen werden.

Abbildung: Phishing-Seite zum Diebstahl von Zugangsdaten von Sparkassenkunden

Proofpoint-Forscher beobachteten weitere Phishing-Kampagnen, die unter anderem mit „Volksbank“ und generischen Microsoft-Office-Themen versuchten, Opfer in die Falle zu locken.

Die Bundestagswahlen

Annahme: Bedrohungsakteure werden für ihre Spam-Kampagnen Themen aufgreifen, die im Zusammenhang mit der – zum Zeitpunkt der Analyse noch – bevorstehenden Bundestagswahl am 26. September 2021 stehen.

Befund: ❌

Während sich Deutschland auf die Bundestagswahl am 26. September 2021 vorbereitet hatte, rechneten Beamte und Sicherheitsexperten mit Versuchen von Cyberkriminellen, die Wahlen zu stören oder zu behindern.

Im Allgemeinen werden diese Aktivitäten von staatlich unterstützten Akteuren durchgeführt, wie es bereits in mehreren Ländern zu beobachten war. Zu diesen Aktivitäten gehören das Abfangen von Zugangsdaten, Desinformationskampagnen sowie Hacking- und Leak-Aktivitäten. In diesem Zusammenhang konnten andere Quellen Aktivitäten in Verbindung mit der Hackergruppe Ghostwriter beobachten, bei denen deutsche Politiker im Vorfeld der Wahlen das Ziel waren. Proofpoint beobachtet Ghostwriter als TA445 (Threat Actor 445) und konnte in der Vergangenheit die Kampagnen der Gruppe erfolgreich abwehren.

Allerdings hatten Cyberkriminelle in der Vergangenheit auch immer wieder Köder mit Wahlkampfthemen verwendet, um im Wahljahr Spam-Kampagnen zu verbreiten. So stellten die Proofpoint-Experten im Jahr 2017 fest, dass Spammer bereits im Mai, mehr als drei Monate vor der Wahl, damit begannen, Köder mit Wahlkampfthemen zu verwenden.

Obwohl die Analysten davon ausgingen, dass die Bedrohungsakteure die Wahlthemen in gleichem Maße wie in den Vorjahren nutzen würden, bestätigen die Daten von Proofpoint diese Annahme nicht. Bislang hat Proofpoint im Jahr 2021 keine signifikanten Aktivitäten von Cyberkriminellen im Zusammenhang mit der Bundestagswahl feststellen können bei denen der Angriffsvektor E-Mail genutzt wurde.

Fazit

Mit dem Verschwinden von Emotet sieht die deutsche Bedrohungslandschaft im Jahr 2021 ganz anders aus als in den Vorjahren. Obwohl die Forscher mit einer Diversifizierung der Bedrohungen in dieser Region gerechnet haben, ist die Anzahl der Kampagnen und identifizierten Bedrohungstypen in diesem Jahr zurückgegangen.

Bei der Verbreitung der beobachteten Malware-Typen, einschließlich RATs und Keyloggern, die es auf Unternehmen in Deutschland abgesehen haben, kommen als Köder oft Angebote aus den Bereichen Technik oder Fertigungstechnik zum Einsatz. Dies war zu erwarten, da die Industrie und verwandte Organisationen einen großen Teil der deutschen Wirtschaft ausmachen.