Überblick

In dieser Woche haben die Forscher von Proofpoint mehrere bemerkenswerte Änderungen in den Makros beobachtet, die ein von uns als TA530 bezeichneter Akteur verwendet. Wir hatten ihn in der Vergangenheit bereits im Zusammenhang mit groß angelegten personalisierten Phishing-Kampagnen untersucht [1] [2]. Diese neue Kampagne enthielt Evasions-Makros, die für diese Kategorie zwar nicht ungewöhnlich sind (frühere Versionen wurden von McAfee [3] und Checkpoint [4] analysiert), in ihrer neuesten Iteration aber offenbar weiterentwickelt wurden. Vor allen Dingen lesen diese neuen Makros die öffentliche IP-Adresse des Clients und laden die Payloads nicht herunter, wenn sie feststellen, dass die IP-Adresse einem Sicherheitsanbieter, bestimmten Cloud-Diensten oder einer Sandbox-Umgebung zugeordnet sind.

In dieser Woche haben wir beobachtet, wie TA530 seine Evasions-Makros zur Verbreitung von Nymaim, Ursnif und Dridex 124 einsetzte. Die Dridex-Payload mit Botnet ID 124 ist ein bislang unbekanntes Sub-Botnet, das auf die Websites von Schweizer Banken abzielt, während die Payloads Nymaim und Ursnif Nordamerika bzw. Australien ins Visier nehmen.

E-Mail-Kampagne

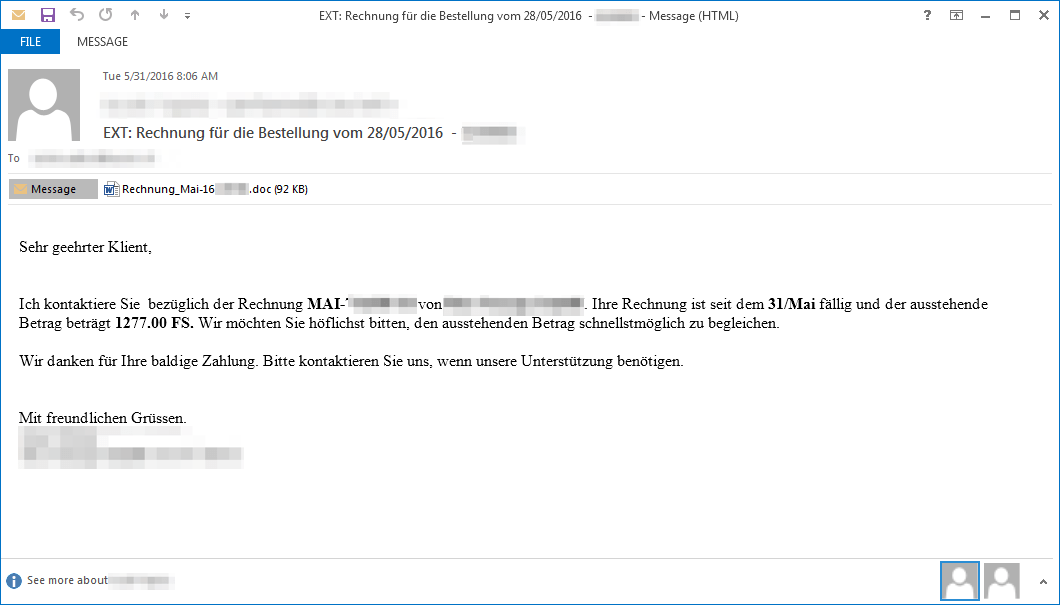

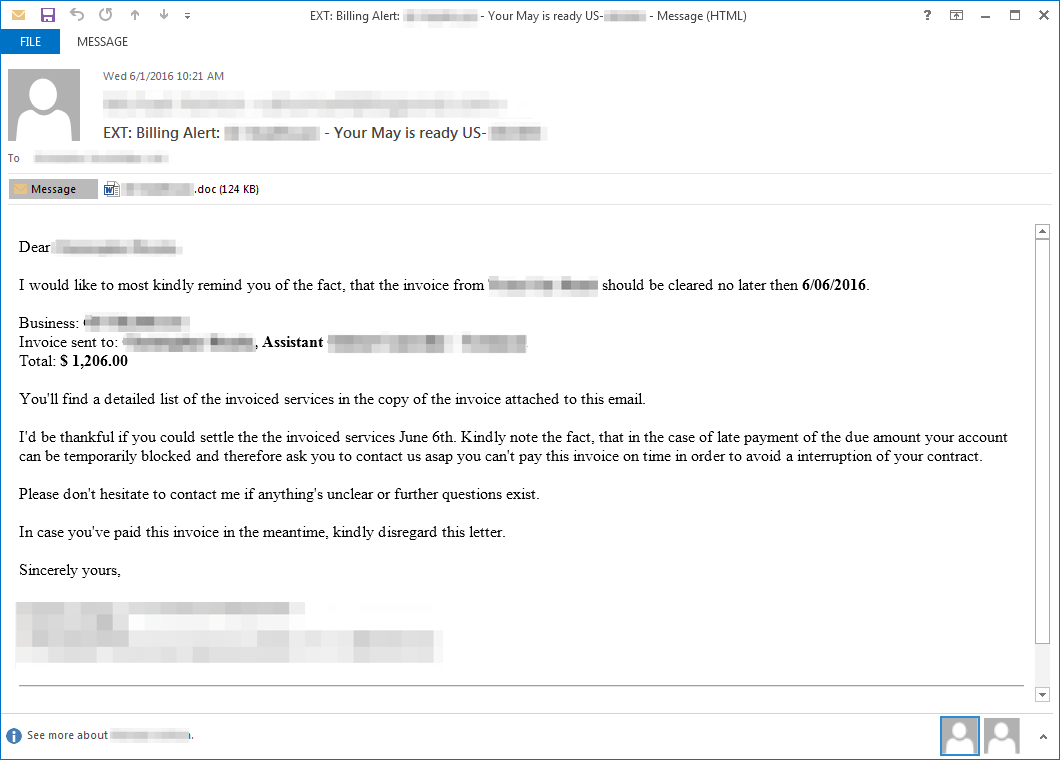

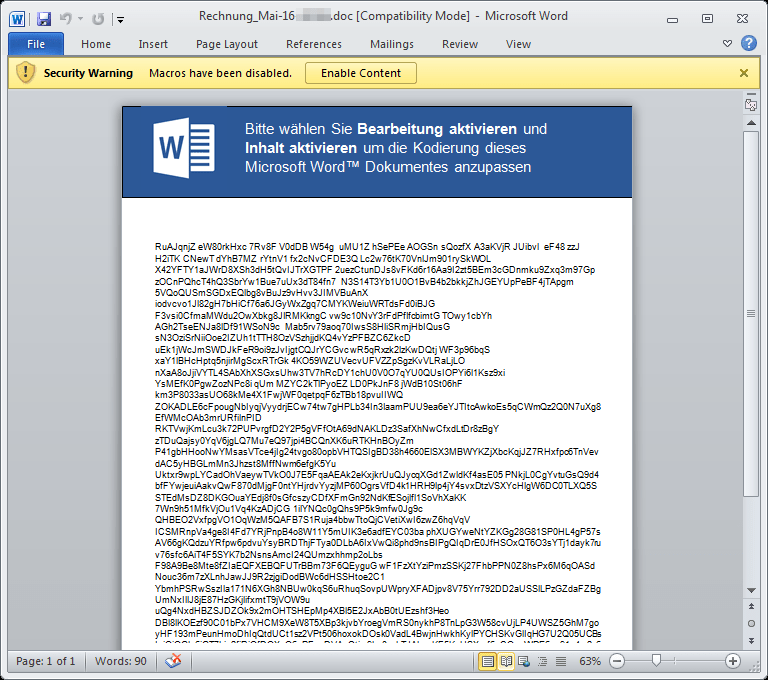

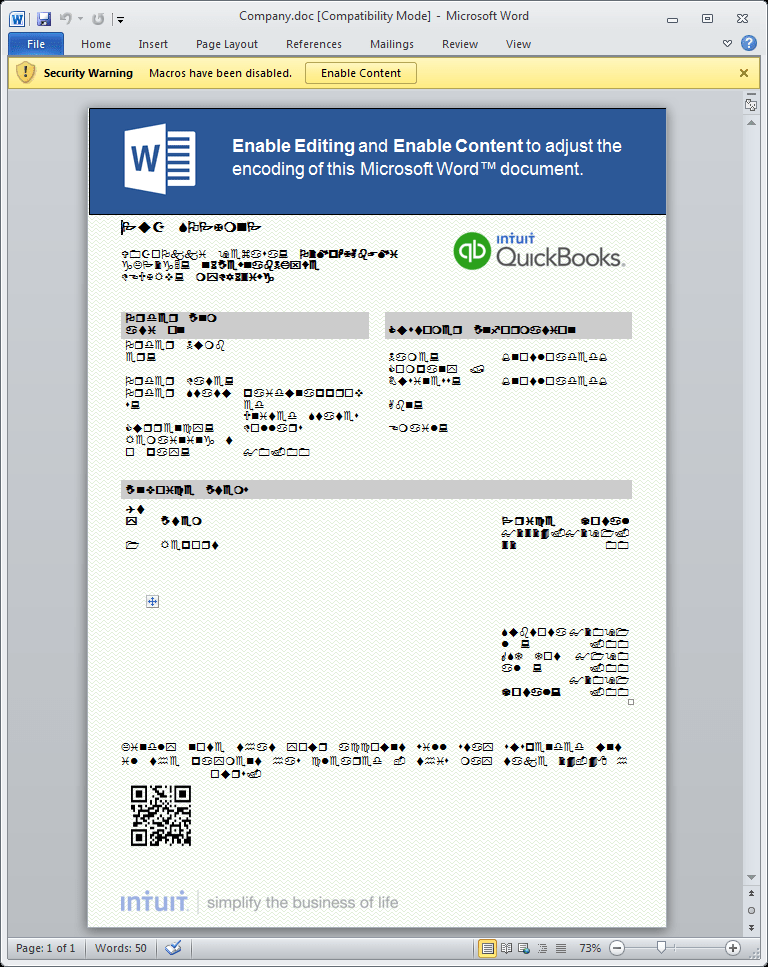

Wie gewohnt [1], setzte TA530 personalisierte Mitteilungen ein (Abbildung 1 und 2), die Unternehmensnamen, Personennamen, Titel usw. enthalten, um die Word-Dokumente zuzustellen (Abbildung 3 und 4). Die als Köder dienenden Dokumente wurden je nach Standort an die Sprache des Empfängers angepasst und werden regelmäßig aktualisiert.

Abbildung 1: E-Mail mit einer Rechnung in deutscher Sprache als Köder, eingesetzt zur Verbreitung von Dridex-Botnet 124

Abbildung 2: E-Mail mit einer Rechnung in englischer Sprache als Köder, eingesetzt zur Verbreitung von Nymaim

Abbildung 3: Dokumentenanhang, eingesetzt zur Verbreitung von Dridex-Botnet 124

Abbildung 4: Dokumentenanhang, eingesetzt zur Verbreitung von Nymaim, mit einem gefälschten Intuit-Logo, um Glaubwürdigkeit vorzutäuschen

Makro-Analyse

Die Makros kontaktieren einen bekannten Lokalisierungsdienst (MaxMind) und gleichen dann das ausgegebene Ergebnis mit einer String-Blacklist ab. Bei diesen Strings handelt es sich um Netzwerknamen, die der IP-Adresse des Clients entsprechen. Wenn ein Match gefunden wird, brechen die Makros ab, ohne die Payload herunterzuladen. Unter den auf der Blacklist geführten entschleierten Netzwerken finden sich die Namen einiger Sicherheitsanbieter und Forschungsgruppen, die die Akteure meiden wollen, sowie generische Bezeichnungen für Hostings und Dienste, die auf eine Verbindung mit besagten Anbietern oder Forschern hindeuten könnten:

Array("Amazon", "Anonymous", "Blue Coat Systems", "Cisco Systems", "Cloud", "Data Center",

"Dedicated", "ESET, spol", "FireEye", "Forcepoint", "Hetzner", "Hosted", "Hosting",

"LeaseWeb", "Microsoft", "NForce", "OVH SAS", "Security", "Server", "Strong Technologies",

"Trend Micro", "blackoakcomputers")

Die Makros enthalten außerdem eine neue Überprüfung der Anzahl der zuletzt mit Microsoft Word geöffneten Dokumente mithilfe der Eigenschaft Application.RecentFiles [5]. Damit soll vermieden werden, dass das bösartige Dokument in einer Sandbox-Umgebung ausgeführt wird, da Sandboxes meist keine zuletzt geöffneten Dateien enthalten. Die Überprüfung stellt fest, ob vor Kurzem mehr als zwei Word-Dateien geöffnet wurden:

If CallByName(CallByName(Application, "RecentFiles", 2), "Count") < 3 Then Error 4 End If

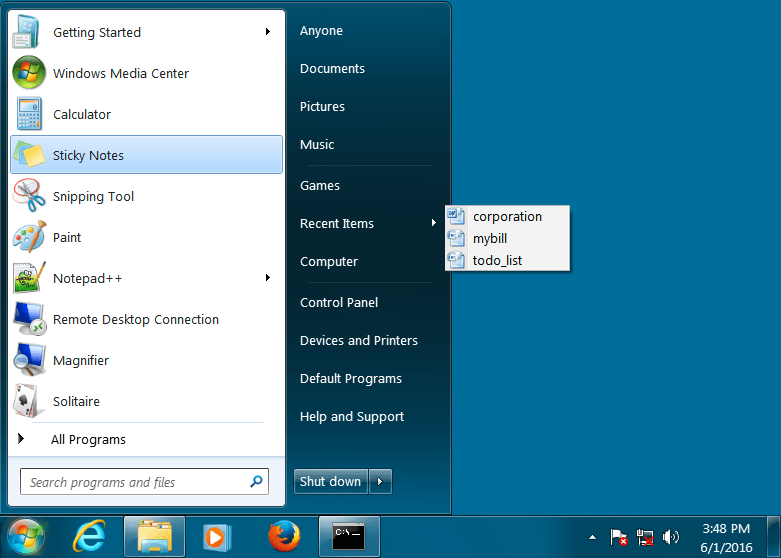

Abbildung 5: Wenn unter dem Menü „Zuletzt verwendet“ nicht mindestens drei kürzlich geöffnete Microsoft Word-Dokumente vorhanden sind, wie in dieser Abbildung dargestellt, ruft das bösartige Word-Dokument die sekundäre Payload nicht ab.

Die von diesem Akteur eingesetzten Makros nutzen seit einiger Zeit eine ausgefeilte String-Obfuskation. So wird der String „RecentFiles“, der verwendet wird, um festzustellen, ob kürzlich geöffnete Dateien vorhanden sind, von dem folgenden Code verschlüsselt und entschleiert, der die Zeichen im zweiten String aus dem ersten String ausschließt:

hpkdusyqHacWI.FcQeBZj("8Rxe5cexnDQtF8ivlQe 5s", "x5vQ2D HC8y")

Dridex-Payload

Das in dieser Woche von TA530 verbreitete Dridex verwendet ein bislang nicht beobachtetes Sub-Botnet ID „124“. Die Command-and-Control (C&C)-Infrastruktur ist jedoch die gleiche wie in den anderen 12x Botnets. Wir haben beobachtet, wie dieses Botnet Websites von Schweizer Banken mit seinen gefälschten Seiten ins Visier nahm (Phishing-Seiten, die anstelle des eigentlichen Inhalts angezeigt werden). TA530 hat Dridex bereits in der Vergangenheit verbreitet (Botnet 222 und 322), aber diese Botnets zielten auf Websites von britischen Banken ab, weshalb Ziele in der Schweiz nun auf eine veränderte Ausrichtung dieser Gruppe hindeuten.

Fazit

TA530 wendet immer neue Makros und Verbreitungstaktiken an. Diese spezielle Sandbox-Evasionstechnik war bislang nicht in dieser Größenordnung beobachtet worden und wir können damit rechnen, dass dieser Angreifer seine Evasionsmethoden kontinuierlich verbessern wird. Daher müssen Sicherheitsforscher und -anbieter weiter auf der Hut sein und Endbenutzer sollten sich laufend informieren, um verdächtige E-Mails und potenzielle Fallen erkennen zu können.

Quellen

- https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

- https://www.proofpoint.com/threat-insight/post/abaddonpos-now-targeting-specific-pos-software

- https://blogs.mcafee.com/mcafee-labs/macro-malware-employs-advanced-obfuscation-to-avoid-detection/

- http://blog.checkpoint.com/2016/05/20/spear-phishing-2-0-adds-social-engineering-vm-evasion/

- https://msdn.microsoft.com/en-us/library/office/ff195679.aspx

Indicators of Compromise (IOC)

|

IOC |

IOC Type |

Description |

|

a8ae681463b75470be8dc911f0cf7ca01a2eaea87005564263a5bbe38d652369 |

SHA256 |

Nymaim Document |

|

f73fcbf4cf9a775d4d4abf53c13a0136a120d5a7e015942a7a43f686f266bf70 |

SHA256 |

Ursnif Document |

|

72acb7dd6bea232c623367a4d3417d0ee7d412d3df5a0287d621716f5a69ab06 |

SHA256 |

Dridex Document |

|

[hxxp://britcart[.]com/britstar/office12.data] |

URL |

Example Ursnif Download |

|

[hxxp://arabtradenet[.]com/info/content.dat] |

URL |

Example Nymaim Download |

|

[hxxp://onehealthpublishing[.]com/image/office.gif] |

URL |

Example Dridex Download |

|

f34589058db1a8cdb31c79eec88bd851cf3e2157501760f1c0263523d614d8f9 |

SHA256 |

Example Nymaim Payload |

|

6b588ff17412c4a8221521ab70d7d0230c339ed4c5c96c181e4010ba0007e879 |

SHA256 |

Example Ursnif Payload |

|

97b1e8282d1ec8f82a83eb3d8a991f494e332e4059b1c9f0d53beda257e21629 |

SHA256 |

Example Dridex Payload |

Ausgewählte ET Signaturen, die sich auf diese Kampagnen beziehen:

2022799 || ET TROJAN Malicious SSL certificate detected (Ursnif Injects)

2816668 || ETPRO TROJAN W32/Nymaim Checkin 6

2816395 || ETPRO TROJAN Nymaim Checkin 5

2816669 || ETPRO TROJAN W32/Nymaim Checkin 7

2404312 || ET CNC Feodo Tracker Reported CnC Server group

2022627 || ET TROJAN ABUSE.CH SSL Blacklist Malicious SSL certificate detected (Dridex)