Seit seiner ersten Entdeckung im November 2014 gehörte Dridex zu den sich am schnellsten verbreitenden Malware-Programmen weltweit. Auch als die Akteure hinter der Verbreitung von Dridex im Februar 2016 mit der Verbreitung der Ransomware Locky begannen, wechselten sie noch oft zwischen den beiden Payloads oder verbreiteten diese parallel. In jüngster Zeit waren die Volumen der E-Mail-Mitteilungen mit Dridex jedoch vergleichsweise klein geworden, und es war die Schweiz als neue Zielregion auszumachen. Das deutlich kleinere Volumen lässt vermuten, dass die Angriffe nun gezielter ausgeführt werden, wobei die Angreifer sich auf lukrativere Ziele verlegt haben und die gestohlenen Daten effektiver einsetzen.

In diesem Post untersuchen wir die jüngsten Dridex-Kampagnen, einschließlich der Volumen und Ziele ihrer Mitteilungen, und nennen mögliche Gründe für die veränderte Vorgehensweise.

Dridex-Aktivität insgesamt

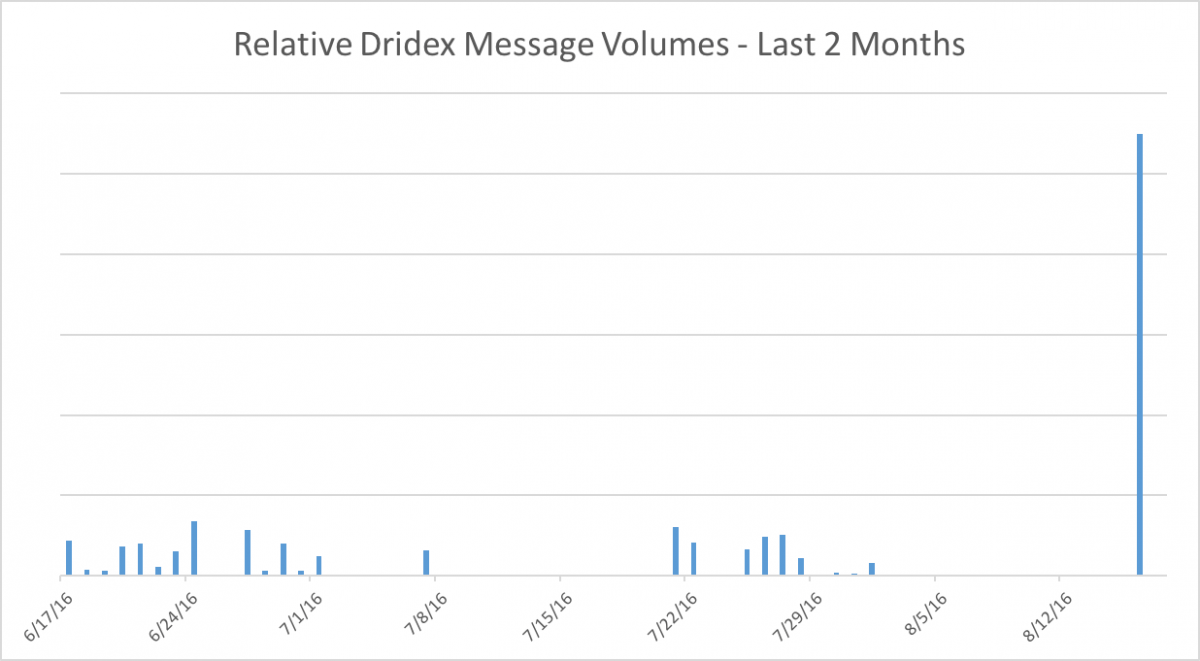

Im Juli und August 2016 haben wir eine Reihe sehr kleiner Kampagnen mit Dridex-Anhängen verzeichnet, deren Mitteilungsvolumen vom einstelligen Bereich bis zu jeweils einigen Tausenden Mitteilungen variierte. Am 15. und 16. August wurden dann in der größten beobachteten Kampagne seit Mitte Juni Zehntausende von Mitteilungen verbreitet, die sich vor allem an Finanzdienstleister und Herstellungsunternehmen richteten. Dieses Volumen kam jedoch nicht einmal in die Nähe der millionenfachen Verbreitung in den Kampagnen von Mai 2016. Abbildung 1 zeigt die relativen Mitteilungsvolumen für Dridex-Kampagnen in den letzten beiden Monaten.

Abbildung 1: Indexierte relative Dridex-Mitteilungsvolumen seit Mitte Juni 2016

Während in der Abbildung oben das Volumen der E-Mail-Mitteilungen seit 15. Juni dargestellt ist, zeigt die folgende Liste Beispiele für die in diesem Zeitraum beobachteten Botnet IDs:

Dridex Botnet 1124 (Ziel Schweiz) – 17. August

Dridex Botnet 228 (Ziel UK, AU, FR) – 15.–16. August

Dridex Botnet 144 (Ziel Schweiz) – 11. August

Dridex Botnet 1024 (Ziel Schweiz) – 10. August

Dridex Botnet 1024 (Ziel Schweiz) – 9. August

Dridex Botnet 1024 (Ziel Schweiz) – 2.–3. August

Dridex Botnet 1024 (Ziel Schweiz) – 29. Juli

Dridex Botnet 1024 (Ziel Schweiz) – 26.–27. Juli

Dridex Botnet 124 (Ziel Schweiz) – 15. Juli

Dridex Botnet 302 (Ziel UK) – 12. Juli

Dridex Botnet 38923 – (Ziel Schweiz) – 7. Juli

Beispielkampagne: Dridex 228

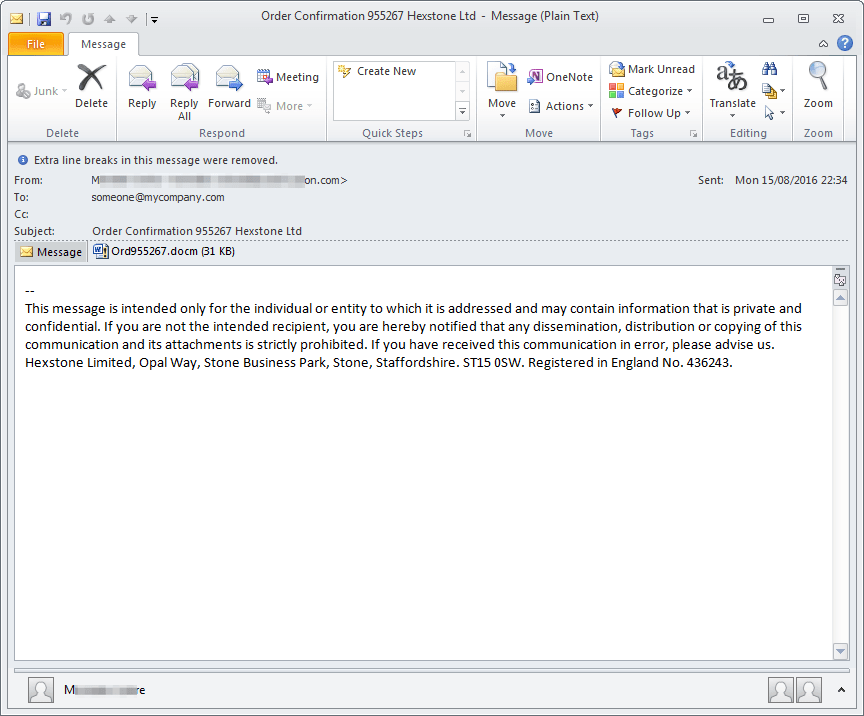

Die Dridex-Kampagne (Botnet ID 228) vom 15. bis 16. August ist aufgrund ihres überdurchschnittlich großen Mitteilungsvolumens von besonderem Interesse. Dieses Botnet enthielt Konfigurationen für Banking-Websites in Großbritannien, Australien, Frankreich und den USA. Die zur Verbreitung des Botnets verwendeten E-Mails enthielten als Anhang Word-Dateien mit Makros (.docm-Dateien). Abbildung 2 zeigt eine Beispiel-E-Mail mit einer fingierten Bestellbestätigung als Köder.

Abbildung 2: Englischsprachige E-Mail zur Verbreitung von Dridex 228

Die Zahlen nach der Bestellbestätigung („Order Confirmation“) im Betreff werden zufällig erzeugt und entsprechen denen im Dateinamen.

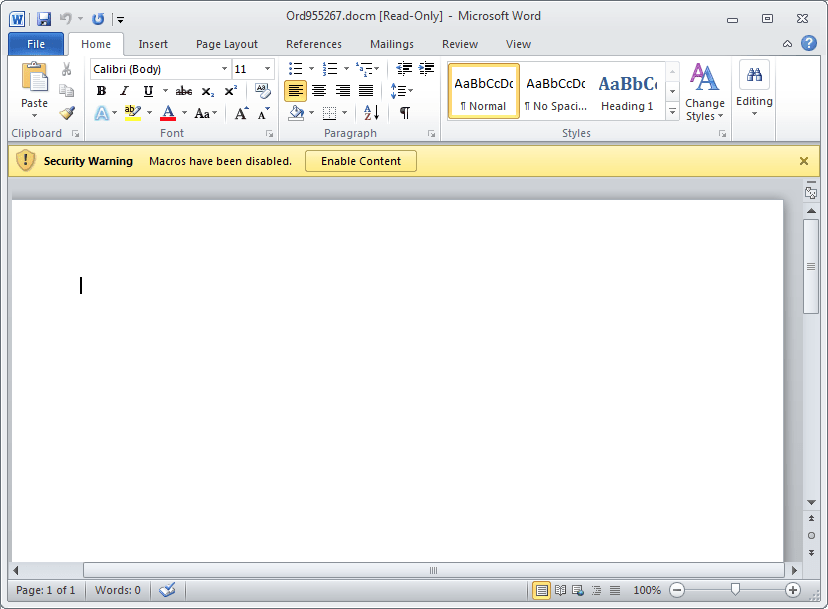

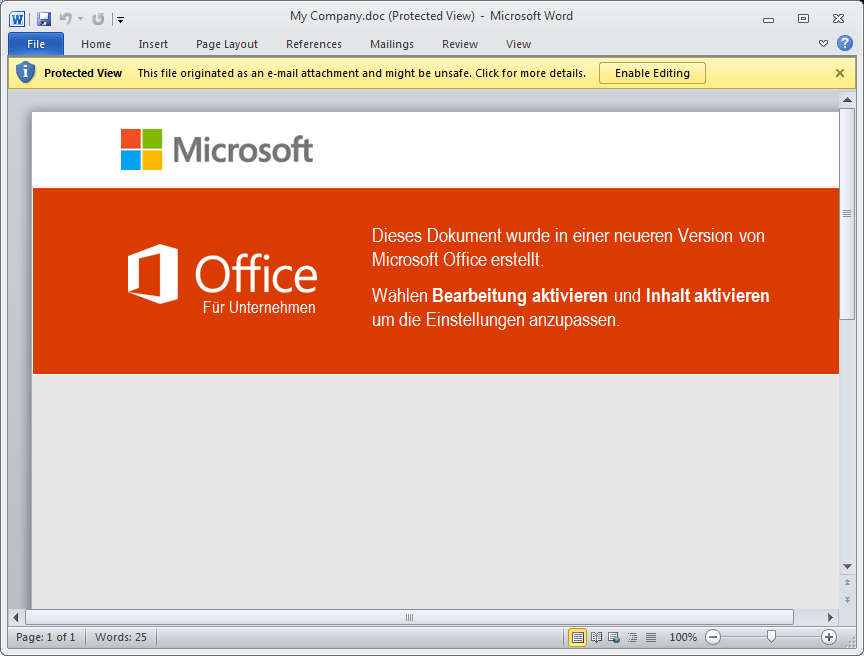

Abbildung 3: Beispiel für einen bösartigen Dokumentenanhang. Die .docm-Dateien fordern die Benutzer zur Aktivierung der eingebetteten Makros auf. In diesem Fall wird den bösartigen Dokumenten durch das Aktivieren der Makros das Herunterladen von Dridex (Botnet ID 228) ermöglicht.

Diese Instanz von Dridex zielt auf verschiedene Anwendungen für Backend-Zahlungsverarbeitung und -transfer, Point of Sale (POS) sowie Fernverwaltung ab. Während die Ausweitung der als Angriffsziel dienenden Windows-Anwendungen bereits von MELANI [1] beschrieben wurde, stellen wir in Anhang A die neueste vollständige Liste unserer Beobachtungen zu dieser Kampagne bereit.

Die Angriffe auf bestimmte Anwendungen sind jedoch nichts Neues, und Dridex hat bereits in der Vergangenheit verschiedene POS-, Banking- und andere Anwendungen ins Visier genommen. Anhang B enthält ein Beispiel für einen im Juli 2015 ausgeführten Angriff auf bestimmte Anwendungen. Die aktuelle Zieleliste ist im Vergleich dazu erheblich angewachsen.

Beispielkampagne: Dridex 144

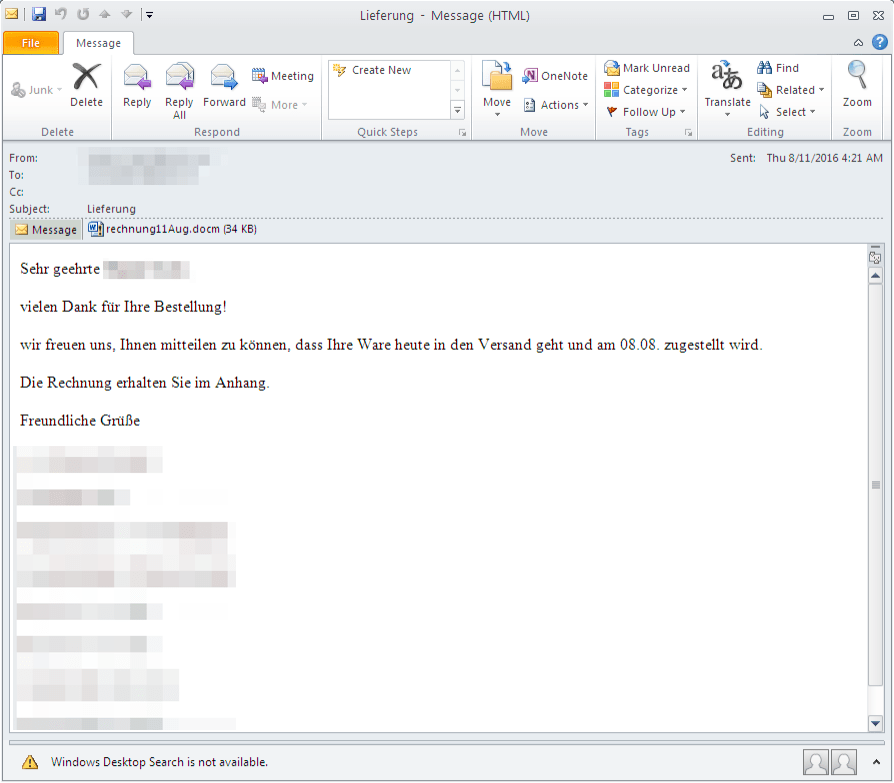

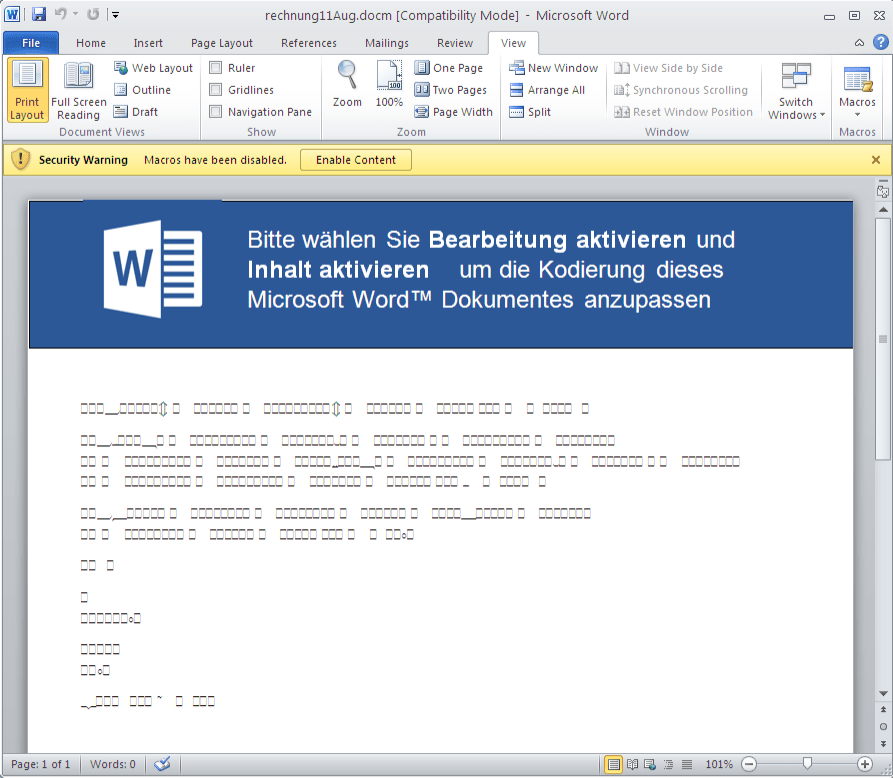

Am 11. August haben wir eine Dridex-Kampagne mit Microsoft Word .docm-Anhängen beobachtet. Wenn sie geöffnet und ihre Makros aktiviert werden, laden diese Anhänge Dridex Botnet ID 144 herunter und installieren es, mit einer Konfiguration, die auf verschiedene Banking-Websites abzielt, mehrere davon in der Schweiz. Die in dieser Kampagne verwendeten Mitteilungen trugen als Betreff den Titel „Lieferung“, in Verbindung mit verschiedenen Anhangsnamen, darunter zum Beispiel „rechnung11Aug.docm“. Da Deutsch zu den in der Schweiz gesprochenen Sprachen zählt, waren die Mitteilungen entsprechend auf Deutsch verfasst.

Abbildung 4: Deutschsprachige E-Mail zur Verbreitung von Dridex 144

Abbildung 5: Beispiel für einen bösartigen Dokumentenanhang, der Dridex (Botnet ID 144) herunterlädt, wenn der Benutzer das Makro aktiviert.

Diese Instanz von Dridex zielt auf die gleichen Banking-Backend- und anderen Anwendungen ab wie das 228 Botnet. Beispiele für durch die Injects ins Visier genommenen Banking-Websites sind raiffeisen.ch und postfinance.ch.

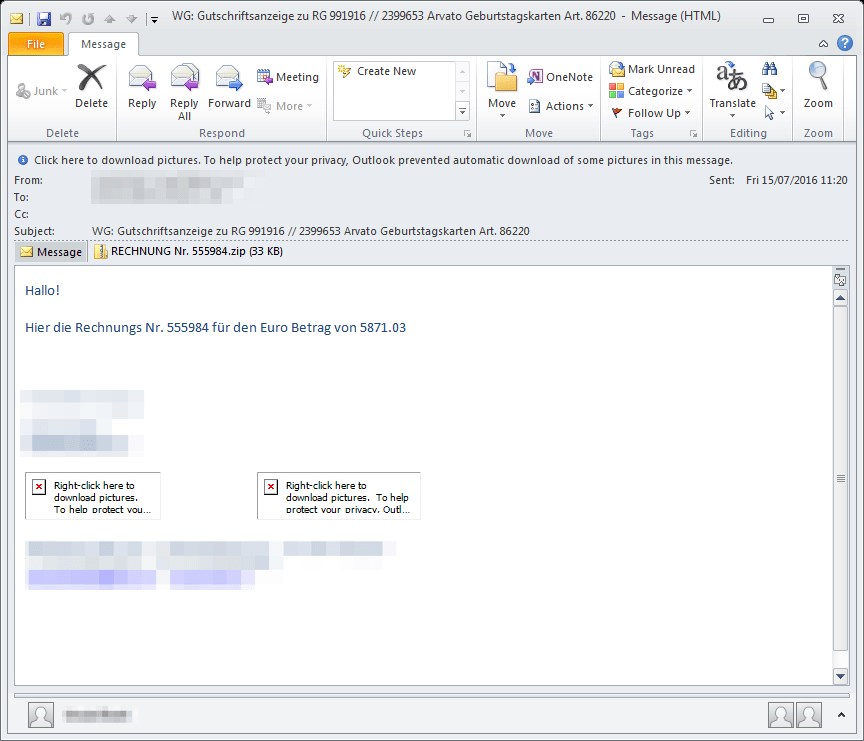

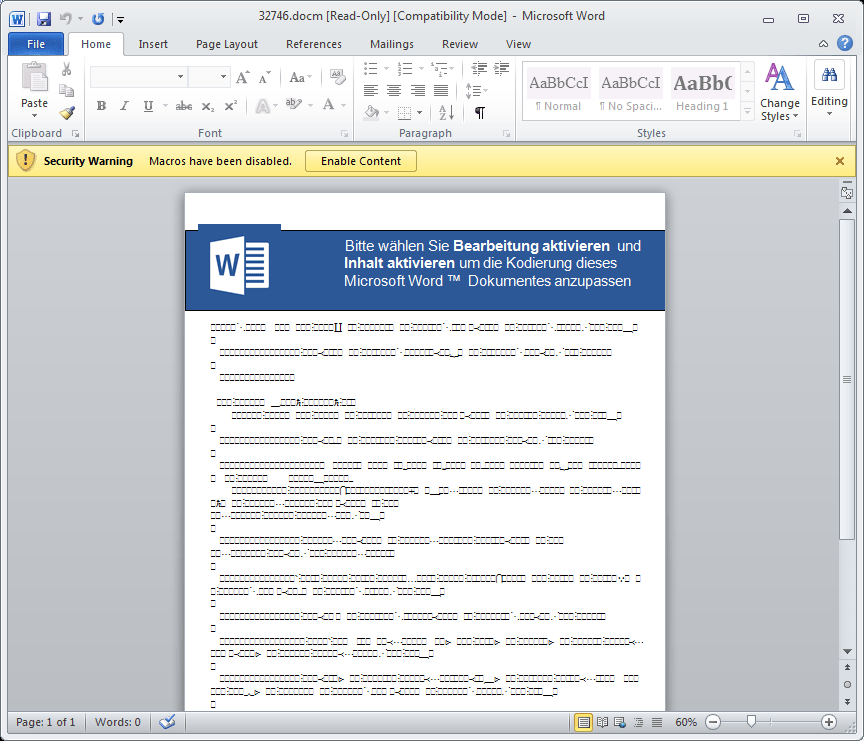

Beispielkampagne: Dridex 124

Am 15. Juli haben wir eine weitere Dridex-Kampagne mit Microsoft Word .docm-Anhängen beobachtet. Wenn sie geöffnet und ihre Makros aktiviert werden, laden diese Anhänge Dridex Botnet ID 124 herunter und installieren es. Die Konfigurationen in dieser Instanz zielen auch auf verschiedene Schweizer Banking-Websites ab. Die Nachrichten in dieser Kampagne hatten die Betreffzeilen „WG: Gutschriftsanzeige zu RG 123456 // 7654321 Arvato Geburtstagskarten Art. 12345“ (Zufallszahlen) und Anhänge namens „RECHNUNG Nr. 654321.zip“ mit „54321.docm“ (Zufallszahlen) als Inhalt. Auch hier waren sowohl die E-Mail als auch der Inhalt auf Deutsch verfasst.

Abbildung 6: Deutschsprachige E-Mail zur Verbreitung von Dridex 124

Abbildung 7: Beispiel für einen bösartigen Dokumentenanhang, der Dridex (Botnet ID 124) herunterlädt.

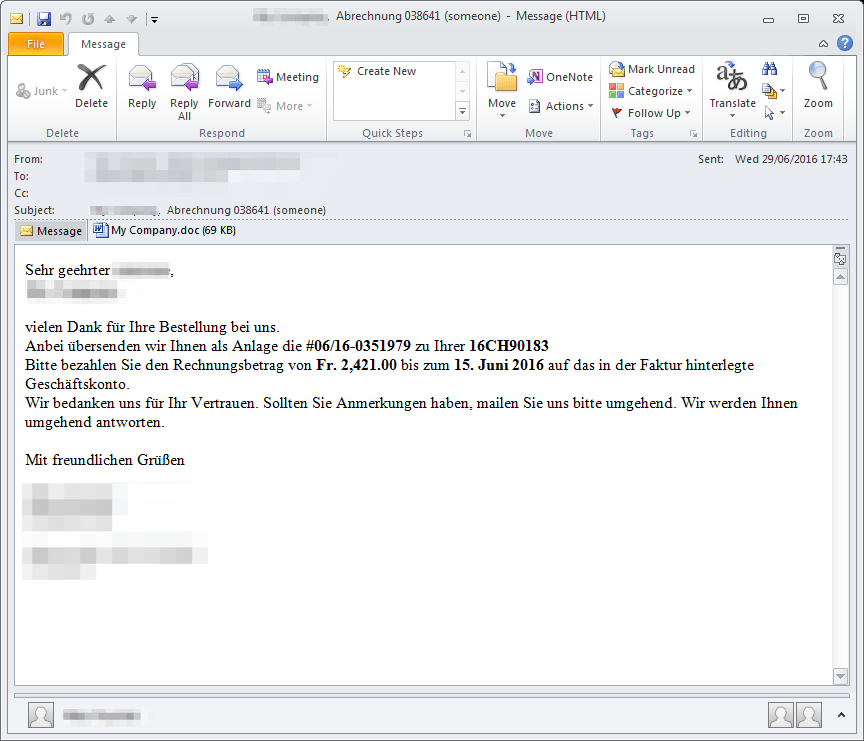

Beispielkampagne: Dridex 38923

Am 29. Juni haben wir eine kleine Dridex-Kampagne mit MS Word .doc-Anhängen beobachtet. Wenn sie geöffnet und ihre Makros aktiviert werden, laden diese Anhänge Dridex Botnet ID 38923 herunter und installieren es, mit einer Konfiguration, die auf verschiedene Banking-Websites abzielt, auch in der Schweiz. Die Mitteilungen in dieser Kampagne hatten als Betreff „[Unternehmen], Abrechnung 038641 [Name]“ und als Anhang „[Unternehmen].doc“. Auch hier waren sowohl die E-Mail als auch der Inhalt auf Deutsch verfasst.

Abbildung 8: Deutschsprachige E-Mail zur Verbreitung von Dridex 38923

Abbildung 9: Beispiel für einen bösartigen Dokumentenanhang, der Dridex herunterlädt.

Dridex über Exploit-Kits

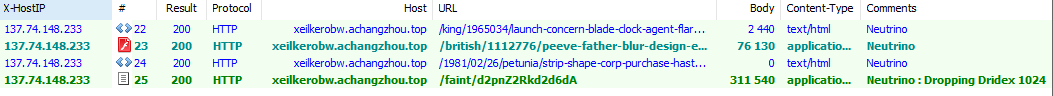

Schließlich beobachten wir nach wie vor eine Verbreitung von Dridex über Exploit-Kits. So haben wir zum Beispiel am 9. August registriert, wie das Neutrino-Exploit-Kit Dridex Botnet ID 1024 in der Schweiz und in Großbritannien verbreitete.

Abbildung 10: Netzwerkaufzeichnung der Neutrino-Infektion zur Verbreitung von Dridex 1024

Schlussbemerkung

Der Dridex-Banking-Trojaner wurde von Proofpoint und anderen Forschern weltweit gründlich analysiert, da er eine erhebliche Reichweite und Wirkung aufwies und in Massen-E-Mail-Kampagnen mit bösartigen Dokumenten 2015 sowie Anfang 2016 eine zentrale Rolle spielte. Die jüngste Verlagerung zu einer gezielteren Verbreitung sowie der wachsende Funktionsumfang lassen darauf schließen, dass Dridex in neuer Form zurückkehrt, während für Massenkampagnen nun nahezu ausschließlich Locky mit den dazugehörigen Payloads zum Einsatz kommt. Während diese großen Kampagnen in vielen Zielländern inzwischen vielleicht zu einer Übersättigung geführt haben, versuchen die Akteure hinter Dridex weiter Geld mit der Malware zu machen, indem sie auf eine kleinere Anzahl großer Unternehmen abzielen, viele davon Finanzdienstleister.

Was die Beweggründe hinter dieser neuen Taktik angeht, lassen unsere Untersuchungen darauf schließen, dass die derzeitige Vorgehensweise darauf ausgelegt ist, automatisch mithilfe spezifischer Trojaner-Konfigurationen Systeme von Interesse (mit Backend-Zahlungssoftware) ausfindig zu machen, worauf die Angreifer entscheiden können, welche Malware heruntergeladen werden soll, oder das System manuell über VNC untersuchen können.

Quellen

Hinweise auf Angriffe (Indicators of Compromise, IOC)

|

IOC |

IOC Type |

Description |

|

313e2282bffcd2df612404c7ab6e7e913495c13b6f3011c1a2739e289b5451b6 |

SHA256 |

June 29 Dridex 38923 document “[name].doc” |

|

1fe24808cabd3fa69e58824a58a1e302ce677362603d4f26240cff7c145421b5 |

SHA256 |

July 15 Dridex 124 document “1666.docm” |

|

1a6859d265b94a2109d690999f62fdbadd8cb1894205e2e1b260a9f3bdcd8639 |

SHA256 |

August 11 Dridex 144 document “rechnung11aug.docm” |

|

026b724fe9d07d47f8fcdf02f7e1072a74bc518e415430a2c23881fb179b4a99 |

SHA256 |

August 15/16 Dridex 228 document “Ord191878.docm” |

|

10cf55031c31f8a615b93cec9d3675b6af2fb7d9aa4ef5163723b55e43b9a9f4 |

SHA256 |

Dridex 38923 Loader |

|

207b4ae38b3a5c51614aacd6b9d09bff242b23fab777446e9f752eefde57bac8 |

SHA256 |

Dridex 124 Loader |

|

75717e7acf4f41de953e0c6f57986844bc21dcda546d5a37371ad8d5a7952782 |

SHA256 |

Dridex 144 Loader |

|

160c95261abba3e71c52195251db075ed922acdf010aa85fef1760e8fa198bd8 |

SHA256 |

Dridex 228 Loader |

|

bcaa57c93dc973aabd419b65dcdc4e9ae68bcae5ddfe920070cc2b2ae9dbaf3f |

SHA256 |

Dridex 1124 Loader |

|

2d9c2edc8d1cfb2b5691b0f6a938d17d5adf1e7797ab401dfa12bd29df79af44 |

SHA256 |

Dridex 302 Loader |

|

fc39a8ef9567ce977215b8699762843d4f8a98504d9495bf9f8edad0a60b5fcb |

SHA256 |

Dridex 1024 dropped by Neutrino |

Ausgewählte ET-Signaturen, die bei derartigem Datenverkehr ansprechen würden:

2022627 || ET TROJAN ABUSE.CH SSL Blacklist Malicious SSL certificate detected (Dridex)

2404306 || ET CNC Feodo Tracker Reported CnC Server group 7

2404312 || ET CNC Feodo Tracker Reported CnC Server group 13

Anhang A: Zielanwendungen von Dridex 228 am 16. August 2016

crealogix | multiversa | abacus | ebics | agro-office | cashcomm | softcrew | coconet | macrogram | mammut | omikron | multicash | quatersoft | alphasys | wineur | epsitec | myaccessweb | bellin | financesuite | moneta | softcash | trinity | financesuite | abrantix | starmoney | sfirm | migrosbank | migros bank | online banking | star money | multibit | bitgo | bither | blockchain | copay | msigna | armory | electrum | coinbase | magnr | keepkey | coinsbank | coolwallet | bitoex | xapo | changetip | coinapult | blocktrail | breadwallet | luxstack | airbitz | schildbach | ledger nano | mycelium | trezor | coinomi | bitcore | WinBacs | albacs | Albany.EFT.Corporate.Client | wpc | eSigner | StartStarMoney | StarMoney | acsagent | accrdsub | acevents | acCOMpkcs | jp2launcher | sllauncher | cspregtool | RegisterTool | OEBMCC32 | sfirm | Bbm24win | wip | paypen | mammut_tb | telelink | translink | deltaworks | dfsvc | bitcoin-qt | multibit | BacscomIP2 | runclient | paycentre | accesspay | PaymentStudio | DiasClient | SynIntegrationClient | QuestLauncher | RemoteAdminServer | SymForm2App | plink | launch | PaygateWpfClient | terminal | Telelink | EBsec | ftrskr | Suite Entreprise | rbpmain2 | rbpmain | tkc | ecbl-nxbp | sagedirect | turbo_teletransmission | cedripack | cedrisend | QikDesktop | QikDesktopCitrix | ConfigurationEditor | InteractFastConfig | otscm-client | ecb-sg | crs1 | GbpSV | pstw32 | MopaMaes | ldcptv10 | gslshmsrvc | launcher | tokensharesrv | universe | ifrun60 | roiwin31 | guawin32 | intwin31 | kb_pcb | spawin31 | cziwin31 | czawin31 | sta2gpc | etsr | tellerlauncher | prowin32 | dirclt32 | PLT1751 | PLT1151 | cegidebics | CCS3 | CCMPS3 | ComSX | keepass | c_agent | transac | relaisbtp | telebanking | ewallet | mstsc | cardentry | TPComplianceManager | TPWorkstation | BancLine 2.0 | MS000000 | BancLine 3.0 | BancLine 4.0 | BancLine 5.0 | SFW | ptw1151 | fedcomp | sfmain | VRNetWorld | KDS | Kasir | ICS | mpkds | pspooler | ipspool | POS-CFG | callerIdserver | EftTray | dpseftxc | EFTSERV | QBPOS | APRINT6 | POSCONFG | jRestaurant | AFR38 | rmpos | roi | AxUpdatePortal | Firefly | InitEpp | SM22 | xfsExplorer | XFSSimulator | WosaXFSTest | kiosk | CRE2004 | aspnet_wp | javav | XChrgSrv | rpccEngine | PTService | Rpro8 | UTG2Svc | Active-Charge | javaw | DDCDSRV1 | alohaedc | dbstpssvc | XPS | Transnet | posw | NCRLoader | PSTTransfer | TSTSolutions | wndaudit | TSTAdmin | TellerDR | merapplauncher | contact manager | goldtllr32 | goldtrakpc | farm42phyton | fx4cash | bpcssm | vp-ebanking | LLB Online Banking | efix | iberclear | AMBCN | SGO | SQLpnr | vmware-view | banktelapk | SynJhaIntService | uniservice | client32 | CanaraCustMaintenance | legaclt | pcsfe | pcscmenu | cwbtf | srvview | pcsmc2vb | cwb3uic | trcgui | cwbsvstr | rtopcb | cwbujcnv | cwbujbld | cwbuisxe | pcsws | cwbsvd | cwblog | cwbdsk | securID | jhaintexec | appupdate | SGNavigatorApp | dbr | WINTRV | bsaadmin | encompass | eautomate | link | adminconsole | commandclientplugin | commandclientplugin_gui | mfmanager | verex director-server manager | verex director-communication manager | notes | nlnotes | notes2 | sacmonitor | netterm | fspnet | bridgerinside | cardserver | si | dais.ebank.client.offlineclient | BGFWIN31 | BGDWIN31 | BGXWIN31 | bocusertool | CLXReader | UBSPay | Migros_Bank_E-Banking | Bank linth Online Banking | java | abastart | abamenu | abajvm | sage200.finanz.gui | vpxclient | htmlshell | mmc | e3K.Main | QOPT | cresus | wineur | abaeb | efinance | GestionPE | BCN-Netkey | Sage 30 | ISL_light_client | msaccess | proffix.v4 | pxShowThread

Anhang B: Zielanwendungen von Dridex 120 im Juli 2015

Uniface | bankline | Aptos | Hyposwiss | episys quest | bancline | tellerplus | ACE Software Solutions | ACI Worldwide | Alliance Enterprise | Bottomline Technologies | Broadridge | China Systems | CMA Small Systems | Clear2Pay | Adaptor Payments | Decillion Group | EastNets | Infosys | Flexcube | ECS Financials | FircoSoft | Fiserv | Kyriba | Premium Technology | Smartstream Technologies | Sopra Banking | Surecomp | Tieto Payment | TONBELLER | Wall Street Systems | Western Union | MoneyGram | Unistream | Direct Link | Abacus | agro-twin | coconet | crealogix | macrogram | mammut soft | omikron | quatersoft | experian payment gateway | softcrew | WinBacs | albacs | Albany.EFT.Corporate.Client | wpc | eSigner | StartStarMoney | StarMoney | acsagent | accrdsub | acevents | acCOMpkcs | ac.sharedstore | jp2launcher+ | sllauncher | cspregtool | RegisterTool | OEBMCC32 | sfirm | Bbm24win | wip | paypen | mammut_tb | telelink | translink | deltaworks | dfsvc | bitcoin-qt | multibit | BacscomIP2 | runclient | paycentre | accesspay | PaymentStudio | DiasClient | SynIntegrationClient | QuestLauncher | RemoteAdminServer | SymForm2App | plink | launch | PaygateWpfClient | terminal | Telelink | EBsec | ftrskr | Suite | Entreprise | rbpmain2 | rbpmain | tkc | ecbl-nxbp | sagedirect | turbo_teletransmission | cedripack | cedrisend | QikDesktop | QikDesktopCitrix | ConfigurationEditor | InteractFastConfig | javaw | otscm-client+ | ecb-sg | crs1 | GbpSV | pstw32 | MopaMaes | ldcptv10 | gslshmsrvc | launcher | tokensharesrv | sage