Anfang 2016 identifizierten Proofpoint Forscher eine neue Form der sozialen Medien-basierte Phishing-Attacke, Angler Phishing genannt. Die Angriffstechnik verdankt seinen Namen der Seeteufel, die nutzt einen leuchtenden Köder zu locken und kleinere Beute angreifen. Bei einem Angler Phishing-Angriff eine gefälschte Kunden-Support-Konto verspricht, Kunden zu helfen, aber stattdessen versucht, die Anmeldeinformationen zu stehlen. Social-Media-Angler-Phisher erstellen gefälschte Kunden Support für Konten, die auf Kunden der unterschiedlichsten Branchen, aber wir haben gesehen, dass eine Mehrheit der Angler Phishing Angriffe Fokus auf Kunden-Konten für Finanzdienstleistungen Marken zu unterstützen.

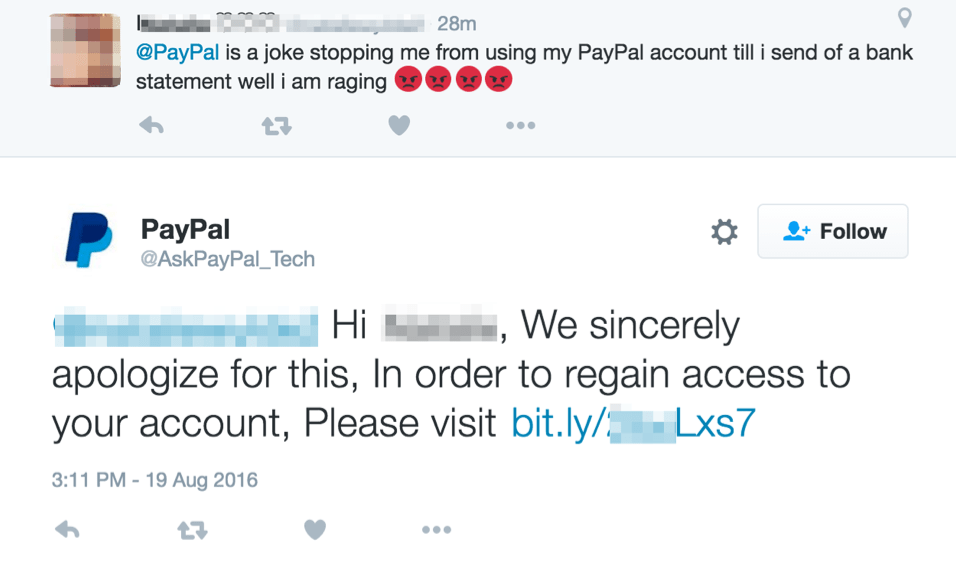

Proofpoint Forscher beobachteten vor kurzem einen Angler Fische Angriff auf PayPal-Nutzer, der diese Technik veranschaulicht. Die folgenden Abbildungen zeigen Beispiele für Angler Phishing-Versuche aus zwei betrügerische PayPal Twitter-Accounts:

Abbildung 1: Zwei Beispiele für einen Angler Phishing Angriff von zwei verschiedene betrügerische social-Media-Kunden Service-Konten

In jedem dieser Versuche wird der Kunde auf der offiziellen PayPal-Twitter-Account für Unterstützung erreichen. Da sie zu erwähnen, dass die offiziellen PayPal-Twitter-Account über den richtigen Griff, @PayPal, diese Tweets auf der offiziellen PayPal-Twitter-Seite auftauchen werden sind. Von dort können die betrügerische PayPal Twitter-Accounts nach Möglichkeiten, Kunden gezielt überwachen, die eine Antwort erwarten.

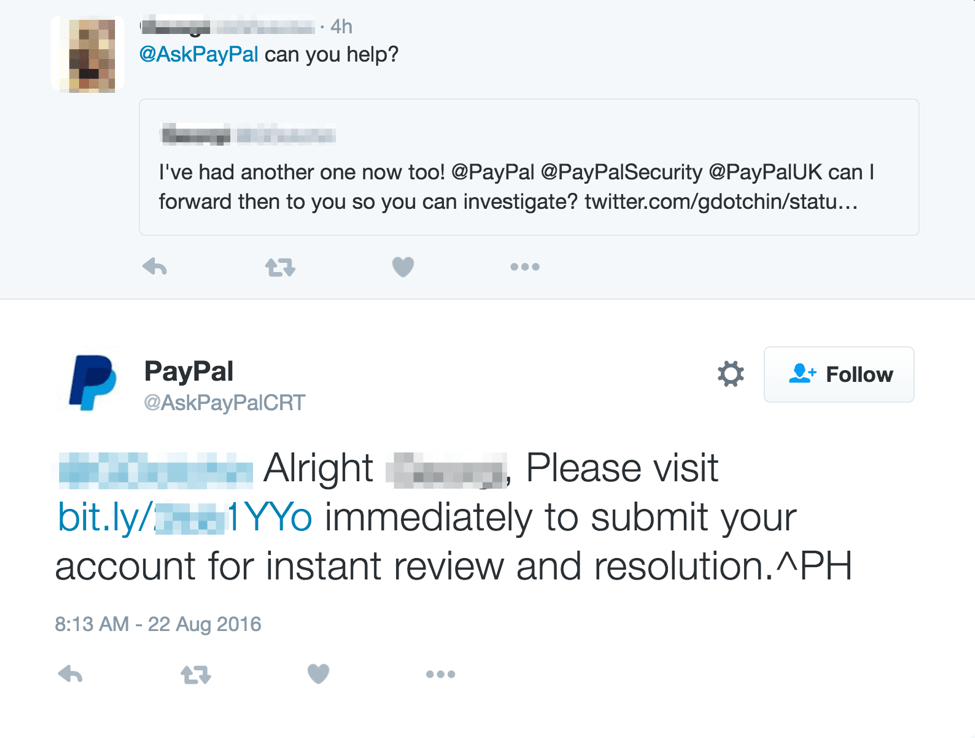

Die betrügerische PayPal Twitter-Konten selbst versuchen, legitim aussehen. Sie nutzen das PayPal-Logo als ihr Konto-Image und ihren Griff imitiert eine legitime Sonderhaushalt durch Hinzufügung des Wortes "Ask" an den Anfang des Griffs. Wenn wir jedes betrügerische Konten zu besuchen, sind wir auch eine Seite angezeigt, die PayPal legitimen-Twitter-Account, durch gestohlene branding ähnelt:

Abbildung 2: Beispiele für die wichtigsten Profilseite für zwei betrügerische social-Media-Konten, die zu echten Kunden angelangt

Wir sehen auch, dass jedes dieser betrügerische Konten bereits Angriffe auf andere Kunden durchgeführt.

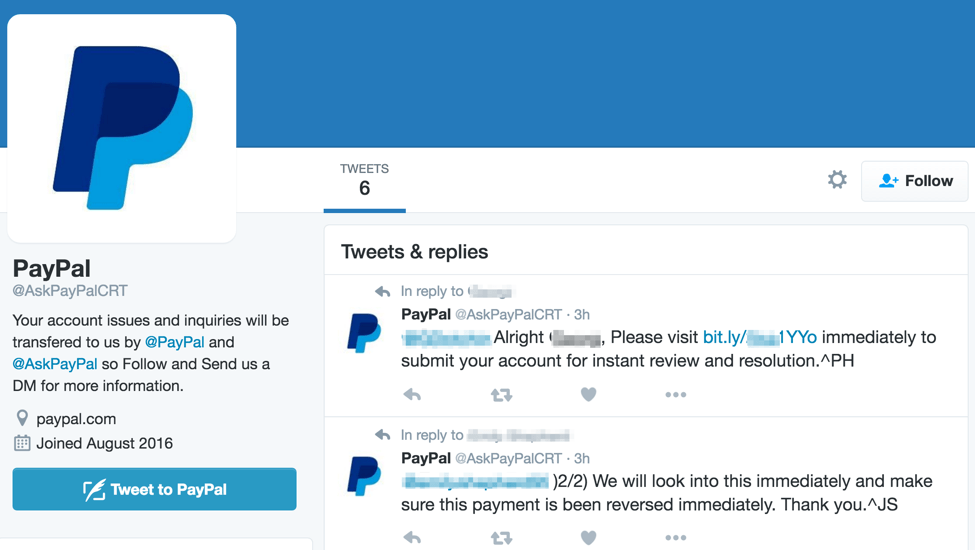

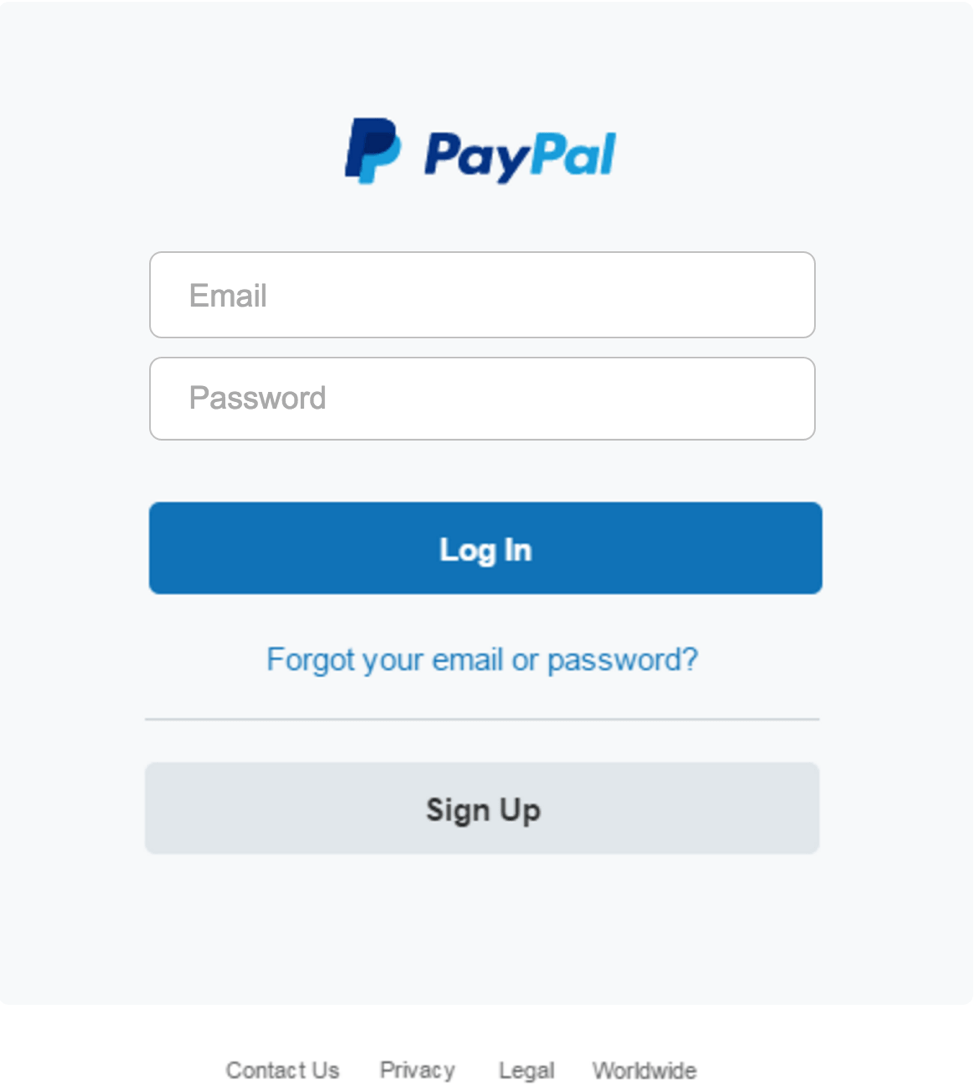

Wenn wir die Links in jeder Angler Phishing-Angriffe zu besuchen, sind wir mit einer sehr glaubwürdigen Login-Bildschirm vorgestellt. Die folgende Abbildung zeigt die gefälschte Phishing-Website mit gestohlenen Branding, die angezeigt wird, wenn wir auf den aus dem AskPayPal_Tech-Konto angegebenen Link klicken:

Abbildung 3: Gefälschte Website mit gestohlenen branding, die sich aus dem Angler Phishing-Angriff auf das AskPayPal_Tech-Konto richtet

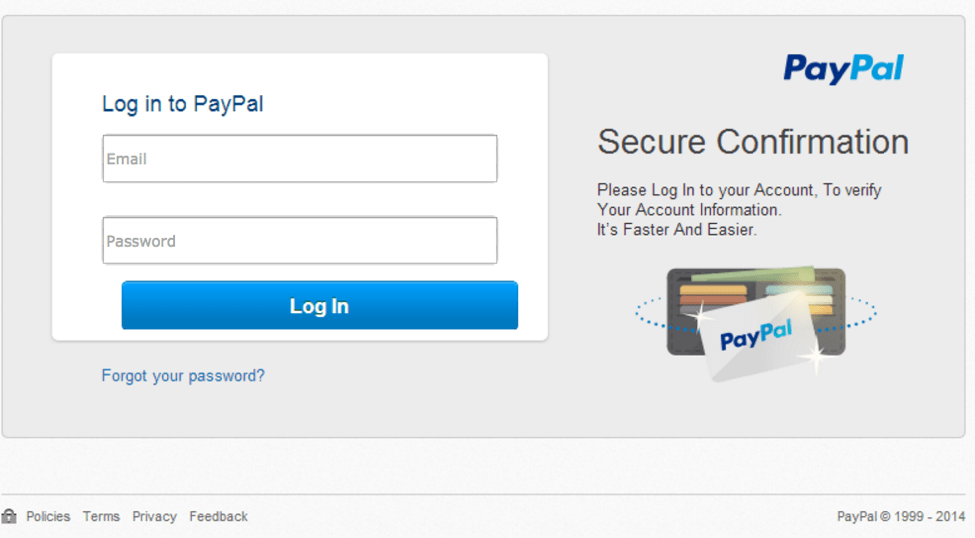

Und es folgt die Seite aus dem AskPayPalCRT-Konto:

Abbildung 4: Anmeldeinformationen Phishing-Seite mit gestohlenen branding, die sich aus dem Angler Phishing-Angriff auf das AskPayPalCRT-Konto richtet

In beiden Fällen die betrügerische aber realistische Twitter Griff, Zielseite, und Login-Bildschirm erstellen überzeugende Köder, der Benutzern die Eingabe ihrer PayPal-Anmeldeinformationen in die betrügerische Seite, die Betrüger direkten Zugriff auf ihre Konten und Guthaben in ihnen locken kann.

PayPal ist das Problem bekannt und arbeitet mit Twitter, um es zu lösen.

Abschluss

Diese jüngsten betrug steht beispielhaft für die vielen Angler-Phishing-Attacken, die wir gesehen haben. Neuere Forschungen aus der Anti-Phishing arbeiten Group (APWG) berichtet, dass über 75 % der Angriffe sich an Finanzdienstleister und e-Commerce-Unternehmen richten, und Proofpoints Forschung auf Angler-Phishing dies bestätigt. Wachsam social-Media-monitoring und Konto Entdeckung Übungen sind wirksame Maßnahmen zur Erkennung und social-Media-Angler-Phishing-Angriffe zu verhindern. Proofpoint Forschung zeigt, dass die meisten Phishing-Angriffe nutzen von außerhalb der Geschäftszeiten, also Organisationen sollten manuelle Entdeckung Prozesse mit automatisierten Konto Entdeckung vermehren.