Analyse

Microsoft Word Intruder (MWI) ist ein Kit zum Bau bösartiger Microsoft Word Dokumente, die bei gezielten Angriffen verwendet werden. Die jüngste Integration von MWI – Version 8 – unterstützt ein breites Spektrum an Schwächen, die die Akteure über fingierte Microsoft Word Dokumente ausnutzen können. Wir entdeckten MWI, das auf dem Schwarzmarkt bereits seit 2013 zu haben ist, erstmals im März 2015 [1]. FireEye [2] und Sophos [3] boten später in diesem Jahr zusätzliche Dokumentation über das Kit an.

Mitte Juli 2016 kam eine Anzeige für MWI auf einer Schwarzmarktseite heraus, die angab, dass in diesem Exploit-Dokument-Builder CVE-2016-4117 (Adobe Flash Player bis 21.0.0.213) integriert ist. Ende August rüstete MWI auf Version 8 auf mit der Werbenachricht: „MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158“ für die neue Version (siehe Anhang).

Wir beobachteten auch, dass diese aktualisierte Version verschiedene Nutzlasten verteilte, wie beispielsweise RTM Banker am 21. Oktober. In diesem Fall wurde das Dokuemnt "business project laveco price.doc.rtf" gezielt über E-Mail an Einzelhandels-, Finanz- und Produktionsvertikalen geliefert.

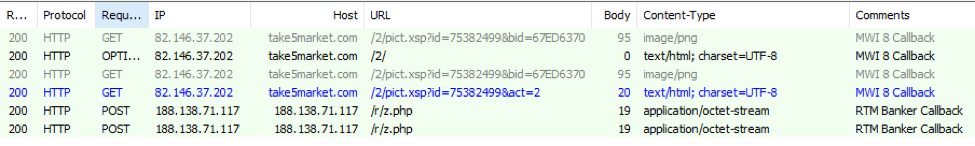

Abb. 1: Netzwerkverkehr für MWI und seine RTM-Banker-Nutzlast am 21. Oktober

Beachten Sie, dass wir dieselbe Instanz von RTM von Empire Pack (RIG-Variante [2]) auf mehreren Infektionsvektoren (sowohl kompromittierte Seiten als auch Malvertising) in mehreren Ländern (Niederlande, Norwegen, Deutschland, Spanien, Schweiz, Schweden, Österreich und Irland) beobachtet haben.

Ein weiteres MWI-Dokument, das wir beobachtet haben, "Изменения условий взаимодействия.doc" (aus dem Russischen übersetzt: "Änderungen der Bedingungen für die Zusammenarbeit.doc") wurde am 7. September von einem TeamViewer-basierten RAT verteilt.

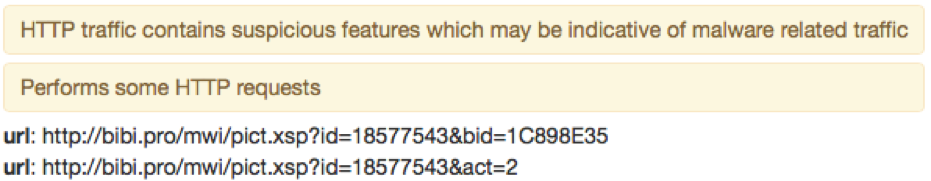

Abb. 2: MWI-Dokument installiert ein TeamViewer-basiertes RAT und berichtet an C&C

Der Adobe Flash Player Zero-Day CVE-2016-4117 wurde von FireEye [6] entdeckt und zunächst von einem APT-Akteur namens "ScarCruft" verwendet, der von Kaspersky [7] beschrieben wurde. Das Exploit wurde später in mehrere Exploit-Kits übernommen [8].

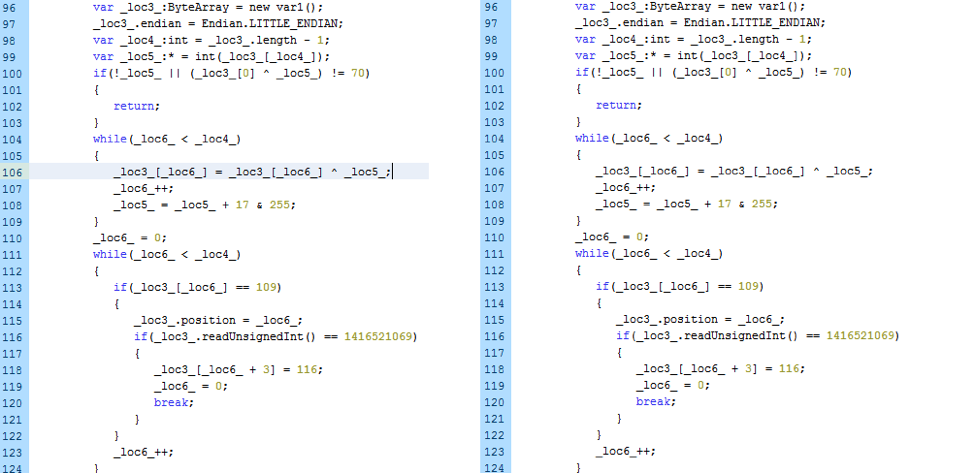

Als wir den MWI-Zusatz CVE-2016-4117 überprüften, wurde dieser Exploit-Document-Builder mit dem Original-Exploitcode ohne Modifizierung (außer im Shellcode) wiederverwendet. Die erste Flash-Datei verschlüsselt eine zweite, die die Schwäche auslöst. Der MWI-Autor behielt tatsächlich dieselbe Verschlüsselungsroutine und den XOR-Schlüssel für die zweite Datei bei.

Abb. 3: Originalmuster links, MWI-Exploit-Integration rechts

Diese zweite Flash-Datei ist scheinbar genau dieselbe wie das Original-Exploit ohne irgendwelche Veränderungen des MWI-Autors.

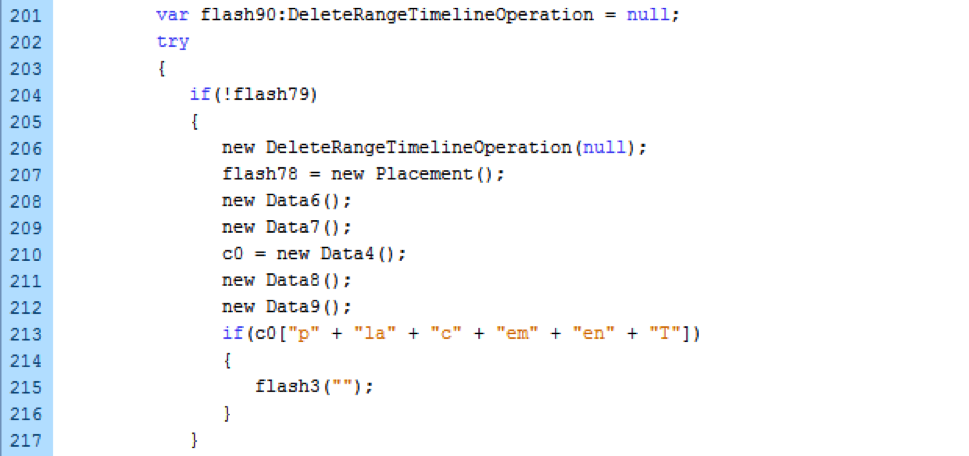

Abb. 4: ActiveScript-Code, der die Schwäche auslöst

Fazit

Microsoft Word Intruder ist ein Beispiel für die Art ausgeklügelter Crimeware, die zur Entwicklung von verschiedenen gezielten Angriffen verwendet wird. Der Einsatz neuer Schwächen in Vektoren wie Adobe Flash erhöht die Wahrscheinlichkeit, dass MWI-Benutzer mit ihren bösartigen Inhalten die Zielgeräte erfolgreich infizieren. Diese spezielle Schwäche wurde auch in diversen Web-basierten Exploit-Kits eingesetzt, wodurch es besonders wichtig wird, dass Benutzer und Organisationen, die Flash auf ihren Systemen verwenden, die neuesten Versionen verwenden.

Verweise

[1] http://www.bleedingthreats.org/us/daily-ruleset-update-summary-20150316

[2] https://www.fireeye.com/blog/threat-research/2015/04/a_new_word_document.html

[4] http://malware.dontneedcoffee.com/2016/10/rig-evolves-neutrino-waves-goodbye.html

[5] http://www.broadanalysis.com/2016/10/19/rig-exploit-kit-via-eitest-delivers-malicious-payloads/

[6] https://www.fireeye.com/blog/threat-research/2016/05/cve-2016-4117-flash-zero-day.html

[7] https://securelist.com/blog/research/75100/operation-daybreak/

[8] http://malware.dontneedcoffee.com/2016/05/cve-2016-4117-flash-up-to-2100213-and.html

Indicators of Compromise (IOCs – Anzeichen einer Gefährdung)

|

sha256 |

Kommentar |

|

a02b009929079af6b3ebe26305765aa469c41f703b3836b170ee16bc6b43223c |

MWI8-Dokument „business project laveco price.doc.rtf“ verteilt RTM Banker |

|

fe41a918e38abe4de2108357c8a7ab87658abf68a457e59473052443038638d9 |

MWI8-Dokument „Изменения условий взаимодействия.doc“ verteilt einen TeamViewer-basierten RAT |

|

Domäne/IP |

Kommentar |

|

take5market[.]com|82.146.37.202 |

MWI8 C2 |

|

pink.publicvm[.]com|5.45.80.32 |

MWI8 C2 |

|

bibi[.]pro |

MWI8 C2 |

|

188.138.71.117 |

RTM C2 |

ET-Regeln auswählen

2022008 || ET TROJAN MWI Maldoc Stats Callout Oct 28

2821723 || ETPRO TROJAN Possible MWI Stage 2 Beacon

2815288 || ETPRO TROJAN RTM Banker CnC M2

2820286 ETPRO WEB_CLIENT Adobe Flash Uncompressed Possible (CVE-2016-4117)

2820272 ETPRO WEB_CLIENT Microsoft Rich Text File Download mit eingebettetem Flash File Possible (CVE-2016-4117)

Anhang

13.07.2016 – Aktualisierung der MWI-Werbung

эксплойт под уязвимость CVE-2016-4117 (удаленное выполнение кода в Adobe Flash Player) вошел в состав эксплойт-пака MWI. теперь пак атакует сразу несколько векторов:

1) атака на компоненты MS Windows

2) атака на компоненты MS Office

3) атака на сторонние приложения и их компоненты (Adobe Flash Player)

помимо только Remote Code Execution эксплойтов, новый MWI включает в себя модуль для проведения DLL-planting/DLL-hijacking атак. и работают они все в комбинации друг с другом. на первом этапе проводится DLL-planting атака. если подгрузить свою DLL из текущей директории не удалось, то в дело вступает уже целый ряд RCE-эксплойтов.

13.07.2016 – Aktualsierte MWI-Anzeige – Deutsch nach engl. Übersetzung mit Google Translate

Ein Exploit für die Schwäche CVE-2016-4117 (Remote Code-Ausführung in Adobe Flash Player) wurde Teil des Exploit-Pakets von MWI. Das aktuelle Paket greift nun mehrere Vektoren an:

1) Angriff auf die Bestandteile von MS Windows

2) Angriff auf Bestandteile von MS Office

3) Angriff auf Fremd-Anwendungen und ihre Bestandteile (Adobe Flash Player)

Neben dem Remote Code Execution Exploit umfasst das neue MWI ein Modul für DLL-Planting/DLL-Hijacking-Angriffe. Sie alle arbeiten in der ersten Phase einer DLL-Planting-Attacke zusammen. Wenn im aktuellen Verzeichnis kein DDL-Download stattfindet, wird es in verschiedene RCE-Exploits geladen.

31.08.2016 – MWI8 kündigt an:

MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

на данный момент эксплойт-кит содержит следующий набор RCE эксплойтов:

Цитата

CVE-2010-3333 [MS10-087]: RTF pFragments Stapelpuffer-Überlauf

CVE-2012-0158 [MS12-027]: MSComCtlLib.ListView Stapelpufferüberlauf

CVE-2013-3906 [MS13-096]: TIFF Heap-Überlauf über Integer-Überlauf (Heap-Spray-basiert)

CVE-2014-1761 [MS14-017]: RTF ListOverrideCount Objektfehler (Speicherfehler)

CVE-2015-1641 [MS15-033]: XML SmartTag verwenden nach frei (Heap-Spray basiert)

CVE-2015-2545 [MS15-099]: Microsoft Office Malformed EPS Dateischwäche

CVE-2016-4117 [MS16-064]: Adobe Flash Player-artige Fehlerüberlaufschwäche

MWI содержит две основные комбинации эксплойтов:

Цитата

MWI8: CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

MWI4: CVE-2014-1761 + CVE-2013-3906 + CVE-2012-0158 + CVE-2010-3333 (veraltet)

это единственный эксплойт на рынке, который включает в себя подобную комбинацию эксплойтов. как правило, все эти эксплойты можно встретить только по отдельности. а CVE-2015-2545 вообще выполнен в альтернативном формате (RTF вместо стандартного DOCX), что позволяет ему быть менее детектируемым различными generic сигнатурами.

также MWI8 включает в себя следующие DLL-planting эксплойты:

Цитата

CVE-2016-0041 [MS16-014]: oci.dll

CVE-2015-6132 [MS15-132]: mqrt.dll

CVE-2016-0016 [MS16-007]: mfplat.dll

CVE-2015-6128 [MS15-132]: elsext.dll

CVE-2015-6128 [MS15-132]: spframe.dll

CVE-2016-0018 [MS16-007]: api-ms-win-core-winrt-l1-1-0.dll

CVE-2015-6132 [MS15-132]: wuaext.dll

DLL-planting эксплойты работают в комбинации с RCE-эксплойтами. если DLL-planting эксплойт не сработал и подгрузить ту или иную динамическую библиотеку из текущей директории не удалось, то в дело следом уже в вступают RCE эксплойты.

отныне MWI поддерживает несколько альтернативных методов запуска EXE/DLL файлов, кроме того, добавлена поддержка запуска VBS-скриптов:

Цитата

1) EXE (Prozess mit COM/WMI und kernel32.CreateProcessA beginnen)

2) DLL (Bibliothek mit kernel32.LoadLibraryA von WINWORD.EXE Prozesskontext laden)

3) DLL (rundll32.exe Prozess mit COM/WMI und kernel32.WinExec starten)

4) VBS (wscript.exe Prozess mit COM/WMI und kernel32.WinExec starten)

кроме того, была добавлена поддержка отображения decoy документа, добавление текста, продвинутый обход safe-mode - все, что нужно для красивой визуальной сработки эксплойта без лишнего шума.

с недавних пор у MWI появился удобный web-интерфейс, позволяющий быстро, удобно и легко собрать эксплойт с необходимой конфигурацией буквально в несколько кликов. больше никакой скучной командной строки и редактирования конфигов. а удобный менеджер билдов поможет вам мониторить AV-ресурсы вроде virustotal.com / malwr.com / hybrid-analysis.com на появление вашего сэмпла в аверских базах. + автоматическая проверка билда антивирусами на ресурсе viruscheckmate.com.

вцелом изменилась концепция работы продукта. мы предоставляем доступ к web-билдеру, который регулярно обновляется, чистится и поддерживается. для получения обновления более не требуется просить выслать новый апдейт. вы можете приобрести как сам исходный код билдера, так и просто доступ к его web-интерфейсу.

ведется работа над новыми эксплойтами и модулями. продукт на самом деле подвергся множеству различных обновлений и модификаций, вскоре распишу все подробнее, обновлю шапку топика, а также приложу скриншоты и видео.

31.08.2016 - MWI8 angekündigt - Deutsch nach engl. Übersetzung mit Google Translate:

MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

Das aktuelle Exploit-Kit enthält den folgenden Satz von RCE-Exploits:

Zitat

CVE-2010-3333 [MS10-087]: RTF pFragments Stapelpuffer-Überlauf

CVE-2012-0158 [MS12-027]: MSComCtlLib.ListView Stapelpufferüberlauf

CVE-2013-3906 [MS13-096]: TIFF Heap-Überlauf über Integer-Überlauf (Heap-Spray-basiert)

CVE-2014-1761 [MS14-017]: RTF ListOverrideCount Objektfehler (Speicherfehler)

CVE-2015-1641 [MS15-033]: XML SmartTag verwenden nach frei (Heap-Spray basiert)

CVE-2015-2545 [MS15-099]: Microsoft Office Malformed EPS Dateischwäche

CVE-2016-4117 [MS16-064]: Adobe Flash Player-artige Fehlerüberlaufschwäche

MWI hat zwei Hauptkombinationen von Exploits:

Zitat

MWI8: CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

MWI4: CVE-2014-1761 + CVE-2013-3906 + CVE-2012-0158 + CVE-2010-3333 (veraltet)

Es handelt sich hierbei um das einzige Exploit auf dem Markt, das diese Kombination enthält. In der Regel lassen sich alle diese Exploits nur einzeln vorfinden. CVE-2015-2545 wird im Allgemeinen in einem alternativen Format durchgeführt (RTF statt Standard DOCX), wodurch es von verschiedenen generischen Signaturen weniger leicht zu entdecken ist.

MWI8 umfasst auch folgende DLL-Planting-Exploits:

Zitat

CVE-2016-0041 [MS16-014]: oci.dll

CVE-2015-6132 [MS15-132]: mqrt.dll

CVE-2016-0016 [MS16-007]: mfplat.dll

CVE-2015-6128 [MS15-132]: elsext.dll

CVE-2015-6128 [MS15-132]: spframe.dll

CVE-2016-0018 [MS16-007]: api-ms-win-core-winrt-l1-1-0.dll

CVE-2015-6132 [MS15-132]: wuaext.dll

DLL-Planting-Exploits arbeiten mit RCE-Exploits zusammen. Wenn das DLL-Planting-Exploit nicht vom aktuellen in ein spezielles, dynamisches Verzeichnis geladen wurde, dann muss der Fall in RCE-Exploits geladen werden.

MWI unterstützt jetzt verschiedene alternative EXE-/DLL-Dateien, Startup-Methoden und zusätzlichen Support für Launch VBS-Skripte:

Zitat

1) EXE (Prozess mit COM/WMI und kernel32.CreateProcessA beginnen)

2) DLL (Bibliothek mit kernel32.LoadLibraryA von WINWORD.EXE Prozesskontext laden)

3) DLL (rundll32.exe Prozess mit COM/WMI und kernel32.WinExec starten)

4) VBS (wscript.exe Prozess mit COM/WMI und kernel32.WinExec starten)

Zusätzlicher Support wurde durch mehr Text zur Anzeige des Köderdokuments hinzugefügt, um den erweiterten Sicherheitsmodus zu umgehen – alles, was Sie für eine schöne, optische Exploit-Aufnahme ohne Fanfare brauchen.

Kürzlich erschien er auf einer praktischen, Web-basierten MWI-Oberfläche zum schnellen, praktischen Erfassen der erforderlichen Konfigurationen für das Exploit mit wenigen Klicks. Keine mühsame Befehlszeile mehr und keine Bearbeitung von Konfigurationsdateien. Der praktische Erstellungsmanager hilft Ihnen, mit AV-artigen Ressourcen wie virustotal.com/malwr.com/hybrid-analysis.com das Aussehen Ihres Musters in Averskih-Basen zu überwachen. + Automatischer Antivirus-Check für die Ressource viruscheckmate.com.

Das Produkt hat das Arbeitskonzept insgesamt geändert. Wir bieten Zugang auf den Web-Builder, der regelmäßig aktualisiert, bereinigt und gepflegt wird. Um das Update zu erhalten, senden Sie bitte eine neue Aktualisierung. Sie können den Quellencode selbst erwerben und einfachen Zugang für die Web-basierte Oberfläche erhalten.

Es wird an neuen Exploits und Modulen gearbeitet. Das Produkt wurde mehrmals aufgerüstet und verändert und es werden bald alle Details, aktuelle Themen und Screenshots und Videos hinzugefügt.