Überblick

Die Akteure hinter Dridex 220 und Locky Affid=3 haben eine neue Ransomware namens „Bart“ eingeführt. Sie verwenden die Malware RockLoader, um Bart über HTTPS herunterzuladen. Bart verwendet einen Bezahlbildschirm wie Locky, verschlüsselt jedoch Dateien, ohne sich zuvor mit einem Command-and-Control-Server zu verbinden.

Analyse

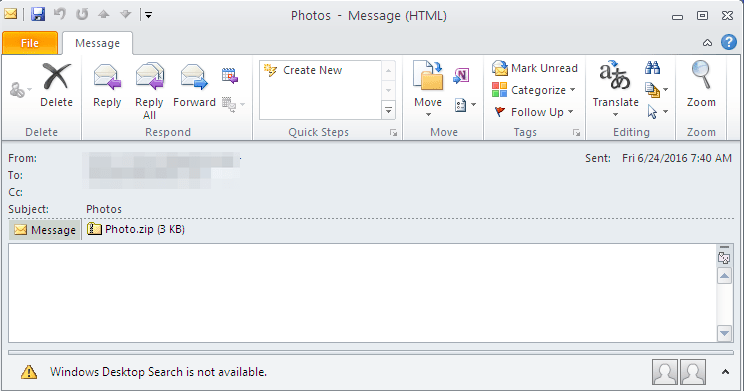

Am 24. Juni entdeckten Forscher von Proofpoint eine große Locky-Kampagne mit Zip-Anhängen, die JavaScript-Code enthielten. Wenn sie geöffnet werden, laden diese Anhänge den intermediären Loader RockLoader (kürzlich von Proofpoint entdeckt und mit Locky verwendet) herunter und installieren ihn. Dieser wiederum lädt die neue Ransomware namens „Bart“ herunter. Die Nachrichten dieser Kampagne hatten die Betreffzeilen „Photos“ und einen Anhang namens „photos.zip“, „image.zip“, „Photos.zip“, „photo.zip“, „Photo.zip“ oder „picture.zip“. Diese Zip-Dateien enthielten eine JavaScript-Datei wie zum Beispiel „PDF_123456789.js“.

Abbildung 1: E-Mail, die die gezippte JavaScript-Datei ausliefert, mit der die Ransomware Bart verteilt wird

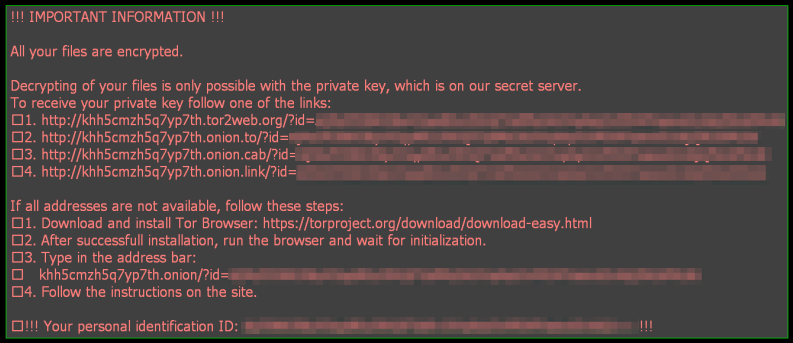

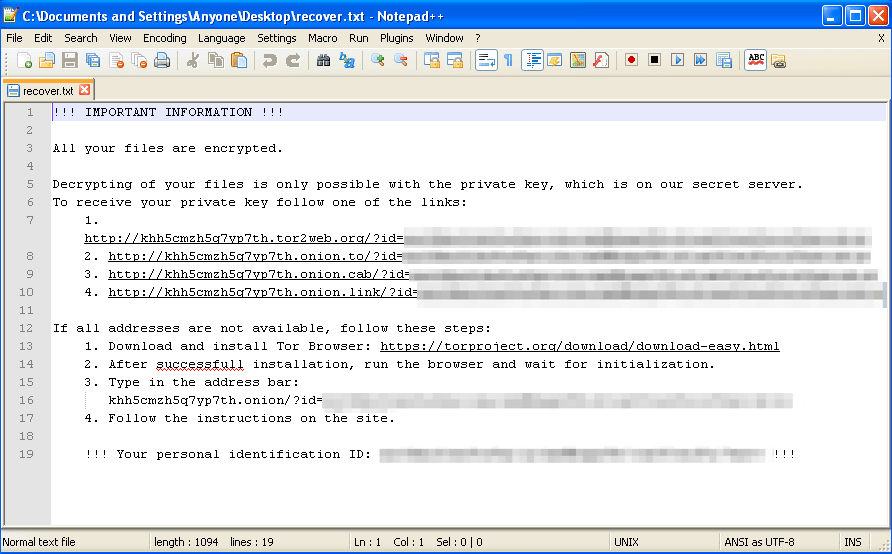

Um das Opfer darüber in Kenntnis zu setzen, dass es infiziert wurde und dass seine Dateien verschlüsselt sind, erzeugt diese Ransomware zwei Arten von Dateien, wie viele andere Arten von Ransomware dies auch tun. Insbesondere legt sie eine Datei namens „recover.txt“ in vielen Ordnern ab und tauscht das Desktop-Hintergrundbild gegen „recover.bmp“ aus (siehe Abbildung 2).

Abbildung 2: Das Desktop-Hintergrundbild wird gegen die Datei „recover.bmp“ ausgetauscht

Abbildung 3: Das Dateisystem des Computers wird mit „recover.txt“-Dateien übersät

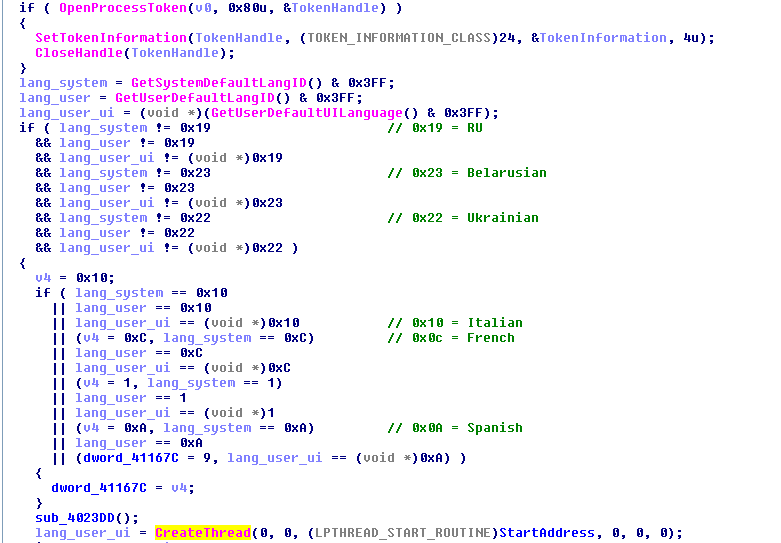

Vor dem Schreiben der „recover“-Dateien bestimmt die Malware die Systemsprache des Benutzers. Sie hat Übersetzungen in Italienisch, Französisch, Deutsch und Spanisch zur Verfügung. Die Malware nutzt die Systemsprache auch, um zu verhindern, dass russische, ukrainische und weißrussische Benutzer infiziert werden. Diese erste Kampagne scheint im Wesentlichen auf US-Interessen zu zielen, doch erwarten wir angesichts der weltweiten Zielausrichtung von Locky und Dridex sowie aufgrund der Übersetzungen für die „recovery“-Dateien nicht, dass Bart in dieser Weise geografisch beschränkt bleibt.

Abbildung 4: Bart wird nicht ausgeführt, wenn die Systemsprache des Benutzers Russisch, Ukrainisch oder Weißrussisch ist, und prüft einige andere Sprachen, wahrscheinlich um die Sprache zu bestimmen, in der die Lösegeldforderung verfasst sein soll.

Nach der Verschlüsselung wird an die Namen der verschlüsselten Dateien die Erweiterung „.bart.zip“ angehängt. Für eine oberflächliche Prüfung sind diese Dateien verschlüsselte Zip-Archive. Die Liste der Dateierweiterungen, die Bart verschlüsselt, umfasst:

.123 | .3dm | .3ds | .3g2 | .3gp | .602 | .aes | .ARC | .asc | .asf | .asm | .asp | .avi | .bak | .bat | .bmp | .brd | .cgm | .cmd | .cpp | .crt | .csr | .CSV | .dbf | .dch | .dif | .dip | .djv | .djvu | .DOC | .docb | .docm | .docx | .DOT | .dotm | .dotx | .fla | .flv | .frm | .gif | .gpg | .hwp | .ibd | .jar | .java | .jpeg | .jpg | .key | .lay | .lay6 | .ldf | .m3u | .m4u | .max | .mdb | .mdf | .mid | .mkv | .mov | .mp3 | .mp4 | .mpeg | .mpg | .ms11 | .MYD | .MYI | .NEF | .odb | .odg | .odp | .ods | .odt | .otg | .otp | .ots | .ott | .p12 | .PAQ | .pas | .pdf | .pem | .php | .png | .pot | .potm | .potx | .ppam | .pps | .ppsm | .ppsx | .PPT | .pptm | .pptx | .psd | .rar | .raw | .RTF | .sch | .sldm | .sldx | .slk | .stc | .std | .sti | .stw | .svg | .swf | .sxc | .sxd | .sxi | .sxm | .sxw | .tar | .tbk | .tgz | .tif | .tiff | .txt | .uop | .uot | .vbs | .vdi | .vmdk | .vmx | .vob | .wav | .wb2 | .wk1 | .wks | .wma | .wmv | .xlc | .xlm | .XLS | .xlsb | .xlsm | .xlsx | .xlt | .xltm | .xltx | .xlw | .zip

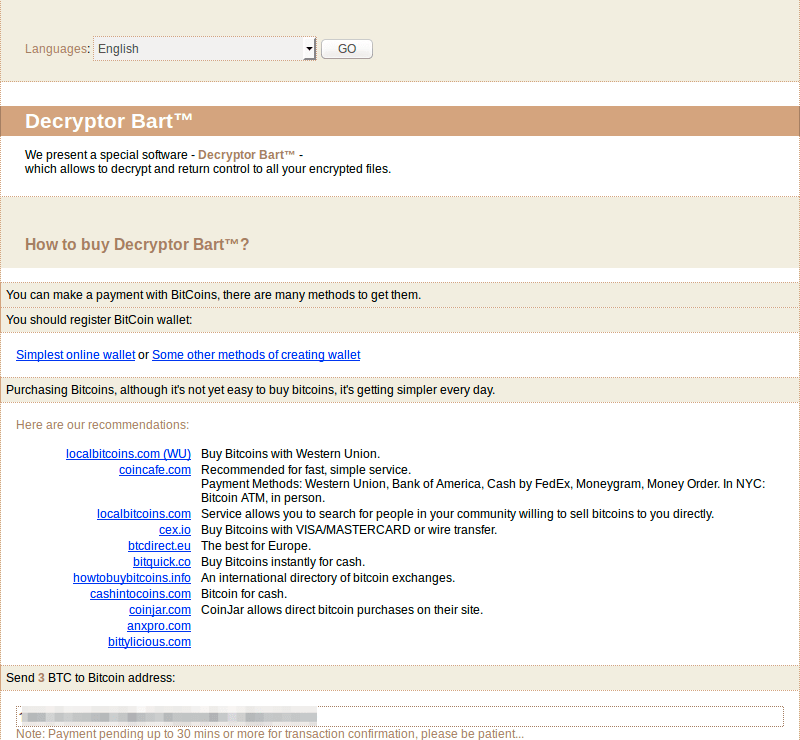

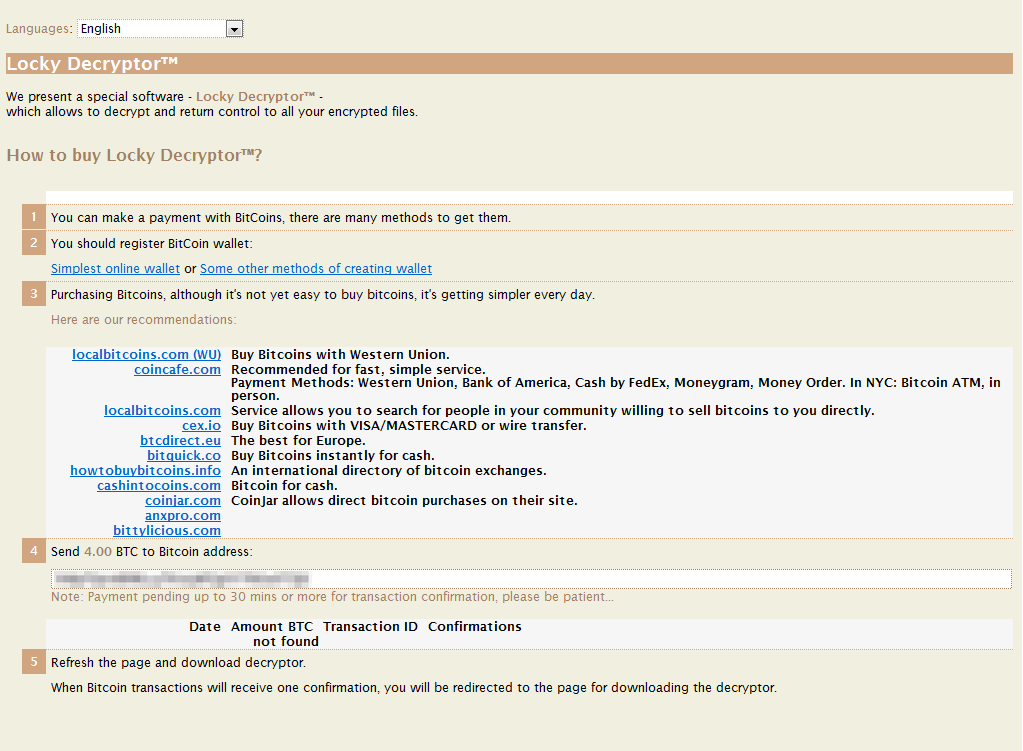

In der Lösegeldforderung wird der Benutzer aufgefordert, ein Bezahlportal zu besuchen und dort 3 Bitcoins (beim derzeitigen Wechselkurs etwas weniger als 1.800 Euro) zu bezahlen. Das Bezahlportal ähnelt demjenigen, das von Locky verwendet wurde (siehe Abbildung 5 und 6 unten). Optisch ist nur die Überschrift „Decryptor Bart“ neu, wo zuvor die Überschrift „Locky Decryptor“ stand. Während die Bezahlportale für Locky und Bart optisch identisch sind, unterscheidet sich der Ransomware-Code erheblich von Locky.

Abbildung 5: Bezahlportal der Ransomware Bart

Abbildung 6: Bezahlportal der Ransomware Locky

Derzeit untersuchen wir noch die restlichen technischen Einzelheiten dazu, wie Bart funktioniert. Die Ransomware scheint keine Verfahren zur Kommunikation mit einem Command-and-Control-Server über das Netzwerk einzusetzen. Stattdessen werden die notwendigen Informationen über den infizierten Computer wahrscheinlich im „id“-Parameter der URL an den Bezahlserver übergeben. Die Malware verwendet die Open-Source-Software WProtect zur Code-Virtualisierung.

Zusammengefasst sind es unter anderem die folgenden Merkmale, die die Ransomware Bart mit den Akteuren, die Dridex 220 und Locky Affid=3 verbreiten, in Verbindung bringen:

- Das gleiche Verfahren der Verbreitung per E-Mail (E-Mail-Betreffzeile, E-Mail-Textkörper, gezippte JavaScript-Anhänge, die RockLoader herunterladen, der dann den eigentlichen Schadcode herunterlädt)

- Stil der Lösegeldforderung ähnlich wie bei Locky

- Der Stil des Bezahlportals ist der gleiche wie bei dem von Locky verwendeten Portal.

- Der RockLoader-Server, der den Bart-Schadcode hostet, hat auch Locky Affid=3 (MD5: 3d2607a7b5519f7aee8ebd56f2a65021) und Dridex 220 (MD5: ed4191e07f49bbe60f3c00a0b74ec571) gehostet.

- Einiger Code von Locky und Bart ist gleich oder ähnlich, beispielsweise bei dem Code, der das Desktop-Hintergrundbild des Benutzers festlegt

Schlussbemerkung

Wir untersuchen zwar noch die technischen Einzelheiten dieser neuen Ransomware, doch gibt es signifikante Verbindungen zwischen Bart bzw. Dridex und Locky. Da Bart vor dem Verschlüsseln von Dateien keine Kommunikation mit einer Command-and-Control-Infrastruktur benötigt, ist die Ransomware möglicherweise in der Lage, PCs hinter Unternehmensfirewalls zu verschlüsseln, die derartigen Datenverkehr sonst sperren würden. Organisationen müssen daher sicherstellen, dass Bart mittels Regeln, die gezippte ausführbare Dateien sperren, am E-Mail-Gateway gesperrt wird. Wir werden Bart weiter beobachten und analysieren, wenn weitere Kampagnen und Einzelheiten in Erscheinung treten.

|

IOC |

IOC Type |

Description |

|

247e2c07e57030607de901a461719ae2bb2ac27a90623ea5fd69f7f036c4ea0d |

SHA256 |

Photos.zip email attachment |

|

7bb1e8e039d222a51a71599af75b56151a878cf8bbe1f9d3ad5be18200b2286b |

SHA256 |

FILE 21076073.js file inside Photos.zip |

|

[hxxp://camera-test.hi2[.]ro/89ug6b7ui?voQeTqDw=RUYEzU] |

URL |

JavaScript Payload (RockLoader) |

|

5d3e7c31f786bbdc149df632253fd538fb21cfc0aa364d0f03a79671bbaec62d |

SHA256 |

RockLoader |

|

[hxxps://summerr554fox[.]su/api/] |

URL |

Rockloader C&C |

|

[hxxps://summerr554fox[.]su/files/6kuTU1.exe] |

URL |

RockLoader Payload |

|

51ff4a033018d9343049305061dcde77cb5f26f5ec48d1be42669f368b1f5705 |

SHA256 |

6kuTU1.exe (Bart ransomware) |