Las herramientas digitales utilizadas en el entorno laboral actual ya no se limitan al correo electrónico. Los ciberdelincuentes aprovechan ahora las herramientas de colaboración, las relaciones con los proveedores y la naturaleza humana para burlar las defensas y comprometer las cuentas. Esta nueva serie de cinco entradas de blog intenta arrojar luz sobre estas nuevas tácticas de ataque y presenta nuestro enfoque global para proteger a los usuarios.

En artículos anteriores de esta serie, hemos analizado las tácticas utilizadas por un ciberdelincuente para explotar los nuevos canales digitales, las razones por las que estos canales son vulnerables y los métodos utilizados para comprometer las comunicaciones corporativas. Esta cuarta entrega analiza la importancia de concienciar en materia de ciberseguridad.

Los seres humanos, principales objetivos de los ataques

Dada la evolución de los ataques de ingeniería social, los ciberdelincuentes recurren ahora a vectores distintos del correo electrónico. Ahora utilizan diferentes canales para ampliar el alcance de sus ataques. Y gracias a la IA y a la automatización, pueden personalizar sus ataques y crear mensajes más convincentes. Como resultado, pueden adaptar sus ataques, haciéndolos más difíciles de detectar y neutralizar con las medidas de seguridad tradicionales.

Los empleados siguen siendo el principal objetivo de estos ataques. Por lo tanto, la concienciación en materia de seguridad desempeña un papel crucial a este respecto. Dicho esto, para ser eficaz y ayudar a los empleados a detectar los ataques de ingeniería social, esta formación debe evolucionar. Es hora de pasar de la formación básica a un verdadero cambio de comportamiento.

Este artículo repasa las principales tácticas de ingeniería social y explica por qué son tan importantes para los ciberdelincuentes. También nos muestra por qué las defensas tradicionales ya no son suficientes para proteger a las personas contra estos ataques cada vez más complejos y cambiantes.

Ingeniería social para comprometer cuentas

Los métodos tradicionales para hackear aprovechan las vulnerabilidades técnicas de los sistemas. Pero muchos de los ciberataques actuales ya no utilizan esas tácticas. Por el contrario, se basan en esquemas de ingeniería social cuidadosamente ideados. Estos ataques son tan eficaces porque explotan la psicología humana y manipulan las emociones, los instintos y las vulnerabilidades de las personas.

La ingeniería social trata de explotar la confianza, el miedo, la urgencia y la curiosidad para manipular a las personas para que realicen determinadas acciones, como comunicar datos sensibles, transferir dinero o conceder acceso a un sistema, aplicación, base de datos o dispositivo.

Estos exploits iniciales son a menudo solo la primera etapa de un ataque multifase que comienza con el compromiso de una cuenta de usuario. Pueden dar lugar a ataques mucho más complejos destinados a robar datos, cometer fraudes financieros y acceder a otras partes de un entorno para sembrar el caos.

Para empeorar las cosas, el uso de la IA y la automatización permite lanzar ataques de ingeniería social más sofisticados y a mayor escala. Los algoritmos de IA se utilizan para identificar objetivos ideales en entornos corporativos, desarrollar perfiles convincentes y crear escenarios plausibles para manipular a objetivos demasiado confiados. Además, los ciberdelincuentes pueden adaptar sus estrategias en tiempo real, lo que les permite amplificar los ataques y aumentar su poder. Esto les proporciona un arsenal de tácticas dinámicas impulsadas por la IA contra las que las defensas tradicionales no pueden hacer nada, y que exponen a la organización a riesgos importantes.

Esto son algunos ejemplos:

- Recopilación automática de información sensible. Algunas plataformas, como Social-Engineer.com, pueden automatizar la recopilación de información sensible de víctimas crédulas.

- Creación de deepfakes. Herramientas como DeepFaceLab y Descript's Overdub, así como herramientas de vishing (phishing de voz), permiten a los ciberdelincuentes crear falsos clips de audio y vídeo hiperrealistas o simular llamadas telefónicas realistas supuestamente procedentes de una entidad de confianza. Pueden utilizarse en ataques de phishing por teléfono o de voz, o de suplantación de identidad por vídeo, haciendo el engaño aún más convincente.

- Automatización y ampliación de los ataques. Gracias a las herramientas automatizadas, los ciberdelincuentes pueden hacer escalar sus ataques y aumentar sus posibilidades de éxito. Herramientas como Autopilot y Hootsuite son herramientas legítimas de marketing y gestión de redes sociales que automatizan tareas como campañas de correo electrónico y publicaciones en redes sociales. Sin embargo, los ciberdelincuentes las utilizan maliciosamente para amplificar sus ataques y aumentar constantemente su repercusión.

Por qué las defensas técnicas no bastan

Los objetivos de los ciberdelincuentes no han cambiado. Sin embargo, el entorno de trabajo digital se ha ampliado.

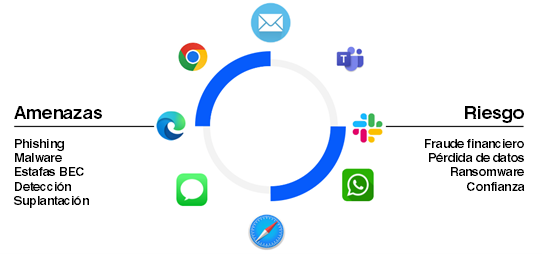

Antes, las herramientas de seguridad se utilizaban principalmente para proteger el correo electrónico. Hoy en día, aunque el correo electrónico sigue siendo el principal vector de amenazas, la transformación digital ha ofrecido a los usuarios nuevos métodos de comunicación y colaboración. Los empleados utilizan ahora Microsoft Teams, Slack y otras plataformas de intercambio de archivos y medios sociales. Así que no es de extrañar que los ciberdelincuentes estén explotando estas plataformas, que les ofrecen nuevas oportunidades para manipular a los empleados mediante ingeniería social.

Los ataques están diseñados para engañar a los usuarios. Los ciberdelincuentes utilizan mensajes y tácticas cuidadosamente elaborados para imitar comunicaciones legítimas. Como estos mensajes dan la ilusión de autenticidad, es más difícil distinguir entre mensajes legítimos y maliciosos. Ninguna solución es totalmente eficaz. Con la automatización y el phishing basado en IA, los ciberdelincuentes pueden adaptarse más rápido que los controles de seguridad, que son incapaces de seguir el ritmo. En consecuencia, las organizaciones ya no pueden confiar únicamente en los controles técnicos, y deben reforzar la resiliencia humana frente a las amenazas basadas en la ingeniería social y dirigidas contra las personas.

Amenazas y riesgos en los entornos de trabajo digitales

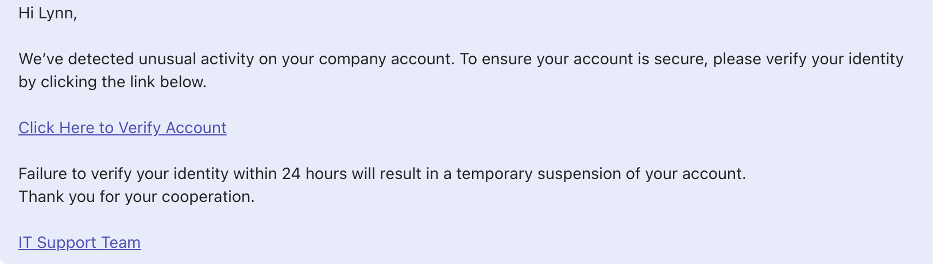

¿Es capaz de detectar una amenaza de phishing?

Identificar este tipo de amenaza es más difícil de lo que parece. Estos son tres ejemplos de mensajes. ¿Es capaz de detectar los mensajes de phishing?

1. Mensaje de Microsoft Windows

2. Publicidad digital para una marca conocida durante un gran acontecimiento deportivo

3. Mensaje interno de un equipo de soporte de TI enviado en Microsoft Teams

Respuesta: Los tres ejemplos ilustran intentos reales de phishing.

Principales indicadores de un intento de ingeniería social

No siempre es fácil detectar una estafa. Incluimos algunos consejos para detectarlos:

- Urgencia. El mensaje infunde una sensación de urgencia e insta al usuario a actuar antes de una fecha determinada, una fecha límite o el final de un período promocional.

- Enlaces sospechosos. Enlaces y botones como “Comprueba si tienes derecho a una actualización”, “Consigue OneDrive”, “Comprueba tu cuenta” o “Código promocional” están diseñados para parecer auténticos, pero en realidad le dirigen a sitios web de phishing.

- Lenguaje genérico. El mensaje es vago y no proporciona información específica sobre el problema.

- Suplantación de una entidad de confianza. El mensaje parece proceder de una marca conocida o de un equipo informático interno, aprovechando la reputación para parecer más creíble.

- Una llamada a la acción. Un mensaje invita al usuario a hacer clic en un enlace para comprobar si cumple los requisitos, aprovechar una promoción o descubrir otras ofertas.

¿Por qué aplicar un programa eficaz de cambio de comportamiento?

Ante semejante arsenal de tácticas de ingeniería social, es esencial que los usuarios estén plenamente preparados. Una de las formas más eficaces de ayudarles es ofrecerles un programa de concienciación en materia de seguridad que les ayude a reconocer las señales de un ataque de ingeniería social. Esto les facilitará la identificación de ataques procedentes de canales inesperados y que utilicen técnicas avanzadas.

Sin embargo, la formación por sí sola no basta para convertir a los empleados en defensores activos. Cabe señalar que el 96 % de los usuarios que llevaron a cabo acciones de riesgo lo hicieron con pleno conocimiento de causa, lo que pone de manifiesto una importante laguna en la formación sobre cumplimiento de las políticas. El éxito de la formación en seguridad informática y las simulaciones de phishing no garantizan la resiliencia de sus empleados a los ataques de ingeniería social. Los programas de concienciación en seguridad deben evolucionar y ofrecer asesoramiento personalizado y basado en los riesgos, así como formación adaptable dirigida a cambiar realmente los comportamientos.

Los programas de concienciación y modificación del comportamiento en materia de seguridad son esenciales. Sientan las bases preparando a los empleados y dándoles los medios para tomar las decisiones correctas en este nuevo mundo digital. Pero para tener empleados resiliencias frente a ataques multifase y multicanal, necesitan apoyo adicional. Su empresa también necesita una capa adicional de protección. Ahí es donde Proofpoint puede ayudar. Las organizaciones necesitan una estrategia de gestión de riesgos de los usuarios que combine tecnología y formación para ofrecer una protección completa.

Proteja a sus empleados con una seguridad centrada en las personas

Con la expansión de los entornos de trabajo digitales, los ciberdelincuentes seguirán atacando a los particulares. Aunque el correo electrónico sigue siendo el principal vector de amenaza, los ciberdelincuentes están explotando nuevos canales como plataformas de mensajería, plataforma de colaboración, aplicaciones cloud y servicios de intercambio de archivos. Esta situación ha conducido a la fragmentación del panorama de la seguridad, que ahora se compone de productos aislados, lo que se traduce en mayores costes operativos y un número cada vez mayor de fallos de seguridad. Aquí es donde puede ayudar Proofpoint.

Proofpoint Prime Threat Protection ofrece una solución de defensa completa contra todas las amenazas existentes y emergentes centradas en las personas. Combina una amplia gama de protecciones para ayudarle a optimizar la prevención de amenazas. Estas son algunas de las características de la solución:

- Detección precisa de amenazas: ayuda a prevenir una amplia gama de amenazas.

- Protección de cuentas optimizada con inteligencia artificial: protege frente a la usurpación cuentas y las cuentas de proveedores comprometidas.

- Formación específica basada en los riesgos: ayuda los usuarios a tomar decisiones más seguras ante las amenazas.

- Protección antiphishing en todas las plataformas: bloquea los enlaces maliciosos en múltiples plataformas.

- Protección contra la usurpación de identidad: protege su marca frente a la suplantación de la identidad.

- Gestión del riesgo asociado a las personas: identifica los usuarios de alto riesgo, y automatiza los controles de seguridad adaptables.

Con Proofpoint Prime, puede proteger mejor a sus empleados y su empresa reduciendo la pérdida de vigilancia provocada por la proliferación de alertas gracias a una detección de amenazas extremadamente precisa, y aumentar la eficacia gracias a la información detallada sobre riesgos y a los flujos de trabajo de seguridad automatizados. En combinación con las preintegraciones y la inteligencia de amenazas compartida, ayuda a sus equipos de TI y de seguridad a acelerar los despliegues al tiempo que reduce los costes al eliminar las soluciones aisladas que no están integradas en su organización.

Más información sobre Proofpoint Prime. O descargue el resumen de la solución de Proofpoint Prime Threat Protection.

Permanezca atento para obtener más información

En el próximo artículo de nuestra serie, explicaremos por qué la autenticación multifactor no es suficiente para protegerse de los ataques en constante evolución.

Lea nuestra serie “Ampliación de la superficie de ataque en las empresas”

Obtenga más información sobre el panorama de las amenazas y descubra cómo detener los ataques en evolución: