Las herramientas digitales utilizadas en el entorno laboral actual ya no se limitan al correo electrónico. Los ciberdelincuentes aprovechan ahora las herramientas de colaboración, las relaciones con los proveedores y la naturaleza humana para burlar las defensas y comprometer las cuentas. Esta nueva serie de cinco entradas de blog intenta arrojar luz sobre estas nuevas tácticas de ataque y presenta nuestro enfoque global para proteger a los usuarios.

En nuestros artículos anteriores, analizamos cómo un ciberdelincuente decidido puede prospera en un entorno laboral en constante cambio y por qué plataformas como Microsoft Teams, Slack and Zoom son la nueva primera línea de los ciberataques. En esta entrega, analizaremos cómo los atacantes comprometen las comunicaciones empresariales de confianza, y qué puede hacer para proteger mejor su organización.

Manipulación de las personas mediante la suplantación de la identidad

La confianza es un aspecto fundamental de la forma en que las personas se comunican y toman decisiones. Ya se trate de relaciones personales, empresariales o incluso de compras online, la confianza es lo que hace que todo funcione. Por desgracia, los ciberdelincuentes lo saben, y por eso dominan el arte de manipularla. Saben que si consiguen que la gente confíe en ellos, podrán ejecutar sus ataques con un éxito alarmante.

Una forma habitual en que los atacantes explotan la confianza es a través de las comunicaciones comerciales. Los ciberdelincuentes suelen hacerse pasar por ejecutivos, personal de recursos humanos (RR. HH.), partners, instituciones y marcas. Cuando los destinatarios creen que se están comunicando con una persona o una marca legítima, compartirán de buen grado información confidencial, descargarán malware o autorizarán transacciones fraudulentas.

A continuación se describen algunas de sus principales tácticas de suplantación. Cuando sepa cómo aprovechan la confianza los atacantes, podrá proteger mejor su organización.

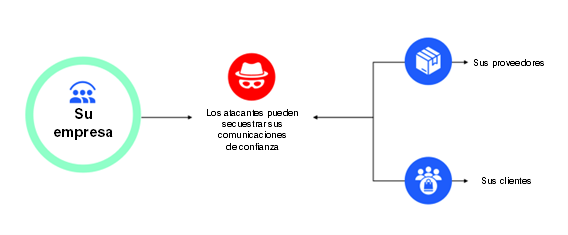

Atacantes que se introducen en las comunicaciones empresariales utilizando la suplantación de la identidad.

Utilización de dominios desprotegidos para suplantar la identidad en el correo electrónico

La suplantación de la identidad en el correo electrónico (o email spoofing) se produce cuando un atacante falsifica una dirección de envío para que un mensaje parezca enviado por una empresa, institución o persona legítima. Recientemente, los investigadores de Proofpoint descubrieron que los dominios activos que estaban desprotegidos enviaban una media de 44 000 mensajes no autorizados por dominio y mes.

Los dominios desprotegidos y la suplantación de identidad en el correo electrónico son técnicas que utilizan los ciberdelincuentes para lanzar ataques del phishing, malware, ransomware y Business Email Compromise (BEC), entre otros.

Vamos a examinar en detalle estas estrategias:

- Ataques de phishing. Un ciberdelincuente envía un correo electrónico falsificado, haciéndose pasar por una fuente legítima como un banco, una agencia gubernamental o una empresa conocida. Su objetivo es conseguir que el destinatario revele información sensible, como credenciales de acceso, información financiera o datos personales.

- Malware. El mensaje falsificado puede contener enlaces o adjuntos maliciosos. Cuando un usuario hace clic en ellos, desencadenan la distribución de virus, ransomware, spyware u otros tipos de software malicioso. Estas herramientas ayudan a los atacantes a robar datos, interrumpir operaciones o tomar el control de los sistemas.

- Ataques BEC. Muchos ciberdelincuentes utilizan correos electrónicos falsos para engañar a empleados, partners o clientes para que transfieran dinero o faciliten información confidencial. Puede ser sin duda una actividad muy lucrativa. Basta considerar un informe reciente del servicios IC3 (Internet Crime Complaint Center) del FBI, que señala que, solo en 2023, las pérdidas por ataques BEC alcanzaron los 2900 millones de dólares.

Explotación de la confianza mediante dominios parecidos

Otra táctica utilizada por los ciberdelincuentes para explotar la confianza es a través de dominios parecidos (“lookalike domains”). Se trata de nombres de dominio engañosos que están diseñados para parecerse mucho a los legítimos. A partir de ahí, se utilizan en el mismo tipo de ataques que los dominios falsificados.

|

Faltas de ortografía |

Sustitución de caracteres |

Adición/sustracción de caracteres |

|

Los atacantes registran dominios con pequeños errores tipográficos que se parecen mucho a los reales |

Los atacantes explotan caracteres que se parecen en alfabetos diferentes o utilizan números en lugar de letras |

Los atacantes añaden caracteres sutiles al nombre de dominio, o los eliminan |

|

Ejemplo: |

Ejemplo: |

Ejemplo: |

Tácticas habituales de uso de dominios parecidos.

Aunque estos dominios no pertenezcan ni estén asociados a la empresa legítima, pueden provocar una pérdida de confianza. Para protegerse de estos ataques, sus empleados deben saber cómo detectarlos. Pero ése es solo un paso importante. Estará en una mejor posición si vigila activamente estos parecidos. También debe contar con un proceso para reunir pruebas sobre ellos, de modo que pueda trabajar para conseguir su desmantelamiento definitivo.

Compromiso de cuentas de proveedores para explotar relaciones comerciales de confianza

Los ciberdelincuentes aprovechan las relaciones financieras bien consolidadas entre las empresas y sus proveedores. Es habitual que los proveedores traten los términos y condiciones, o los pagos, a través del correo electrónico. Si un ciberdelincuente puede interponerse entre ellos en el punto exacto en un intercambio de mensajes de correo electrónico o iniciar una conversación por correo electrónico haciéndose pasar por alguien, pueden aumentar las posibilidades de robar pagos o mercancías. Eso es especialmente cierto si se comunican desde una cuenta legítima que ha sido comprometida.

Los ciberdelincuentes utilizan cuentas de partners y proveedores comprometidas para ataques BEC, de phishing y de malware. Los equipos de seguridad normalmente no pueden ver qué cuentas de proveedor están comprometidas. En su lugar, a menudo confían en que sus partners les informen cuando se han visto comprometidos. Esto puede retrasar las investigaciones, que son muy manuales y requieren mucho tiempo. Un enfoque más eficaz es utilizar una solución avanzada que pueda detectar cambios en el comportamiento de los usuarios y combinar esta información con datos sobre amenazas. La detección y prevención automatizadas también pueden agilizar los flujos de trabajo y ahorrar costes.

Conclusión

La confianza es una elemento fundamental para las comunicaciones empresariales. Por eso es fundamental protegerla. Al reconocer las tácticas que utilizan los ciberdelincuentes para explotar la confianza, puede tomar medidas proactivas para asegurarse de que sus empleados no sea víctima de estos engaños. Su mejor defensa contra los ciberataques basados en la confianza es un enfoque holístico que aborde toda la superficie de ataque, no solo el correo electrónico.

Proteja a sus empleados con una seguridad centrada en las personas

Con la expansión de los entornos de trabajo digitales, los ciberdelincuentes seguirán atacando a los particulares. Aunque el correo electrónico sigue siendo el principal vector de amenaza, los ciberdelincuentes están explotando nuevos canales como plataformas de mensajería, plataforma de colaboración, aplicaciones cloud y servicios de intercambio de archivos. Esta situación ha conducido a la fragmentación del panorama de la seguridad, que ahora se compone de productos aislados, lo que se traduce en mayores costes operativos y un número cada vez mayor de fallos de seguridad. Aquí es donde puede ayudar Proofpoint.

Proofpoint Prime Threat Protection ofrece una solución de defensa completa contra todas las amenazas existentes y emergentes centradas en las personas. Combina una amplia gama de protecciones para ayudarle a optimizar la prevención de amenazas. Estas son algunas de las características de la solución:

- Detección precisa de amenazas: previene una amplia gama de amenazas.

- Protección de cuentas optimizada con inteligencia artificial: protege frente a la usurpación cuentas y las cuentas de proveedores comprometidas.

- Formación específica basada en los riesgos: ayuda los usuarios a tomar decisiones más seguras ante las amenazas.

- Protección antiphishing en todas las plataformas: bloquea los enlaces maliciosos en múltiples plataformas.

- Protección contra la usurpación de identidad: protege su marca frente a la suplantación de la identidad.

- Gestión del riesgo asociado a las personas: identifica los usuarios de alto riesgo, y automatiza los controles de seguridad adaptables.

Con Proofpoint Prime, puede proteger mejor a sus empleados y su empresa reduciendo la pérdida de vigilancia provocada por la proliferación de alertas gracias a una detección de amenazas extremadamente precisa, y aumentar la eficacia gracias a la información detallada sobre riesgos y a los flujos de trabajo de seguridad automatizados. En combinación con las preintegraciones y la inteligencia de amenazas compartida, ayuda a sus equipos de TI y de seguridad a acelerar los despliegues al tiempo que reduce los costes al eliminar las soluciones aisladas que no están integradas en su organización.

Más información sobre Proofpoint Prime.

Permanezca atento para obtener más información

En nuestro próximo artículo, analizaremos la ingeniería social a gran escala y por qué debe evolucionar la concienciación en materia de seguridad.

Lea nuestra serie “Ampliación de la superficie de ataque en las empresas”

Obtenga más información sobre el panorama de las amenazas y descubra cómo detener los ataques en evolución: