El correo electrónico sigue siendo el principal vector de ataque en el panorama actual de las amenazas, responsable de más del 90 % de los ciberataques con éxito. Para seguir el ritmo del creciente número y sofisticación de las amenazas que se difunden a través de este canal, los SOC necesitan analizar y responder a los incidentes con más rapidez que nunca. Incluso con una función de detección eficaz, el número de alertas y los pasos que conllevan las investigaciones pueden ralentizar los tiempos de respuesta y consumir unos recursos ya de por sí limitados. El resultado es una menor vigilancia y un mayor riesgo de pasar por alto ciertas amenazas.

Proofpoint tiene la respuesta al problema.

Le invitamos a descubrir Proofpoint Threat Protection Workbench, una moderna consola de análisis incluida en la solución Proofpoint Core Email Protection. Ayuda a los equipos SOC a acelerar las investigaciones y la corrección de las amenazas distribuidas por correo electrónico a través de una interfaz única y fácil de usar. Al combinar la información de Proofpoint Nexus, el análisis de mensajes y remitentes y las acciones de corrección en una única experiencia, proporcionamos a los equipos SOC una visibilidad en profundidad, así como la capacidad de detectar y responder con mayor rapidez. Y todo desde un único panel.

Una herramienta diseñada para los SOC modernos

Para los clientes de Proofpoint Core Email Protection, la consola Threat Protection Workbench ofrece un nuevo enfoque de las operaciones del equipo SOC. Nada más conectarse, los analistas descubren una interfaz de usuario intuitiva, diseñada pensando en ellos y adaptada a sus tareas cotidianas. Ya sea respondiendo a una alerta de phishing de alto riesgo, evaluando un remitente sospechoso o examinando una campaña de ataque a mayor escala, tienen todo lo que necesitan en una sola vista.

Threat Protection Workbench ofrece estas ventajas:

- Investigaciones optimizadas. Con todos los datos pertinentes y las medidas correctoras reunidos en una única interfaz, los analistas pueden examinar las amenazas, tomar decisiones y adoptar las medidas adecuadas en el menor tiempo posible.

- Respuesta más rápida a los incidentes. Los analistas pueden identificar rápidamente las amenazas, lo que reduce los tiempos de respuesta en caso de incidente de seguridad.

- Decisiones más inteligentes. Gracias a la contextualización de los datos de comportamiento, la inteligencia de amenazas y el análisis de remitentes, los analistas pueden comprender la amenaza rápidamente y responder con confianza.

Investigación de un correo electrónico sospechoso

Es lunes por la mañana y un analista del SOC recibe una alerta: un asistente ejecutivo de una empresa informa de que no ha recibido un correo electrónico de un proveedor conocido. En circunstancias normales, se trataría de una comprobación rutinaria. El analista sospecha que el mensaje ha sido puesto en cuarentena y tiene que determinar si se trata de un falso positivo o de un problema más grave.

El analista se conecta a Threat Protection Workbench y comienza su investigación.

Paso 1. Búsqueda e investigación electrónicas rápidas

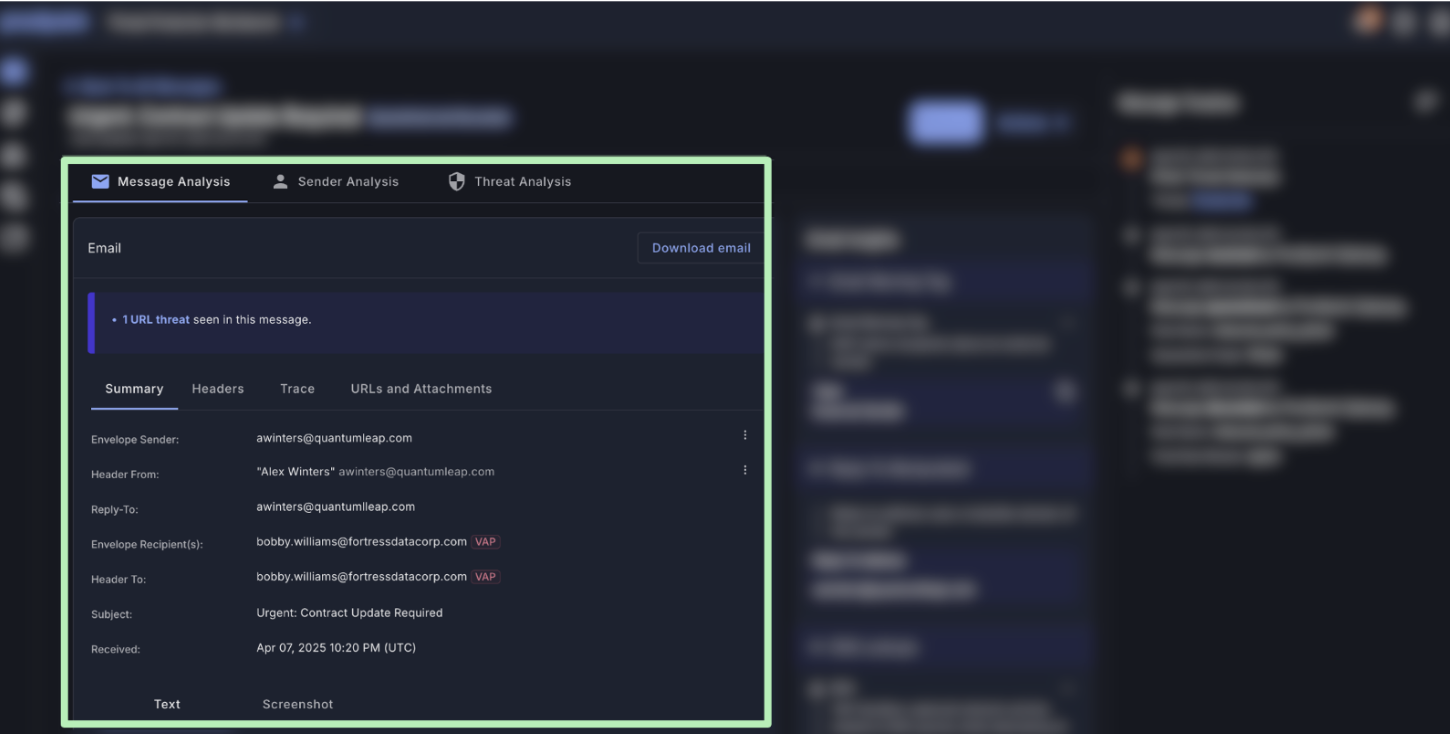

Utilizando la barra de búsqueda, el analista introduce el remitente y el destinatario, examina el mensaje y comprueba que está bloqueado. Con un solo clic, abre la vista detallada del mensaje y detecta inmediatamente cualquier elemento sospechoso.

La dirección de respuesta es “quantumlleap.com”, con dos letras l: así que se trata de un dominio similar, con una sutil variación ortográfica difícil de detectar. El cuerpo del mensaje incluye un enlace que ya ha sido marcado como malicioso por Proofpoint Nexus. No se trata de un simple correo electrónico que se ha retrasado, sino de un compromiso potencial.

Vista consolidada de un mensaje en Proofpoint Threat Protection Workbench.

Paso 2. Información optimizada por IA

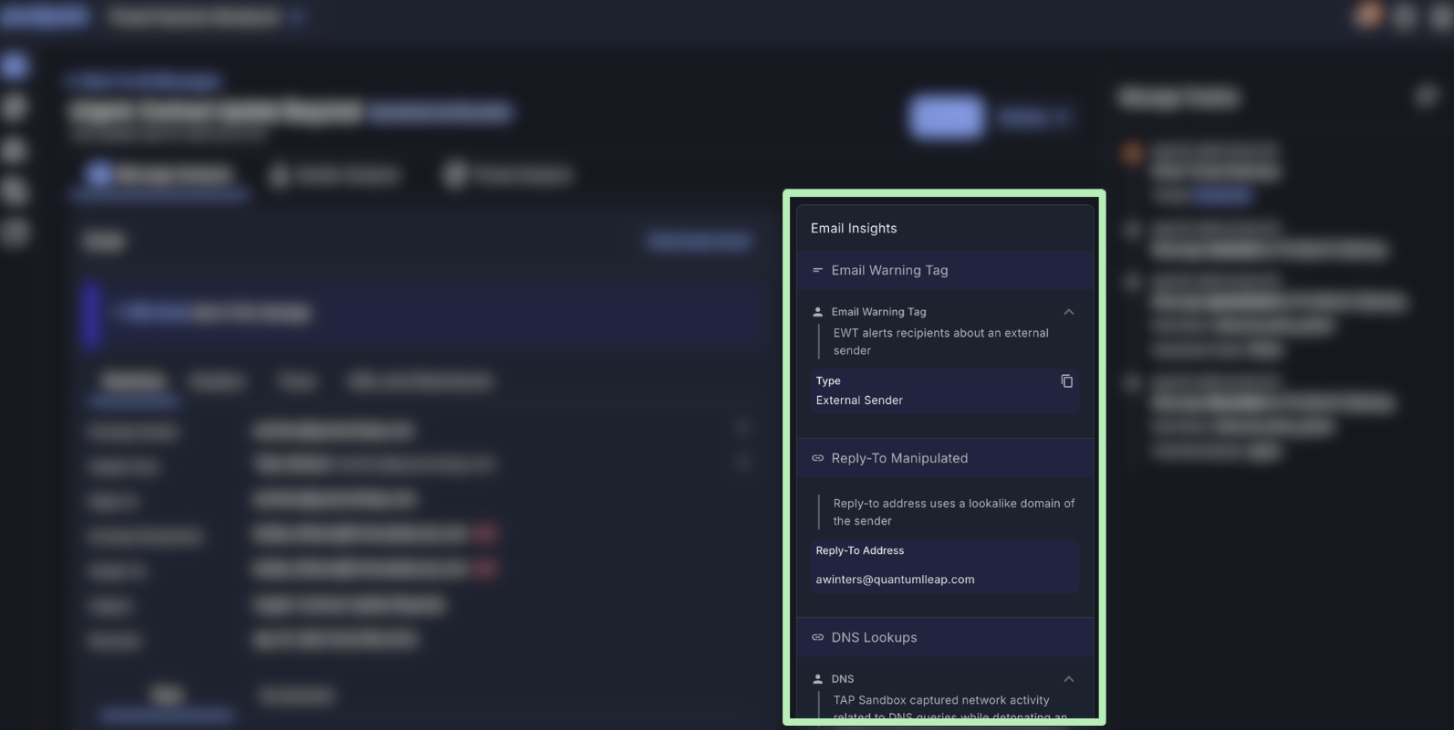

A continuación, el analista accede a Nexus Insights. Inmediatamente, esta plataforma de Proofpoint, impulsada por IA, aprendizaje automático e inteligencia de amenazas en tiempo real, identifica las tácticas subyacentes al ataque. En este caso, una dirección de respuesta manipulada, un dominio que acaba de ser registrado en China y patrones de envío sospechosos.

¿Qué es lo más destacable? La herramienta ofrece un resumen claro y fácil de entender, optimizado por Nexus Generative AI. En pocas líneas, le dice al analista todo lo que necesita saber. Se trata de un intento de phishing de credenciales contra usuarios internos.

Vista de la inteligencia de amenazas de Proofpoint Nexus en la consola de Proofpoint Threat Protection Workbench.

Paso 3. Análisis rápido en profundidad

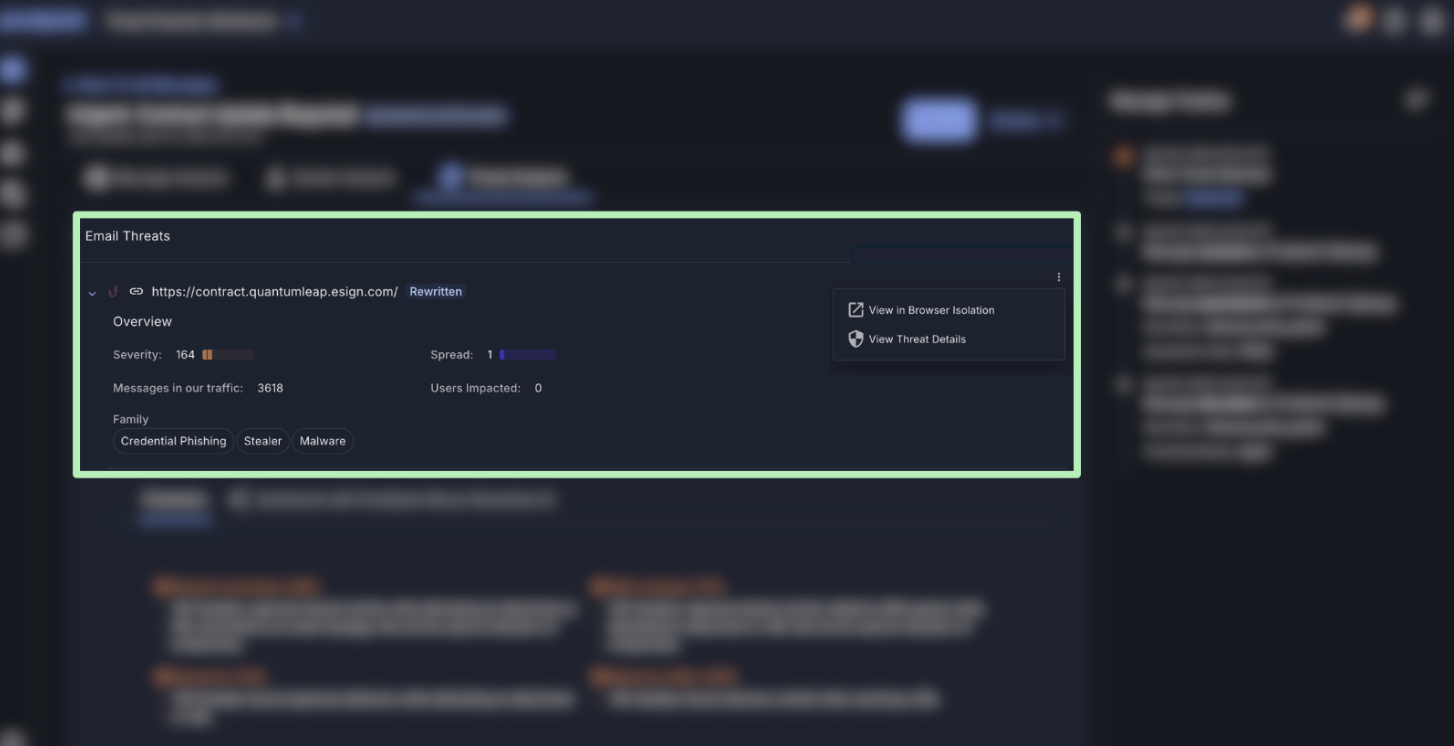

Desde la misma pantalla, el analista explora la vista de detalles de la amenaza. El veredicto es claro. Phishing de credenciales, gravedad media, con dos usuarios que intentaron hacer clic en el enlace malicioso se les bloqueó en el navegador.

No hace falta adivinar los objetivos del ataque. Y si se requiere un análisis más profundo, el analista puede abrir el enlace con total seguridad utilizando la función Browser Isolation, sin riesgo para su sistema ni para la red corporativa.

Vista analítica detallada de la amenaza en Proofpoint Threat Protection Workbench.

Paso 4: Confirmación rápida de la amenaza

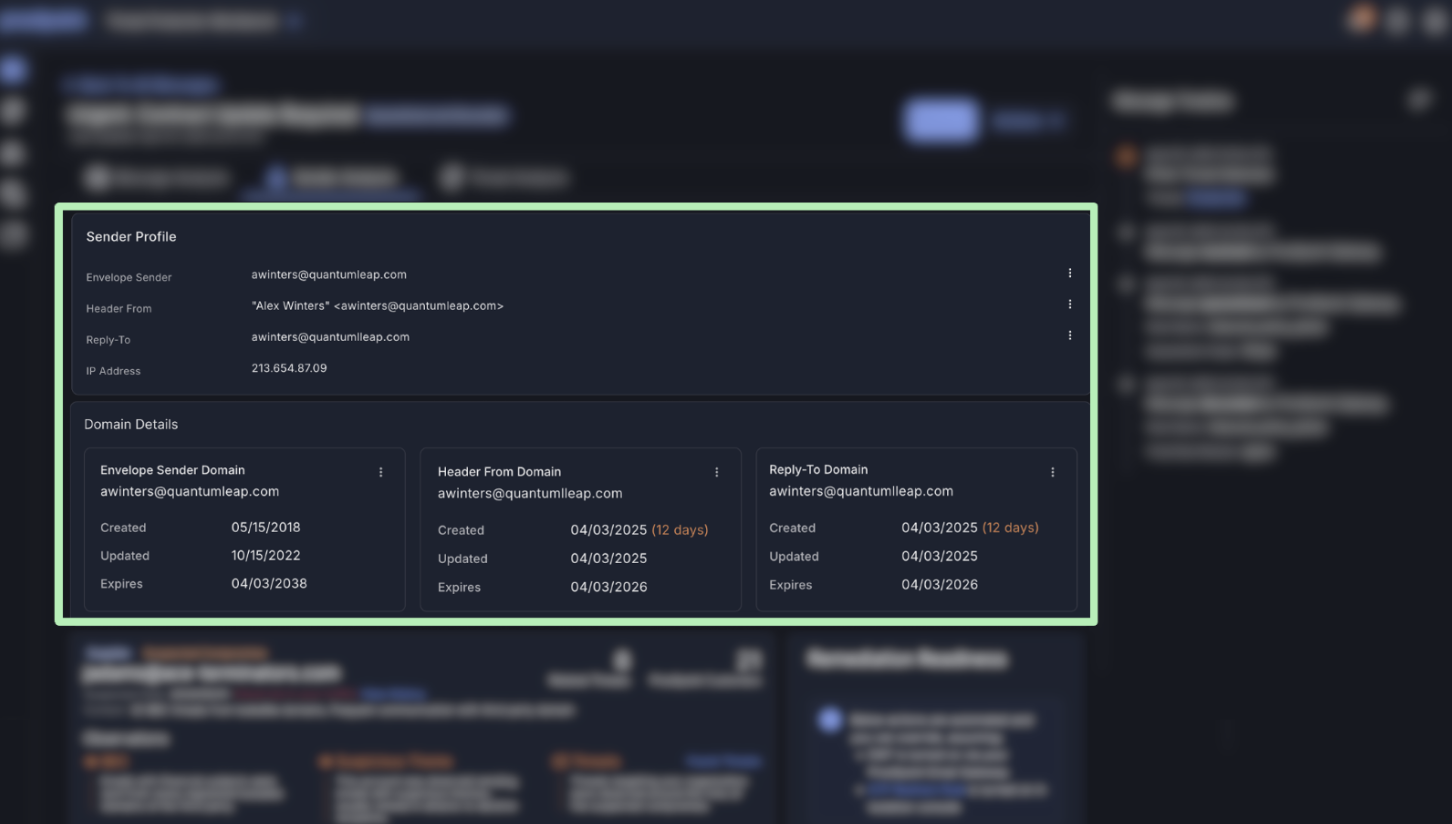

Para cerrar el bucle, el analista hace clic en la pestaña de análisis del remitente. La situación es cada vez más clara. Proofpoint destaca el dominio similar, quantumlleap.com, y lo compara con el dominio legítimo del proveedor. No solo los dos nombres de dominio son muy similares, sino que el dominio atacante fue registrado muy recientemente, un indicio común de intenciones maliciosas. La consola muestra las interacciones pasadas con los dos dominios, para que el analista pueda determinar cuál de los dos es el dominio de confianza y cuál es sospechoso. Hay pruebas claras de usurpación de cuenta, y el historial de actividad del dominio apoya esta conclusión.

Vista del examen del remitente en Proofpoint Threat Protection Workbench.

Paso 5: Acción instantánea

Ahora que el analista dispone de toda la información pertinente, es el momento de actuar. A diferencia de otras herramientas, no es necesario cambiar de consola ni esperar a que intervenga otro equipo.

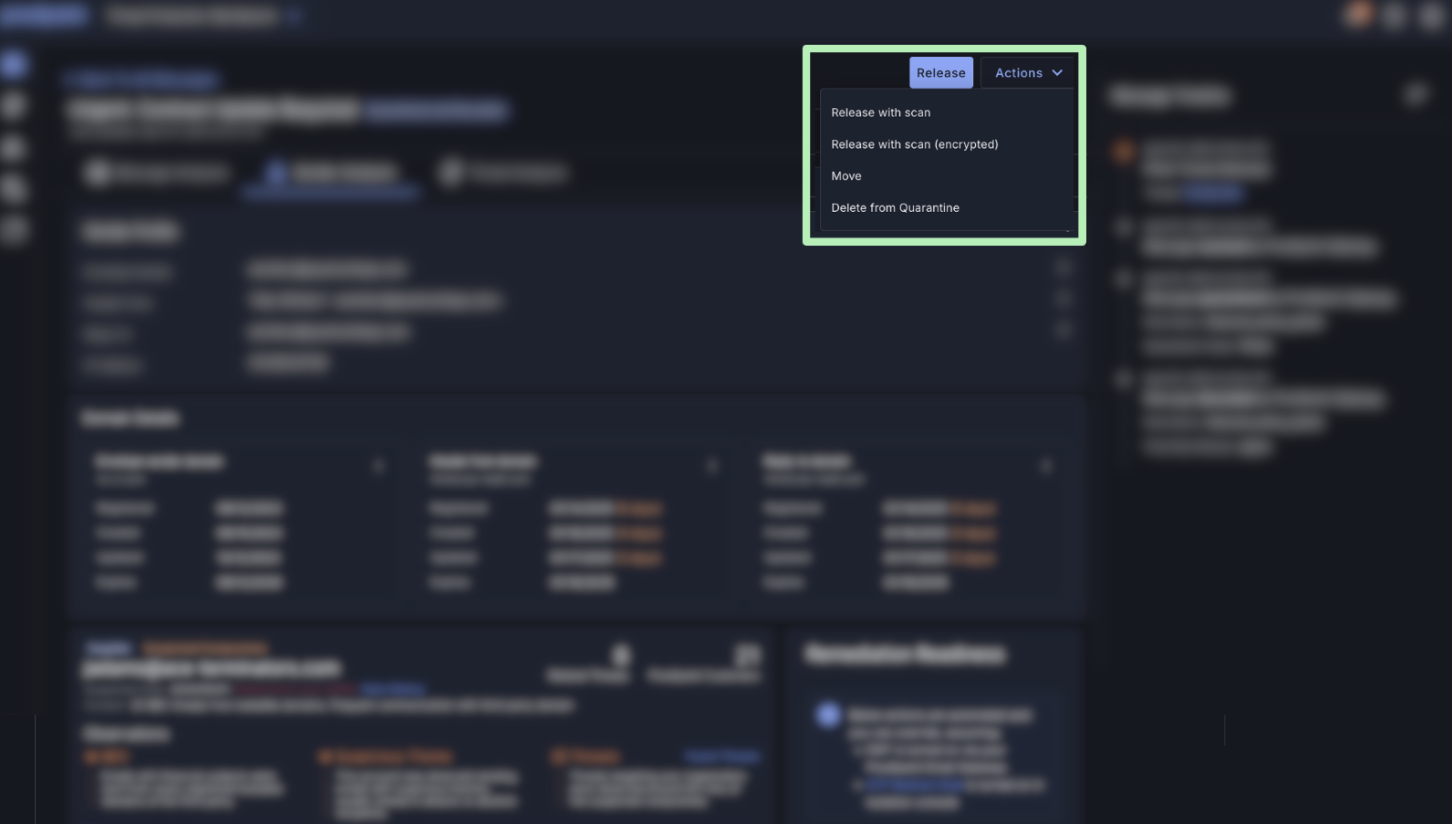

Desde la misma vista unificada, el analista puede poner en marcha acciones correctivas con un solo clic, como:

- Bloquear el envío de un dominio parecido (“lookalike-domain”).

- Añadir una URL maliciosa a una lista de bloqueo.

- Añadir el hash de un archivo malicioso a una lista de bloqueo (una medida clave para prevenir ataques como Pass-the-Hash).

- Enviar un falso negativo para su posterior análisis.

Vista de las acciones de corrección de amenazas en Proofpoint Threat Protection Workbench.

Menos esfuerzo, más información, resultados concretos

Así deberían ser las operaciones de seguridad modernas.

Threat Protection Workbench permite investigaciones y correcciones más rápidas gracias a los siguientes elementos:

- Flujos de trabajo de alerta y búsqueda integrados.

- 50 % menos de clics para completar y cerrar una investigación.

- Un 90 % menos de tiempo para resumir la información de amenazas con Nexus Generative AI.

Todas las operaciones se realizan a través de una experiencia SOC racionalizada. No es necesario cambiar de herramienta. No hace falta especular ni hacer conjeturas. Y resultados más rápidos.

Tanto si ya es cliente de Proofpoint como si está considerando adoptar Proofpoint Core Email Protection, la consola Threat Protection Workbench demuestra nuestro compromiso con la evaluación de las necesidades de los equipos SOC actuales.

Para obtener más información sobre la forma en que Proofpoint Core Email Protection protege a sus usuarios, descargue el resumen de la solución.