Cuando escuche hablar de “riesgo de la cadena de suministro”, es posible que piense en problemas de escasez de inventario. Pero existe un riesgo oculto que puede tener tanto impacto financiero, o incluso más.

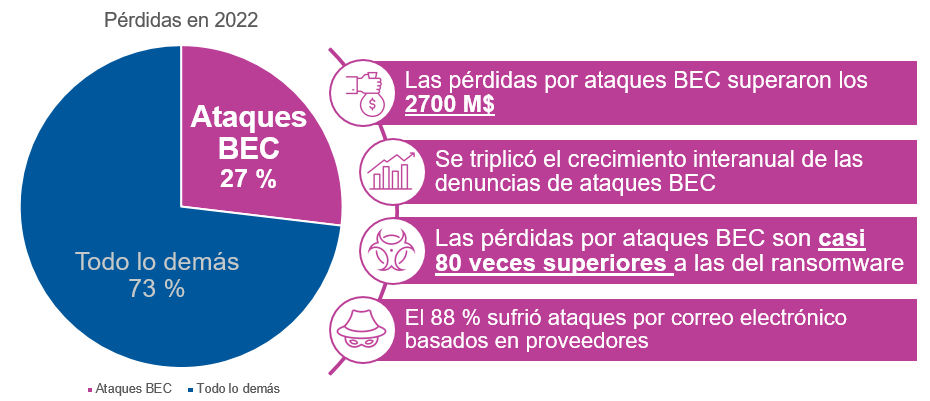

Se trata de que los ciberdelincuentes consigan instrumentalizar a sus partners comerciales de confianza. Y una vez que los atacantes consiguen introducirse en su organización, empezarán a recopilar datos que podrán utilizar más adelante para extorsionar o para llevar a cabo ataques de ransomware. O bien intentarán extraer fondos a través de ataques Business Email Compromise (BEC).

Figura 1. La cifra de 2400 M$ representa un aumento del 24,8 % en pérdidas tan solo en un año. Fuente: Internet Crime Report 2021 (Informe sobre delitos en Internet) del FBI.

Los ataques basados en proveedores van en aumento. De hecho, un reciente estudio realizado por Proofpoint entre 4600 organizaciones descubrió que aproximadamente el 85 % de ellas habían sufrido ataques por correo electrónico basados en proveedores en un período de una semana que finalizó el 31 de enero de 2023. Llama la atención que estos niveles son homogéneos independientemente de la ubicación geográfica, el sector y el tamaño de la empresa.

Examinemos con más detalle las conclusiones. Las tácticas más comunes empleadas en los ataques a la cadena de suministro fueron el phishing o los ataques de impostores (85 %). Más de tres cuartos (78 %) de estos ataques fueron muy dirigidos. Eso significa que los atacantes no probaban alternativas amplias, sino que sus objetivos eran muy focalizados (menos de cinco clientes recibieron la misma amenaza).

Figura 2. Porcentajes de amenazas de phishing o de impostores y de amenazas muy dirigidas. Fuente: Proofpoint

Este es otro punto de datos preocupante: de las 4577 organizaciones analizadas, el 96 % mantenían relaciones comerciales con al menos un proveedor que tenía un dominio parecido (“lookalike domain”) activo.

¿Cómo es un ataque basado en proveedor y cómo puede proteger eficazmente su organización?

Los ciberdelincuentes aprovechan las relaciones financieras bien consolidadas entre las empresas y sus proveedores. No resulta fuera de lo común que los proveedores traten los términos y condiciones, o los pagos, a través del correo electrónico. Si un ciberdelincuente puede interponerse entre ellos en el punto exacto en un intercambio de mensajes de correo electrónico o iniciar una conversación por correo electrónico haciéndose pasar por alguien, pueden aumentar las posibilidades de robar pagos o mercancías. Eso es especialmente cierto si se comunican desde una cuenta legítima que ha sido comprometida.

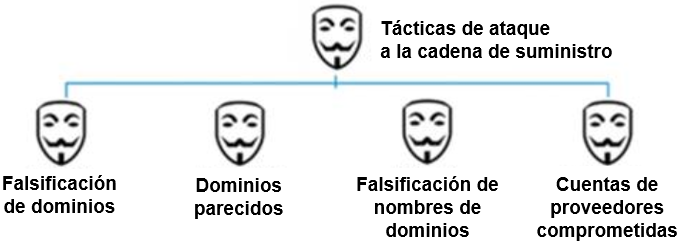

Figura 3. Tácticas habituales empleadas en los ataques a la cadena de suministro.

Estas son algunas de las tácticas a las que debería prestar atención:

- Suplantación de identidad en el correo electrónico. Los ciberdelincuentes falsificarán una dirección de correo electrónico para engañar a los destinatarios a pensar que un mensaje procede de una persona o entidad de confianza. Si su sistema no comprueba la autenticidad de las fuentes de correo electrónico, la suplantación de identidad en el correo electrónico, email spoofing, o correo de suplantación de identidad, puede pasar desapercibida.

- “Lookalike domains” (dominios parecidos). Estos dominios parecen muy similares a los legítimos a fin de engañar a los usuarios que no examinan con cuidado las direcciones. Por ejemplo, un ciberdelincuente podría crear un dominio parecido de goodomain.com o goodddomain.com para atacar a los clientes de gooddomain.com.

- Falsificación de “display names” (nombres mostrados). Esta es otro método que utilizan los ciberdelincuentes para suplantar a personas de confianza. En este caso, el nombre que se muestra en el mensaje de correo electrónico se modifica para que el mensaje parezca proceder de una fuente de confianza. Crear una cuenta que tenga un “display name” falsificado es relativamente simple. Identificar esta táctica puede ser particularmente complicado para los usuarios de dispositivos móviles, ya que la mayoría de estos dispositivos solamente muestran el “display name”, no el nombre completo del campo “De”.

- Cuentas de proveedores comprometidas. Los ciberdelincuentes utilizan cuentas de partners y proveedores comprometidas para ataques BEC, de phishing y de malware. Los equipos de seguridad normalmente no pueden ver qué cuentas de proveedor están comprometidas y suelen confiar en que les informen los partners. Esto puede dar lugar a una investigación laboriosa y enormemente manual.

Ransomware, solicitudes de pagos y desvíos

Los ciberdelincuentes a menudo persiguen compensaciones económicas, ya sea a través del ransomware o convenciendo a una víctima desprevenida para que les envíe dinero directamente. Enviarán facturas fraudulentas o solicitudes de desvío de pagos a una cuenta controlada por ellos.

Si tenemos en cuenta las grandes cantidades asociadas a las facturas de proveedores, estos timos son a menudo los más costosos para las víctimas. Todas las solicitudes de pagos o desvíos de los pagos deberían estar sujetas a un estricto control y confirmarse por teléfono.

La necesidad de supervisar de manera proactiva

Incluso con la mejor formación de los usuarios, resulta poco realista esperar que puedan defenderse frente a cualquier posible ataque por correo electrónico basado en proveedores. Aquí es donde puede ayudar la tecnología.

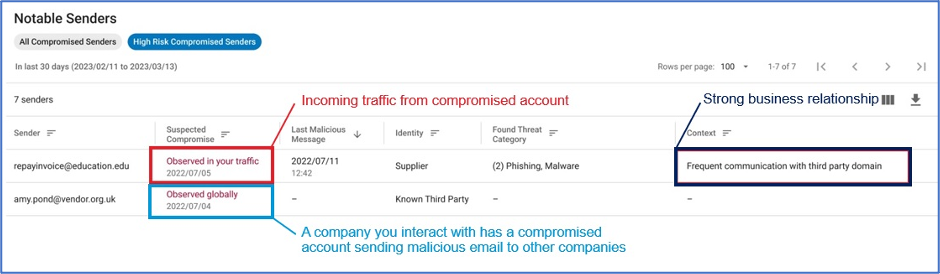

- Proofpoint Supplier Threat Protection. Esta solución de Proofpoint proporciona una capa adicional de protección gracias a la supervisión de las entidades externas y sus proveedores para detectar si una cuenta ha sido comprometida. Gracias al uso de inteligencia artificial basada en el comportamiento y aprendizaje automático avanzados, pueden detectarse las cuentas comprometidas de manera anticipada y responder, incluso si los ataques a la cadena de suministro no se han dirigido todavía contra su empresa.

Figura 4. Información de cuentas comprometidas proporcionada a través del panel de Proofpoint Supplier Threat Protection.

- Proofpoint Domain Discover. Este sistema de detección analiza continuamente dominios recién registrados, lo que ayuda a identificar dominios parecidos y a responder a los dominios que utilizan los atacantes para engañar a sus empleados, clientes y partners. Los datos recopilados de Proofpoint Domain Discover pueden contribuir a respaldar sus solicitudes de desmantelamiento virtuales y conseguir que los dominios maliciosos sean incluidos en listas negras.

- Proofpoint Nexus Supplier Risk Explorer. Con Proofpoint Nexus Supplier Risk Explorer, Proofpoint puede identificar automáticamente a sus proveedores y los dominios que utilizan para enviar correo electrónico a sus usuarios. Evalúa el nivel de riesgo de estos dominios de proveedores valorando varios parámetros, tales como:

- Amenazas enviadas a su organización

- Amenazas enviadas a otros clientes de Proofpoint

- Dominios parecidos a los de los proveedores

- Si un dominio se ha registrado recientemente

- Si un dominio tiene una regla DMARC de rechazo

Figura 5. El panel de Proofpoint Supplier Risk Explorer con los detalles de los dominios y los niveles de riesgo.

Los dominios de proveedores que envían activamente a sus usuarios mensajes maliciosos ascenderán a la parte superior de la lista. Eso ayuda a los equipos de seguridad a centrar sus esfuerzos en los proveedores que presentan mayor riesgo.

Refuerce sus defensas frente a los ataques a la cadena de suministro

Los ataques a la cadena de suministro son cada vez más frecuentes y sofisticados. Para defenderse frente a ellos, su organización necesita invertir en tecnología y en formación.

Considere asociarse con un líder del sector tenga experiencia y competencia para detectar y bloquear la mayoría de los ataques antes incluso de que lleguen a la bandeja de entrada de los usuarios. A partir de ahí, asegúrese de que los empleados cuentan con la formación suficiente que les permita detectar los mensajes que no se bloquean.

La plataforma Proofpoint Threat Protection, que incluye Proofpoint Advanced Threat Protection, Proofpoint Security Awareness Training, Proofpoint Email Fraud Defense y Proofpoint Supplier Threat Protection, puede ayudarle a fortalecer sus defensas frente a los ataques a la cadena de suministro.