Descripción general

El ransomware ha hecho erupción en el último año para convertirse en el malware predilecto de muchos actores de amenazas debido a su fácil monetización y distribución, ya sea mediante campañas masivas de correo electrónico o por medio de una variedad de kits de explotación. Estudios realizados por Proofpoint sugieren que la cantidad de variantes de ransomware ha aumentado diez veces desde diciembre de 2015. Aunque gran cantidad de dicho malware encripta los archivos de las víctimas y exige que se pague un rescate en bitcoins para descifrarlos, los investigadores de Proofpoint descubrieron recientemente una nueva variante que examina los perfiles de Skype y de las redes sociales para obtener información personal, al mismo tiempo que analiza los archivos y los torrentes en busca de información que pueda ser delicada. En lugar de cifrar los archivos, amenaza a las víctimas con procedimientos jurídicos legales si no pagan el rescate.

Descubrimiento

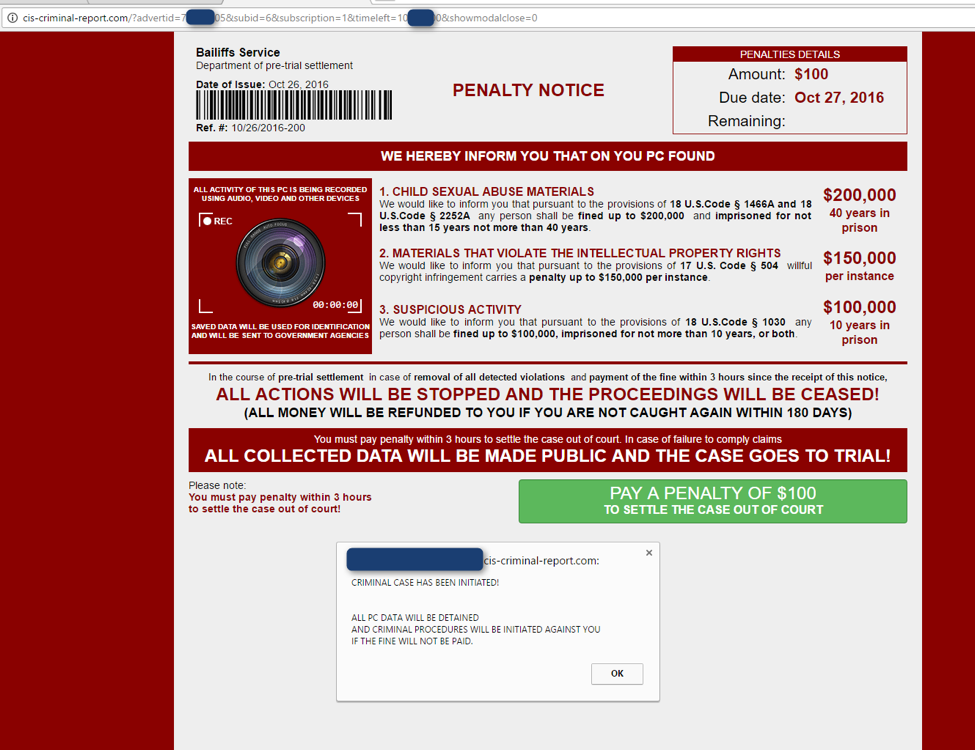

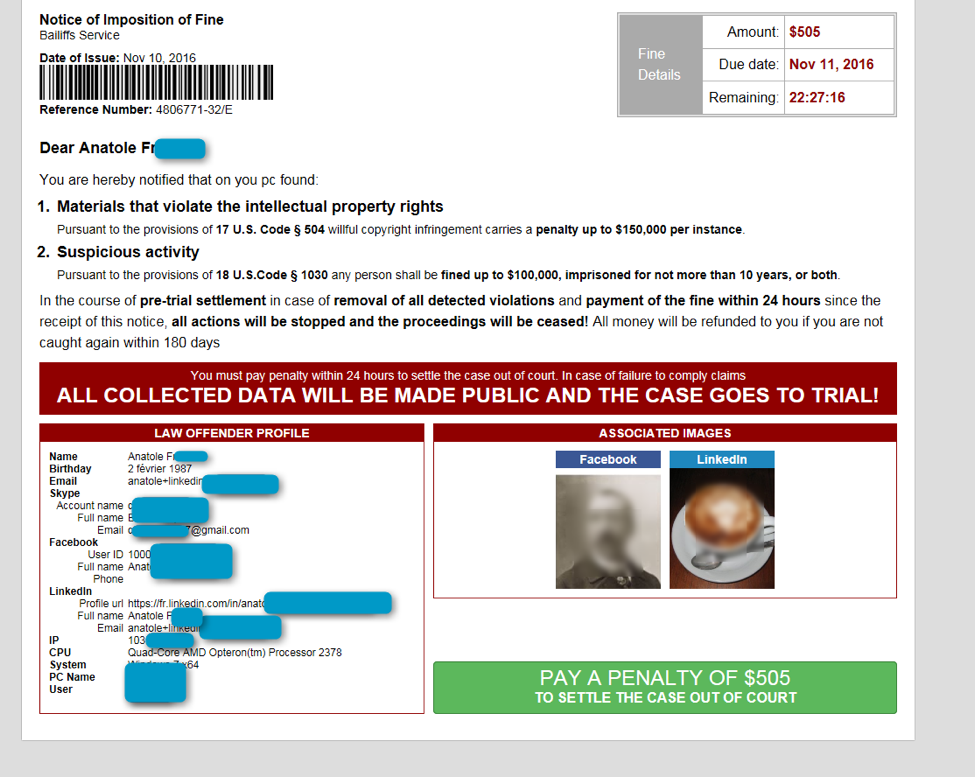

Durante la última semana de octubre, nuestro colega Frank Ruiz de FoxIT InTELL nos señaló una nueva variante de bloqueadores de navegador. A diferencia del ransomware de cifrado tradicional como Locky, los bloqueadores de navegador son aplicaciones web de pantalla completa que evitan que los usuarios accedan a sus sistemas operativos o cierren la ventana del navegador. En este caso, el bloqueador de navegador muestra un aviso de multa falso que ofrece a la víctima un arreglo extrajudicial del caso, a fin de evitar riesgos de acciones legales y de multas mayores debido al contenido objetable y a las actividades sospechosas supuestamente descubiertas en el equipo de la víctima (figura 1).

Figura 1: Aviso de multa del bloqueador de navegador

Este bloqueador de navegador se propagó por los Estados Unidos mediante tráfico de publicidad malintencionada (principalmente alimentado por los intercambios de tráfico Plugrush y Traffic Shop en sitios web para adultos) dirigido hacia Internet Explorer en Windows, Safari y OS X.

Este tipo de amenaza fue endémico entre 2012 y 2014, y se observó con frecuencia que se propagaba de forma simultánea con el malware “Police Locker” por medio del kit de explotación [1]. Desde entonces, el mismo tipo de tráfico se ha concentrado principalmente en la distribución del kit de explotación de ransomware criptográfico y otro malware, así como de estafas de soporte técnico en las cuales se indica a las víctimas que se comuniquen con un servicio de soporte técnico falso a fin de eliminar el malware de su PC, habitualmente a cambio de una tarifa que se paga con tarjeta de crédito.

Sin embargo, durante la primera semana de noviembre, descubrimos una variante poco común de malware, la cual pensamos que tiene relación con el bloqueador de navegador de aviso de multa que se muestra en la figura 1, debido a similitudes visuales y temáticas, así como a los mecanismos de distribución. Tenga en cuenta que aunque el bloqueador de navegador funciona en varias plataformas, el malware relacionado, denominado Ransoc, es un binario de Windows.

Ransoc

Hemos observado este nuevo malware en un entorno aislado y hemos visto que realiza una verificación de dirección IP y que envía todo su tráfico por medio de la red Tor. Un análisis más a fondo ha revelado que el malware escaneaba nombres de archivos de multimedia locales en busca de cadenas relacionadas con la pornografía infantil.

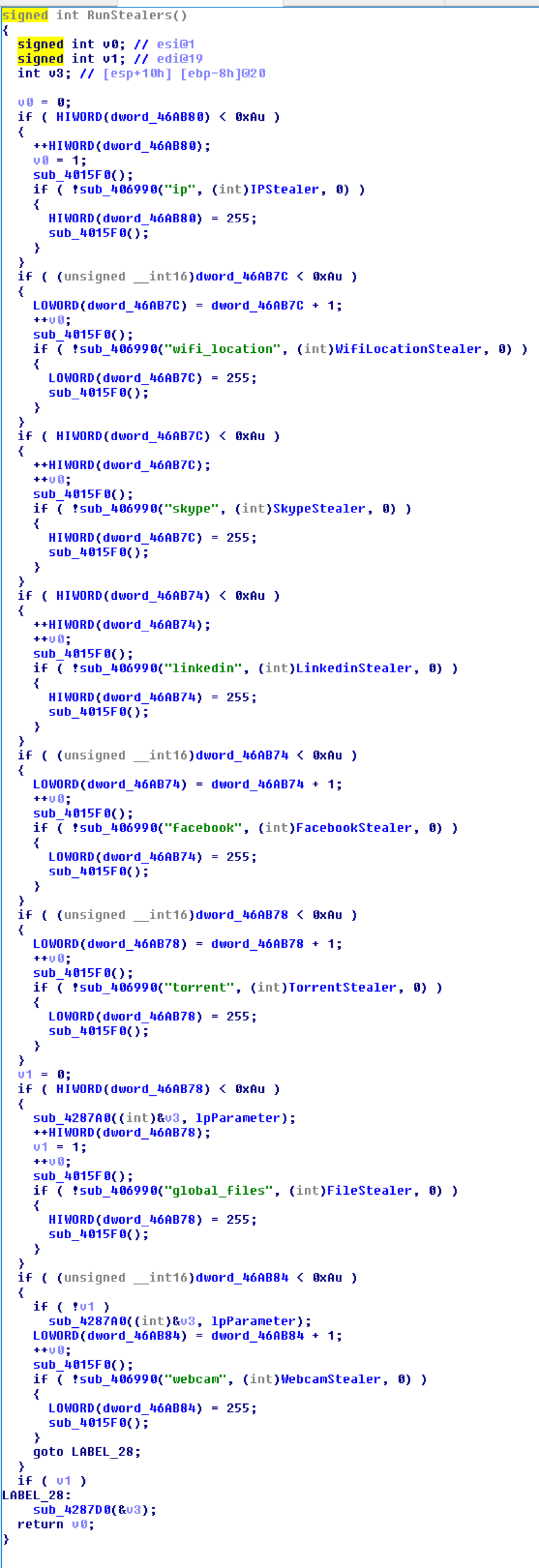

También hemos observado que ejecutaba varias rutinas que interactuaban con perfiles de Skype, LinkedIn y Facebook (figura 2).

Figura 2: Código que examina perfiles de Skype y redes sociales

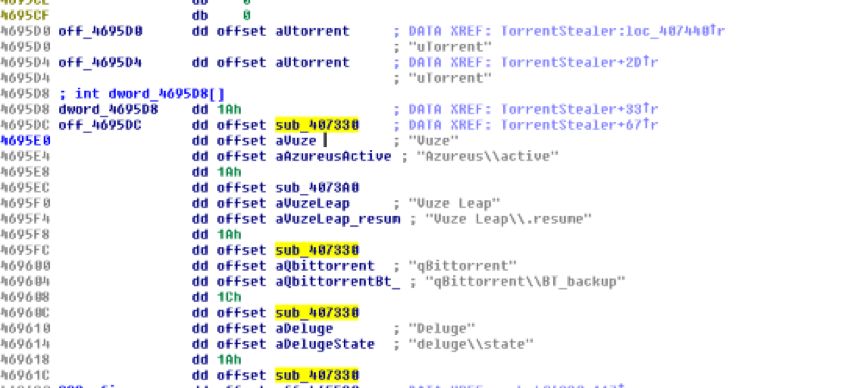

El código también examinaba las carpetas del software Torrent (figura 3).

Figura 3: Código que examina el contenido de la carpeta de Torrent

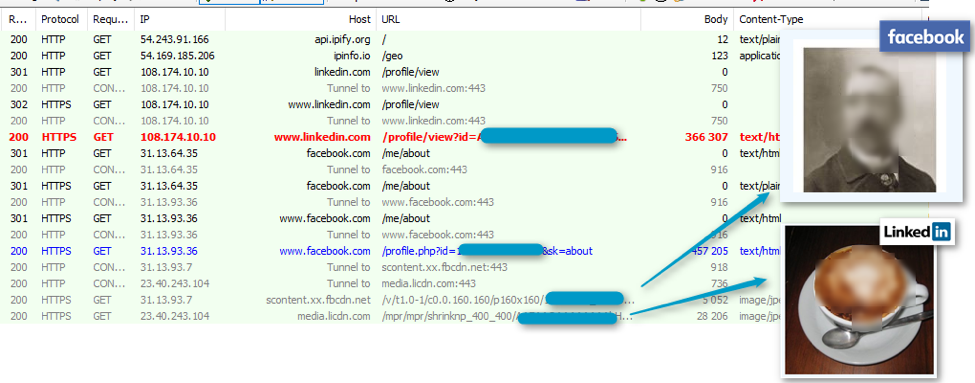

A fin de determinar la naturaleza de la interacción del malware con esos servicios, lo ejecutamos manualmente en nuestro entorno aislado. Iniciamos sesión en cuentas falsas de redes sociales, después cerramos el navegador e iniciamos la aplicación Skype de escritorio. Tal y como lo sospechamos, después de ejecutar el malware, vimos que se conectaba con los perfiles falsos de Facebook y LinkedIn que habíamos creado (figura 4).

Figura 4: Ransoc captura fotos de perfiles de cuentas de redes sociales

El malware, el cual denominamos Ransoc debido a su conexión con las redes sociales, a continuación mostró el aviso de multa que se miraba y funcionaba de manera similar al bloqueador de navegador mostrado en la figura 1. El nuevo aviso de multa se muestra en la figura 5. Parece ser que el aviso de multa solamente aparece si el malware encuentra posible evidencia de pornografía infantil o de archivos de multimedia descargados mediante Torrents, y personaliza dicho aviso según lo que encuentre. Al cambiar manualmente los nombres de los archivos a fin de que coincidieran con cadenas específicas, lográbamos activar el aviso de multa.

Figura 5: Nuevo aviso de multa con información de perfil de redes sociales y una amenaza que dice: “¡Todos los datos recopilados se harán públicos y el caso se llevará a un juzgado!”.

El mensaje de rescate muestra datos personales precisos capturados en perfiles de Skype y de redes sociales, incluyendo fotos de perfiles. Amenaza con exponer la “evidencia” recopilada de forma pública, con información legítima de perfiles de redes sociales, la cual se emplea a modo de señuelo de ingeniería social para convencer a las víctimas de que la información delicada podría estar bajo riesgo de exposición. A diferencia de la mayoría de las variantes de ransomware, aquí el objetivo es la reputación de la víctima en lugar de archivos. Ransoc también incluye código que podría permitirle acceder a la cámara web de la víctima, aunque no verificamos esa funcionalidad.

El mensaje del rescate consiste en una ventana de pantalla completa que funciona de forma parecida a la aplicación de bloqueador de navegador que se muestra en la figura 1. No obstante, Ransoc verifica cada 100 ms en busca de regedit, msconfig y taskmgr, para aniquilar los procesos antes de que las víctimas puedan eliminar o deshabilitar el malware. Sin embargo, Ransoc solamente utiliza una clave de ejecución automática del registro para persistir, de modo que el reinicio en modo seguro debería permitir que los usuarios eliminen el malware.

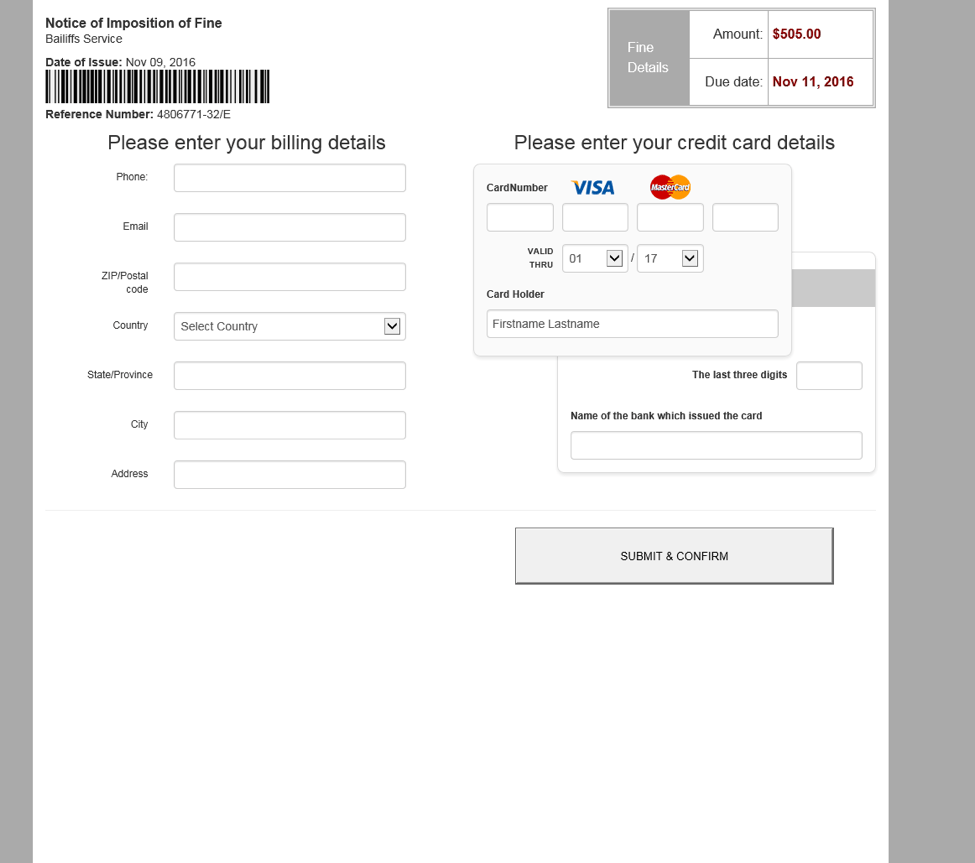

El sistema de pago (figura 6) también es poco común.

Figura 6: Página de pago de Ransoc

El pago con tarjeta de crédito es casi inaudito en las artimañas de ransomware. Al mismo tiempo que le evita a muchas víctimas los líos y la confusión que tienen relación con el procesamiento de bitcoins, también brinda la posibilidad de que las autoridades policiacas hagan seguimiento de la actividad hasta llegar al cibercriminal con mayor facilidad.

El método bastante audaz empleado en el pago del rescate sugiere que los actores de amenazas confían en que las personas que pagarán el rescate tendrán tanto que ocultar que quizá no busquen el apoyo de las autoridades. De hecho, aunque Ransoc pudiera parecer ser motivado por la vigilancia parapolicial en contra de criminales genuinos, lo más probable es que los motivos sean menos altruistas, debido a que los atacantes se dirigen a usuarios que tal vez no se resistan ni informen a las autoridades, lo cual aumenta las probabilidades de pago. Esa teoría se refuerza aún más con el hecho de que la mayoría de las víctimas encuentra el malware por medio de publicidad malintencionada que se publica en sitios web para adultos y de que el aviso de multa solamente aparece cuando Ransoc encuentra posible evidencia de multimedia descargada de forma ilegal (por medio de BitTorrent) y de ciertos tipos de pornografía. A fin de estimular el pago, la nota de rescate también señala que se devolverá el dinero si no se vuelve a atrapar a la víctima en un plazo de 180 días.

Conclusión

Aunque la actividad del kit de explotación ha disminuido de forma drástica durante el último año, la actividad de la publicidad malintencionada sigue siendo intensa y los actores de amenazas están explorando maneras de infectar a sus víctimas y de extorsionar dinero por medio de este vector. Al incorporar datos procedentes de cuentas de redes sociales y de perfiles de Skype, Ransoc crea una nota de rescate coercitiva que es generada mediante ingeniería social a fin de convencer a la víctima de que se encuentra en peligro de enfrentar juicio debido a sus hábitos de navegación y al contenido que se encuentra en sus unidades de disco duro. Con métodos audaces de recopilación de pago, los actores de amenazas confían en la reacción de sus objetivos, lo cual introduce nuevos niveles de complejidad en la distribución y monetización del ransomware.

Indicadores de compromiso (IOC)

|

Fecha |

Dominio |

IP |

Comentario |

|

27-oct-2016 |

cis-criminal-report[.]com |

5.45.86.171 |

Bloqueador de navegador IE para Windows |

|

27-oct-2016 |

criminal-report[.]in |

5.45.86.171 |

Bloqueador de navegador Safari OSX |

|

03-nov-2016 |

violation-report[.]in |

5.45.86.171 |

Bloqueador de navegador IE y Safari |

|

02-nov-2016 |

latexfetishsex[.]com |

78.47.134.204 |

Redirector o TDS intermediario |

|

03-nov-2016 |

italy-girls[.]mobi |

5.9.86.131 |

Redirector o TDS intermediario |

|

10-nov-2016 |

N/C |

5.45.86.148 |

Dirección IP encontrada en Ransoc |

|

sha256 |

Comentario |

|

fee53dc4e165b2aa45c3e7bd100b49c367aa8b7f81757617114ff50a584a1566 |

Aviso de multa de Ransoc |

Referencias

[1]http://malware.dontneedcoffee.com/2014/05/police-locker-available-for-your.htm