Análisis

Microsoft Word Intruder (MWI) es un kit diseñado para generar documentos de Microsoft Word malintencionados que se utilizan en ataques dirigidos. La iteración más reciente de MWI, la versión 8, admite una amplia variedad de vulnerabilidades que los actores pueden explotar mediante los documentos de Microsoft Word generados. Disponible en los mercados clandestinos desde 2013, identificamos el kit MWI por primera vez en marzo de 2015 [1]. FireEye [2] y Sophos [3] ofrecieron documentación adicional sobre el kit posteriormente en ese año.

A mediados de julio de 2016, un anuncio publicitario de MWI que apareció en un sitio clandestino indicaba que el generador de documentos de explotación integraba CVE-2016-4117 (Adobe Flash Player hasta 21.0.0.213). Para fines de agosto, MWI llegó a la versión 8, con el mensaje “MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158” en un anuncio de la nueva versión (véase el apéndice).

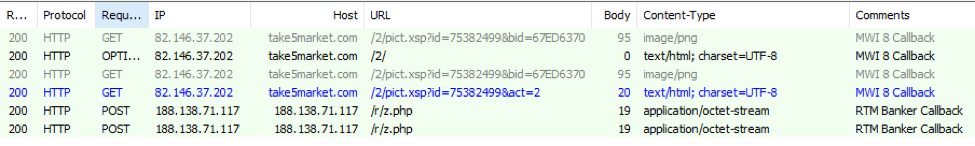

Pudimos observar la versión actualizada lanzando varias cargas dañinas fuera del laboratorio; por ejemplo: vimos el ataque de RTM Banker el 21 de octubre. En ese caso, se entregaba el documento “business project laveco price.doc.rtf” por correo electrónico y su objetivo eran los mercados verticales de finanzas y manufactura.

Figura 1: Tráfico de red de MWI y de la red de carga dañina de RTM Banker del 21 de octubre

Obsérvese que hemos visto la misma instancia de RTM fed de Empire Pack (una variante de RIG [2]) en diversos vectores de infección (tanto en sitios infectados como en publicidad malintencionada) en varios países (Países Bajos, Noruega, Alemania, España, Suiza, Suecia, Austria e Irlanda).

Otro documento MWI en ruso que hemos visto, “Изменения условий взаимодействия.doc” (lo cual quiere decir: “Cambios en las condiciones de cooperación.doc”) entregaba una herramienta de administración remota (RAT) basada en TeamViewer el 7 de septiembre.

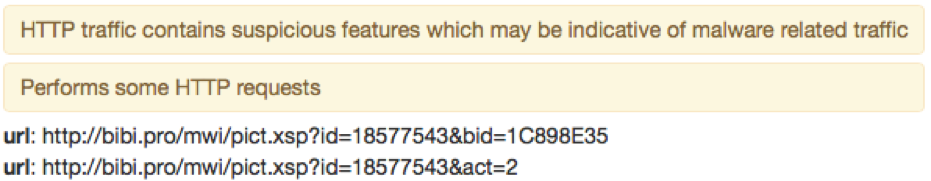

Figura 2: Documento MWI que instala la RAT basada en TeamViewer, la cual después se reporta al C&C

La vulnerabilidad de día cero CVE-2016-4117 de Adobe Flash Player fue descubierta por FireEye [6] y fue utilizada primeramente por el actor de APT denominado “ScarCruft”, tal como lo describe Kaspersky [7]. Dicha explotación se integró posteriormente en varios kits de explotación [8].

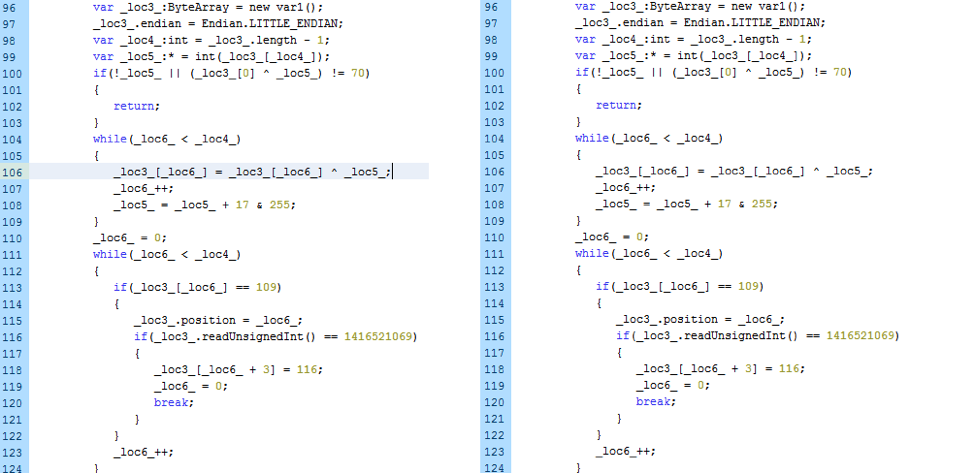

Al examinar la adición de CVE-2016-4117 en MWI, parece ser que este generador de documentos de explotación reutilizaba el código de explotación original sin modificar nada excepto el código de shell. El primer archivo de Flash descifra un segundo archivo de Flash, el cual activa la vulnerabilidad. De hecho, el autor de MWI conservó la misma rutina de descifrado y la clave de XOR en el segundo archivo.

Figura 3: Ejemplo original a la izquierda, con la integración de la explotación MWI a la derecha

El segundo archivo de Flash aparenta ser exactamente el mismo archivo de la explotación original, sin ninguna modificación hecha por el autor de MWI.

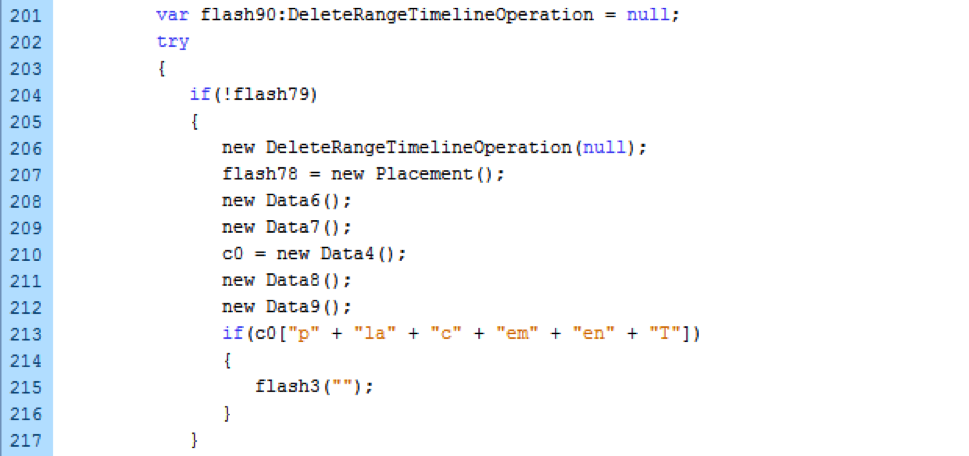

Figura 4: Código de ActiveScript que activa la vulnerabilidad

Conclusión

Microsoft Word Intruder es un ejemplo del tipo de crimeware sofisticado que se utiliza para perpetrar ataques en una variedad de objetivos. Al incorporar nuevas vulnerabilidades en vectores como Adobe Flash, los usuarios de MWI aumentan las probabilidades de que los documentos malintencionados logren infectar los dispositivos objetivo. Esta vulnerabilidad en particular también se ha incorporado en una cantidad de kits de explotación basados en web, lo cual obliga a los usuarios y las organizaciones que opten por conservar Flash a actualizar sus sistemas a las versiones más recientes.

Referencias

[1] http://www.bleedingthreats.org/us/daily-ruleset-update-summary-20150316

[2] https://www.fireeye.com/blog/threat-research/2015/04/a_new_word_document.html

[4] http://malware.dontneedcoffee.com/2016/10/rig-evolves-neutrino-waves-goodbye.html

[5] http://www.broadanalysis.com/2016/10/19/rig-exploit-kit-via-eitest-delivers-malicious-payloads/

[6] https://www.fireeye.com/blog/threat-research/2016/05/cve-2016-4117-flash-zero-day.html

[7] https://securelist.com/blog/research/75100/operation-daybreak/

[8] http://malware.dontneedcoffee.com/2016/05/cve-2016-4117-flash-up-to-2100213-and.html

Indicadores de compromiso (IOC)

|

sha256 |

Comentario |

|

a02b009929079af6b3ebe26305765aa469c41f703b3836b170ee16bc6b43223c |

Documento de MWI8 de nombre “business project laveco price.doc.rtf” que entrega RTM Banker |

|

fe41a918e38abe4de2108357c8a7ab87658abf68a457e59473052443038638d9 |

Documento de MWI8 “Изменения условий взаимодействия.doc” que entrega una RAT basada en TeamViewer |

|

Dominio/IP |

Comentario |

|

take5market[.]com|82.146.37.202 |

MWI8 C2 |

|

pink.publicvm[.]com|5.45.80.32 |

MWI8 C2 |

|

bibi[.]pro |

MWI8 C2 |

|

188.138.71.117 |

RTM C2 |

Reglas ET selectas

2022008 || TROYANO ET Llamada de estadísticas de documento malintencionado con MWI, 28 de octubre

2821723 || TROYANO ETPRO Posible baliza de fase 2 de MWI

2815288 || TROYANO ETPRO RTM Banker CnC M2

2820286 CLIENTE WEB DE ETPRO Posible descompresión de Adobe Flash (CVE-2016-4117)

2820272 CLIENTE WEB DE ETPRO Descarga de archivo de texto enriquecido de Microsoft con posible archivo de Flash incorporado (CVE-2016-4117)

Apéndice

2016-07-13 - Actualización de anuncio de MWI

эксплойт под уязвимость CVE-2016-4117 (удаленное выполнение кода в Adobe Flash Player) вошел в состав эксплойт-пака MWI. теперь пак атакует сразу несколько векторов:

1) атака на компоненты MS Windows

2) атака на компоненты MS Office

3) атака на сторонние приложения и их компоненты (Adobe Flash Player)

помимо только Remote Code Execution эксплойтов, новый MWI включает в себя модуль для проведения DLL-planting/DLL-hijacking атак. и работают они все в комбинации друг с другом. на первом этапе проводится DLL-planting атака. если подгрузить свою DLL из текущей директории не удалось, то в дело вступает уже целый ряд RCE-эксплойтов.

2016-07-13 - Actualización de anuncio de MWI - Traducido al inglés mediante el Traductor de Google (y posteriormente traducido al español)

Una explotación de la vulnerabilidad CVE-2016-4117 (ejecución remota de código en Adobe Flash Player) ahora forma parte del paquete de explotación MWI. Ahora hay varios vectores de ataque para el paquete:

1) El ataque de componentes de MS Windows

2) El ataque de componentes de MS Office

3) El ataque de aplicaciones de terceros y de sus componentes (Adobe Flash Player)

Además de la explotación de ejecución remota de código, el nuevo MWI incluye un módulo de ataques con siembra y piratería de DLL. Todos ellos trabajan juntos en armonía. Durante la primera etapa del ataque de siembra de DLL, si no se logra cargar una DLL en el directorio actual, se incluyen varias explotaciones de ejecución remota de código (RCE).

2016-08-31 - MWI8 anunció lo siguiente:

MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

на данный момент эксплойт-кит содержит следующий набор RCE эксплойтов:

Цитата

CVE-2010-3333 [MS10-087]: Desbordamiento de búfer de pila de pFragments de RTF

CVE-2012-0158 [MS12-027]: Desbordamiento de búfer de pila de MSComCtlLib.ListView

CVE-2013-3906 [MS13-096]: Desbordamiento de montón de TIFF mediante desbordamiento de enteros (basado en rociado de montón)

CVE-2014-1761 [MS14-017]: Confusión de objeto ListOverrideCount de RTF (daño en la memoria)

CVE-2015-1641 [MS15-033]: Uso de etiqueta XML inteligente después de la liberación (basado en rociado de montón)

CVE-2015-2545 [MS15-099]: Vulnerabilidad de archivo EPS con formato incorrecto en Microsoft Office

CVE-2016-4117 [MS16-064]: Vulnerabilidad de desbordamiento de confusión de tipo Adobe Flash Player

MWI содержит две основные комбинации эксплойтов:

Цитата

MWI8: CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

MWI4: CVE-2014-1761 + CVE-2013-3906 + CVE-2012-0158 + CVE-2010-3333 (anterior)

это единственный эксплойт на рынке, который включает в себя подобную комбинацию эксплойтов. как правило, все эти эксплойты можно встретить только по отдельности. а CVE-2015-2545 вообще выполнен в альтернативном формате (RTF вместо стандартного DOCX), что позволяет ему быть менее детектируемым различными generic сигнатурами.

также MWI8 включает в себя следующие DLL-planting эксплойты:

Цитата

CVE-2016-0041 [MS16-014]: oci.dll

CVE-2015-6132 [MS15-132]: mqrt.dll

CVE-2016-0016 [MS16-007]: mfplat.dll

CVE-2015-6128 [MS15-132]: elsext.dll

CVE-2015-6128 [MS15-132]: spframe.dll

CVE-2016-0018 [MS16-007]: api-ms-win-core-winrt-l1-1-0.dll

CVE-2015-6132 [MS15-132]: wuaext.dll

DLL-planting эксплойты работают в комбинации с RCE-эксплойтами. если DLL-planting эксплойт не сработал и подгрузить ту или иную динамическую библиотеку из текущей директории не удалось, то в дело следом уже в вступают RCE эксплойты.

отныне MWI поддерживает несколько альтернативных методов запуска EXE/DLL файлов, кроме того, добавлена поддержка запуска VBS-скриптов:

Цитата

1) EXE (inicio del proceso mediante COM/WMI y kernel32.CreateProcessA)

2) DLL (carga de la biblioteca por medio de kernel32.LoadLibraryA desde el contexto del proceso de WINWORD.EXE)

3) DLL (inicio del proceso de rundll32.exe haciendo uso de COM/WMI y kernel32.WinExec)

4) VBS (inicio del proceso de wscript.exe con COM/WMI y kernel32.WinExec)

кроме того, была добавлена поддержка отображения decoy документа, добавление текста, продвинутый обход safe-mode - все, что нужно для красивой визуальной сработки эксплойта без лишнего шума.

с недавних пор у MWI появился удобный web-интерфейс, позволяющий быстро, удобно и легко собрать эксплойт с необходимой конфигурацией буквально в несколько кликов. больше никакой скучной командной строки и редактирования конфигов. а удобный менеджер билдов поможет вам мониторить AV-ресурсы вроде virustotal.com / malwr.com / hybrid-analysis.com на появление вашего сэмпла в аверских базах. + автоматическая проверка билда антивирусами на ресурсе viruscheckmate.com.

вцелом изменилась концепция работы продукта. мы предоставляем доступ к web-билдеру, который регулярно обновляется, чистится и поддерживается. для получения обновления более не требуется просить выслать новый апдейт. вы можете приобрести как сам исходный код билдера, так и просто доступ к его web-интерфейсу.

ведется работа над новыми эксплойтами и модулями. продукт на самом деле подвергся множеству различных обновлений и модификаций, вскоре распишу все подробнее, обновлю шапку топика, а также приложу скриншоты и видео.

2016-08-31 - Anuncio de MWI - Traducido al inglés mediante el Traductor de Google (y posteriormente traducido al español):

MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

El kit de explotación actualmente contiene el conjunto siguiente de explotaciones de RCE:

Cita

CVE-2010-3333 [MS10-087]: Desbordamiento de búfer de pila de pFragments de RTF

CVE-2012-0158 [MS12-027]: Desbordamiento de búfer de pila de MSComCtlLib.ListView

CVE-2013-3906 [MS13-096]: Desbordamiento de montón de TIFF mediante desbordamiento de enteros (basado en rociado de montón)

CVE-2014-1761 [MS14-017]: Confusión de objeto ListOverrideCount de RTF (daño en la memoria)

CVE-2015-1641 [MS15-033]: Uso de etiqueta XML inteligente después de la liberación (basado en rociado de montón)

CVE-2015-2545 [MS15-099]: Vulnerabilidad de archivo EPS con formato incorrecto en Microsoft Office

CVE-2016-4117 [MS16-064]: Vulnerabilidad de desbordamiento de confusión de tipo Adobe Flash Player

MWI tiene dos combinaciones principales de explotaciones:

Cita

MWI8: CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

MWI4: CVE-2014-1761 + CVE-2013-3906 + CVE-2012-0158 + CVE-2010-3333 (anterior)

Es la única explotación en el mercado que incluye una combinación de ambas explotaciones. En general, todas las demás explotaciones solamente se encuentran por separado. CVE-2015-2545 normalmente se ejecuta en un formato alternativo (RTF en lugar del estándar DOCX), lo cual permite que sea menos detectable por diversas firmas genéricas.

MWI8 también incluye las explotaciones de siembra de DLL siguientes:

Cita

CVE-2016-0041 [MS16-014]: oci.dll

CVE-2015-6132 [MS15-132]: mqrt.dll

CVE-2016-0016 [MS16-007]: mfplat.dll

CVE-2015-6128 [MS15-132]: elsext.dll

CVE-2015-6128 [MS15-132]: spframe.dll

CVE-2016-0018 [MS16-007]: api-ms-win-core-winrt-l1-1-0.dll

CVE-2015-6132 [MS15-132]: wuaext.dll

Las explotaciones de siembra de DLL funcionan en conjunto con las explotaciones de RCE. Si la explotación de siembra de DLL no se carga y si falla la carga de una biblioteca dinámica particular en el directorio actual, entonces el caso proviene de las explotaciones de RCE.

MWI ahora admite varios archivos EXE y DLL alternativos, y métodos de inicio, así como mayor compatibilidad para iniciar scripts de VBS:

Cita

1) EXE (inicio del proceso mediante COM/WMI y kernel32.CreateProcessA)

2) DLL (carga de la biblioteca por medio de kernel32.LoadLibraryA desde el contexto del proceso de WINWORD.EXE)

3) DLL (inicio del proceso de rundll32.exe haciendo uso de COM/WMI y kernel32.WinExec)

4) VBS (inicio del proceso de wscript.exe con COM/WMI y kernel32.WinExec)

Además, se ha agregado la capacidad para visualizar el documento señuelo, agregar texto, sortear el modo de seguridad avanzada y todo lo que se necesita para una magnífica explotación con retirada visual sin fanfarria.

Recientemente se ha incorporado una cómoda interfaz basada en web de MWI que permite la recopilación rápida, conveniente y fácil de la configuración necesaria para explotar con solo unos cuantos clics. No más tediosas líneas de comandos ni edición de archivos de configuración. El eficaz administrador de compilaciones permite supervisar los recursos de AV virustotal.com / malwr.com / hybrid-analysis.com con la visualización de muestras en bases averskih. + Verificación automática de compilación de antivirus en el recurso viruscheckmate.com.

El producto completo ha cambiado el concepto del trabajo. Brindamos acceso al compilador en web, el cual se actualiza, se limpia y recibe mantenimiento con regularidad. Ya no se necesita obtener la actualización, solamente envíe su nueva actualización. Puede comprar el código fuente del compilador mismo y fácil acceso a la interfaz basada en web.

Estamos trabajando en nuevas explotaciones y módulos. El producto se ha sometido a varias actualizaciones y modificaciones. Muy pronto se darán todos los detalles, se actualizarán los temas y se adjuntarán capturas de pantalla y videos.