Face à la mobilité des effectifs et à l'adoption croissante des applications cloud, les collaborateurs sont devenus le nouveau périmètre de sécurité. Pour protéger ce périmètre contre les menaces, les fuites de données et les risques de conformité, votre entreprise a besoin d'une visibilité sur les comportements dangereux des collaborateurs en télétravail, tels que les suivants :

- Téléchargement de données sensibles à partir d'applications approuvées par l'équipe informatique

- Stockage de données de l'entreprise dans des espaces de stockage cloud personnels

- Utilisation d'applications cloud non approuvées, comme des applications de chat et de conférence

- Consultation de contenu malveillant ou inapproprié

Pour relever ces défis, les entreprises doivent mettre en place des contrôles d'accès en ligne et une prévention des fuites de données (DLP) en temps réel dès le départ. C'est la raison pour laquelle nous avons revu l'architecture de Proofpoint CASB Proxy et lancé Proofpoint Web Security, une passerelle Web sécurisée native au cloud, comme nous l'avons annoncé à l'occasion de la conférence Proofpoint Protect 2021.

Ces solutions de sécurité du cloud basées sur proxy reposent sur l'infrastructure native au cloud mais mature de Proofpoint Zero Trust Network Access (ZTNA). Associées à Proofpoint Cloud App Security Broker (CASB), à notre technologie d'isolation du navigateur à distance et à Proofpoint ZTNA, elles offrent aux entreprises une nouvelle architecture de sécurité SASE (Secure Access Service Edge) capable de contrôler les accès et d'assurer la sécurité des données et la protection contre les menaces pour les utilisateurs qui accèdent à des sites Internet, à des services cloud et à des applications privées.

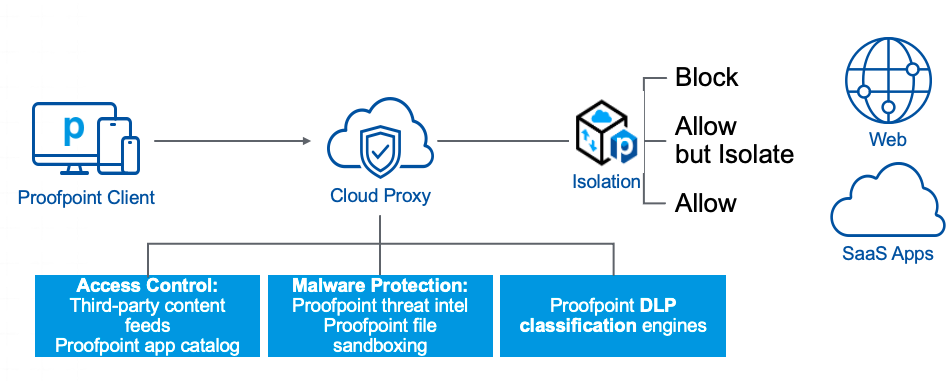

Proofpoint CASB Proxy applique des contrôles en temps réel aux applications cloud approuvées et tolérées

Pour contrôler l'accès aux applications cloud à partir des terminaux de votre entreprise et prévenir les fuites de données sensibles dans le cloud, vous avez besoin d'un proxy de transfert. Au gré des chargements et téléchargements de fichiers dans le cloud, Proofpoint CASB Proxy surveille les données sensibles et applique des règles DLP. En outre, la solution identifie et classifie les données réglementées, telles que les données médicales personnelles, les données personnelles et les informations bancaires, ainsi que les éléments de propriété intellectuelle et les documents confidentiels (conception ou code source, documents juridiques ou techniques, etc.).

Combiné à Proofpoint SaaS Isolation, Proofpoint CASB Proxy offre des contrôles d'accès granulaires, tels qu'un accès en lecture seule et une prévention des fuites de données en temps réel, pour les applications approuvées et tolérées. Proofpoint SaaS Isolation sécurise l'accès des utilisateurs aux données et applications cloud en isolant les sessions de navigateur dans un conteneur sécurisé.

Grâce aux règles contextuelles et centrées sur les personnes de notre proxy, vous pouvez appliquer des contrôles de données en temps réel aux activités dans le cloud, et ainsi prévenir les fuites de données et les violations de la conformité. Avec l'aide d'un agent d'endpoint léger, nous transférons le trafic utilisateur à notre solution native au cloud afin de bloquer les applications à risque et de fournir un accès et des contrôles de données pour les applications approuvées et tolérées. Proofpoint CASB Proxy est un module complémentaire de notre solution CASB et fait partie intégrante de la plate-forme Proofpoint Information and Cloud Security.

Pour renforcer la sécurité du cloud, vous pouvez commencer par déployer notre solution CASB en mode API afin d'obtenir une visibilité étendue sur les risques liés au cloud, tels que la compromission de comptes cloud, le partage excessif de fichiers et les applications OAuth tierces malveillantes ou à risque. Vous pouvez également tirer parti de notre catalogue d'applications cloud et de nos fonctionnalités d'audit du trafic pour évaluer les risques liés au Shadow IT.

Grâce à une meilleure compréhension des risques liés aux personnes, aux applications et aux données, vous pouvez renforcer votre solution CASB avec des contrôles en temps réel, y compris des contrôles d'accès et de données adaptatifs pour les appareils non gérés et des contrôles basés sur un proxy de transfert et l'isolation pour les appareils gérés. Si vous avez besoin d'étendre les contrôles d'accès, la protection contre les menaces et la prévention des fuites de données à l'ensemble du trafic Internet, vous pouvez effectuer la mise à niveau vers Proofpoint Web Security.

La sécurité du Web est garantie grâce à la meilleure threat intelligence du secteur

À mesure que les entreprises continuent à réimaginer la sécurité pour leurs effectifs hybrides, elles doivent également repenser leur pile de sécurité, y compris les outils dont elles ont besoin pour sécuriser le trafic Internet.

L'ancienne approche consistant à disposer d'une appliance de type passerelle Web dans des centres de données centralisés n'est pas efficace dans un monde où les utilisateurs sont mobiles et accèdent aux données de l'entreprise depuis de nombreux emplacements. Une stratégie de sécurité basée dans le cloud est essentielle pour garantir la sécurité des utilisateurs lorsqu'ils naviguent sur le Web, ainsi qu'empêcher les cybercriminels de compromettre les ressources et données stratégiques d'une entreprise.

Proofpoint Web Security fournit des contrôles et des fonctionnalités d'isolation permettant de protéger les utilisateurs qui naviguent sur Internet. Notre solution repose sur un cadre cloud mondial et hautement élastique offrant une évolutivité inégalée aux entreprises, quels que soient leur taille et leur emplacement. Proofpoint Web Security inspecte l'ensemble du trafic Internet, y compris le trafic chiffré, pour appliquer en toute transparence des contrôles d'accès aux utilisateurs. La solution allie contrôle de l'utilisation acceptable de sites spécifiques ainsi que visibilité et contrôle de l'utilisation des applications Web pour réduire les risques liés au Shadow IT.

Pour garantir le niveau le plus élevé de sécurité aux utilisateurs pendant qu'ils naviguent sur Internet, Proofpoint Web Security s'intègre à notre threat intelligence de pointe, permettant ainsi aux entreprises de bloquer les menaces les plus sophistiquées véhiculées par le Web.

Figure 1

Proofpoint Web Security est bien plus qu'une passerelle Web traditionnelle et ne se contente pas de bloquer ou d'autoriser l'accès aux sites. La solution peut être intégrée en toute transparence à Proofpoint Browser Isolation. Cette intégration permet aux entreprises d'envoyer les utilisateurs vers une session de navigateur isolée lorsqu'ils visitent certains types de sites, notamment des sites inconnus ou personnels (messagerie, plate-forme médicale, etc.).

Bien que dans un environnement isolé, l'utilisateur peut accéder au site. Toutefois, en cas de détection de menaces sur les pages du site, il n'est pas autorisé à sortir d'isolation afin d'éviter tout incident. Cette intégration permet de réduire considérablement la surface d'attaque de l'entreprise. Elle offre également une expérience utilisateur supérieure et préserve la vie privée de vos collaborateurs lors de leurs activités de navigation personnelles. Proofpoint Web Security et Proofpoint Browser Isolation font partie de la plate-forme Proofpoint Information and Cloud Security.

Une plate-forme puissante dotée d'une console unifiée pour une gestion centralisée

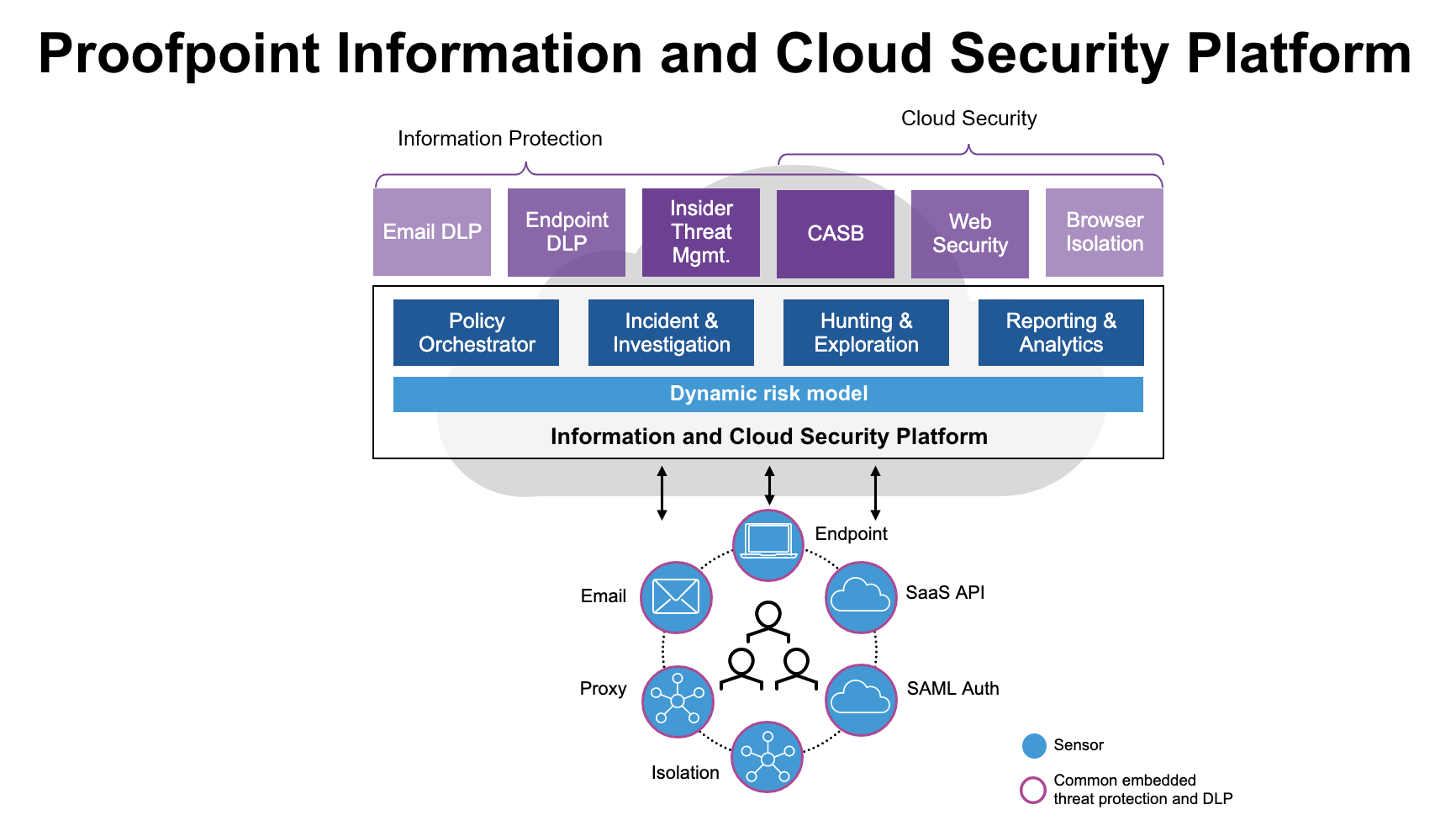

La plate-forme Proofpoint Information and Cloud Security regroupe Proofpoint Enterprise DLP, Proofpoint Insider Threat Management, Proofpoint CASB, Proofpoint ZTNA, Proofpoint Browser Isolation et Proofpoint Web Security. Cette plate-forme puissante et native au cloud correspond à la vision qu'a le secteur d'une architecture SASE, grâce à laquelle les entreprises peuvent sécuriser l'accès et assurer une protection contre les menaces lorsque les utilisateurs accèdent à des applications et à des données, peu importe où ils se trouvent ou le terminal dont ils se servent.

Figure 2

Notre plate-forme propose une approche unique et centrée sur les personnes du contrôle des accès pour Internet, les services cloud et les applications privées, ainsi que de la prévention des fuites de données via la messagerie, les applications cloud, le Web et les endpoints. Elle se compose des éléments suivants :

- Suite complète de solutions de protection des informations et de sécurité du cloud

- Console unifiée d'administration et de réponse aux incidents

- Modélisation intelligente des risques

- Détection de pointe des menaces, des contenus et des comportements

- Visibilité et contrôles centrés sur les personnes

Proofpoint Cloud Security unifie les contrôles d'accès centrés sur les personnes et la protection contre les menaces pour les utilisateurs d'Internet, de services cloud et d'applications privées via une plate-forme mondiale et native au cloud. Pour appliquer des contrôles d'accès adaptatifs et centrés sur les personnes à tous les niveaux de l'entreprise, nous combinons les éléments suivants :

- Contrôles granulaires tels qu'une authentification basée sur les risques, un accès en lecture seule et la microsegmentation de l'accès aux applications

- Threat intelligence riche et multivectorielle sur les risques liés aux utilisateurs

- Protection contre les menaces avancées

Grâce à la couverture de tous les canaux DLP et à un cadre commun de classification des données, Proofpoint Information Protection combine des données télémétriques sur les contenus, les comportements et les menaces avec des analyses sophistiquées. Les équipes de sécurité du monde entier font appel à Proofpoint pour couvrir tous les scénarios de fuite de données dus à des utilisateurs malveillants, négligents ou compromis. Les alertes unifiées aident également les utilisateurs à mieux hiérarchiser les avertissements et à réduire le délai de rentabilisation.

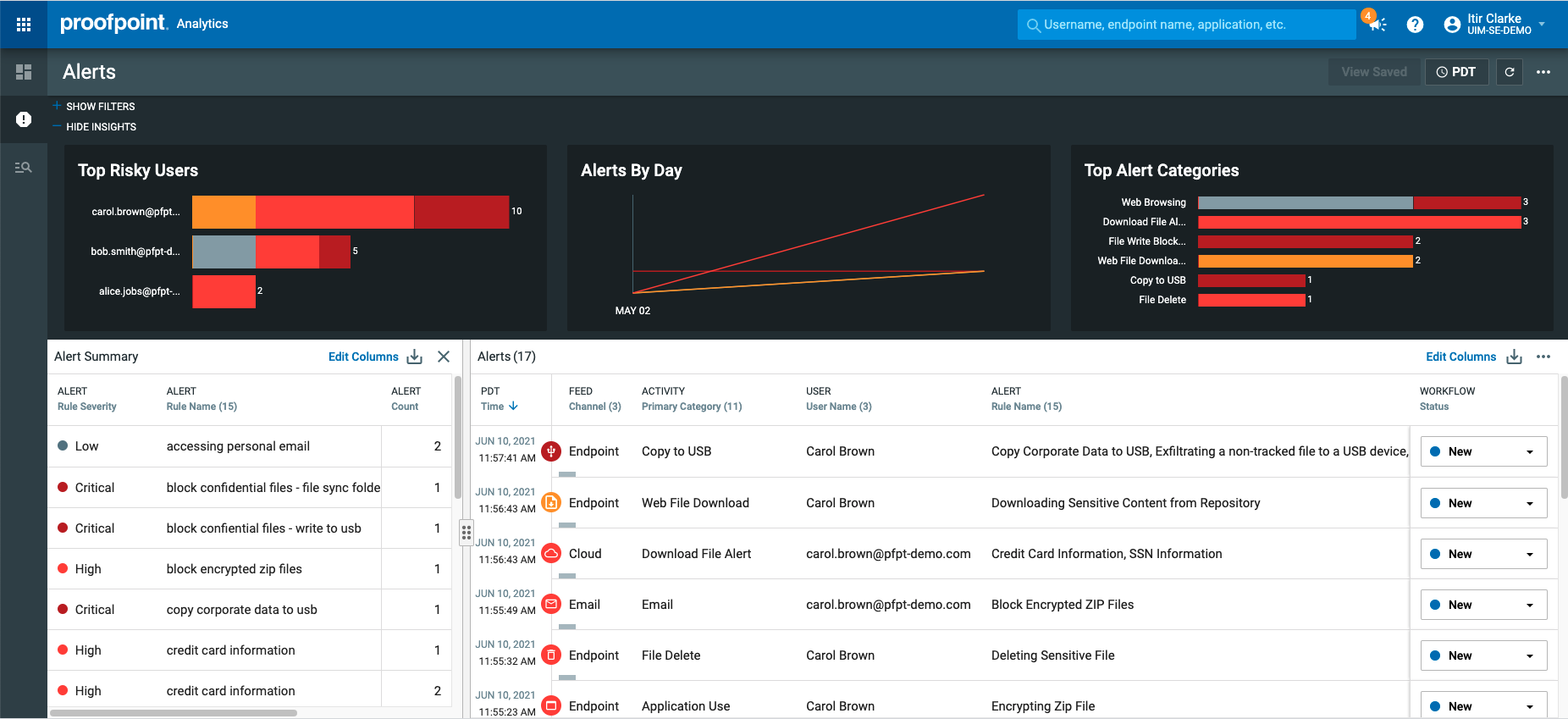

Notre console unifiée d'administration et de réponse aux incidents simplifie les opérations de sécurité quotidiennes et accélère la réponse aux incidents grâce aux outils avancés suivants :

Figure 3

Gestion des règles :

- Gestion de toutes les règles d'accès au cloud et aux données via une même console

- Création de règles sophistiquées sur plusieurs canaux à l'aide d'un cadre commun de classification des données ainsi que d'une détection et d'une threat intelligence avancées

Workflow de réponse aux incidents et d'investigation :

- Regroupement des alertes sur les menaces, la prévention des fuites de données et le comportement des utilisateurs dans un gestionnaire d'alertes unifié afin d'établir le profil de risque global de l'utilisateur

- Enquête sur le comportement des utilisateurs afin d'identifier leurs motivations et leur niveau de risque

- Gestion de l'état des alertes à tous les niveaux, de la détection à la neutralisation des menaces

Traque des menaces et exploration :

- Traque proactive des nouvelles menaces telles que la compromission de comptes cloud, l'exfiltration d'un important volume de données vers un espace de stockage cloud personnel, l'utilisation d'applications non approuvées, etc.

- Création de listes de surveillance qui organisent et hiérarchisent les utilisateurs selon leur profil de risque (dirigeants, VAP (Very Attacked People™, ou personnes très attaquées), utilisateurs à privilèges, collaborateurs des ressources humaines, sous-traitants et autres)

- Filtrage et recherche puissants permettant de personnaliser les explorations prêtes à l'emploi

Rapports et analyses :

- Vues chronologiques intuitives des activités des utilisateurs et des mouvements de données sur plusieurs canaux

- Partage avec les partenaires commerciaux de rapports sur les activités à risque basés sur les motivations des utilisateurs

- Mise en corrélation des activités et des alertes de plusieurs canaux avec les données d'autres outils de sécurité grâce à une intégration transparente avec des systèmes de gestion des événements et des informations de sécurité (SIEM), d'orchestration, d'automatisation et de réponse aux incidents de sécurité (SOAR) et de gestion des tickets

Administration et contrôles de la confidentialité des données :

- Gestion des alertes et des investigations à tous les niveaux grâce à des contrôles d'accès basés sur les rôles

- Résolution des problèmes de confidentialité des données grâce à des contrôles d'accès granulaires basés sur les attributs

Disponible dans le monde entier, notre plate-forme permet néanmoins de stocker des données localement afin de respecter les exigences de conformité des données.

En savoir plus

Pour en savoir plus sur les solutions de protection des informations et de sécurité du cloud de Proofpoint :