Les utilisateurs sont ~7 fois plus susceptibles de cliquer sur des liens malveillants SharePoint Online/OneDrive

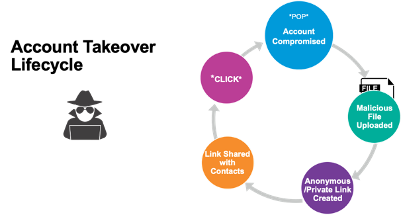

Les cybercriminels ont suivi la migration des entreprises vers le cloud. Ils compromettent et prennent le contrôle de comptes d'utilisateurs pour se déplacer latéralement dans une organisation, voler des données ou communiquer avec vos partenaires commerciaux ou vos clients pour demander des virements frauduleux.

Ils utilisent votre infrastructure de cloud computing et de messagerie pour héberger et distribuer du contenu malveillant. Les attaquants exploitent les contacts de vos utilisateurs et étudient leurs e-mails pour comprendre les relations de confiance et cartographier les organisations.

En exploitant la façon dont les employés modernes travaillent, comme le partage de fichiers, les attaques peuvent être plus efficaces que jamais. Les recherches de Proofpoint montrent même que les utilisateurs sont sept fois plus susceptibles de cliquer sur des liens SharePoint Online et OneDrive malveillants qui sont hébergés sur des domaines Microsoft légitimes.

Au cours du premier semestre 2020, Proofpoint a détecté 5,9 millions de messages électroniques contenant des liens malveillants vers SharePoint Online et OneDrive. Si ces messages représentaient environ 1 % de l'échantillon total de messages comportant des URL malveillantes, ils représentaient plus de 13 % des clics des utilisateurs.

Les utilisateurs étaient :

- Quatre fois plus susceptibles de cliquer sur des liens SharePoint malveillants

- 11 fois plus susceptibles de cliquer sur des liens OneDrive malveillants.

Nous avons également découvert que ces messages étaient distribués à partir de plus de 5 500 locataires compromis, ce qui représente une grande partie de la clientèle d'entreprise de Microsoft.

Une forme de cyberattaque aussi répandue et efficace mérite d'être examinée de plus près.

Phishing OneDrive & SharePoint : fonctionnement

Le phishing SharePoint commence généralement par la compromission d'un compte cloud.

Une fois qu'il a pris le contrôle du compte, l'attaquant télécharge un fichier malveillant, puis modifie les autorisations de partage du fichier en "Public" afin que le nouveau lien anonyme puisse être partagé avec n'importe qui.

L'attaquant envoie le lien par email ou le partage avec les contacts de l'utilisateur ou d'autres comptes ciblés, y compris des comptes externes. Lorsque les destinataires ouvrent le fichier et cliquent sur le lien malveillant intégré, ils sont phishés, ce qui recommence tout le cycle.

Ces attaques peuvent conduire à des vols de données ou à des fraudes télégraphiques telles que la fraude dans la chaîne d'approvisionnement.

Exemple De Tentative De Phishing Sur Onedrive:

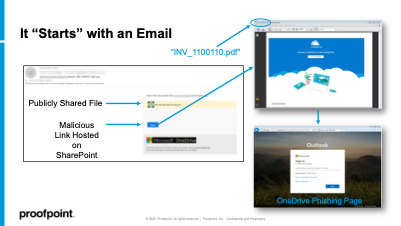

Dans l'exemple ci-dessous, un utilisateur reçoit un courriel contenant un lien partagé vers un fichier PDF (INV_1100110.pdf) qui ressemble à une facture.

Lorsque l'utilisateur clique sur le lien dans le fichier pdf, il est dirigé vers un site de phishing qui est une fausse page de connexion OneDrive.

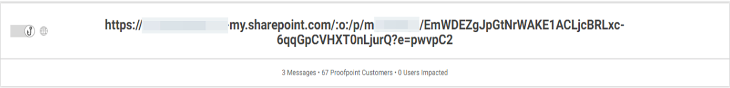

Parfois, le lien dans le document partagé peut être une URL de redirection qui est unique et donc difficile à détecter, car elle n'apparaît dans aucun référentiel de réputation d'URL.

Exemple De Tentative De Phishing Sharepoint:

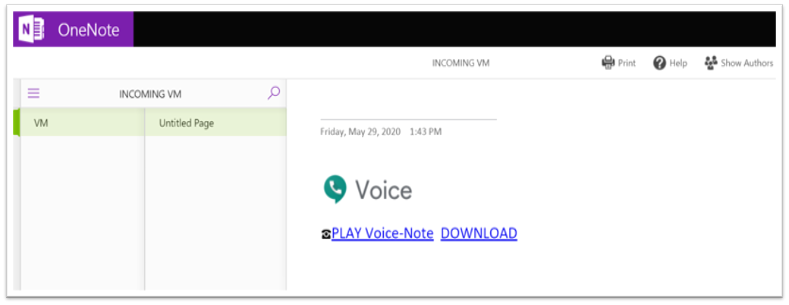

Voici un exemple d'attaque qui utilise SharePoint pour héberger un fichier OneNote malveillant se faisant passer pour une messagerie vocale :

Les fichiers OneNote malveillants peuvent également poser problème car ils ne peuvent pas être téléchargés et mis en sandbox. La détection nécessite une étape supplémentaire - le web-scraping - avant que les liens intégrés puissent être analysés.

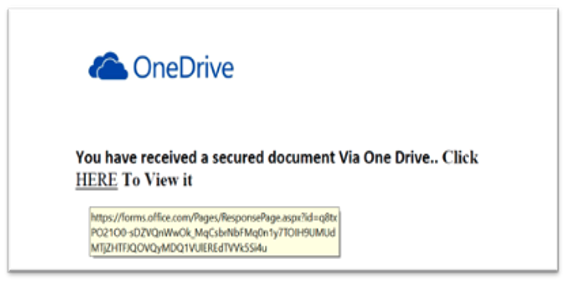

Exemple D’attaque De Phishing Avec Microsoft Forms:

Dans cet exemple, le cybercriminel partage un document Word avec un lien vers un fichier Microsoft Forms partagé publiquement (la fausse page de connexion), qu'il utilise pour récolter les informations d'identification d'Office 365.

Étant donné que cette attaque utilise des services Microsoft légitimes et qu'il s'agit d'une pure ingénierie sociale, elle est plus difficile à détecter et encore plus difficile à bloquer/atténuer si vous manquez de visibilité sur les environnements de messagerie et de cloud.

Nous avons également observé que certains attaquants hébergeaient du contenu malveillant dans une organisation tout en utilisant un compte compromis, comme celui d'un VIP, dans une deuxième.

Le partage du lien malveillant à partir du compte d'un utilisateur plus approprié augmenterait les chances de succès des attaquants. En outre, même si le compte compromis de la seconde organisation est découvert, le fichier malveillant hébergé dans le premier locataire ne sera pas supprimé. L’attaque pourrait donc se poursuivre.

Les attaques contre les outils collaboratifs ne visent pas que Microsoft

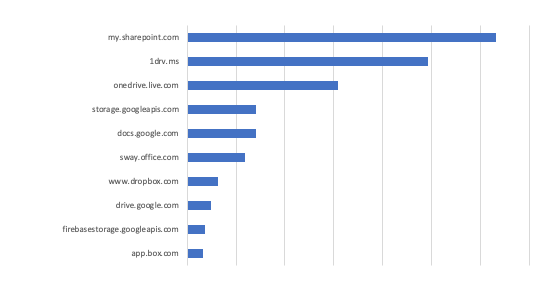

SharePoint Online et OneDrive ne sont pas les seuls domaines de services de collaboration qui sont exploités par les attaquants.

Le graphique ci-dessous présente le top 10 de ces domaines en fonction des clics sur des liens malveillants hébergés sur ces domaines au cours du premier semestre de l'année. L'un d'entre eux est Sway, la nouvelle application Microsoft permettant de créer et de partager des contenus interactifs tels que des rapports et des bulletins d'information.

Le stockage en est un autre. Googleapis, qui est un service d'hébergement de fichiers (comme un correctif logiciel) que les attaquants utilisent notamment pour des arnaques au support technique.

Comment se protéger contre ces attaques ?

Pour se défendre contre les attaques hybrides comme le phishing SharePoint et OneDrive, les organisations doivent acquérir une visibilité sur les vecteurs de menace liés au courrier électronique et au cloud et aborder la chaîne d'attaque de manière holistique.

Vous devez comprendre vos personnes les plus sensibles (Very Attacked People – VAP) et les risques qu'elles représentent pour votre organisation :

- Qui est visé par des menaces hautement prioritaires ?

- Quelles techniques sont utilisées pour attaquer les utilisateurs ?

- Qui a cliqué sur des liens malveillants ?

- Quels utilisateurs sont enclins à cliquer ?

- Quels comptes sont compromis ?

- Quels comptes compromis présentent une activité de fichier suspecte ?

Proofpoint Targeted Attack Protection et CASB apportent notre approche centrée sur les individus à la sécurité de la messagerie et du cloud et défendent les comptes cloud contre de telles attaques en utilisant des analyses avancées :

- Sandboxing prédictif des messages électroniques contenant des liens provenant de services de collaboration tels que SharePoint, OneDrive, Google Drive, Dropbox, etc.

- URL réécrites afin de protéger les utilisateurs sur n'importe quel appareil ou réseau et de fournir un sandboxing en temps réel à chaque clic.

- Détection des comptes compromis et remédiation

- Contrôles d'accès adaptatifs qui empêchent les connexions non autorisées ou imposent une authentification multifactorielle pour les connexions à risque.

- Détection et atténuation de l'activité des fichiers et des boîtes aux lettres après la prise de contrôle du compte.

En outre, la formation de sensibilisation à la sécurité de Proofpoint dispense une éducation ciblée basée sur les renseignements sur les menaces afin de garantir la bonne réaction de vos utilisateurs face à des attaques sophistiquées comme le phishing de SharePoint et OneDrive.

En savoir plus :

Pour savoir comment Proofpoint peut protéger vos employés et vos données grâce à des outils de sécurité et de conformité supérieurs pour Microsoft 365, rendez-vous ici.

Pour en savoir plus sur les cas d'utilisation du CASB, téléchargez notre livre blanc, adopter une solution CASB.