D'après les recherches menées par Proofpoint pour les besoins du rapport Voice of the CISO 2022, 50 % des responsables de la sécurité des systèmes d'information (RSSI) estiment que la protection des données s'est complexifiée en raison de la Grande Démission, un phénomène économique de grande ampleur qui voit de nombreux collaborateurs décider de quitter leur emploi.

Bien souvent, les entreprises ne découvrent que trop tard qu'un ancien collaborateur a emporté avec lui des informations métier sensibles ou, pire encore, des éléments de propriété intellectuelle. Les équipes de sécurité doivent alors se lancer dans une traque manuelle de longue haleine pour comprendre les tenants et les aboutissants (« qui, quoi, où et quand ») de la fuite de données d'origine interne.

Les équipes RH, juridique et de sécurité des informations éprouvent souvent de grandes difficultés à coordonner leurs informations sur les collaborateurs qui quittent l'entreprise, sans parler de mettre en place des règles de surveillance efficaces en l'absence de solution de gestion des menaces internes. Mais grâce à Proofpoint, les entreprises bénéficient désormais d'une meilleure visibilité sur les menaces internes qui ciblent les terminaux non gérés et peuvent ainsi renforcer la protection des données contre les menaces associées aux anciens collaborateurs.

Proofpoint Information Protection peut désormais détecter les activités suspectes exécutées par des collaborateurs sur le point de quitter l'entreprise sur les fichiers d'applications cloud depuis des terminaux non gérés, et vous fournir une chronologie des activités de ces utilisateurs au cours des 30 derniers jours. Plusieurs de nos clients utilisent déjà ces fonctionnalités pour identifier les exfiltrations de données auparavant invisibles causées par des collaborateurs sur le départ. Ces fonctionnalités complètent notre solution de pointe de gestion des menaces internes (qui se concentre sur les endpoints gérés).

Surveillance des collaborateurs qui s'apprêtent à quitter l'entreprise

Voici Camila, un cadre supérieur sur le point de quitter l'entreprise. Elle veut emporter avec elle des informations sensibles pour poursuivre sa brillante carrière chez son nouvel employeur. Elle estime que le travail qu'elle a réalisé pour son entreprise actuelle lui donne le droit d'emporter avec elle des listes de clients, des grilles tarifaires et des schémas d'architecture de produits. Or, ce comportement enfreindrait de nombreuses règles de l'entreprise.

Voici la chronologie des activités de Camila et des mesures prises par Proofpoint pour aider l'équipe de sécurité à protéger l'entreprise.

|

Chronologie des activités |

Actions de Camila, la collaboratrice qui s'apprête à quitter l'entreprise |

|

Mesures de sécurité (avec Proofpoint) |

|

Il y a un mois |

Tente de copier des grilles tarifaires sensibles sur un périphérique USB non approuvé |

|

Proofpoint bloque le transfert de fichiers vers le périphérique USB en temps réel |

|

Il y a 25 jours |

Recherche des offres d'emploi en ligne et postule à certains postes |

|

Proofpoint collecte ces données télémétriques |

|

Il y a une semaine |

Donne un préavis de deux semaines pour quitter l'entreprise |

|

L'équipe RH déplace le cadre dans un groupe Active Directory dédié pendant la période de préavis |

|

Il y a quelques jours |

Utilise son ordinateur portable personnel pour télécharger un nombre anormalement élevé de fichiers depuis des applications cloud |

|

Proofpoint considère cette activité de téléchargement de fichiers sur un terminal personnel comme suspecte compte tenu du comportement passé de l'entreprise et de Camila |

|

Il y a quelques jours |

|

|

Proofpoint fournit une chronologie des activités passées de Camila au niveau du cloud, de la messagerie, des endpoints et du Web à des fins d'investigation |

|

Maintenant |

|

|

Les équipes RH et juridique suspendent Camila avant qu'elle ne puisse quitter l'entreprise |

Figure 1. Exemple d'actions d'un collaborateur qui s'apprête à quitter l'entreprise et des mesures prises par cette dernière pour y répondre (avec l'aide de Proofpoint)

Examinons de plus près chaque étape du parcours de Camila.

Prévention des exfiltrations de données vers des périphériques USB

À ce stade, Camila sait qu'elle veut quitter l'entreprise et souhaite se préparer avant de donner son préavis. Elle vient de tenter de copier des grilles tarifaires sensibles sur un périphérique USB non approuvé. Proofpoint Information Protection a bloqué le transfert de fichiers en temps réel.

Si vos équipes utilisent d'anciennes solutions de prévention des fuites de données (DLP) au niveau des endpoints, elles devront déployer davantage d'efforts pour obtenir le même résultat : configurer des détecteurs DLP pour chaque canal, créer des règles pour chaque type de données et définir des exceptions pour des utilisateurs spécifiques. C'est l'inconvénient des modèles centrés sur les données.

Avec Proofpoint Information Protection, vous pouvez configurer des règles DLP centrées sur les personnes afin que votre équipe puisse identifier et surveiller facilement les utilisateurs à risque. (Découvrez comment détecter et prévenir les fuites de données vers des périphériques USB dans ce webinaire.)

Visibilité granulaire sur le comportement des utilisateurs

Camila a recherché des offres d'emploi en ligne et postulé à certains postes depuis son endpoint géré. Proofpoint Information Protection a enregistré ses activités Web, avant même que Camila ne donne son préavis.

Les indices révélateurs d'un collaborateur qui s'apprête à quitter l'entreprise ne se limitent pas aux mouvements de données. (Apprenez-en davantage sur les activités des utilisateurs et les mouvements de données dont vous devez vous méfier dans ce webinaire sur les menaces internes.)

À eux seuls, ces comportements peuvent ne pas être suffisamment préoccupants pour une équipe de sécurité submergée par des alertes critiques. De même, le fait que Camila ait recherché et consulté des offres d'emploi n'est important qu'au regard des autres violations de sécurité qu'elle a commises.

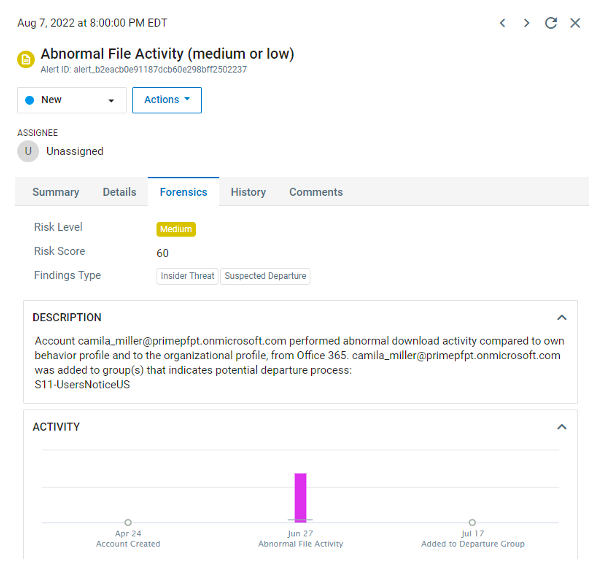

Détection des activités suspectes exécutées depuis des terminaux personnels sur des fichiers cloud

Camila tente de télécharger sur son ordinateur portable personnel un nombre anormalement élevé de fichiers sensibles depuis des applications Microsoft 365. Quelques jours plus tôt, elle avait donné son préavis et l'équipe RH avait modifié son groupe Microsoft Azure Active Directory en conséquence. Grâce à des modèles d'apprentissage automatique propriétaires s'appuyant sur les données des services Microsoft 365, Proofpoint Information Protection identifie Camila comme une collaboratrice sur le départ et considère l'activité de téléchargement de fichiers comme suspecte.

Proofpoint surveille en permanence les activités suspectes d'utilisateurs depuis des terminaux gérés et non gérés dans des applications Microsoft 365. Les anomalies sont évaluées à l'aide de modèles d'apprentissage automatique qui tiennent compte du profil d'activité d'un utilisateur par rapport à son profil passé, au profil de l'entreprise et à la nature des fichiers concernés, notamment leur caractère sensible, leur propriété et leur nombre.

Proofpoint surveille également les groupes Active Directory afin d'identifier les collaborateurs qui ont récemment quitté ou s'apprêtent à quitter l'entreprise, dont Camila fait partie.

Dès que l'activité suspecte de Camila sur les fichiers est détectée, une alerte de sécurité contenant des données détaillées d'investigation numérique est générée, comme illustré ci-dessous.

Figure 2. Activités suspectes du collaborateur s'apprêtant à quitter l'entreprise (Camila) sur les fichiers

Le graphique d'activité indique que Camila a téléchargé un nombre anormalement élevé de fichiers (barre violette) par rapport à son profil et au profil de l'entreprise (représenté par la ligne grise en bas de la barre). Cela dit, Proofpoint aurait identifié les anomalies même si Camila avait commencé son activité malveillante avant de donner son préavis.

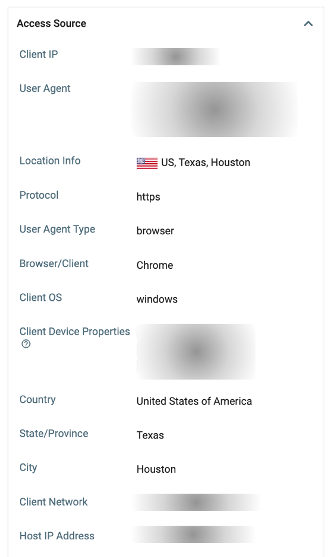

Vous pouvez déterminer si Camila a téléchargé les fichiers sur ses endpoints gérés ou non gérés. Les terminaux non gérés correspondent aux ordinateurs de bureau, ordinateurs portables, téléphones mobiles et tablettes qui n'appartiennent pas à l'entreprise et qui ne sont pas gérés par celle-ci. Dans la capture d'écran ci-dessous, sur laquelle les données sensibles sont masquées, vous pouvez vous aider des propriétés du terminal client pour déterminer si celui-ci est géré ou non. Les preuves à charge seraient encore plus déterminantes si Camila avait téléchargé ces informations en se connectant à l'application Microsoft 365 via le réseau ou l'espace d'adressage IP d'un concurrent.

Figure 3. Détails sur le terminal, permettant notamment de déterminer s'il est géré ou non

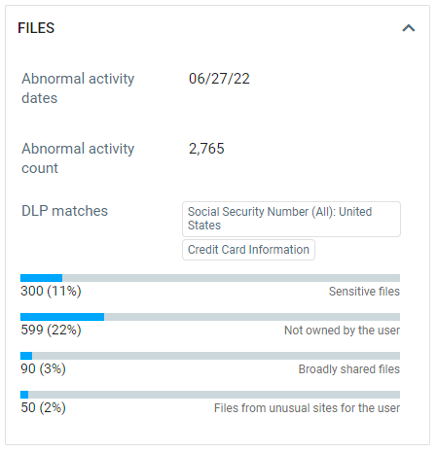

Dans le cas de Camila, les fichiers téléchargés sont de nature sensible, comme vous pouvez le voir à la figure 4. 11 % des fichiers téléchargés par Camila étaient de nature sensible et contenaient des numéros de sécurité sociale et des données de carte de crédit. Par ailleurs, 22 % des fichiers téléchargés n'appartenaient pas à Camila ou n'avaient pas été créés par cette dernière. Une alerte concernant une activité suspecte sur des fichiers contenant de nombreuses informations sensibles serait naturellement associée à une priorité élevée.

Figure 4. Aperçu des types de fichiers téléchargés par le collaborateur quittant l'entreprise

Sans de telles fonctionnalités de détection, les équipes de sécurité doivent combiner la visibilité offerte par les applications cloud, les outils DLP et les informations du département RH. Souvent, elles se retrouvent avec des informations incomplètes et doivent effectuer les processus manuellement.

Il arrive que la détection d'activités suspectes de collaborateurs quittant l'entreprise soit la première expérience d'une exfiltration de données par un utilisateur pour les équipes de sécurité. Les équipes qui utilisent d'anciens outils DLP sont inondées d'alertes centrées sur les données dépourvues de contexte sur l'utilisateur. Les alertes pour activité suspecte de Proofpoint sont associées à des utilisateurs à haut risque comme des collaborateurs quittant l'entreprise, ce qui élève le profil de risque pour les équipes de sécurité au-delà des alertes DLP ordinaires.

Accélération des investigations sur les utilisateurs internes

À ce stade, l'équipe de sécurité est en pleine analyse du comportement de Camila, et chaque heure gagnée est précieuse. Proofpoint Information Protection offre une vue chronologique consolidée sur le comportement de Camila au niveau du cloud, de la messagerie, des endpoints et du Web. Proofpoint Information Protection montre la tentative de transfert de fichiers vers un périphérique USB appartenant à Camila, ses recherches d'offres d'emploi en ligne, son activité suspecte sur des fichiers dans Microsoft 365 ainsi que toute autre activité quotidienne au sein d'une même chronologie.

Consultez notre guide visuel pour comparer les performances de Proofpoint Information Protection à celles d'autres solutions en matière d'investigations des menaces internes. Avec Proofpoint, vous pouvez gagner des heures, voire des jours, de collecte manuelle de données sur les activités d'un utilisateur au niveau des technologies qu'il employait. Proofpoint Information Protection offre également une visibilité ininterrompue sur le comportement des utilisateurs et les activités associées à des fichiers sans intervention de l'équipe informatique, ce qui évite d'éventuels retards dans les investigations.

Proofpoint Information Protection offre une protection complète contre les collaborateurs qui quittent l'entreprise en emportant avec eux des données sensibles. Les équipes de sécurité peuvent configurer des stratégies de détection basées sur des règles et sur l'apprentissage automatique afin d'identifier les activités qui auraient pu leur échapper sans notre solution. Elles peuvent ainsi prévenir les mouvements de données qui enfreignent clairement les règles et suspendre les comptes cloud des collaborateurs sur le départ. Et lorsqu'il s'agit d'enquêter sur les utilisateurs, une plate-forme unique permet d'accélérer l'intervention de l'entreprise aux côtés des équipes RH et juridique.

Vous souhaitez savoir comment Proofpoint peut protéger votre entreprise et ses ressources contre les collaborateurs malveillants qui quittent l'entreprise ? Jetez un œil à la démonstration de la solution Proofpoint Information Protection.