Que vous commenciez tout juste à utiliser DMARC ou que vous ayez atteint p=reject, il est important de se rappeler que DMARC est un parcours et que la mise en place de votre politique ne signifie pas que votre parcours est terminé.

Mais avant d'en arriver là, prenons le temps de réfléchir au chemin parcouru pour arriver au rejet.

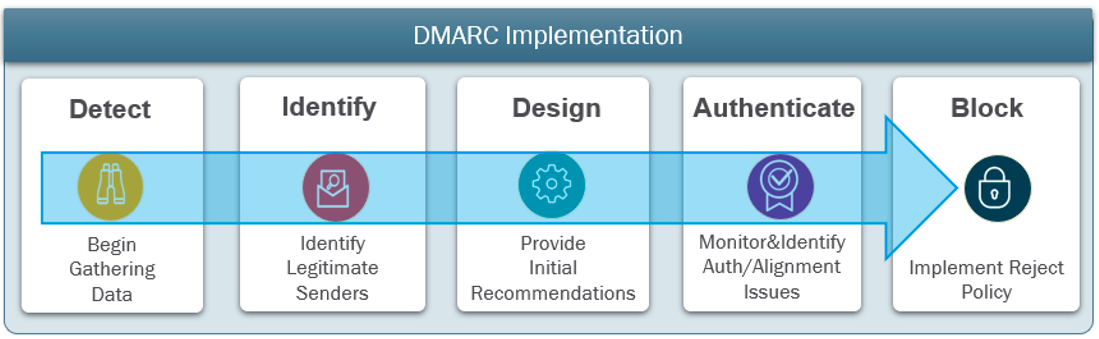

Figure 1. Vue d'ensemble du processus de mise en œuvre de DMARC.

Principaux aspects du process DMARC

Votre liste de tâches DMARC doit comprendre les activités suivantes :

- Identifier tous les domaines : Commencer l'aventure DMARC peut être décourageant, surtout si vous avez de nombreux domaines ou si les domaines que vous essayez de protéger ne sont pas clairs.

- Identifier tous les expéditeurs légitimes : Une autre activité clé de la phase de découverte consiste à identifier tous les expéditeurs légitimes afin de s'assurer qu'ils ne seront pas bloqués plus tard dans le processus.

- Identifier les applications et les appareils qui envoient du courrier électronique : Les imprimantes multifonctions et les applications logicielles constituent une source de messages potentiellement négligée, qu'elles soient internes (sur site ou dans le cloud) ou qu'elles proviennent de vos partenaires de logiciels en tant que service (SaaS) qui envoient des messages en votre nom. Ces messages transactionnels peuvent nécessiter une attention particulière et une prise en charge renforcée, comme l'ajout de la signature DKIM et de contrôles de sécurité.

- Réglez la question de l'authentification des expéditeurs légitimes : Il est essentiel de mettre de l'ordre dans vos affaires. Trouvez et validez tous les bons expéditeurs et prenez des décisions pour les autres. L'authentification hébergée peut contribuer à accélérer le processus d'authentification et à simplifier la maintenance.

- Publier la politique DMARC : Fait partie du processus de validation, qui contient les niveaux Aucun, Quarantaine et Rejet, l'objectif étant d'arriver à p=rejet.

Maintenance et optimisation du process DMARC

Une fois le rejet atteint, une partie de votre parcours DMARC consiste à maintenir un système optimisé.

Cela signifie qu'il faut avoir une visibilité sur les changements qui se produisent au fil du temps – par exemple, en raison de la croissance de l'entreprise ou d'événements tels que les fusions et les acquisitions.

La maintenance comprend également le maintien d'un enregistrement SPF propre et à jour. L'ajout manuel d'adresses IP à un enregistrement DNS est propice aux erreurs humaines, en particulier si vous prenez en charge des fournisseurs SaaS dans votre cadre. La violation d'un enregistrement SPF peut conduire les destinataires compatibles DMARC à rejeter des emails légitimes.

Un autre aspect important est la rotation correcte des clés DKIM. Une rotation régulière des clés peut réduire le risque de compromission et contribuer à garantir que votre domaine n'est pas vulnérable.

Tout comme pour la mise à jour de votre enregistrement SPF, il est préférable d'éviter les copier-coller manuels dans le DNS afin d'éviter les erreurs.

Les services d'authentification hébergés peuvent simplifier ces deux tâches.

Une fois votre politique mise en place, assurer la conformité de la sécurité et la gouvernance sont des activités permanentes nécessaires pour que votre solution fonctionne comme prévu.

Expansion du process DMARC

Développez votre parcours DMARC en développant les couches de votre protection globale de l'identité :

- Renforcez votre passerelle : La mise à jour de vos propres politiques DMARC et leur application au niveau de votre passerelle de messagerie contribuent à vous protéger contre les imposteurs.

- Contrôle proactif des domaines similaires : Une surveillance proactive des domaines similaires permet de les identifier rapidement. L'utilisation d'outils tels que Virtual Takedown de Proofpoint peut aider à les bloquer.

- Réduire le risque lié aux fournisseurs : Une tactique de plus en plus fréquente dans les attaques de type “business email compromise” (BEC) est l'utilisation des identités des fournisseurs, via des comptes fournisseurs usurpés ou compromis. Votre parcours DMARC doit donc inclure une stratégie d'évaluation et de suivi des profils de risque de vos fournisseurs.

- Augmenter la protection et les taux d'ouverture : Une fois votre politique DMARC mise en place, vous pouvez authentifier vos emails de marketing afin d'instaurer un climat de confiance avec vos clients grâce à BIMI (Brand Indicators for Message Identification). Lorsque le BIMI est activé, les clients voient votre logo à côté des messages électroniques que vous envoyez. Cela permet d'augmenter les taux d'ouverture en indiquant clairement que votre courriel est légitime.

DMARC est un grand pas en avant vers la protection de votre marque, et le fait d'atteindre une politique de rejet est une étape importante. Mais n'oubliez pas qu'il est tout aussi important de maintenir et d'étendre votre protection.

Découvrez comment Proofpoint Email Fraud Defense peut vous aider et visitez notre assistant de création DMARC pour vérifier votre statut DMARC, SPF et BIMI.