Les informations exploitables de Proofpoint sont les indicateurs et les renseignements supplémentaires que la plate-forme Proofpoint Threat Protection peut fournir en s'appuyant sur nos données combinées, nos détections et nos recherches. Ces informations vous offrent le contexte et les détails supplémentaires nécessaires pour comprendre les menaces auxquelles vous êtes exposé et les mesures que vous pouvez prendre pour vous en protéger.

Le premier article de notre série sur les informations exploitables portait sur les risques liés aux collaborateurs et les mesures pertinentes que les entreprises peuvent prendre grâce à ces renseignements. Dans notre deuxième article, nous nous sommes intéressés à l'origine de ces risques et avons montré à quel point il est simple d'accéder à ces informations dans le tableau de bord Proofpoint Targeted Attack Protection (Proofpoint TAP), ainsi que les différentes mesures qui peuvent être prises grâce à ces renseignements.

Dans cet article, nous abordons le piratage de la messagerie en entreprise (BEC, Business Email Compromise) et expliquons comment des contrôles ciblés peuvent contribuer à réduire les risques BEC auxquels votre entreprise est exposée.

La visibilité, un impératif pour comprendre les types d'attaques BEC et s'en prémunir

Les attaques BEC font partie des principales préoccupations de la plupart des entreprises, et à juste titre : en 2021, cette technique a fait environ 20 000 victimes rien qu'aux États-Unis et a entraîné des pertes ajustées de près de 2,4 milliards de dollars — ce qui en fait le premier type de cyberattaque en termes de pertes subies par les victimes, selon l'Internet Crime Complaint Center du FBI.

Les attaques BEC, qui utilisent des techniques d'attaque telles que l'usurpation d'identité et la compromission de comptes, se classent au même rang que les ransomwares en termes d'impact métier potentiel et de risque perçu par les dirigeants. C'est pourquoi il est essentiel que les responsables de la sécurité des informations bénéficient d'une visibilité sur les types d'attaques BEC auxquels les cybercriminels ont recours pour cibler leur entreprise, mais aussi sur la façon dont ces attaques se produisent et sur la manière de les prévenir.

Informations

Le tableau de bord Threat Insight de Proofpoint TAP satisfait ce besoin de visibilité en continuant à étendre ses fonctionnalités existantes en matière de création de rapports et d'analyse des activités et des risques BEC dans une entreprise. Les rapports de tendances et les répartitions des menaces, qui ont été ajoutés récemment, intègrent encore plus d'informations exploitables aux rapports centrés sur les personnes existants, offrant ainsi un aperçu complet des activités BEC qui ciblent votre entreprise, y compris des contrôles que vous pouvez mettre en place pour prévenir ces attaques.

Dans cette section, nous aborderons cinq questions essentielles sur les menaces BEC auxquelles vous pouvez répondre grâce aux informations fournies dans certains de ces rapports de tendances.

Question n° 1. Mon entreprise est-elle protégée contre les menaces BEC ?

Pour comprendre les risques de menaces BEC auxquels votre entreprise est exposée, vous devez d'abord mesurer leur prévalence au sein de votre volume global de messages malveillants. Vous pourrez ensuite évaluer l'efficacité relative de vos solutions.

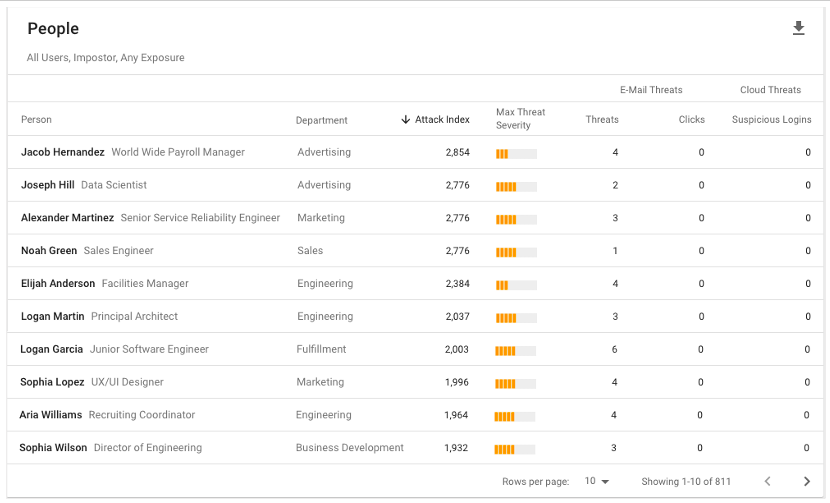

Le rapport d'aperçu de l'efficacité de la protection contre les menaces véhiculées par email évalue la protection de votre entreprise contre tous les messages malveillants combinés, ainsi que par type de menace. Dans la répartition par type de menace, les menaces d'imposteurs représentent les messages BEC envoyés à votre entreprise.

Aperçu de l'efficacité de la protection contre les menaces véhiculées par email

Figure 1. Graphique d'aperçu de l'efficacité de la protection contre les menaces véhiculées par email dans le tableau de bord Threat Insight de Proofpoint TAP

Même si les attaques BEC (menaces d'imposteurs) ne représentent qu'un faible pourcentage du volume global de messages malveillants que vous recevez, le risque qu'elles font peser sur votre entreprise peut être très élevé. En général, ces menaces sont extrêmement ciblées et ne génèrent pas les mêmes volumes que les autres attaques classiques.

Il est important d'effectuer le suivi de l'efficacité globale de votre protection contre ces menaces. En évaluant l'efficacité de votre protection au fil du temps, votre entreprise pourra détecter les variations soudaines du volume ou du taux de réussite des attaques, vous permettant ainsi d'adapter vos défenses.

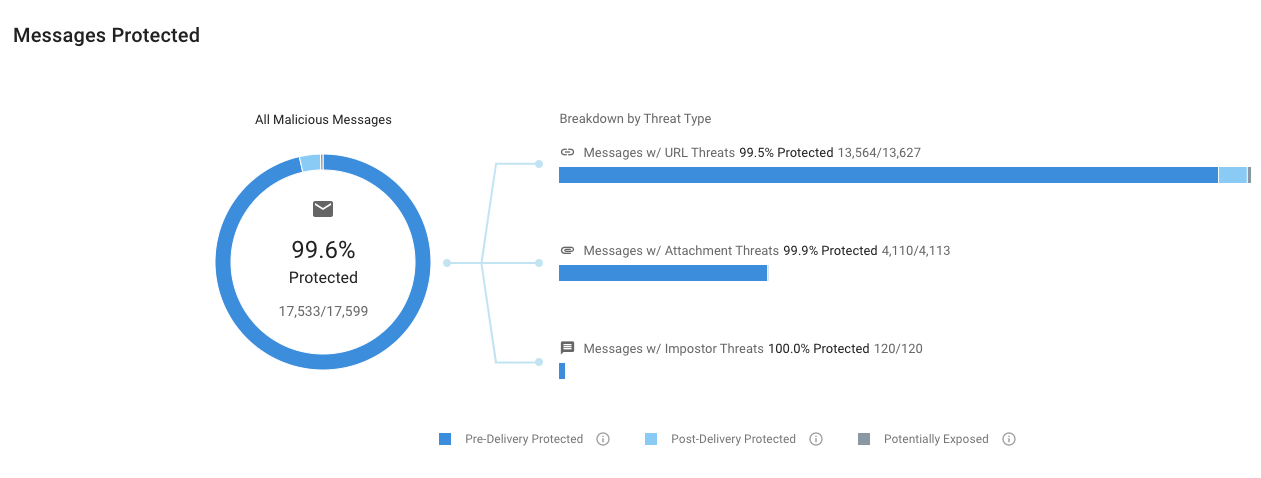

Vous pouvez filtrer le rapport Messages Protected Trend afin d'afficher les messages BEC au fil du temps et d'évaluer l'impact que pourraient avoir des changements de volume sur l'efficacité de votre protection.

Efficacité de la protection contre les menaces BEC

Figure 2. Graphique de tendances sur l'efficacité de la protection contre les menaces BEC dans le tableau de bord Threat Insight de Proofpoint TAP

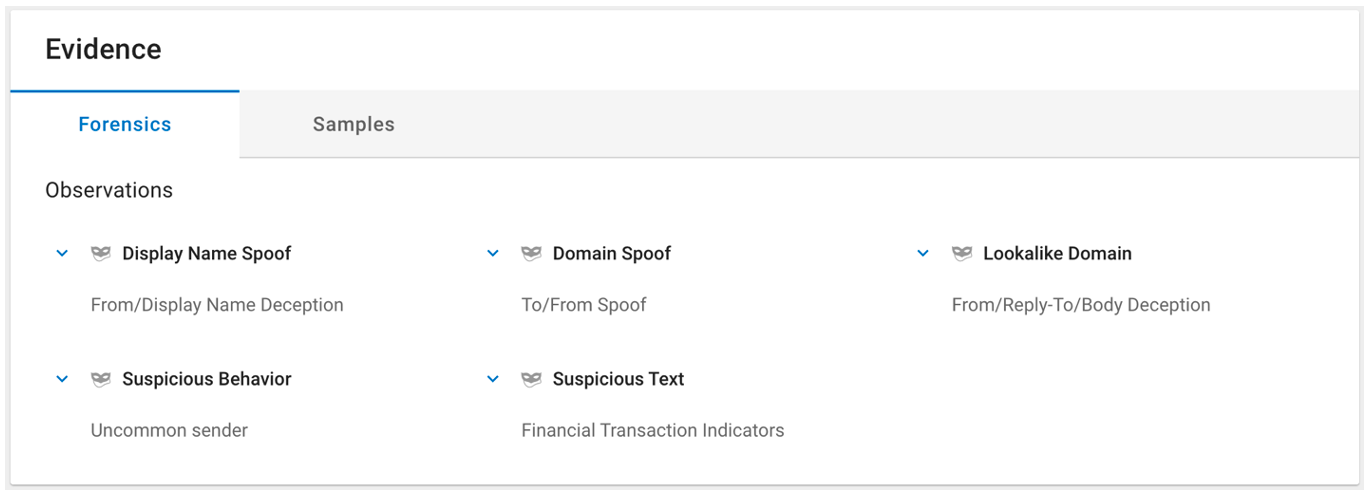

Question n° 2. Comment certaines menaces sont-elles identifiées comme étant des attaques BEC ?

Il est important que les rapports sur l'efficacité expliquent pourquoi certains messages ont été identifiés et signalés comme étant des menaces BEC. La section Observations des rapports sur les messages détaille les indicateurs qui ont été détectés pour un message donné. Les équipes d'investigation et de réponse aux incidents bénéficient ainsi d'informations plus riches sur les actions de leurs solutions Proofpoint.

Par exemple, l'observation Uncommon Sender indique que l'expéditeur du message n'est pas un correspondant habituel de l'entreprise du destinataire visé, tandis que les différentes formes d'usurpation d'identité et les termes employés mettent en lumière la nature suspecte du message. Ensemble, ces indicateurs permettent aux fonctionnalités globales et intégrées de protection contre les menaces BEC de Proofpoint d'effectuer des signalements extrêmement fiables des tentatives d'attaque BEC dirigées contre vos utilisateurs.

De plus, ces observations fournissent une mine d'informations sur les techniques d'usurpation spécifiques employées par les auteurs d'attaques BEC. Elles permettent également d'orienter les critères pour la définition du contenu de formation et de sensibilisation des collaborateurs de votre entreprise.

Figure 3. Exemple d'observations de détection de menaces BEC dans le tableau de bord Threat Insight de Proofpoint TAP

Question n° 3. Quels thèmes BEC sont utilisés contre mon entreprise ?

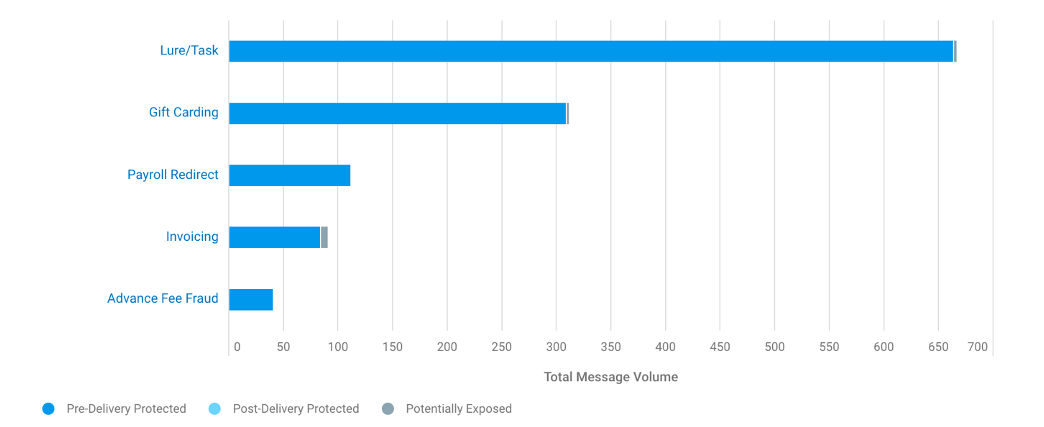

Les menaces BEC ne sont pas monolithiques. En réalité, les chercheurs Proofpoint ont démontré que les attaques BEC utilisent un large éventail de tactiques et de thèmes. Pour comprendre les risques BEC globaux auxquels vous êtes exposé, il est essentiel d'identifier les thèmes qui servent à cibler votre entreprise et dans quelle mesure.

Le graphique sur les principaux thèmes des menaces fournit ces informations en vous indiquant quels thèmes spécifiques aux attaques BEC les cybercriminels utilisent contre votre entreprise.

Principaux thèmes des menaces (BEC)

Figure 4. Graphique des principaux thèmes des menaces BEC du tableau de bord Threat Insight de Proofpoint TAP

Question n° 4. Comment chaque thème BEC est-il utilisé contre mon entreprise ?

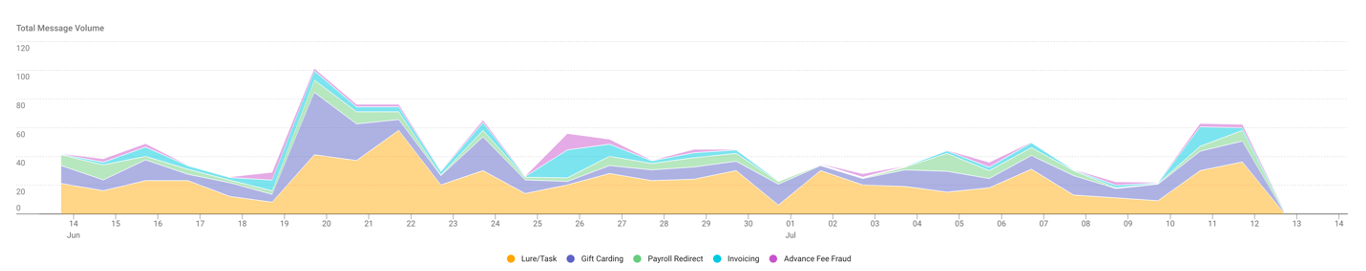

De même que les campagnes de malwares et de phishing utilisent différents leurres en fonction de la période de l'année ou de l'actualité afin de renforcer l'efficacité de leur ingénierie sociale, les chercheurs spécialisés en menaces de Proofpoint ont découvert que les thèmes BEC peuvent également varier selon la période, les sujets d'actualité ou d'autres événements extérieurs. Par exemple, les messages BEC axés sur le vol de cartes cadeaux peuvent se multiplier pendant les fêtes de fin d'année, tandis que les messages conçus pour dérober des données personnelles, des formulaires de déclaration de revenus et d'autres informations utilisateur sont plus nombreux en janvier et en février.

Comprendre comment ces tendances se dessinent dans le flux de messagerie de votre entreprise — ainsi que les changements de cibles — peut vous aider à mieux vous préparer aux variations probables de l'activité des menaces BEC grâce à des formations ciblées et à des contrôles supplémentaires.

Le graphique des tendances des principaux messages peut être filtré afin d'afficher les thèmes BEC et la manière dont chacun d'entre eux est susceptible d'augmenter ou de diminuer en fonction d'événements extérieurs.

Thèmes BEC

Figure 5. Graphique des tendances des thèmes BEC du tableau de bord Threat Insight de Proofpoint TAP

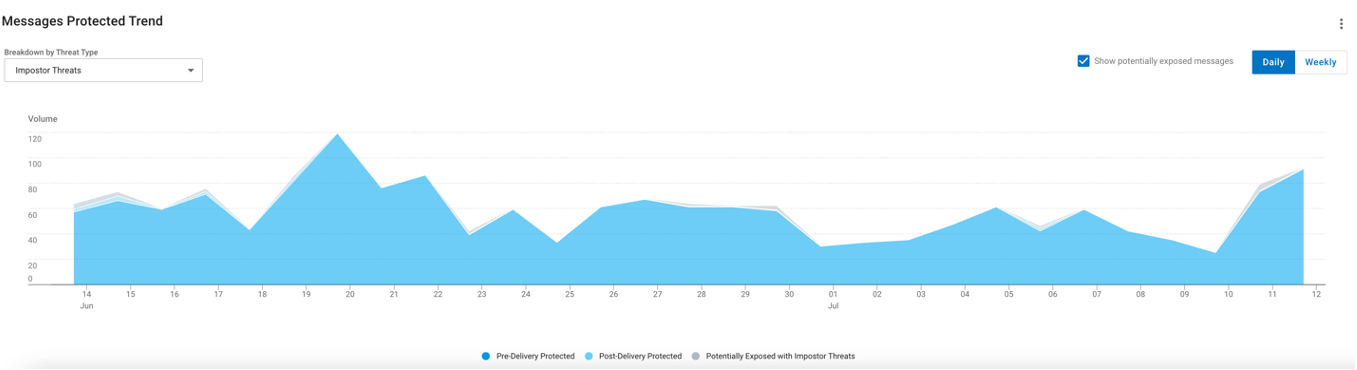

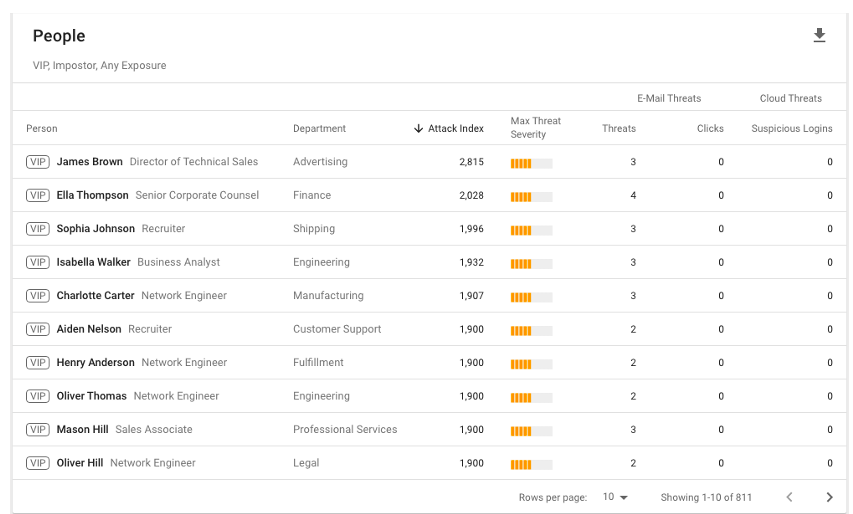

Question n° 5. Quels collaborateurs de mon entreprise sont ciblés par des menaces BEC ?

Les dirigeants et autres destinataires sensibles au sein de votre entreprise sont souvent la principale cible des attaques BEC, car ils ont accès à des informations confidentielles ou peuvent transférer des fonds et effectuer des transactions.

Notre rapport People peut être filtré pour afficher les VIP qui sont ciblés par des campagnes BEC afin que vous puissiez les identifier précisément.

VIP ciblés par des menaces BEC

Figure 6. Rapport People des utilisateurs VIP ciblés par des menaces BEC du tableau de bord Threat Insight de Proofpoint TAP

Outre les VIP, de nombreux collaborateurs de votre entreprise peuvent faire l'objet d'une surveillance ou de contrôles moins stricts, alors qu'ils constituent des cibles fréquentes des attaques BEC. Vous pouvez utiliser le même rapport People pour identifier ces utilisateurs. Vous pourrez ensuite prendre des mesures sur la base de ces informations, comme proposer plus de formations à ces utilisateurs ou leur appliquer plus de contrôles afin de réduire les risques BEC auxquels l'entreprise est exposée.

Principaux destinataires visés par les messages BEC

Figure 7. Rapport People des principaux destinataires visés par les messages BEC du tableau de bord Threat Insight de Proofpoint TAP

Contrôles ciblés

Outre les rapports et les investigations numériques standard, les informations exploitables sur les menaces BEC fournies dans le tableau de bord Threat Insight de Proofpoint TAP permettent aux entreprises de comprendre quelles sont les mesures qu'elles doivent prendre pour se défendre, en fonction des tactiques employées par les cybercriminels pour les cibler.

D'après ces rapports, voici les mesures et les contrôles les plus fréquemment recommandés :

- Proposer aux utilisateurs fréquemment ciblés des formations supplémentaires, qui soient centrées sur les thèmes BEC observés par l'entreprise

- Mettre à jour les processus métier pour certains scénarios, comme les suivants :

- Modifications de comptes

- Demandes de nouveaux comptes

- Changements liés à la paie des collaborateurs

- Appliquer des contrôles financiers supplémentaires aux utilisateurs ciblés par des menaces BEC

- Mettre en œuvre Proofpoint Threat Response Auto-Pull (Proofpoint TRAP) pour supprimer les messages BEC distribués

Si vous souhaitez obtenir de l'aide pour identifier les principales menaces numériques pour votre entreprise, contactez-nous pour effectuer une évaluation gratuite des risques numériques grâce à Proofpoint. Nos évaluations gratuites des risques sont réalisées par des experts en sécurité Proofpoint qui peuvent vous aider à identifier certaines des menaces les plus graves pour votre entreprise — y compris les risques BEC auxquels vous êtes exposé — et vous montrer comment vous en prémunir.

Pour en savoir plus sur les fonctionnalités proposées par Proofpoint pour protéger votre entreprise contre les attaques BEC et autres menaces véhiculées par email, consultez cette page de notre site Web.