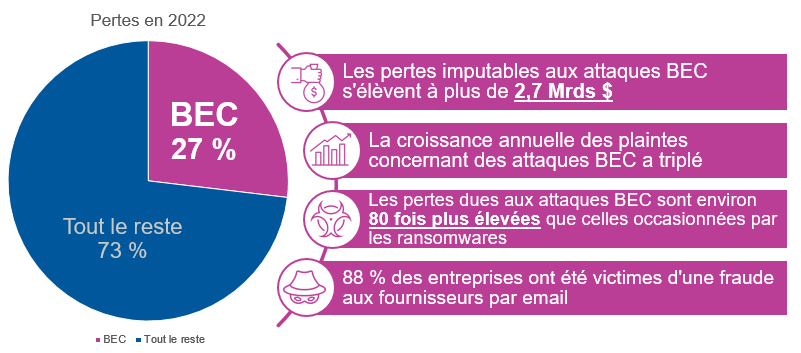

Le piratage de la messagerie en entreprise (BEC, Business Email Compromise) s'est avéré une stratégie efficace pour les fraudeurs en 2022. L'année dernière, les entreprises ont perdu plus de 2,7 milliards de dollars à cause de ces escroqueries, selon le dernier Internet Crime Report (Rapport sur la cybercriminalité) de l'Internet Crime Complaint Center (IC3) du FBI. Cela représente 300 millions de dollars de plus qu'en 2021.

Ces pertes étaient également près de 80 fois plus élevées que celles occasionnées par les ransomwares. D'après l'IC3 du FBI, les escroqueries BEC représentaient 27 % de l'ensemble des pertes financières dues à la cybercriminalité en 2022. Par ailleurs, le coût moyen d'un incident a augmenté, passant de 120 000 dollars en 2021 à 124 000 dollars en 2022.

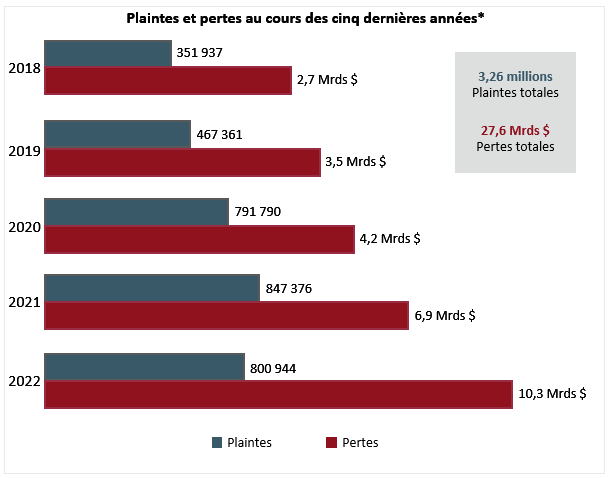

L'IC3 du FBI a enregistré moins de plaintes en 2022 (800 944 contre 847 376). Toutefois, les pertes totales sont passées de 6,9 milliards de dollars à plus de 10,2 milliards de dollars, soit une hausse de 48 % par rapport à l'année précédente.

Figure 1. Plaintes et pertes dues à la cybercriminalité signalées au cours des cinq dernières années (Source : 2022 Internet Crime Report de l'IC3 du FBI)

Les attaques BEC n'ont jamais été aussi nombreuses, et les pertes ne cessent d'augmenter

Les attaques BEC font partie des principales menaces mises en avant dans le rapport. En 2022, l'IC3 a reçu 21 832 plaintes portant sur des escroqueries BEC. La croissance annuelle des plaintes concernant des attaques BEC a triplé, passant de 3 % en 2021 à 9 % en 2022. Cette tendance laisse à penser que les attaques BEC n'ont jamais été aussi nombreuses.

Le nombre de victimes d'attaques BEC a également augmenté de près de 10 % par rapport à l'année précédente. Les recherches effectuées pour les besoins du rapport State of the Phish 2023 de Proofpoint confirment cette tendance. Nous avons interrogé 7 500 utilisateurs finaux et 1 050 professionnels de la sécurité informatique dans 15 pays. 75 % des sondés ont déclaré que leur entreprise a été victime d'au moins une attaque BEC en 2022.

Le rapport State of the Phish constate également que les pays non anglophones reçoivent davantage d'attaques BEC dans leur propre langue. Cependant, l'anglais reste la principale langue utilisée dans ces escroqueries.

Par rapport au phishing, les attaques BEC font moins de victimes, mais les pertes financières occasionnées peuvent être nettement plus élevées. En effet, les escroqueries BEC sont extrêmement ciblées, raison pour laquelle elles engendrent souvent des pertes financières plus importantes même si leur volume est faible.

Figure 2. Les escroqueries BEC représentaient 27 % de l'ensemble des pertes financières dues à la cybercriminalité signalées par les entreprises en 2022. (Source : 2022 Internet Crime Report de l'IC3 du FBI)

Les fraudeurs ont recours à des tactiques plus sophistiquées

Les stratagèmes BEC couramment employés comprennent les emails de fournisseurs compromis, les demandes frauduleuses de cartes-cadeaux, le détournement de salaires, les demandes d'informations fiscales et les fraudes immobilières. Plus récemment, le FBI a observé plusieurs escroqueries sophistiquées :

- Incitation des victimes à envoyer directement de l'argent à des plates-formes de cryptomonnaie sur lesquelles les fonds peuvent être rapidement transférés sans être suivis par les établissements bancaires.

- Ciblage des comptes d'investissement des victimes plutôt que de leurs comptes bancaires.

- Usurpation de numéros de téléphone professionnels légitimes pour confirmer des détails bancaires frauduleux avec les victimes.

- Utilisation de centres d'appels pour escroquer les victimes en usurpant l'identité d'agents du support technique ou client ou d'employés du gouvernement.

Proofpoint bloque plus de 3 millions de messages BEC chaque mois. Selon nos observations, les plus grosses pertes financières dues à des incidents BEC sont occasionnées par des fraudes aux factures fournisseurs.

Nous avons récemment analysé près de 2 000 entreprises et avons découvert qu'environ 88 % d'entre elles ont été victimes d'une fraude aux fournisseurs par email sur une période de sept jours en février 2023. Face à ce constat, il est évident que les fournisseurs constituent désormais un vecteur de menaces. Malheureusement, la plupart des entreprises ne disposent pas des outils nécessaires pour identifier les fournisseurs ou partenaires commerciaux dont l'identité pourrait avoir été usurpée ou dont le compte pourrait avoir été compromis.

Le phishing continue de dominer le paysage des menaces

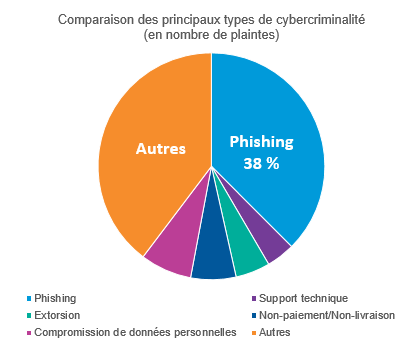

Il suffit qu'une seule personne tombe dans le piège d'une attaque de phishing pour que les cybercriminels obtiennent les informations dont ils ont besoin pour infiltrer une entreprise, compromettre des comptes et détourner de l'argent. Sans surprise, le phishing demeure une stratégie d'attaque incontournable pour bon nombre de cybercriminels :

- En 2022, 38 % des plaintes enregistrées par l'IC3 du FBI concernaient des attaques de phishing.

- 84 % des entreprises interrogées pour les besoins du rapport State of the Phish 2023 de Proofpoint ont déclaré avoir été victimes d'au moins une attaque de phishing fructueuse.

Figure 3. Comparaison des principaux types de cybercriminalité, en fonction du nombre de plaintes enregistrées par l'IC3 (Source : 2022 Internet Crime Report de l'IC3 du FBI)

Les cybercriminels ciblent les personnes. Mais la plupart d'entre elles n'ont pas les connaissances et les outils requis pour se défendre contre les attaques de phishing, qui reposent dans une large mesure sur l'ingénierie sociale.

Les entreprises doivent comprendre les risques liés aux utilisateurs et investir dans la protection du premier vecteur de menaces : l'email. Elles doivent également proposer des formations à la sécurité informatique à l'ensemble de leurs collaborateurs, ainsi que tirer parti de la threat intelligence pour rendre leurs programmes de sensibilisation à la sécurité informatique plus efficaces. Mettre un bouton de signalement des emails malveillants à disposition des utilisateurs contribue aussi à les protéger et à protéger votre entreprise.

De nombreuses victimes de ransomwares se taisent probablement

Le nombre d'attaques de ransomwares a chuté de 36 % en 2022, avec 2 385 plaintes enregistrées par l'IC3. Les pertes ajustées dues à ces incidents s'élèvent à 34,3 millions de dollars, contre 49 millions de dollars en 2021.

Ces chiffres peuvent sembler positifs, mais ils indiquent plus probablement que les victimes de ransomwares se montrent réticentes à signaler les incidents aux autorités. Le rapport précise que cette réticence complique la détermination du nombre réel de victimes de ransomwares.

Il convient également de tenir compte d'autres observations : près de deux tiers (64 %) des entreprises interrogées pour les besoins du rapport State of the Phish 2023 ont déclaré avoir été infectées par un ransomware en 2022. Fait inquiétant, plus des deux tiers de ce groupe ont signalé plusieurs infections. Il est donc presque certain que le nombre réel d'incidents survenus en 2022 et les pertes associées sont bien plus élevés que ce qui a été signalé.

Les cybercriminels ont recours à diverses techniques pour infecter les victimes avec des ransomwares. D'après le rapport, les principaux vecteurs d'infection pour les ransomwares l'année dernière ont été les emails de phishing et l'exploitation du protocole RDP (Remote Desktop Protocol) et des vulnérabilités logicielles.

Bon nombre d'attaques de ransomwares commencent par la réception d'un email. Pour lutter plus efficacement contre les attaques de ransomwares, les entreprises doivent adopter une approche « Shift Left » et investir dans une solution de protection de la messagerie qui bloque les menaces dès les premières phases de la chaîne d'attaque. Il est également important de protéger l'ensemble de la chaîne d'attaque.

Se protéger contre les menaces email grâce à une approche multicouche

Il est clair que les cybercriminels continuent à cibler les personnes et à exploiter les vulnérabilités humaines avec l'ingénierie sociale. Et ils ne cessent d'innover. Ils sont constamment à la recherche de nouveaux outils et de nouvelles techniques, et utilisent plusieurs vecteurs de menaces pour cibler leurs victimes.

L'email demeure le principal vecteur de menaces. Une plate-forme multicouche offrant un large éventail de contrôles de sécurité constitue la meilleure défense. En plus d'une passerelle de messagerie robuste, ces contrôles incluent l'authentification des emails, des formations à la sécurité informatique, un outil mSOAR et une threat intelligence partagée.

Notre plate-forme de protection contre les menaces peut réduire les risques liés à vos utilisateurs. Proofpoint Aegis vous offre une visibilité sur vos utilisateurs et fournisseurs à risque, ainsi que sur les menaces qui ciblent votre entreprise.

Pour découvrir comment lutter contre les menaces email, consultez cette page.