Plus de 90 % des cyberattaques nécessitent une interaction humaine, ce qui signifie que des actions simples des utilisateurs, comme des clics indésirables et des mots de passe mal utilisés, peuvent avoir de graves conséquences. Au vu des enjeux, il est essentiel de ne pas sous-estimer la nécessité d'éradiquer ces comportements.

Pour aller au cœur du problème, Andy Rose, Resident CISO pour l'EMEA de Proofpoint, s'est récemment entretenu avec le docteur BJ Fogg, scientifique comportemental à l'Université de Stanford, pour discuter de la science derrière les comportements et de la façon dont des habitudes peuvent être prises et abandonnées. Le Dr Fogg est également un auteur à succès et le créateur du Fogg Behavior Model (Modèle comportemental de Fogg).

Voici quelques moments clés de leur conversation :

Andy Rose : Pour commencer, j'aimerais vous demander de présenter le Fogg Behavior Model et les concepts sous-jacents.

BJ Fogg : Bien sûr. Il s'agit d'un modèle universel adapté à tous les types de comportements, tous âges et toutes cultures confondus. Il montre qu'une personne adopte un comportement lorsque trois éléments — la motivation, la capacité (Ability) et un déclencheur (Prompt) — sont réunis au même moment.

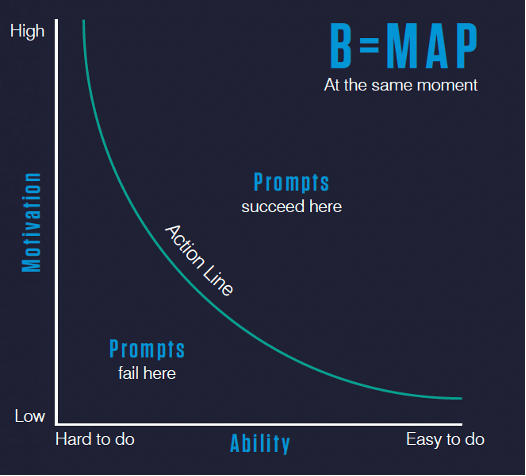

Illustration du Fogg Behavior Model. Source : behaviormodel.org.

Imaginons que vous souhaitiez qu'une personne fasse un don à la Croix-Rouge. Si cette personne est extrêmement motivée et que le don peut se faire facilement, il est fort probable qu'elle s'exécute dès lors qu'elle est mise en présence d'un déclencheur. Imaginons à présent qu'une personne n'aime pas la Croix-Rouge et qu'il lui soit difficile de faire un don. Dans ce cas, il est peu probable qu'elle s'exécutera en présence d'un déclencheur.

Entre les axes de la motivation et de la capacité se trouve un seuil appelé la ligne d'action. Si une personne se trouve quelque part en dessous de la ligne, elle n'adoptera pas le comportement en présence d'un déclencheur. Si elle se trouve au-dessus, elle l'adoptera. Voilà, en résumé, en quoi consiste le Fogg Behavior Model.

Tous les comportements humains dépendent de trois éléments : la motivation, la capacité et un déclencheur. Si l'un d'entre eux fait défaut, la personne n'adoptera pas le comportement. Avec ce modèle, vous pouvez analyser la situation et déterminer quel élément manque.

Vous avez également écrit un livre sur le même sujet, Tiny Habits, dans le but d'aider les personnes à modifier leur propre comportement. Mais que doivent faire les professionnels de la cybersécurité de manière différente pour appliquer ce modèle à grande échelle ?

L'application du modèle à grande échelle suit une approche différente, mais dépend tout de même du comportement spécifique que nous voulons que les gens adoptent. Qu'en est-il de la motivation, de la capacité et des déclencheurs, et qu'est-ce qui manque pour que les personnes adoptent ou non ces comportements ?

Vous pouvez aller dans les deux directions. Vous pouvez ajouter un déclencheur ou accroître la motivation, mais également supprimer un déclencheur ou compliquer une action. Quelle que soit l'option choisie, la spécificité modifie les comportements.

Dès lors, plutôt que de donner aux utilisateurs des conseils généraux, soyez le plus spécifique possible : lorsque vous voyez ce type de choses dans ce genre d'email, adoptez ce comportement spécifique. Vous devez presque surexpliquer.

Le comportement se compose de trois éléments essentiels.

Si je devais choisir un aspect à cibler après la spécificité, je me demanderais : « Comment pouvons-nous modifier la difficulté de ce comportement pour encourager ou dissuader certaines actions ? ». Il est parfois difficile de modifier la motivation de manière très fiable. Mais nous pouvons simplifier ou compliquer des actions, et ce même à grande échelle.

Penchons-nous à présent sur la question de la motivation. Nous disons toujours aux gens quoi faire, comment le faire et quoi rechercher. Mais, de nos jours, les formations ont tendance à ne pas aborder les conséquences d'un comportement. Comment pouvons-nous intégrer la motivation et les conséquences dans un programme de sensibilisation à la sécurité informatique sans trop insister sur les sanctions et plomber le moral des collaborateurs ?

Vous devez associer un comportement requis à quelque chose qu'un utilisateur souhaite déjà — une source de motivation. Il peut s'agir d'une promotion, d'un statut, de l'admiration de ses enfants, etc. Cette situation est très courante. Par exemple, les gens n'ont pas nécessairement envie de marcher sur un tapis de course, mais ils aspirent à avoir plus d'énergie et une meilleure santé.

La clé, c'est de trouver quelque chose qu'ils veulent déjà et d'aligner votre comportement souhaité en conséquence. Si ce n'est pas possible, vous devez ajuster la capacité ou le déclencheur et utiliser ces leviers. Mais si vous le pouvez, et c'est le plus important selon moi, aidez les personnes à faire ce qu'elles veulent déjà faire.

Est-ce que cela a un lien avec la popularité de la ludification ? Existe-t-il un moyen de susciter l'envie de faire quelque chose ?

Oui. Il est possible de motiver les utilisateurs. Ce concept, souvent appelé « ludification », peut être bien appliqué comme mal appliqué.

Par exemple, je ne suis pas un adepte des classements. À combien de personnes un classement public confère-t-il un sentiment de réussite ? Une, peut-être deux. La grande majorité éprouvera plutôt un sentiment d'échec. Vous devez donc faire attention aux techniques que vous utilisez pour accroître la motivation et vous assurer qu'elles trouveront écho auprès d'un large public.

Parlons maintenant des déclencheurs. Quels conseils pouvez-vous nous donner pour créer des déclencheurs efficaces et durables avec lesquels les personnes continueront d'interagir ?

Bonne question. Il n'y a pas de solution magique. Si vous ne cessez d'envoyer des déclencheurs à une personne, celle-ci peut rapidement y devenir indifférente. Vos déclencheurs doivent donc se présenter au moment opportun. Vous ne voulez pas inciter quelqu'un à faire quelque chose à un moment où il ne peut pas le faire. Si la personne est extrêmement motivée à suivre un module de formation, mais qu'elle ne peut pas le faire au moment où elle reçoit votre déclencheur, cela peut s'avérer frustrant. Idéalement, vous devez donc envoyer un déclencheur à une personne lorsqu'elle est motivée et capable.

En présence d'une grande population, c'est plus difficile. Vous devez faire de votre mieux avec les informations dont vous disposez et agir en conséquence. Imaginons qu'un incident de cybersécurité se produise dans une autre entreprise et que tout le monde en parle. Naturellement, les gens vont être plus motivés que d'habitude. Et si vous leur demandez de bloquer du temps dans leur agenda, ils auront davantage la capacité de le faire.

Pour revenir au contenu, de nombreux professionnels de la sécurité en créent pour communiquer des déclencheurs et des messages de sensibilisation. Comment peuvent-ils créer du contenu auquel les destinataires voudront revenir encore et encore ?

Commençons par ce qu'il ne faut pas faire. C'est ce que j'appelle l'« illusion information-action ». Si nous nous contentons de fournir des informations aux personnes, leur attitude changera, ce qui aura pour effet d'induire une modification de leur comportement.

Cela paraît logique. Mais ce n'est pas vraiment ce qui fonctionne sur le long terme. Pourquoi ? Parce que les gens croient ce qu'ils ont envie de croire. Les informations ne permettent pas de modifier les attitudes de manière fiable. Et lorsque c'est le cas, elles n'induisent pas de véritables changements de comportement.

Mieux vaut associer un comportement requis à quelque chose que les personnes veulent déjà faire. De cette façon, vous ne serez pas obligé de modifier d'abord les attitudes pour changer les comportements. Pour répondre à votre question, lorsque des personnes adoptent un comportement et ont un sentiment de réussite, cela change la perception qu'elles ont d'elles-mêmes.

C'est la raison pour laquelle il est essentiel de mettre en place une boucle de rétroaction. Si une personne signale un email de phishing au centre des opérations de sécurité, ou qu'elle adopte le bon comportement, il faut lui témoigner rapidement de la reconnaissance, non ?

Oui, le timing de ce retour est très important. Vous ne pouvez pas attendre 30 jours pour lui offrir un petit badge ou lui adresser des remerciements. C'est un incentive, mais pas un renforçateur. Le sentiment de réussite doit être ressenti très rapidement.

Qu'en est-il des mesures ? Si vous essayez d'instaurer une culture de la sécurité informatique, comment créez-vous un tableau de bord ou un indicateur susceptible d'être présenté au conseil d'administration pour démontrer votre réussite ?

Certaines mesures quantitatives peuvent être effectuées avec des systèmes numériques. Mais je ne suis pas un expert en la matière. D'un point de vue psychologique, il vous reste l'auto-évaluation.

C'est ainsi que je mesurerais une évolution des identités. J'utilise la déclaration suivante depuis plus de 10 ans dans le programme Tiny Habits : « Je suis le genre de personne qui… ». Je laisse ensuite mes interlocuteurs terminer la phrase. C'est un bon moyen de mesurer la confiance ou l'auto-efficacité des utilisateurs au fil du temps.

Merci beaucoup pour cette conversation enrichissante. Pour conclure, avez-vous des conseils à donner aux professionnels chargés des formations de sensibilisation à la sécurité informatique qui nous lisent ?

Oui. La bonne nouvelle, c'est qu'il existe un système derrière les comportements humains. Nul besoin de deviner. Vous pouvez analyser et concevoir de manière systématique, de même que tester, itérer et améliorer. Les systèmes vous donnent confiance dans ce que vous faites. Vous n'avez pas à vous demander si vous êtes sur la bonne voie. Vous apprenez simplement le système et vous l'appliquez.

Découvrez d'autres conseils du Dr BJ Fogg dans son nouveau livre, Tiny Habits.

Découvrez le numéro de New Perimeters — Protégez les personnes. Défendez les données

Vous souhaitez lire d'autres articles de ce genre ? Suivez l'actualité de la cybersécurité grâce à notre magazine exclusif, New Perimeters. Vous pouvez parcourir cette publication en ligne, la télécharger pour la lire plus tard ou commander un exemplaire papier qui vous sera livré à votre adresse.

Téléchargez gratuitement New Perimeters, le magazine exclusif de Proofpoint, à cette adresse.