D'après le seizième rapport annuel Data Breach Investigation Report (DBIR) de Verizon, le piratage de la messagerie en entreprise (BEC, Business Email Compromise) est aujourd'hui la plus grande cybermenace pesant sur les entreprises. Les données du dernier rapport de l'Internet Crime Complaint Center du FBI le confirment. Le FBI a en effet découvert que, l'année dernière, les entreprises ont perdu plus de 2,7 milliards de dollars en raison d'attaques BEC.

Pour les besoins de son rapport DBIR 2023, Verizon a analysé 16 312 incidents de sécurité survenus dans plus de 20 secteurs d'activité à travers le monde. Verizon a confirmé que 5 199 d'entre eux étaient des compromissions de données.

Voici les trois principaux points à retenir du dernier rapport DBIR de Verizon, qui offre un aperçu des attaques BEC, de l'ingénierie sociale et d'autres tendances en matière de menaces.

Point n° 1 : les attaques BEC ayant recours à l'ingénierie sociale sont en plein essor

Ces dernières années, les attaques BEC ayant recours à l'ingénierie sociale ont connu une progression constante. D'après le rapport DBIR 2023, cette tendance ne montre aucun signe de ralentissement. En fait, les attaques BEC ont doublé au cours de l'année écoulée, représentant près de 60 % des incidents d'ingénierie sociale.

Lors d'une attaque BEC, un cybercriminel utilise un email ou une campagne email pour dérober de l'argent ou obtenir un accès aux informations sensibles d'une entreprise. En général, les attaques BEC n'utilisent pas d'URL ou de pièces jointes malveillantes pour distribuer leurs charges virales dangereuses. Cela les rend extrêmement difficiles à détecter, à neutraliser et à éliminer avec de simples modules complémentaires de protection de la messagerie. C'est la raison pour laquelle les entreprises sont vulnérables à ce type d'attaques.

Les cybercriminels ont un large éventail d'outils et de méthodes à leur disposition pour attaquer les entreprises. Pourtant, ils préfèrent opter pour une approche « testée et éprouvée » : l'ingénierie sociale. Les attaques d'ingénierie sociale exploitent la tendance des humains à faire confiance. Les cybercriminels manipulent les utilisateurs, établissent une relation de confiance avec eux et suscitent un sentiment d'urgence pour les inciter à commettre des erreurs de sécurité ou à divulguer des données sensibles.

Les attaques d'ingénierie sociale peuvent prendre diverses formes, mais elles impliquent toujours des interactions avec des personnes. Les attaques courantes incluent les suivantes :

- Leurres

- Scarewares

- Pretexting (création de faux profils/fausses pages d'entreprise)

- Phishing

- Spear phishing (harponnage)

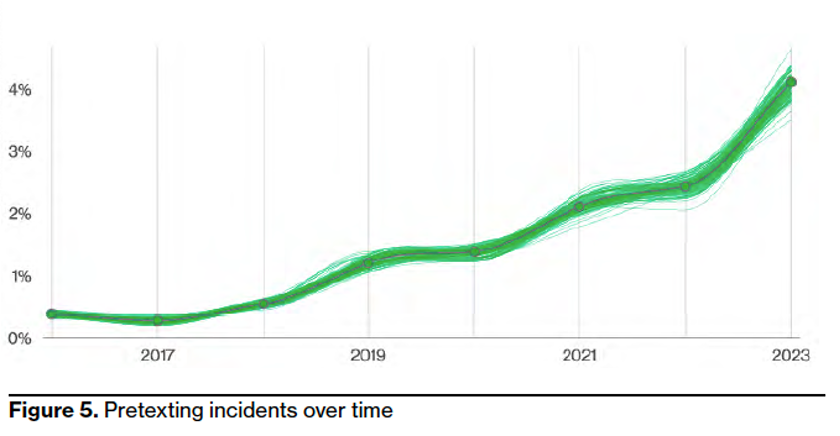

Au cours de l'année écoulée, Verizon a découvert que les attaques BEC basées sur le pretexting ont presque doublé à travers le monde. Le pretexting fait partie des tactiques d'ingénierie sociale les plus populaires. Dans ce type d'attaque, un cybercriminel persuade un utilisateur de divulguer des informations sensibles grâce à une série de mensonges habiles.

Cette escroquerie commence souvent par un cybercriminel se faisant passer pour un dirigeant, un collège ou une autre personne autorisée qui a besoin d'informations sensibles de l'utilisateur pour effectuer une tâche spécifique ou critique. Le cybercriminel commence à établir une relation de confiance avec l'utilisateur en lui demandant des informations personnelles qui prouvent son identité, comme son numéro de sécurité sociale, son adresse personnelle ou son numéro de téléphone.

Le rapport DBIR de Verizon révèle que ces attaques représentent désormais plus de 50 % de l'ensemble des incidents d'ingénierie sociale. La perte médiane pour chaque incident s'élève à plus de 50 000 dollars. Par ailleurs, les motivations financières sont à l'origine de 94,6 % des compromissions.

Incidents de pretexting au fil du temps, de 2016 à 2023. (Source : rapport DBIR 2023 de Verizon)

Si les cybercriminels ont autant de succès avec le pretexting, c'est que les entreprises ne sont tout simplement pas préparées à bloquer ces attaques. De nombreux modules complémentaires de protection de la messagerie ne sont pas très efficaces dès lors qu'il s'agit d'identifier, de bloquer et de corriger les emails BEC. Cela inclut les menaces ciblant les fournisseurs, les usurpations d'identité et les attaques par téléphone (TOAD, Telephone-Oriented Attack Delivery).

Point n° 2 : les cybercriminels continuent de cibler et d'exploiter les personnes

Les cybercriminels ne veulent pas s'infiltrer dans votre entreprise, mais s'y connecter. C'est la principale raison pour laquelle les cybercriminels ciblent et exploitent le maillon le plus faible de votre infrastructure de sécurité : vos collaborateurs.

Si vos équipes de professionnels de la sécurité et des risques créent et déploient des défenses de sécurité plus complexes, vos collaborateurs se retrouvent en état de siège. Les utilisateurs n'ont pas le droit à l'erreur lorsqu'ils se retrouvent confrontés à différents types d'attaques par email. Le moindre faux pas, et votre entreprise pourrait faire les gros titres pour une compromission de données.

L'année dernière, la plupart des compromissions de données impliquaient une intervention humaine ou un quelconque type d'erreur humaine, une utilisation abusive des privilèges, des identifiants de connexion compromis ou des individus tombant dans le piège d'attaques d'ingénierie sociale. Verizon révèle que 74 % des compromissions de données impliquent une intervention humaine.

La plupart des compromissions de données (74 %) impliquent une intervention humaine. (Source : rapport DBIR 2023 de Verizon)

Proofpoint se distingue des simples modules complémentaires de protection de la messagerie. Nous possédons plus de 20 ans d'expérience dans l'analyse contextuelle des menaces, ce qui nous permet de les bloquer rapidement. Nos moteurs de détection des menaces s'appuient sur l'intelligence artificielle et l'apprentissage automatique pour analyser les données collectées à grande échelle auprès de nos déploiements du monde entier. Chaque jour, nous analysons 2,6 milliards d'emails, 49 milliards d'URL, 1,9 milliard de pièces jointes, 28 millions de comptes cloud, 1,7 milliard de SMS suspects, etc., soit des billions de données couvrant tous les canaux numériques. Par conséquent, nous sommes en mesure d'identifier les menaces actuelles les plus avancées distribuées par email, y compris les attaques BEC, l'ingénierie sociale et les identités compromises.

Le rapport Le facteur humain 2023 de Proofpoint vient appuyer le constat de Verizon selon lequel nous faisons face à une « crise de l'identité ». Lors de nos recherches pour les besoins du rapport Le facteur humain 2023, nous avons découvert que « jusqu'à 40 % des identités administrateur fantômes peuvent être exploitées en une seule étape, par exemple grâce à la réinitialisation du mot de passe d'un domaine pour élever les privilèges. Qui plus est, 13 % des administrateurs fantômes possèdent déjà des privilèges d'administrateur de domaine ».

Ces conclusions mettent en évidence le besoin critique de mesures de sécurité robustes, telles que des formations de sensibilisation des utilisateurs et des contrôles d'accès, ainsi que d'autres stratégies proactives pour la détection et la neutralisation des menaces. Ces mesures peuvent contribuer à protéger les entreprises contre les compromissions de données, les accès non autorisés, les pertes financières et les atteintes à la réputation.

Point n° 3 : les identifiants de connexion volés et les ransomwares offrent un accès aux cybercriminels

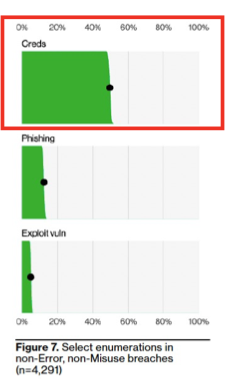

Les cybercriminels ont largement recours à des identifiants de connexion volés ou compromis, car ceux-ci sont faciles à obtenir. Ils peuvent être achetés sur le Dark Web ou obtenus en tirant parti des mauvaises pratiques en matière de mots de passe des utilisateurs, comme la réutilisation de mots de passe dans plusieurs applications (professionnelles et personnelles).

Les cybercriminels cherchent à emprunter le chemin le plus simple pour obtenir un accès au réseau de votre entreprise. Et ce chemin passe souvent par l'exploitation d'identifiants de connexion volés. Le rapport DBIR de Verizon révèle que les identifiants volés ou compromis sont à l'origine d'un peu plus de 50 % des compromissions.

Les identifiants volés sont la principale méthode employée par les cybercriminels pour accéder à une entreprise. (Source : rapport DBIR 2023 de Verizon)

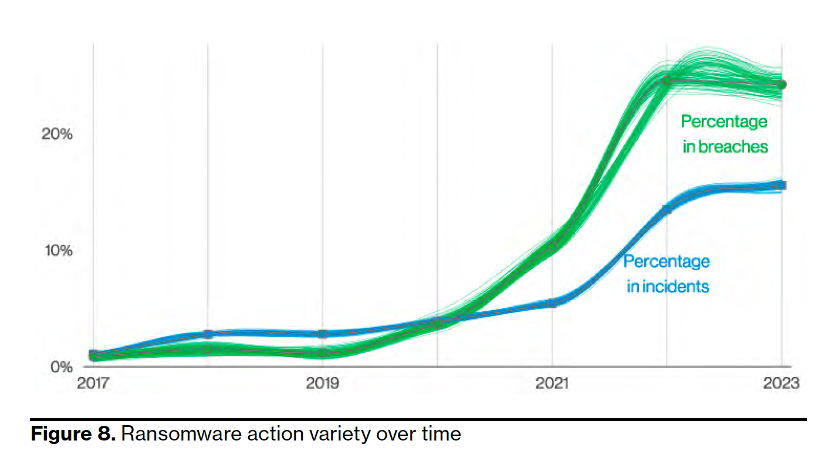

Selon les conclusions du dernier rapport DBIR de Verizon, les ransomwares demeurent l'un des principaux types d'actions présents dans les compromissions. D'après le rapport, les ransomwares sont à l'origine de 24 % des compromissions de données.

Les ransomwares sont à l'origine de 24 % des compromissions de données. (Source : rapport DBIR 2023 de Verizon)

Notre rapport State of the Phish 2023 confirme les conclusions de Verizon. Il ressort de nos recherches que les infections de ransomwares touchent les entreprises de toutes tailles et de tous les secteurs. L'année dernière, les ransomwares ont été si largement utilisés et efficaces que 90 % des entreprises qui en ont été victimes ont souscrit un contrat de cyberassurance. 64 % des entreprises infectées par un ransomware ont payé une rançon.

Ce qu'il faut retenir, c'est que les cybercriminels utilisent une méthode droite-gauche efficace (identifiants volés et ransomwares) pour obtenir un accès aux applications, systèmes et services des entreprises.

Protégez votre entreprise

Proofpoint propose une solution de protection de la messagerie moderne et de bout en bout pour aider votre entreprise à bloquer les menaces sophistiquées telles que les attaques BEC, l'ingénierie sociale et les ransomwares. Le moment est venu de briser la chaîne d'attaque et de renforcer la protection de vos collaborateurs et de vos données. Consultez notre page dédiée à la protection contre la fraude par email pour en savoir plus. Vous pouvez également profiter de notre évaluation rapide et gratuite des risques pour déterminer le degré de préparation de votre entreprise face à ces types d'attaques.

Ne cessez jamais d'apprendre

Le paysage actuel des menaces est dynamique et complexe. Pour suivre le rythme, vous devez vous tenir informé des dernières recherches du secteur. C'est pourquoi, outre le dernier rapport DBIR de Verizon, nous vous encourageons à consulter les ressources Proofpoint suivantes :

- Proofpoint nommé parmi les leaders du rapport The Forrester Wave: Enterprise Email Security, Q2, 2023

- Rapport Voice of the CISO 2023 de Proofpoint

- Rapport Le facteur humain 2023 de Proofpoint

- Rapport State of the Phish 2023 de Proofpoint

Contactez-nous pour découvrir comment Proofpoint peut vous aider à briser la chaîne d'attaque.