Bienvenue dans notre série « La neutralisation de cyberattaque du mois ». Dans ces articles de blog, nous nous intéressons aux tactiques en perpétuelle évolution des cybercriminels d'aujourd'hui. Nous nous concentrons également sur les premières étapes critiques de la chaîne d'attaque, à savoir la reconnaissance et la compromission initiale, en particulier dans le contexte des menaces distribuées par email.

L'objectif de cette série est de vous aider à comprendre comment renforcer vos défenses pour vous protéger contre les menaces émergentes dans le monde numérique dynamique actuel.

Les deux premières étapes de la chaîne d'attaque : la reconnaissance et la compromission initiale

Dans notre précédent article, nous nous sommes penchés sur une attaque BEC et de la chaîne logistique. Dans le présent article, nous examinons une menace insidieuse connue sous le nom d'EvilProxy.

Le scénario

Au cours de l'une de nos dernières évaluations des risques liés à la messagerie, nous avons découvert qu'un client du secteur des technologies comptant 1 500 clients avait été exposé à EvilProxy. Cette menace avait échappé à une solution de protection de la messagerie existante.

Qu'est-ce qu'EvilProxy ? EvilProxy est un kit d'outils de phishing conçu pour voler des identifiants de connexion utilisateur et des jetons d'authentification multifacteur (MFA). Pour ce faire, il se place entre la cible et une page Web légitime.

Lorsque la victime se connecte à une page de phishing, une page de connexion frauduleuse ressemblant au vrai portail de connexion et agissant comme celui-ci s'affiche. EvilProxy peut ainsi capturer les identifiants de connexion de l'utilisateur et le jeton de la session d'authentification. Le cybercriminel peut alors se connecter au nom de l'utilisateur et contourner les protections MFA.

La menace – Comment l'attaque s'est-elle déroulée ?

Examinons plus en détail le déroulement de l'attaque :

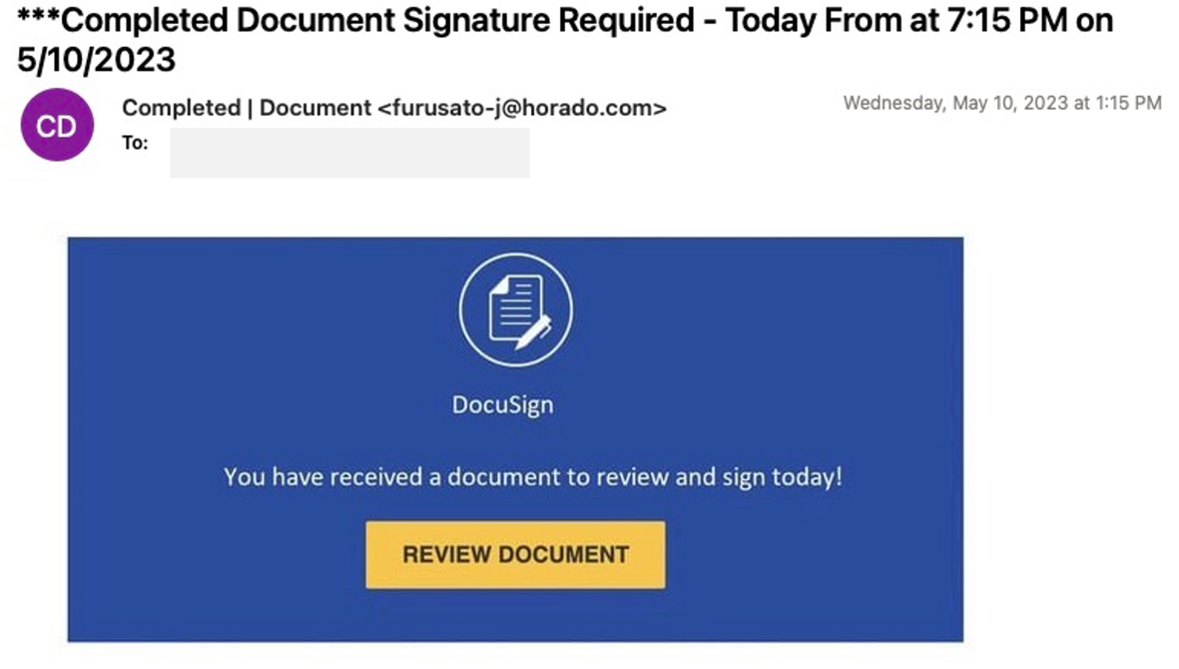

1. Le message de leurre : l'attaque a commencé par un email qui ressemblait à un avis DocuSign légitime demandant la signature d'un document. Ce message en apparence inoffensif était en fait une passerelle vers une cyberattaque sophistiquée.

L'email de leurre initial reçu par le client

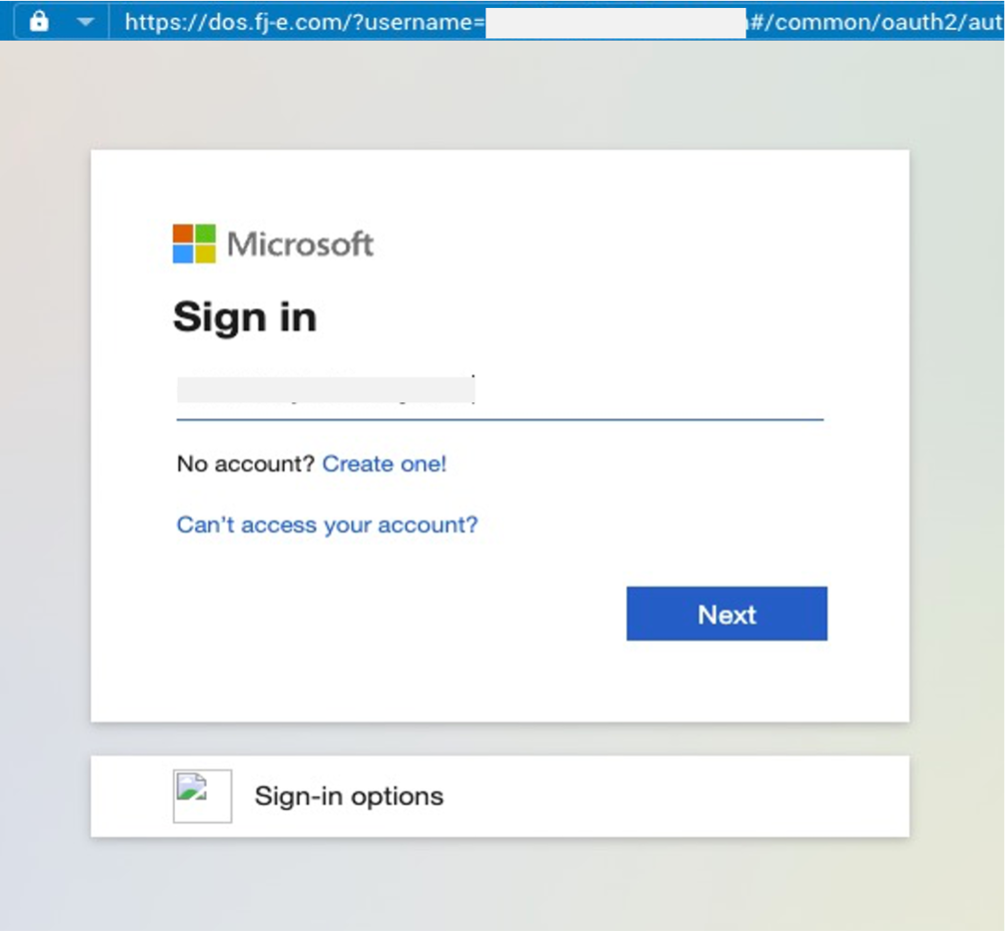

2. L'URL malveillante : lorsque les victimes ont cliqué sur l'URL intégrée à l'email, elles ont été redirigées vers leur propre page de connexion Microsoft, sur laquelle le proxy du cybercriminel avait été configuré. Avec cette page, les cybercriminels espéraient inciter les utilisateurs à saisir leurs identifiants de connexion de leur plein gré.

La page de connexion Microsoft malveillante

3. Le framework de phishing EvilProxy : le framework de phishing EvilProxy était l'élément moteur de cette attaque. Les cybercriminels ont employé une technique de proxy inverse pour intercepter les tentatives de connexion des utilisateurs par le biais de leur page de connexion Microsoft. Ils ont ainsi pu extraire secrètement des codes MFA et des identifiants de connexion utilisateur.

4. Le contournement de la vérification MFA : une fois en possession des codes MFA et des identifiants de connexion, les cybercriminels pouvaient accéder librement aux comptes compromis. Ils ont obtenu un contrôle total en contournant la vérification MFA, faisant peser une menace sérieuse sur l'entreprise technologique et ses 1 500 utilisateurs finaux.

Détection – Comment Proofpoint a-t-il détecté l'attaque ?

EvilProxy et les autres menaces contournant la MFA se multiplient, car les cybercriminels s'adaptent aux contrôles de sécurité renforcés. Les méthodes traditionnelles, comme l'analyse de la réputation des adresses IP et des URL, ne suffisent pas à bloquer ces menaces.

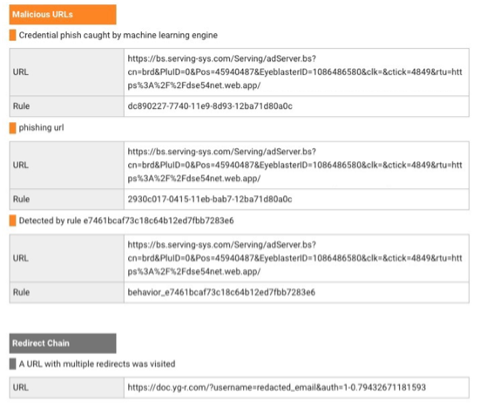

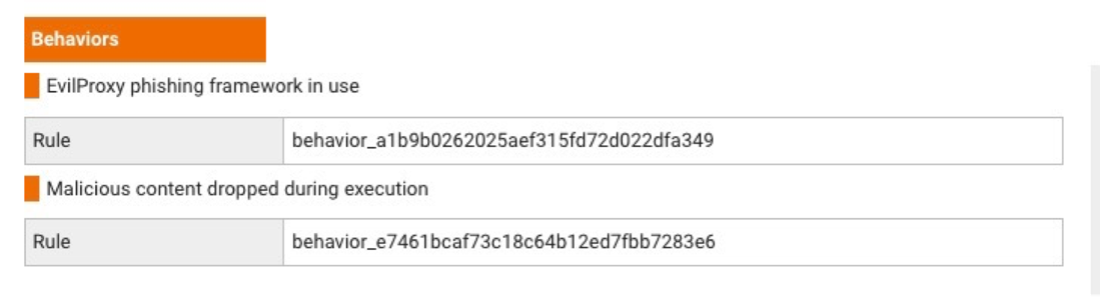

Proofpoint s'appuie sur un apprentissage automatique avancé pour identifier les comportements et les caractéristiques des messages que l'on retrouve souvent dans les attaques de phishing d'identifiants de connexion. Nous analysons également les messages en environnement sandbox et les inspectons minutieusement pour détecter les modèles de redirection des URL malveillantes et les frameworks EvilProxy.

Détection des URL malveillantes dans Proofpoint et la chaîne de redirection

Détection du framework de phishing EvilProxy dans Proofpoint

Application de mesures correctives – Quels sont les enseignements tirés ?

Pour lutter contre les menaces comme EvilProxy, il est primordial d'implémenter des mesures proactives telles que les suivantes :

- Formation des utilisateurs – Vos collaborateurs et vos clients constituent votre première ligne de défense. Assurez-vous qu'ils bénéficient de formations de sensibilisation à la sécurité informatique sur tous les types d'attaques de phishing, y compris les emails de leurre et les pages de connexion frauduleuses. Vous réduirez ainsi considérablement les risques de compromission.

- Protection robuste de la messagerie – Les solutions avancées de protection de la messagerie peuvent détecter et bloquer les tentatives de phishing avant qu'elles n'atteignent la boîte de réception des utilisateurs. Optez pour une solution qui utilise des algorithmes d'apprentissage automatique pour identifier et neutraliser ces menaces, comme la plate-forme de détection des menaces de Proofpoint.

- Sécurité du cloud – Une plate-forme efficace de sécurité du cloud peut identifier les prises de contrôle de comptes et prévenir les accès non autorisés à vos ressources cloud sensibles. Elle couvre à la fois les activités initiales et après compromission. En outre, elle permet à votre équipe de sécurité de déterminer quels services et applications sont exploités par les cybercriminels. Assurez-vous de choisir une solution qui automatise l'application de mesures correctives. La durée d'implantation des cybercriminels sera ainsi réduite et les dégâts limités au maximum.

- Protection de la chaîne logistique – Défendez votre chaîne logistique contre les attaques distribuées par email. Proofpoint Supplier Threat Protection s'appuie sur une intelligence artificielle avancée et les informations de threat intelligence les plus récentes pour détecter les comptes fournisseurs compromis et hiérarchiser les comptes nécessitant des investigations.

- Authentification multifacteur (MFA) – Des mesures d'authentification robustes, comme la MFA, peuvent renforcer votre niveau de sécurité de manière significative. Gardez toutefois à l'esprit le scénario abordé ci-dessus, qui démontre à quel point les solutions MFA traditionnelles peuvent être inefficaces. Il est par conséquent important d'utiliser des outils automatisés de protection contre la prise de contrôle de comptes cloud, capables de neutraliser rapidement ces types d'incidents.

- Évaluations des menaces actives – Restez à l'affût des nouvelles menaces. Des évaluations régulières des menaces peuvent vous aider à identifier les vulnérabilités de votre entreprise et à optimiser vos capacités de réponse aux incidents.

Protection de Proofpoint TAP Account Takeover

Avec Proofpoint TAP Account Takeover (TAP ATO), nous étendons les capacités avancées de détection des menaces de notre solution Proofpoint Targeted Attack Protection (TAP). Nous tirons parti de l'intelligence artificielle, des informations de threat intelligence mises en corrélation et de l'analyse comportementale pour détecter et neutraliser automatiquement les éléments suivants :

- Comptes compromis

- Modifications malveillantes des règles des boîtes email

- Applications tierces autorisées

- Partage excessif de fichiers sensibles par des cybercriminels

Proofpoint TAP ATO réduit la durée d'implantation grâce à un large éventail d'options de correction. Il accélère la réponse en mettant en corrélation les événements et en établissant la chronologie de la séquence d'attaque. Une réponse rapide est essentielle, car les cybercriminels ne cessent de trouver de nouveaux moyens d'obtenir un accès aux comptes des utilisateurs. Par exemple :

- Menaces comme EvilProxy

- Recyclage de mots de passe

- Compromissions de données

- Attaques par force brute

- Jetons d'accès persistant

Proofpoint TAP ATO peut aider votre équipe à enquêter sur des activités malveillantes et à répondre aux menaces plus rapidement, afin de limiter les risques pour votre entreprise.

Proofpoint contribue à briser la chaîne d'attaque

La menace EvilProxy démontre pourquoi il est important de mettre en place des mesures de cybersécurité robustes. Les cybermenaces sophistiquées actuelles ne peuvent être bloquées par les entreprises que si ces dernières restent vigilantes et adoptent des défenses proactives pour se protéger, elles et leurs clients. Une autre étape importante consiste à déployer des technologies de pointe et à collaborer avec des partenaires de cybersécurité de confiance comme Proofpoint.

Nous vous invitons à lire les prochains articles de cette série, dans lesquels nous continuerons à étudier les dernières menaces, à partager nos méthodologies de détection et plus encore. En mettant en lumière la chaîne d'attaque, nous espérons la briser et permettre aux entreprises de se défendre de manière proactive contre ces menaces émergentes.

Restez informé, assurez votre protection et conservez une longueur d'avance

Pour découvrir comment vous protéger contre des menaces comme EvilProxy, téléchargez notre eBook « Guide stratégique pour une cybersécurité email optimale ».