Évaluez votre programme de sensibilisation à la cybersécurité avec des simulations

Security Awareness Training

Security Awareness Training

Pour élaborer un programme de sensibilisation à la sécurité informatique efficace, la première étape consiste à évaluer l'état actuel de votre programme — c'est-à-dire à identifier vos utilisateurs les plus vulnérables, leurs connaissances et leurs croyances. Proofpoint Security Awareness Training met à votre disposition un large éventail d'outils précieux, notamment des simulations d'attaques de phishing, des tests, des évaluations de la culture et des évaluations de cybersécurité internes. Ces outils vous aideront à établir une ligne de base en identifiant vos utilisateurs les plus vulnérables, vos VAP (Very Attacked People™, ou personnes très attaquées), leurs attitudes et leurs croyances à l'égard de la sensibilisation à la sécurité informatique, ainsi que vos failles actuelles. Vous pourrez ainsi axer votre programme sur les risques réels en évaluant la vulnérabilité de vos utilisateurs aux menaces en circulation.

Analyse des risques liés aux utilisateurs sous une tout autre perspective

Proofpoint vous aide à identifier vos utilisateurs les plus vulnérables, notamment ceux qui se laissent le plus piéger et ceux qui sont pris pour cibles par un nombre significatif d'attaques. Fort de ces informations, vous pourrez mettre en place un programme de sensibilisation à la sécurité informatique axé sur les données qui ne se limite pas à des simulations d'attaques de phishing. Nous mettons à votre disposition des informations pertinentes uniques sur les profils de risque des utilisateurs, basées sur les interactions de ces derniers avec des menaces réelles. Vous pouvez ainsi évaluer et identifier les utilisateurs qui nécessitent le plus d'attention et leur attribuer facilement une formation ciblée grâce à la fonction d'automatisation intégrée.

Proofpoint vous aide également à déterminer ce que les utilisateurs pensent de la sécurité et à identifier leurs croyances. Notre outil d'évaluation de la culture offre des informations sur l'état actuel de votre culture afin que vous puissiez déterminer les changements à apporter.

- Mettez sur pied une campagne de phishing plus ciblée et plus sophistiquée qui simule des attaques réelles.

- Bénéficiez de milliers de modèles de simulations d'attaques de phishing, par SMS et par clé USB élaborés à partir des leurres observés dans les dizaines de milliards de messages collectés chaque jour par la threat intelligence de Proofpoint.

- Envoyez des évaluations des connaissances prédéfinies sur les principaux thèmes de cybersécurité et de conformité actuels pour établir une ligne de base des connaissances des utilisateurs en matière de sécurité.

- Inscrivez automatiquement à des formations ciblées (simulations d'attaques de phishing et formation supplémentaire) les utilisateurs qui se laissent piéger par les simulations d'attaques et échouent aux évaluations des connaissances.

- Les tests de phishing vous permettent d'identifier vos VAP et les utilisateurs qui se laissent le plus piéger grâce à l'intégration avec la solution de protection de la messagerie électronique de Proofpoint.

- Attribuez aux utilisateurs de courtes évaluations de la culture pour en savoir plus sur leurs attitudes à l'égard de la sécurité et apporter des changements à même de les motiver.

Appuyez-vous sur la threat intelligence pour élaborer votre programme

Proofpoint offre à vos collaborateurs des formations opportunes sur les menaces émergentes observées à grande échelle. Renforcez les bonnes pratiques de cybersécurité grâce à des contenus axés sur les menaces et à des simulations d'attaques de phishing qui imitent les menaces réelles.

Simulations d'attaques de phishing

Vous pouvez mettre sur pied des tests et des simulations d'attaques de phishing, par clé USB et par SMS en quelques minutes pour évaluer la vulnérabilité de vos utilisateurs face à ces vecteurs de menaces critiques. Vous bénéficiez ainsi d'informations uniques sur la vulnérabilité des utilisateurs. Vous pouvez également déterminer si vos utilisateurs adoptent un comportement positif en signalant les messages malveillants fictifs au moyen du bouton de signalement PhishAlarm.

En savoir plus sur les VAP

Évaluations des connaissances

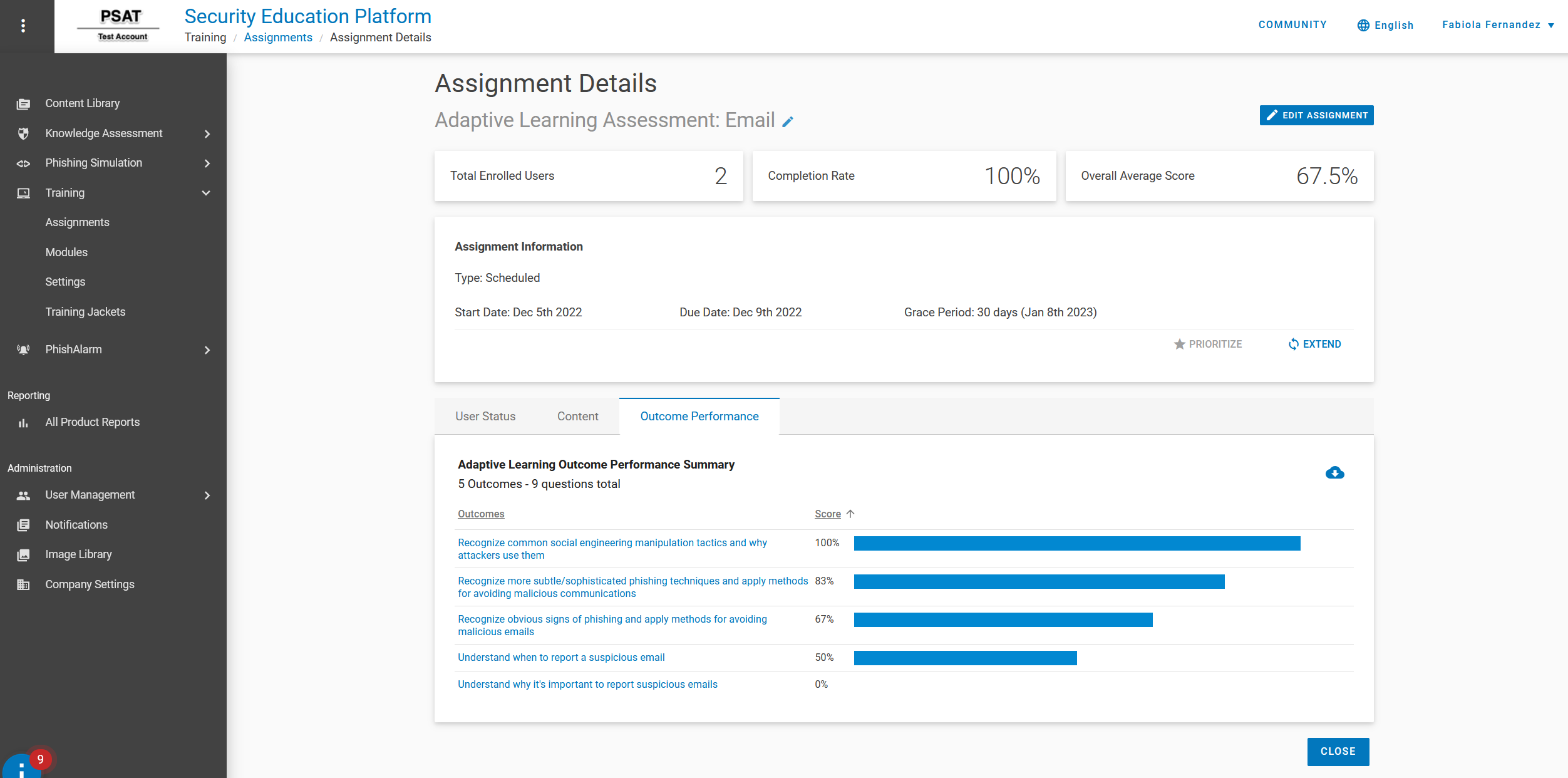

Des évaluations et des tests de cybersécurité prédéfinis sur divers thèmes, tels que la protection des données, les mots de passe, la conformité, le phishing, etc., sont mis à votre disposition. Qui plus est, nos évaluations adaptatives vous permettent d'attribuer aux utilisateurs des questions portant sur les modules de formation qu'ils ont suivis. Vous pourrez ainsi identifier les lacunes de chaque utilisateur et déterminer les formations à lui attribuer à l'avenir. Nos évaluations vous aideront à répondre à des questions telles que les suivantes :

- Quel est le niveau de connaissance de mes utilisateurs ?

- Quels sont les collaborateurs les plus et les moins avertis dans l'entreprise ?

- Quels thèmes de sécurité les collaborateurs maîtrisent-ils mal ?

Vos utilisateurs sont-ils sensibilisés aux enjeux de sécurité ?

Évaluations de la culture

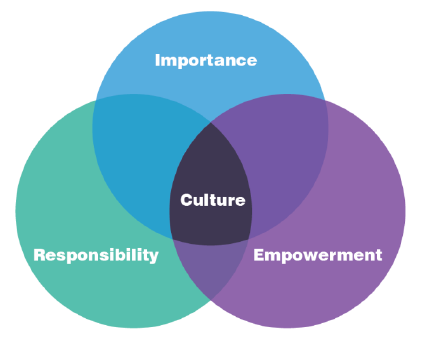

Proofpoint met à votre disposition une courte enquête pour vous aider à évaluer votre culture de la cybersécurité grâce aux trois dimensions ci-dessous :

- Responsabilité : les collaborateurs se sentent-ils, individuellement et collectivement, responsables de leurs actes en faveur de la prévention des cybermenaces ?

- Importance : les collaborateurs sont-ils conscients qu'une menace pourrait les toucher personnellement ?

- Autonomisation : les collaborateurs se sentent-ils capables d'identifier et de signaler les comportements suspects ?

Lisez cet article de blog pour en savoir plus sur la culture de la cybersécurité.

Pourquoi il est important d'évaluer votre culture de la cybersécurité pour assurer l'efficacité de votre programme de sensibilisation à la sécurité informatique

VAP

Examinez en détail l'état actuel de votre programme de sensibilisation à la sécurité informatique et la vulnérabilité de vos utilisateurs via des intégrations avec notre plate-forme Proofpoint Threat Protection.

Identifiez vos VAP. Découvrez comment ils sont attaqués et par quels types de menaces, et déterminez s'ils interagissent avec des messages malveillants. En combinant ces informations avec les résultats des tests de phishing, vous pourrez centrer votre programme sur ces utilisateurs hautement vulnérables. Cette approche vous permettra de réduire plus efficacement votre niveau de risque global.

En savoir plus sur les VAP et les collaborateurs qui se laissent le plus piéger

Nexus People Risk Explorer

Améliorez votre visibilité sur les risques liés aux collaborateurs grâce à des données sur les vulnérabilités, les attaques et les privilèges. Proofpoint Nexus People Risk Explorer vous permet d'examiner un sous-ensemble de l'entreprise et d'obtenir une liste des utilisateurs à risque classés par priorité. Analysez la liste des vulnérabilités sur la base des contrôles de sécurité dont vous disposez (formation de sensibilisation à la sécurité informatique, par exemple). Obtenez des informations sur les utilisateurs auxquels chaque contrôle doit être appliqué, ainsi qu'un score de réduction des risques si un contrôle particulier est appliqué.

En savoir plus sur Nexus People Risk Explorer